Einrichten der Datenzugriffssteuerung für Split Experimentation-Arbeitsbereich (Vorschau)

Split Experimentation in Azure App Configuration (Vorschau) verwendet Microsoft Entra, um Anforderungen für Split Experimentation-Arbeitsbereichsressourcen zu autorisieren. Microsoft Entra ermöglicht auch die Verwendung von benutzerdefinierten Rollen, um Sicherheitsprinzipalen Berechtigungen zu erteilen.

Übersicht über die Datenzugriffssteuerung

Alle Anforderungen an den Split Experimentation-Arbeitsbereich müssen autorisiert werden. Um eine Zugriffssteuerungsrichtlinie einzurichten, erstellen Sie eine neue Microsoft Entra-Anwendungsregistrierung, oder verwenden Sie eine vorhandene. Die registrierte Anwendung stellt die Authentifizierungsrichtlinie, Sicherheitsprinzipien, Rollendefinitionen usw. bereit, um den Zugriff auf den Split Experimentation-Arbeitsbereich zu ermöglichen.

Optional kann eine einzelne Microsoft Entra-Unternehmensanwendung verwendet werden, um den Zugriff auf mehrere Split Experimentation-Arbeitsbereiche zu steuern.

Zum Einrichten der Zugriffssteuerungsrichtlinie für den Split Experimentation-Arbeitsbereich ist ein Steuerungsebenenvorgang erforderlich. Split Experimentation erfordert nur die Anwendungs-ID, um die Zugriffsrichtlinie einzurichten. Die besagte Entra-Anwendung ist Eigentum des Kunden und wird von diesem vollständig kontrolliert. Die Anwendung muss sich im gleichen Microsoft Entra-Mandanten befinden, in dem die Split Experimentation-Arbeitsbereichsressource bereitgestellt oder als bereitgestellt betrachtet wird.

Mit Microsoft Entra wird der Zugriff auf eine Ressource als zweistufiger Prozess eingerichtet.

- Die Identität des Sicherheitsprinzipals wird authentifiziert, und ein OAuth 2.0-Token wird ausgegeben. Der Ressourcenname, der zum Anfordern eines Tokens verwendet wird, lautet

https://login.microsoftonline.com/<tenantID>, wobei<tenantID>der ID des Microsoft Entra-Mandanten entspricht, zu dem der Dienstprinzipal gehört. Stellen Sie sicher, dass der Bereichapi://{Entra application ID>/.defaultist, wobei<Entra application ID>der Anwendungs-ID entspricht, die als Zugriffsrichtlinie mit der Split Experimentation-Arbeitsbereichsressource verknüpft ist. - Das Token wird als Teil einer Anforderung an den App Configuration-Dienst übergeben, um den Zugriff auf die angegebene Ressource zu autorisieren.

Eine Anwendung registrieren

Registrieren Sie eine neue App, oder verwenden Sie eine vorhandene Microsoft Entra-Anwendungsregistrierung, um Ihr Experiment auszuführen.

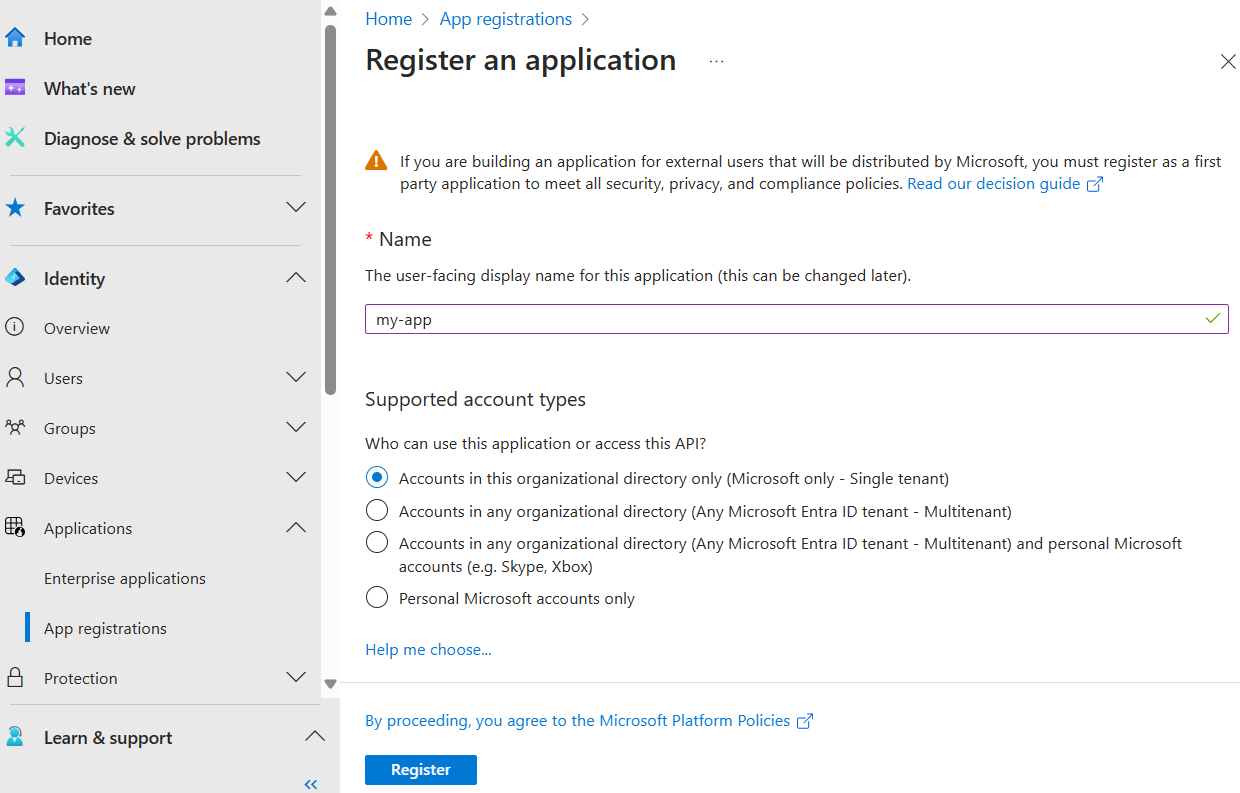

Registrieren einer neuen App:

Navigieren Sie im Microsoft Admin Center zu Identität>Anwendungen>App-Registrierungen.

Geben Sie einen Namen für Ihre App ein, und wählen Sie unter Unterstützten Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Hinweis

Die Anwendung muss sich im gleichen Microsoft Entra-Mandanten befinden, in dem der Split Experimentation-Arbeitsbereich bereitgestellt oder als bereitgestellt betrachtet wird. Zu diesem Zeitpunkt ist nur eine einfache Registrierung erforderlich. Weitere Informationen zu diesem Thema finden Sie unter Registrieren einer Anwendung.

Aktivieren der Entra-Anwendung für die Verwendung als Zielgruppe

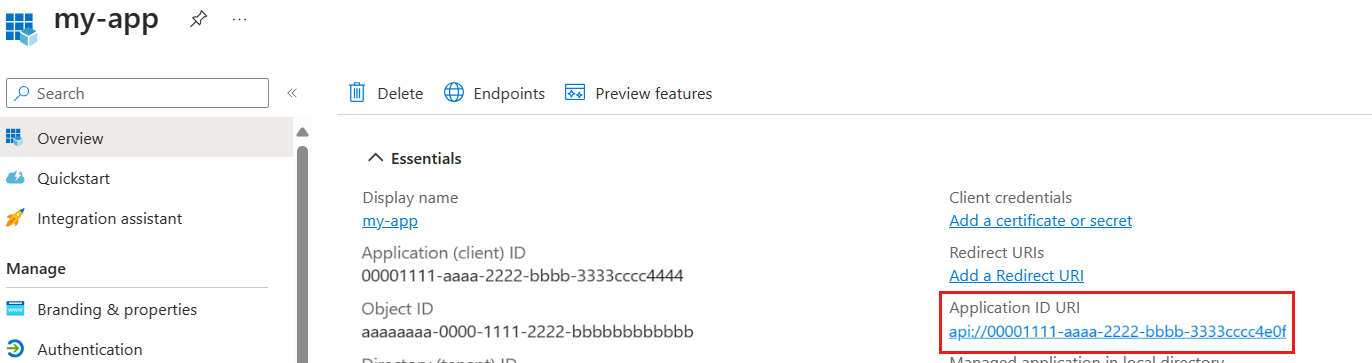

Konfigurieren Sie den Anwendungs-ID-URI, damit die Entra-Anwendung beim Anfordern eines Authentifizierungstokens als globale Zielgruppe/Bereich verwendet werden kann.

Öffnen Sie im Microsoft Entra Admin Center unter Identität>Anwendungen>App-Registrierungen Ihre Anwendung, indem Sie den Anzeigenamen auswählen. Kopieren Sie im daraufhin geöffneten Bereich unter Übersicht den Anwendungs-ID-URI. Wenn anstelle des Anwendungs-ID-URI Anwendungs-ID-URI hinzufügen angezeigt wird, wählen Sie diese Option aus, und wählen Sie Hinzufügen und Speichern aus.

Wählen Sie dann im linken Menü API verfügbar machen aus. Stellen Sie sicher, dass der Wert des Anwendungs-ID-URI

api://<Entra application ID>lautet, wobeiEntra application IDdieselbe Microsoft Entra-Anwendungs-ID sein muss.

Benutzern das Anfordern des Zugriffs auf Split Experimentation über das Azure-Portal erlauben

Die Benutzeroberfläche des Azure-Portals ist effektiv die UX für den Split Experimentation-Arbeitsbereich. Sie interagiert mit der Split Experimentation-Datenebene zum Einrichten von Metriken, Erstellen/Aktualisieren/Archivieren/Löschen von Experimenten, Abrufen von Experimentergebnissen usw.

Sie müssen die Split-Benutzeroberfläche des Azure-Portals vorab authentifizieren, um dies zu erreichen.

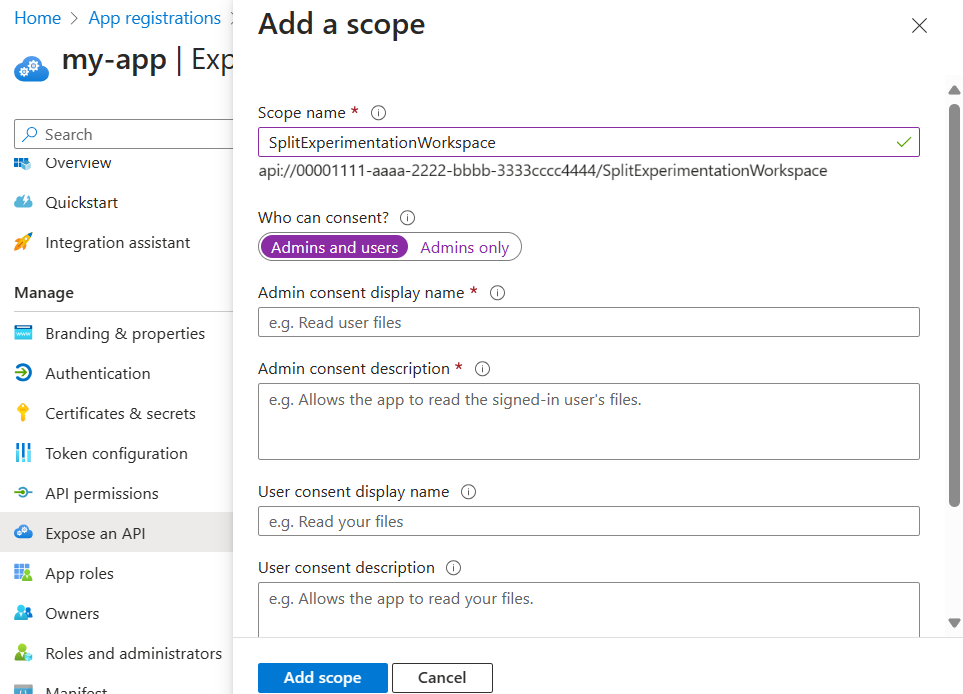

Bereich hinzufügen

Wechseln Sie im Microsoft Entra Admin Center zu Ihrer App, öffnen Sie API verfügbar machen linken Menü, und wählen Sie dann Bereich hinzufügen aus.

- Wählen Sie unter Zum Einwilligen berechtigte Person die Option Administratoren und Benutzer aus.

- Geben Sie einen Anzeigenamen der Administratoreinwilligung und eine Beschreibung der Administratoreinwilligung ein.

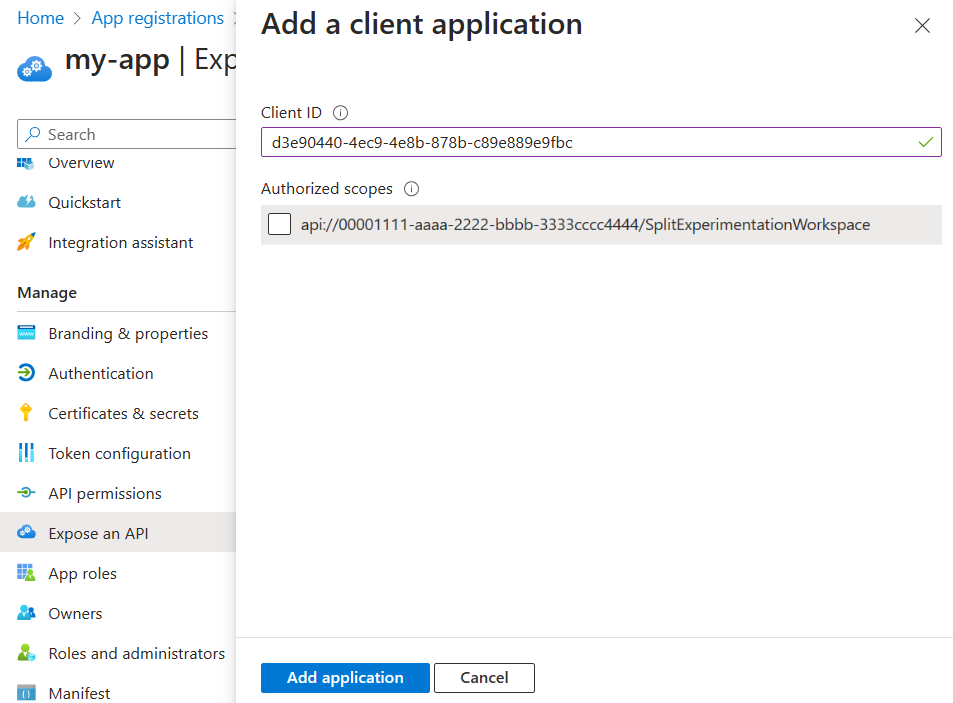

Autorisieren der Ressourcenanbieter-ID für Split Experimentation

Bleiben Sie im Menü API verfügbar machen, scrollen Sie nach unten zu Autorisierte Clientanwendungen>Clientanwendung hinzufügen, und geben Sie die Client-ID ein, die der ID des Anbieters für den Split Experimentation-Ressourcenanbieter entspricht: d3e90440-4ec9-4e8b-878b-c89e889e9fbc.

Wählen Sie Anwendung hinzufügen aus.

Hinzufügen von Autorisierungsrollen

Der Split Experimentation-Arbeitsbereich unterstützt bekannte Rollen, um den Umfang der Zugriffssteuerung festzulegen. Fügen Sie die folgenden Rollen in der Entra-Anwendung hinzu.

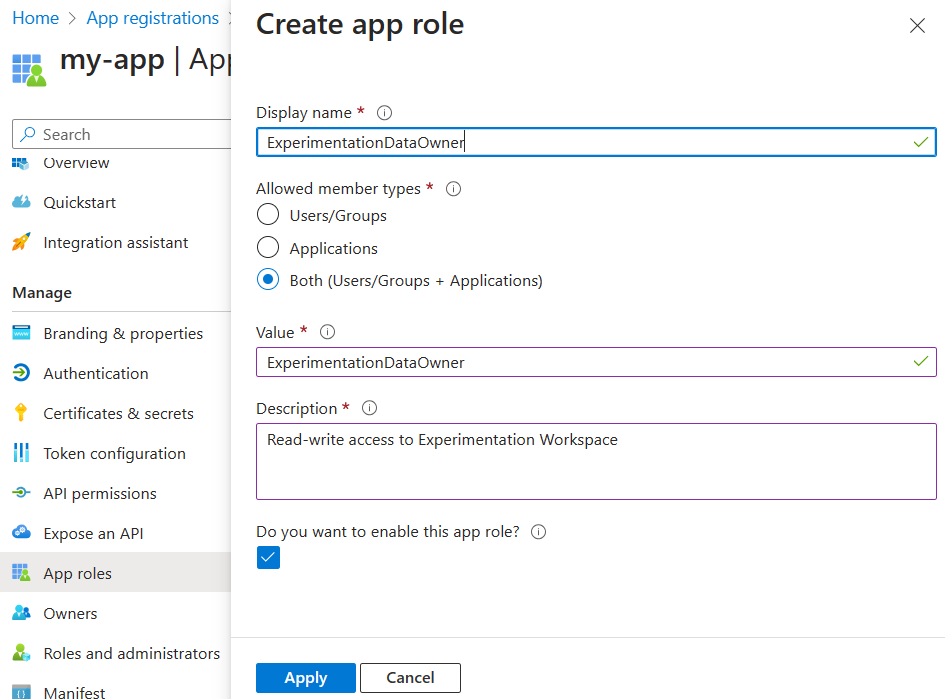

Wechseln Sie zum Menü App-Rollen Ihrer App, und wählen Sie App-Rolle erstellen aus.

Wählen Sie die folgenden Informationen im angezeigten Bereich aus, um eine ExperimentationDataOwner-Rolle zu erstellen, oder geben Sie die folgenden Informationen ein. Diese Rolle bietet der App Vollzugriff, um alle Vorgänge in der Ressource „Split Experimentation“ auszuführen.

- Anzeigename: Geben Sie ExperimentationDataOwner ein.

- Zulässige Membertypen: Wählen Sie Beides (Benutzer/Gruppen und Anwendungen) aus.

- Wert: Geben Sie ExperimentationDataOwner ein.

- Beschreibung: Geben Sie Lese-/Schreibzugriff auf Experimentation-Arbeitsbereich ein.

- Möchten Sie diese App-Rolle aktivieren?: Aktivieren Sie das Kontrollkästchen.

Erstellen Sie eine ExperimentationDataReader-Rolle. Diese Rolle gewährt der App Lesezugriff auf die Ressource „Split Experimentation“, lässt aber keine Änderungen zu.

- Anzeigename: Geben Sie ExperimentationDataReader ein.

- Zulässige Membertypen: Wählen Sie Beides (Benutzer/Gruppen und Anwendungen) aus.

- Wert: Geben Sie ExperimentationDataReader ein.

- Beschreibung: Geben Sie Nur Lesezugriff auf Experimentation-Arbeitsbereich ein.

- Möchten Sie diese App-Rolle aktivieren?: Aktivieren Sie das Kontrollkästchen.

Konfigurieren von Benutzer- und Rollenzuweisungen

Auswählen einer Zuweisungsanforderungsoption

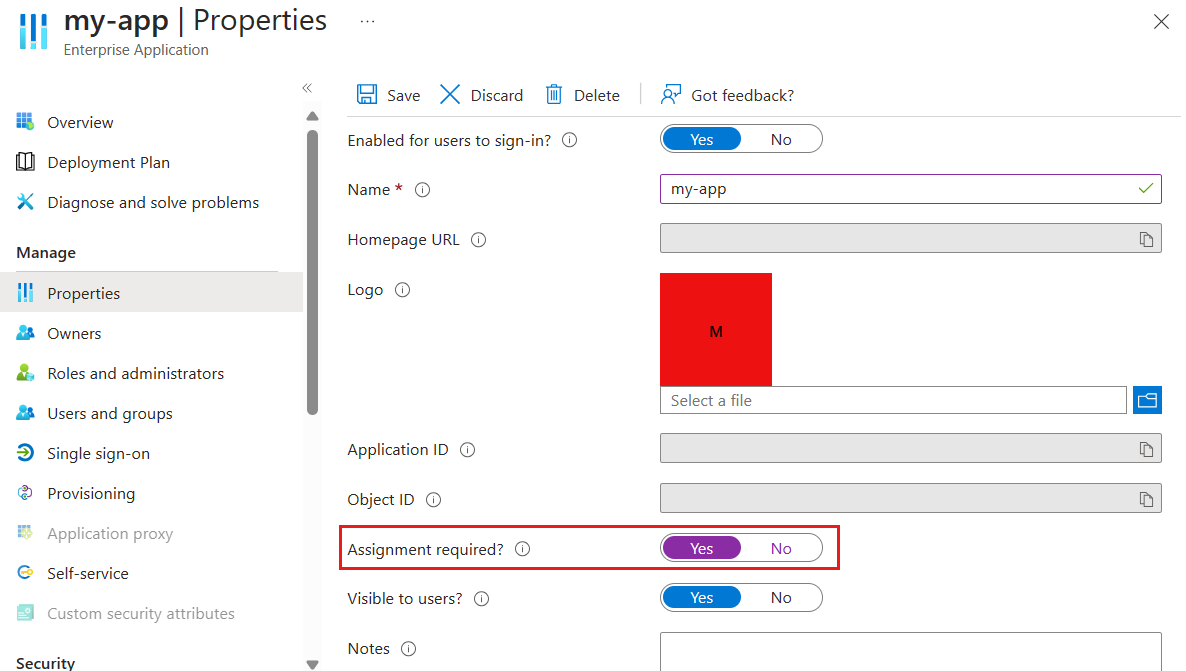

Wechseln Sie zum Menü Übersicht Ihrer App, und wählen Sie den Link unter Verwaltete Anwendung im lokalen Verzeichnis. Dadurch wird Ihre App im Microsoft Admin Center-Menü Identität>Unternehmensanwendung geöffnet.

Öffnen Sie auf der linken Seite Verwalten>Eigenschaften, und wählen Sie Ihre bevorzugte Option für die Einstellung Zuweisung erforderlich aus.

- Ja bedeutet, dass nur die Einträge, die explizit unter Benutzer und Gruppen in der Unternehmensanwendung definiert sind, ein Token abrufen und daher auf den zugeordneten Split Experimentation-Arbeitsbereich zugreifen können. Dies ist die empfohlene Option.

- Nein bedeutet, dass jeder in demselben Entra-Mandanten Token abrufen kann und daher über die Opt-In-Einstellung für die Split Experimentation-Steuerungsebene auf den zugeordneten Split Experimentation-Arbeitsbereich zugreifen kann.

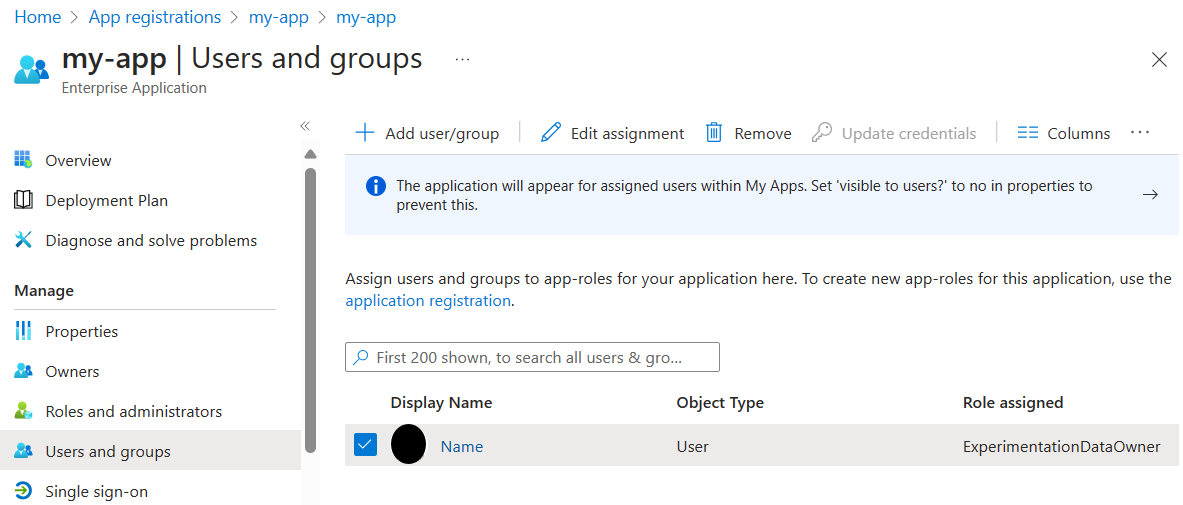

Zuweisen von Benutzern und Gruppen

Navigieren Sie zurück zum Menü Benutzer und Gruppen, und wählen Sie Benutzer/Gruppen hinzufügen aus.

Wählen Sie einen Benutzer oder eine Gruppe aus, und wählen Sie eine der Rollen aus, die Sie für den Split Experimentation-Arbeitsbereich erstellt haben.

Zugehöriger Inhalt

- Weitere Informationen zur Problembehandlung beim Split Experimentation-Arbeitsbereich.