Konfigurieren von L2- und L3-Isolationsdomänen mithilfe von verwalteten Netzwerk-Fabric-Diensten

Die Isolationsdomänen (ISDs) ermöglichen die Kommunikation zwischen Workloads, die in demselben Rack (rackinterne Kommunikation) oder in unterschiedlichen Racks (rackübergreifende Kommunikation) gehostet werden. In dieser Schrittanleitung wird beschrieben, wie Sie Ihre Layer 2 (L2)- und Layer 3 (L3)-Isolationsdomänen mithilfe der Azure-Befehlszeilenschnittstelle (Command Line Interface, Azure CLI) verwalten können. Sie können Layer 2- und Layer 3-Isolationsdomänen erstellen, aktualisieren und löschen sowie ihren Status überprüfen.

Voraussetzungen

Stellen Sie sicher, dass der Netzwerk-Fabric Controller (NFC) und das Netzwerk-Fabric erstellt wurden.

Installieren Sie die aktuelle Version der erforderlichen CLI-Erweiterungen.

Verwenden Sie den folgenden Befehl, um sich bei Ihrem Azure-Konto anzumelden und das Abonnement auf Ihre Azure-Abonnement-ID festzulegen. Es sollte sich dabei um die Abonnement-ID handeln, die Sie für alle Ressourcen in einer Azure Operator Nexus-Instanz verwenden.

az login

az account set --subscription ********-****-****-****-*********

- Registrieren Sie Anbieter für ein verwaltetes Netzwerk-Fabric:

Geben Sie in der Azure CLI den Befehl

az provider register --namespace Microsoft.ManagedNetworkFabricein.Überwachen Sie den Registrierungsprozess mithilfe des Befehls

az provider show -n Microsoft.ManagedNetworkFabric -o table.Die Registrierung kann bis zu zehn Minuten dauern. Nach Abschluss der Registrierung ändert sich

RegistrationStatein der Ausgabe inRegistered.

Isolationsdomänen werden verwendet, um Layer 2- oder Layer 3-Konnektivität zwischen Workloads zu ermöglichen, die in der Azure Operator Nexus-Instanz und in externen Netzwerken gehostet werden.

Hinweis

Operator Nexus reserviert VLANs <=500 für die Plattformnutzung. VLANs in diesem Bereich können daher nicht für Ihre Workloadnetzwerke (Mandantennetzwerke) verwendet werden. Verwenden Sie VLAN-Werte zwischen 501 und 4095.

Parameter für die Verwaltung von Isolationsdomänen

| Parameter | BESCHREIBUNG | Beispiel | Erforderlich |

|---|---|---|---|

resource-group |

Verwenden Sie einen geeigneten Ressourcengruppennamen speziell für die Isolationsdomäne Ihrer Wahl. | ResourceGroupName | True |

resource-name |

Ressourcenname der L2-Isolationsdomäne (l2isolationDomain) | example-l2domain | True |

location |

Die von Operator Nexus bei der NFC-Erstellung verwendete Azure-Region | eastus | True |

nf-Id |

Netzwerk-Fabric-ID | „/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname“ | True |

Vlan-id |

VLAN-Bezeichnerwert. Die VLANs 1 – 500 sind reserviert und können nicht verwendet werden. Der VLAN-Bezeichnerwert kann nicht mehr geändert werden, nachdem er angegeben wurde. Die Isolationsdomäne muss gelöscht und neu erstellt werden, wenn der VLAN-Bezeichnerwert geändert werden muss. Der zulässige Bereich ist 501 – 4095. | 501 | True |

mtu |

Die maximale Übertragungseinheit ist standardmäßig 1500, sofern kein Wert angegeben wird. | 1500 | |

administrativeState |

„Enable“ bzw. „Disable“ gibt den Verwaltungsstatus der Isolationsdomäne (isolationDomain) an. | Aktivieren | |

subscriptionId |

Die Azure-Abonnement-ID (subscriptionId) für Ihre Operator Nexus-Instanz | ||

provisioningState |

Gibt den Bereitstellungsstatus an. |

L2-Isolationsdomäne

Sie verwenden eine L2-Isolationsdomäne, um Layer 2-Konnektivität zwischen Workloads herzustellen, die auf Operator Nexus-Computeknoten ausgeführt werden.

Erstellen einer L2-Isolationsdomäne

Erstellen Sie eine L2-Isolationsdomäne:

az networkfabric l2domain create \

--resource-group "ResourceGroupName" \

--resource-name "example-l2domain" \

--location "eastus" \

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" \

--vlan-id 750\

--mtu 1501

Erwartete Ausgabe:

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Anzeigen von L2-Isolationsdomänen

Dieser Befehl zeigt Details zu L2-Isolationsdomänen an, einschließlich ihres Verwaltungsstatus:

az networkfabric l2domain show --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Erwartete Ausgabe

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e1078890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Auflisten aller L2-Isolationsdomänen

Dieser Befehl listet alle L2-Isolationsdomänen auf, die in der Ressourcengruppe verfügbar sind.

az networkfabric l2domain list --resource-group "ResourceGroupName"

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxxxxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT22:26:33.065672+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT14:46:45.753165+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Ändern des Verwaltungsstatus einer L2-Isolationsdomäne

Sie müssen eine Isolationsdomäne aktivieren, um die Konfiguration an die Netzwerk-Fabric-Geräte zu pushen. Verwenden Sie den folgenden Befehl, um den Verwaltungsstatus einer L2-Isolationsdomäne zu ändern:

az networkfabric l2domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l2domain" --state Enable/Disable

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 501

}

Löschen einer L2-Isolationsdomäne

Verwenden Sie diesen Befehl, um eine L2-Isolationsdomäne zu löschen:

az networkfabric l2domain delete --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Erwartete Ausgabe:

Please use show or list command to validate that isolation-domain is deleted. Deleted resources will not appear in result

Konfigurieren einer L3-Isolationsdomäne

Eine Layer 3-Isolationsdomäne ermöglicht Layer 3-Konnektivität zwischen Workloads, die auf Operator Nexus-Computeknoten ausgeführt werden. Die L3-Isolationsdomäne ermöglicht es den Workloads, Layer 3-Informationen mit Netzwerk-Fabric-Geräten auszutauschen.

Die Layer 3-Isolationsdomäne umfasst zwei Komponenten:

- Ein internes Netzwerk definiert die Layer 3-Konnektivität zwischen Netzwerk-Fabrics, die auf Azure Operator Nexus-Computeknoten ausgeführt werden, und einem optionalen externen Netzwerk. Sie müssen mindestens ein internes Netzwerk erstellen.

- Ein externes Netzwerk stellt über Ihre privaten Endpunkte (PEs) Konnektivität zwischen dem Internet und internen Netzwerken bereit.

Die L3-Isolationsdomäne ermöglicht die Bereitstellung von Workloads, die IP-Adressen von Diensten über BGP (Border Gateway Protocol) ankündigen.

Eine L3-Isolationsdomäne verfügt über zwei autonome Systemnummern (Autonomous System Number, ASN):

- Die Fabric-ASN bezieht sich auf die ASN der Netzwerkgeräte im Fabric. Die Fabric-ASN wurde beim Erstellen der Netzwerk-Fabric angegeben.

- Die Peer-ASN bezieht sich auf die ASN der Netzwerkfunktionen in Operator Nexus und kann nicht mit der Fabric-ASN identisch sein.

Der Workflow für die erfolgreiche Bereitstellung einer L3-Isolationsdomäne ist wie folgt:

- Erstellen Sie eine L3-Isolationsdomäne.

- Erstellen eines oder mehrerer interner Netzwerke

- Aktivieren einer L3-Isolationsdomäne

Wenn Sie Änderungen an der L3-Isolationsdomäne vornehmen möchten, müssen Sie sie zuerst deaktivieren (Verwaltungsstatus). Sobald die Änderungen abgeschlossen sind, aktivieren Sie die L3-Isolationsdomäne wieder (AdministrativeState-Status):

- Deaktivieren der L3-Isolationsdomäne

- Ändern der L3-Isolationsdomäne

- Erneutes Aktivieren der L3-Isolationsdomäne

Das Verfahren zum Anzeigen, Aktivieren/Deaktivieren und Löschen von IPv6-basierten Isolationsdomänen ist identisch mit dem für IPv4. Der VLAN-Bereich für die Erstellung der Isolationsdomäne ist 501 – 4095.

Die folgenden Parameter sind für die Konfiguration von L3-Isolationsdomänen verfügbar.

| Parameter | BESCHREIBUNG | Beispiel | Erforderlich |

|---|---|---|---|

resource-group |

Verwenden Sie einen geeigneten Ressourcengruppennamen speziell für die Isolationsdomäne Ihrer Wahl. | ResourceGroupName | True |

resource-name |

Ressourcenname der L3-Isolationsdomäne (l3isolationDomain) | example-l3domain | True |

location |

Die von Operator Nexus bei der NFC-Erstellung verwendete Azure-Region | eastus | True |

nf-Id |

Azure-Abonnement-ID (subscriptionId), die während der NFC-Erstellung verwendet wurde | „/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName“ | True |

Die folgenden Parameter für Isolationsdomänen sind optional.

| Parameter | BESCHREIBUNG | Beispiel | Erforderlich |

|---|---|---|---|

redistributeConnectedSubnet |

Der Standardwert für die Ankündigung verbundener Subnetze ist „true“. | True | |

redistributeStaticRoutes |

Der Wert für die Ankündigung statischer Routen kann „true“ oder „false“ lauten. Der Standardwert ist „false“. | False | |

aggregateRouteConfiguration |

Liste von IPv4- und IPv6-Routenkonfigurationen | ||

connectedSubnetRoutePolicy |

Routenrichtlinienkonfiguration für verbundene Subnetze der IPv4- oder IPv6-L3-Isolationsdomäne. Informationen zur korrekten Syntax finden Sie in der Hilfedatei. |

Erstellen einer L3-Isolationsdomäne

Verwenden Sie diesen Befehl, um eine L3-Isolationsdomäne zu erstellen:

az networkfabric l3domain create

--resource-group "ResourceGroupName"

--resource-name "example-l3domain"

--location "eastus"

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName"

Hinweis

Für die Konnektivität über die MPLS-Option 10 (B) mit externen Netzwerken über PE-Geräte können Sie beim Erstellen einer Isolationsdomäne Parameter für Option (B) angeben.

Erwartete Ausgabe

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:38.815959+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787367",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Erstellen einer nicht vertrauenswürdigen L3-Isolationsdomäne

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3untrust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Erstellen einer vertrauenswürdigen L3-Isolationsdomäne

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3trust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Erstellen einer L3-Isolationsdomäne für die Verwaltung

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3mgmt" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Anzeigen von L3-Isolationsdomänen

Sie können Details zu den L3-Isolationsdomänen und ihren Verwaltungsstatus abrufen.

az networkfabric l3domain show --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Erwartete Ausgabe

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "2023-XX-XXT09:40:38.815959+00:00",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787456",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Auflisten aller L3-Isolationsdomänen

Verwenden Sie diesen Befehl, um alle L3-Isolationsdomänen aufzulisten, die in der Ressourcengruppe verfügbar sind:

az networkfabric l3domain list --resource-group "ResourceGroupName"

Erwartete Ausgabe

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Ändern des Verwaltungsstatus einer L3-Isolationsdomäne

Verwenden Sie den folgenden Befehl, um den Verwaltungsstatus einer L3-Isolationsdomäne in „aktiviert“ oder „deaktiviert“ zu ändern:

##Hinweis: Zum Ändern des Verwaltungsstatus einer L3-Isolationsdomäne sollte mindestens ein internes Netzwerk verfügbar sein.

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l3domain" --state Enable/Disable

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/ResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/NFresourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "NFResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT06:25:53.240975+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Überprüfen Sie mit dem Befehl az show, ob der Verwaltungsstatus in Enabled geändert wurde.

Löschen einer L3-Isolationsdomäne

Verwenden Sie diesen Befehl, um eine L3-Isolationsdomäne zu löschen:

az networkfabric l3domain delete --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Überprüfen Sie mit dem Befehl show oder list, ob die Isolationsdomäne gelöscht wurde.

Erstellen eines internen Netzwerks

Nachdem Sie erfolgreich eine L3-Isolationsdomäne erstellt haben, besteht der nächste Schritt darin, ein internes Netzwerk zu erstellen. Interne Netzwerke ermöglichen durch den Austausch von Routen mit dem Fabric die rackinterne oder rackübergreifende Layer 3-Kommunikation zwischen Workloads. Eine L3-Isolationsdomäne kann mehrere interne Netzwerke unterstützen, die sich jeweils in einem separaten VLAN befinden.

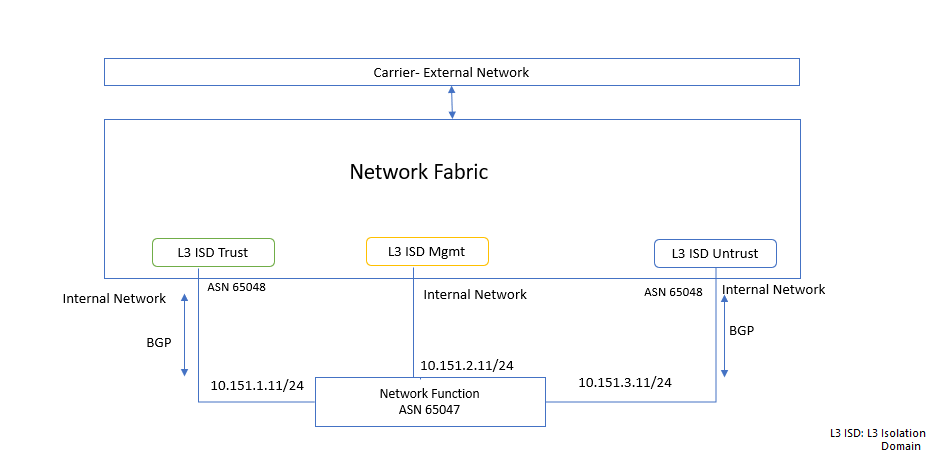

Das folgende Diagramm zeigt eine Beispielnetzwerkfunktion mit drei internen Netzwerken: vertrauenswürdiges Netzwerk, nicht vertrauenswürdiges Netzwerk und Verwaltungsnetzwerk. Jedes der internen Netzwerke wird in einer eigenen L3-Isolationsdomäne erstellt.

Die IPv4-Präfixe für diese Netzwerke lauten wie folgt:

- Vertrauenswürdiges Netzwerk: 10.151.1.11/24

- Verwaltungsnetzwerk: 10.151.2.11/24

- Nicht vertrauenswürdiges Netzwerk: 10.151.3.11/24

Die folgenden Parameter sind für die Erstellung von internen Netzwerken verfügbar.

| Parameter | BESCHREIBUNG | Beispiel | Erforderlich |

|---|---|---|---|

vlan-Id |

VLAN-Bezeichner in einem Bereich von 501 bis 4095 | 1001 | True |

resource-group |

Verwenden Sie den entsprechenden NFC-Ressourcengruppennamen. | NFCresourcegroupname | True |

l3-isolation-domain-name |

Ressourcenname der L3-Isolationsdomäne (l3isolationDomain) | example-l3domain | True |

location |

Die von Operator Nexus bei der NFC-Erstellung verwendete Azure-Region | eastus | True |

Die folgenden Parameter sind für die Erstellung von internen Netzwerken optional.

| Parameter | BESCHREIBUNG | Beispiel | Erforderlich |

|---|---|---|---|

connectedIPv4Subnets |

IPv4-Subnetz, das von den Workloads des HAKS-Clusters verwendet wird | 10.0.0.0/24 | |

connectedIPv6Subnets |

IPv6-Subnetz, das von den Workloads des HAKS-Clusters verwendet wird | 10:101:1::1/64 | |

staticRouteConfiguration |

IPv4-/IPv6-Präfix der statischen Route | IPv4 10.0.0.0/24 und Ipv6 10:101:1::1/64 | |

staticRouteConfiguration->extension |

Erweiterungsflag für die statische Route des internen Netzwerks | NoExtension/NPB | |

bgpConfiguration |

IPv4-Adresse des nächsten Hops | 10.0.0.0/24 | |

defaultRouteOriginate |

True/False. Ermöglicht die Verwendung der Standardroute, wenn Routen über BGP angekündigt werden. | True | |

peerASN |

Peer-ASN der Netzwerkfunktion | 65047 | |

allowAS |

Ermöglicht das Empfangen und Verarbeiten von Routen, auch wenn der Router seine eigene ASN im AS-Pfad erkennt. Die Eingabe 0 entspricht „Deaktivieren“. Mögliche Werte sind 1 – 10, der Standardwert ist 2. | 2 | |

allowASOverride |

Aktivieren oder Deaktivieren (Enable/Disable) von allowAS | Aktivieren | |

extension |

Erweiterungsflag für das interne Netzwerk | NoExtension/NPB | |

ipv4ListenRangePrefixes |

BGP-IPv4-Lauschbereich, maximal zulässiger Bereich in /28 | 10.1.0.0/26 | |

ipv6ListenRangePrefixes |

BGP-IPv6-Lauschbereich, maximal zulässiger Bereich in /127 | 3FFE:FFFF:0:CD30::/127 | |

ipv4ListenRangePrefixes |

BGP-IPv4-Lauschbereich, maximal zulässiger Bereich in /28 | 10.1.0.0/26 | |

ipv4NeighborAddress |

IPv4-Nachbaradresse | 10.0.0.11 | |

ipv6NeighborAddress |

IPv6-Nachbaradresse | 10:101:1::11 | |

isMonitoringEnabled |

Aktivieren oder Deaktivieren der Überwachung im internen Netzwerk | False |

Sie müssen ein internes Netzwerk erstellen, bevor Sie eine L3-Isolationsdomäne aktivieren. Dieser Befehl erstellt ein internes Netzwerk mit BGP-Konfiguration und einer angegebenen Peeringadresse:

az networkfabric internalnetwork create

--resource-group "ResourceGroupName"

--l3-isolation-domain-name "example-l3domain"

--resource-name "example-internalnetwork"

--vlan-id 805

--connected-ipv4-subnets '[{"prefix":"10.1.2.0/24"}]'

--mtu 1500

--bgp-configuration '{"defaultRouteOriginate": "True", "allowAS": 2, "allowASOverride": "Enable", "PeerASN": 65535, "ipv4ListenRangePrefixes": ["10.1.2.0/28"]}'

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"bgpConfiguration": {

"allowAS": 2,

"allowASOverride": "Enable",

"defaultRouteOriginate": "True",

"fabricASN": 65050,

"ipv4ListenRangePrefixes": [

"10.1.2.0/28"

],

"peerASN": 65535

},

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.1.2.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT04:32:00.8159767Z",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT04:32:00.8159767Z",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 805

}

Erstellen eines nicht vertrauenswürdigen internen Netzwerks für eine L3-Isolationsdomäne

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3untrust --resource-name untrustnetwork --location "eastus" --vlan-id 502 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.3.11/24" --mtu 1500

Erstellen eines vertrauenswürdigen internen Netzwerks für eine L3-Isolationsdomäne

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3trust --resource-name trustnetwork --location "eastus" --vlan-id 503 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.1.11/24" --mtu 1500

Erstellen eines internen Verwaltungsnetzwerks für eine L3-Isolationsdomäne

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3mgmt --resource-name mgmtnetwork --location "eastus" --vlan-id 504 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.2.11/24" --mtu 1500

Erstellen mehrerer statischer Routen mit einem einzelnen nächsten Hop

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalNetwork" --vlan-id 2600 --mtu 1500 --connected-ipv4-subnets "[{prefix:'10.2.0.0/24'}]" --static-route-configuration '{extension:NPB,bfdConfiguration:{multiplier:5,intervalInMilliSeconds:300},ipv4Routes:[{prefix:'10.3.0.0/24',nextHop:['10.5.0.1']},{prefix:'10.4.0.0/24',nextHop:['10.6.0.1']}]}'

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.2.0.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalNetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"staticRouteConfiguration": {

"bfdConfiguration": {

"administrativeState": "Disabled",

"intervalInMilliSeconds": 300,

"multiplier": 5

},

"extension": "NoExtension",

"ipv4Routes": [

{

"nextHop": [

"10.5.0.1"

],

"prefix": "10.3.0.0/24"

},

{

"nextHop": [

"10.6.0.1"

],

"prefix": "10.4.0.0/24"

}

]

},

"systemData": {

"createdAt": "2023-XX-XXT13:46:26.394343+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT13:46:26.394343+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2600

}

Erstellen eines internen Netzwerks mit IPv6

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalnetwork" --vlan-id 2800 --connected-ipv6-subnets '[{"prefix":"10:101:1::0/64"}]' --mtu 1500

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv6Subnets": [

{

"prefix": "10:101:1::0/64"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/l3domain2/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT10:34:33.933814+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT10:34:33.933814+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2800

}

Erstellen externer Netzwerke

Externe Netzwerke ermöglichen Workloads Layer 3-Konnektivität mit Ihrem Anbieter-Edge. Zudem ermöglichen sie Workloads die Interaktion mit externen Diensten wie Firewalls und DNS (Domain Name System). Sie benötigen die Fabric-ASN (wird während der Erstellung des Netzwerk-Fabric erstellt), um externe Netzwerke zu erstellen.

Die Befehle zum Erstellen eines externen Netzwerks mithilfe der Azure CLI enthalten die folgenden Parameter.

| Parameter | BESCHREIBUNG | Beispiel | Erforderlich |

|---|---|---|---|

| peeringOption | Peering mit OptionA oder OptionB. Mögliche Werte sind OptionA und OptionB. | OptionB | True |

| optionBProperties | Konfiguration von OptionB-Eigenschaften. Hiermit können Sie die Verwendung von exportIPv4/IPv6RouteTargets oder importIpv4/Ipv6RouteTargets angeben. | exportIpv4/Ipv6RouteTargets: ["1234:1234"]}} | |

| optionAProperties | Konfiguration von OptionA-Eigenschaften. Informationen hierzu finden Sie weiter unten im Beispiel zu OptionA. | ||

| external | Dies ist ein optionaler Parameter für die Eingabe von MPLS-Option 10 (B) für die Konnektivität mit externen Netzwerken über Anbieter-Edgegeräte. Mit dieser Option kann ein Benutzer wie im Beispiel gezeigt Routenziele importieren und exportieren. |

Für Option A müssen Sie ein internes Netzwerk erstellen, bevor Sie die L3-Isolationsdomäne aktivieren. Ein externes Netzwerk ist von einem internen Netzwerk abhängig und kann daher nicht ohne ein internes Netzwerk aktiviert werden. Der VLAN-ID-Wert muss zwischen 501 und 4095 liegen.

Erstellen eines externen Netzwerks mit Option B

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "examplel3-externalnetwork" --resource-name "examplel3-externalnetwork" --peering-option "OptionB" --option-b-properties "{routeTargets:{exportIpv4RouteTargets:['65045:2001'],importIpv4RouteTargets:['65045:2001']}}"

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/examplel3-externalnetwork",

"name": "examplel3-externalnetwork",

"optionBProperties": {

"exportRouteTargets": [

"65045:2001"

],

"importRouteTargets": [

"65045:2001"

],

"routeTargets": {

"exportIpv4RouteTargets": [

"65045:2001"

],

"importIpv4RouteTargets": [

"65045:2001"

]

}

},

"peeringOption": "OptionB",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT15:45:31.938216+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT15:45:31.938216+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Erstellen eines externen Netzwerks mit Option A

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv4network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv4Prefix": "10.18.0.148/30", "secondaryIpv4Prefix": "10.18.0.152/30"}'

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv4network",

"name": "example-externalipv4network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv4Prefix": "10.21.0.148/30",

"secondaryIpv4Prefix": "10.21.0.152/30",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-07-19T09:54:00.4244793Z",

"createdAt": "2023-XX-XXT07:23:54.396679+00:00",

"createdBy": "email@address.com",

"lastModifiedAt": "2023-XX-XX1T07:23:54.396679+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Erstellen eines externen Netzwerks mit IPv6

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv6network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv6Prefix": "fda0:d59c:da16::/127", "secondaryIpv6Prefix": "fda0:d59c:da17::/127"}'

Die unterstützte Größe des primären und sekundären IPv6-Präfixes ist /127.

Erwartete Ausgabe

{

"administrativeState": "Enabled",

"id": "/subscriptions//xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv6network",

"name": "example-externalipv6network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv6Prefix": "fda0:d59c:da16::/127",

"secondaryIpv6Prefix": "fda0:d59c:da17::/127",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT07:52:26.366069+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT07:52:26.366069+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Aktivieren einer L2-Isolationsdomäne

az networkfabric l2domain update-administrative-state --resource-group "ResourceGroupName" --resource-name "l2HAnetwork" --state Enable

Aktivieren einer L3-Isolationsdomäne

Verwenden Sie diesen Befehl, um eine nicht vertrauenswürdige L3-Isolationsdomäne zu aktivieren:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3untrust" --state Enable

Verwenden Sie diesen Befehl, um eine vertrauenswürdige L3-Isolationsdomäne zu aktivieren:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3trust" --state Enable

Verwenden Sie diesen Befehl, um eine L3-Isolationsdomäne für die Verwaltung zu aktivieren:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3mgmt" --state Enable