Verwalten von NSG-Datenflussprotokollen mit Azure Policy

Wichtig

Am 30. September 2027 werden NSG-Datenflussprotokolle (Netzwerksicherheitsgruppe) eingestellt. Aufgrund dieser Einstellung können Sie ab dem 30. Juni 2025 keine neuen NSG-Datenflussprotokolle mehr erstellen. Es wird empfohlen, zu Datenflussprotokollen für virtuelle Netzwerke zu migrieren, bei denen die Einschränkungen von NSG-Datenflussprotokollen nicht gelten. Nach dem Einstellungsdatum wird die Aktivierung der Datenverkehrsanalyse mit NSG-Datenflussprotokollen nicht mehr unterstützt, und vorhandene Ressourcen für NSG-Datenflussprotokolle in Ihren Abonnements werden gelöscht. NSG-Datenflussprotokolle werden jedoch nicht gelöscht, und es gelten weiterhin die jeweiligen Aufbewahrungsrichtlinien. Weitere Informationen finden Sie in der offiziellen Ankündigung.

Azure Policy unterstützt Sie bei der Durchsetzung von Organisationsstandards und der Bewertung der Compliance im großen Stil. Häufige Anwendungsfälle für Azure Policy sind die Implementierung von Governance für Ressourcenkonsistenz, Einhaltung gesetzlicher Bestimmungen, Sicherheit, Kosten und Verwaltung. Weitere Informationen zu Azure Policy finden Sie unter Was ist Azure Policy? und Schnellstart: Erstellen Sie eine Richtlinienzuweisung zum Identifizieren nicht konformer Ressourcen.

In diesem Artikel erfahren Sie, wie Sie Ihre Einrichtung von NSG-Datenflussprotokollen mithilfe von zwei integrierten Richtlinien verwalten. Die erste Richtlinie kennzeichnet alle Netzwerksicherheitsgruppen, für die keine Datenflussprotokolle aktiviert sind. Die zweite Richtlinie stellt automatisch NSG-Datenflussprotokolle für Netzwerksicherheitsgruppen bereit, für die keine Datenflussprotokolle aktiviert sind.

Überwachen von Netzwerksicherheitsgruppen mit einer integrierten Richtlinie

Flussprotokolle sollten für jede Netzwerksicherheitsgruppenrichtlinie konfiguriert werden, die alle vorhandenen Netzwerksicherheitsgruppen in einem Bereich überwacht, indem sie alle Azure Resource Manager-Objekte vom Typ Microsoft.Network/networkSecurityGroups überprüft. Diese Richtlinie sucht dann anhand der Eigenschaft „Datenflussprotokolle“ der Netzwerksicherheitsgruppe nach verknüpften Datenflussprotokollen und kennzeichnet alle Netzwerksicherheitsgruppen, für die keine Datenflussprotokolle aktiviert sind.

Führen Sie die folgenden Schritte aus, um Ihre Datenflussprotokolle mithilfe der integrierten Richtlinie zu überwachen:

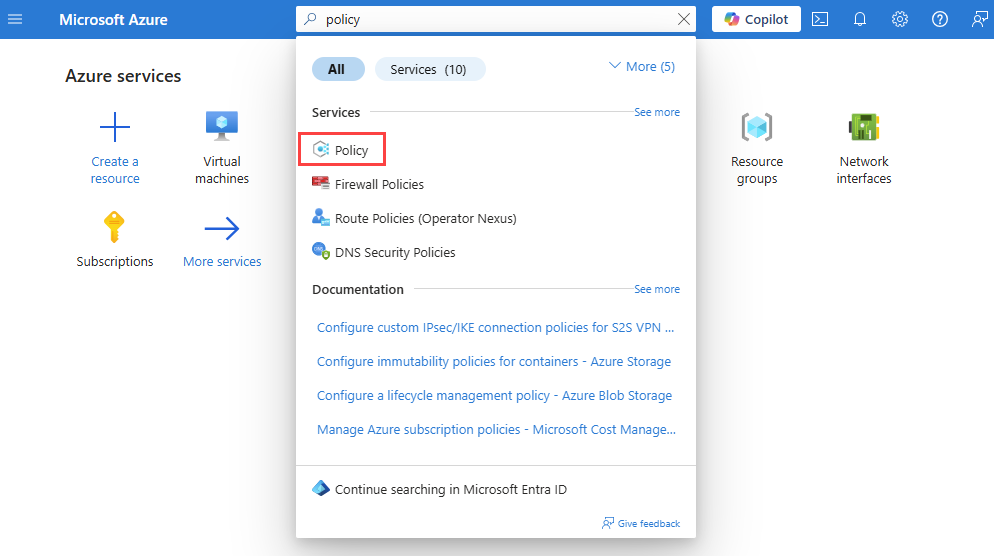

Melden Sie sich beim Azure-Portal an.

Geben Sie in das Suchfeld oben im Portal Richtlinie ein. Wählen Sie in den Suchergebnissen den Eintrag Richtlinie aus.

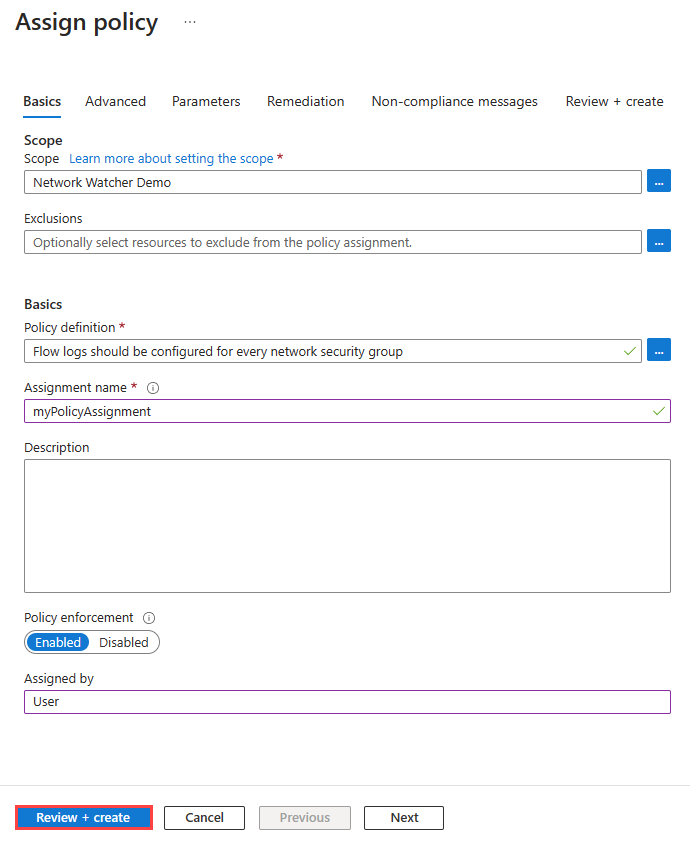

Wählen Sie Zuweisungen und dann Richtlinie zuweisen aus.

Wählen Sie die Auslassungspunkte (...) neben Bereich aus, um Ihr Azure-Abonnement mit den Netzwerksicherheitsgruppen auszuwählen, die von der Richtlinie überwacht werden sollen. Sie können auch die Ressourcengruppe auswählen, die die Netzwerksicherheitsgruppen enthält. Wählen Sie die Schaltfläche Auswählen aus, wenn Sie Ihre Auswahl getroffen haben.

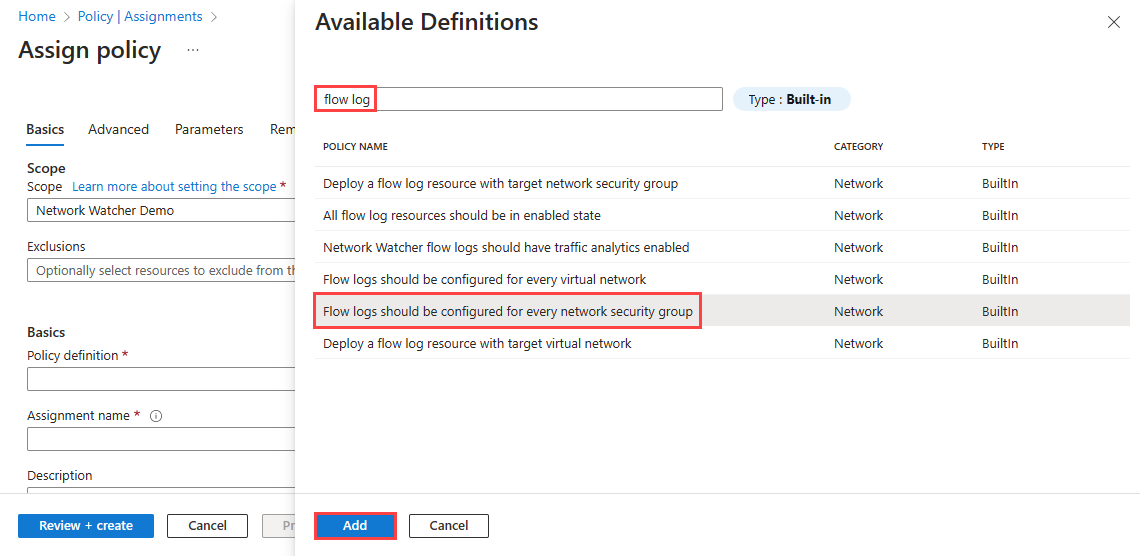

Wählen Sie die Auslassungspunkte (...) neben der Richtliniendefinition aus, um die integrierte Richtlinie auszuwählen, die Sie zuweisen möchten. Geben Sie Datenflussprotokoll in das Suchfeld ein, und wählen Sie dann den Filter Integriert aus. Wählen Sie in den Suchergebnissen die Option Für jede Netzwerksicherheitsgruppe müssen Datenflussprotokolle konfiguriert sein und anschließend Hinzufügen aus.

Geben Sie in Zuweisungsname einen Namen und in Zugewiesen von Ihren Namen ein.

Diese Richtlinie erfordert keine Parameter. Es enthält auch keine Rollendefinitionen, was bedeutet, dass Sie keine Rollenzuweisungen für die verwaltete Identität auf der Registerkarte Wartung erstellen müssen.

Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen.

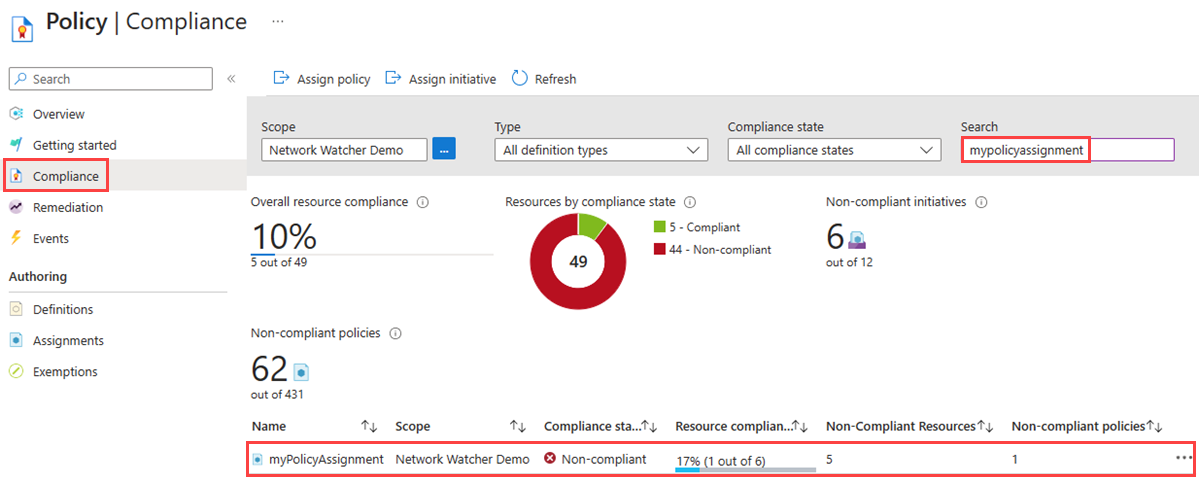

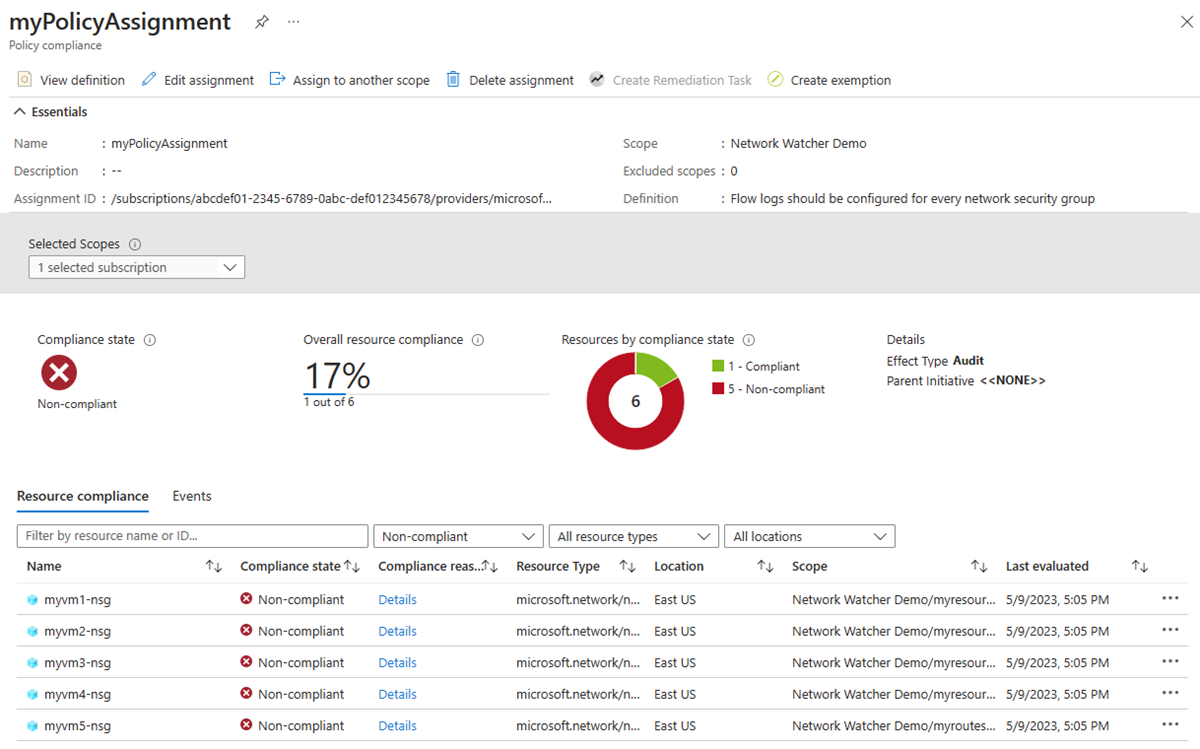

Wählen Sie Compliance aus. Suchen Sie den Namen Ihrer Zuweisung, und wählen Sie ihn aus.

Wählen Sie Ressourcenkonformität aus, um eine Liste aller nicht konformen Netzwerksicherheitsgruppen zu erhalten.

Bereitstellen und Konfigurieren von NSG-Datenflussprotokollen mithilfe einer integrierten Richtlinie

Die Richtlinie Ressource für Datenflussprotokolle mit Netzwerksicherheitsgruppe für Ziel bereitstellen überprüft alle vorhandenen Netzwerksicherheitsgruppen in einem Bereich, indem sie alle Azure Resource Manager-Objekte vom Typ Microsoft.Network/networkSecurityGroups überprüft. Anschließend wird über die Eigenschaft „Datenflussprotokolle“ der Netzwerksicherheitsgruppe nach verknüpften Datenflussprotokollen gesucht. Wenn die Eigenschaft nicht vorhanden ist, stellt die Richtlinie ein Datenflussprotokoll bereit.

So weisen Sie die deployIfNotExists-Richtlinie zu:

Melden Sie sich beim Azure-Portal an.

Geben Sie in das Suchfeld oben im Portal Richtlinie ein. Wählen Sie in den Suchergebnissen den Eintrag Richtlinie aus.

Wählen Sie Zuweisungen und dann Richtlinie zuweisen aus.

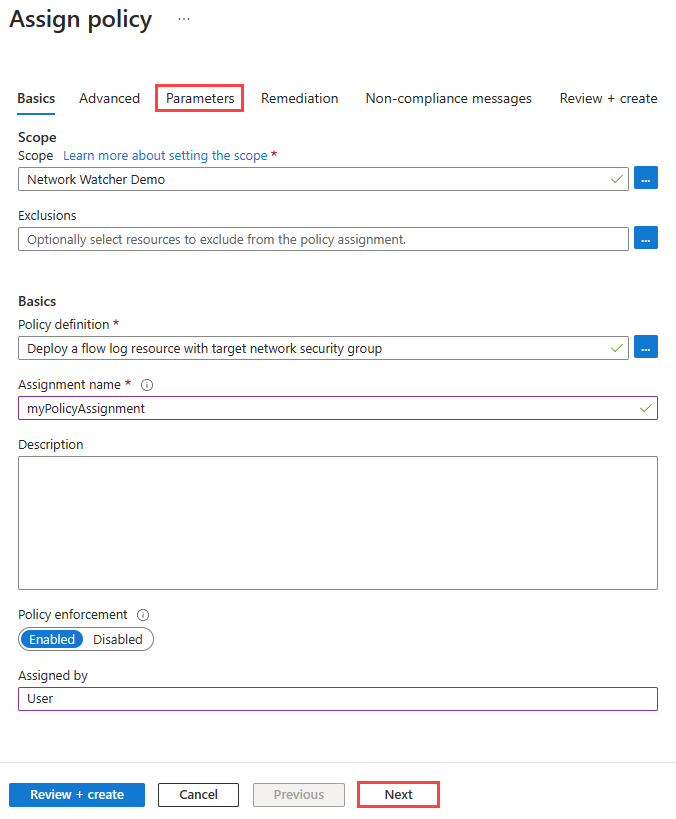

Wählen Sie die Auslassungspunkte (...) neben Bereich aus, um Ihr Azure-Abonnement mit den Netzwerksicherheitsgruppen auszuwählen, die von der Richtlinie überwacht werden sollen. Sie können auch die Ressourcengruppe auswählen, die die Netzwerksicherheitsgruppen enthält. Wählen Sie die Schaltfläche Auswählen aus, wenn Sie Ihre Auswahl getroffen haben.

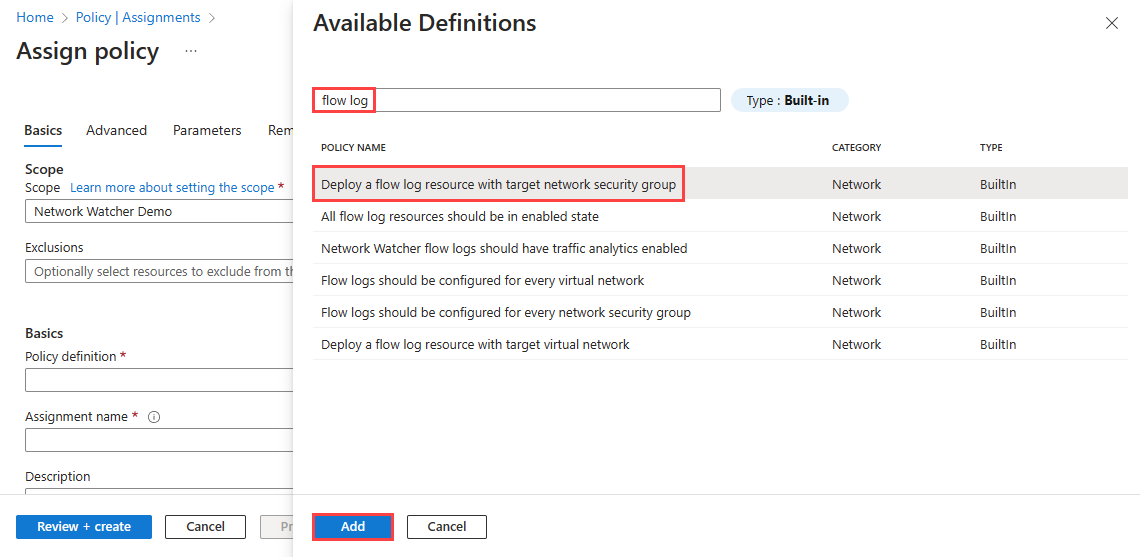

Wählen Sie die Auslassungspunkte (...) neben der Richtliniendefinition aus, um die integrierte Richtlinie auszuwählen, die Sie zuweisen möchten. Geben Sie Datenflussprotokoll in das Suchfeld ein, und wählen Sie dann den Filter Integriert aus. Wählen Sie in den Suchergebnissen die Option Ressource für Datenflussprotokolle mit Netzwerksicherheitsgruppe für Ziel bereitstellen und anschließend Hinzufügen aus.

Geben Sie in Zuweisungsname einen Namen und in Zugewiesen von Ihren Namen ein.

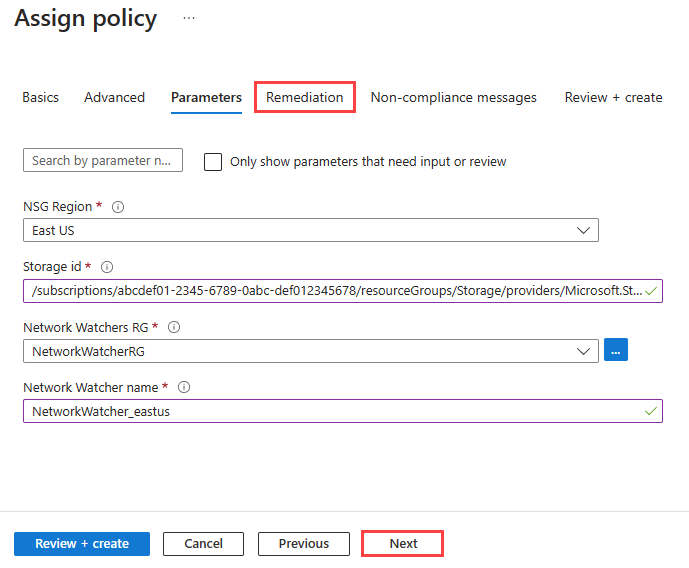

Wählen Sie zweimal die Schaltfläche Weiter oder die Registerkarte Parameter aus. Geben Sie dann die folgenden Werte ein, oder wählen Sie sie aus:

Einstellung Wert NSG-Region Wählen Sie die Region Ihrer Netzwerksicherheitsgruppe aus, auf die Sie mit der Richtlinie abzielen. Speicher-ID Geben Sie die vollständige Ressourcen-ID des Speicherkontos ein. Das Speicherkonto muss sich in derselben Region wie die Netzwerksicherheitsgruppe befinden. Die Speicherressourcen-ID weist das folgende Format auf: /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Network Watcher-Ressourcengruppe Wählen Sie die Ressourcengruppe Ihrer Azure Network Watcher-Instanz aus. Network Watcher-Name Geben Sie den Namen Ihrer Network Watcher-Instanz ein. Wählen Sie Weiter oder die Registerkarte Wartung aus. Geben Sie die folgenden Werte ein, oder wählen Sie sie aus:

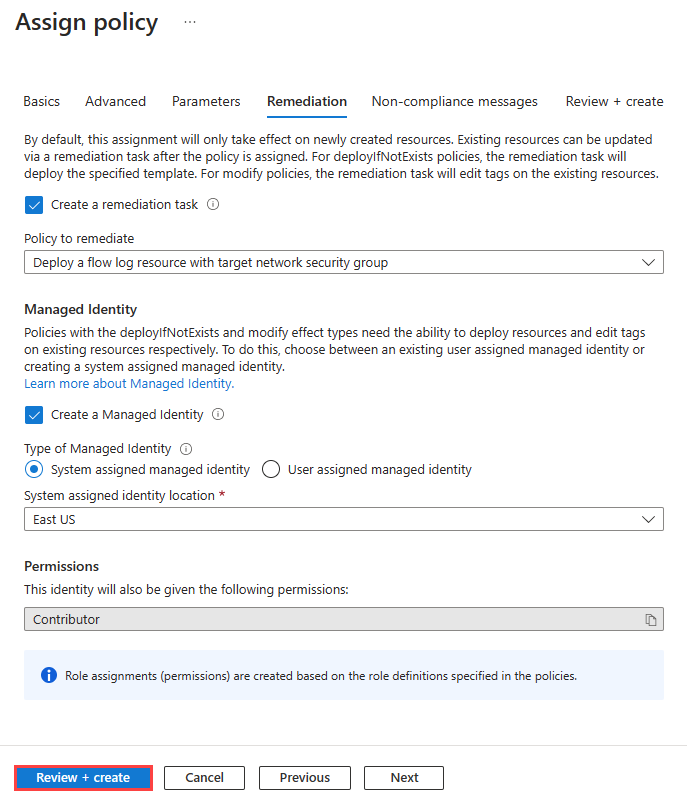

Einstellung Wert Erstellen eines Wartungstask Aktivieren Sie das Kontrollkästchen, wenn sich die Richtlinie auf vorhandene Ressourcen auswirken soll. Erstellen einer verwalteten Identität Aktivieren Sie das Kontrollkästchen. Typ der verwalteten Identität Wählen Sie den Typ der verwalteten Identität aus, die Sie verwenden möchten. Systemseitig zugewiesener Identitätsspeicherort Wählen Sie die Region Ihrer systemseitig zugewiesenen Identität aus. Bereich Wählen Sie den Bereich Ihrer benutzerseitig zugewiesenen Identität aus. Vorhandene benutzerseitig zugewiesene Identitäten Wählen Sie Ihre benutzerseitig zugewiesenen Identität aus. Hinweis

Sie benötigen Berechtigungen als Mitwirkender oder Besitzer, um diese Richtlinie verwenden zu können.

Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen.

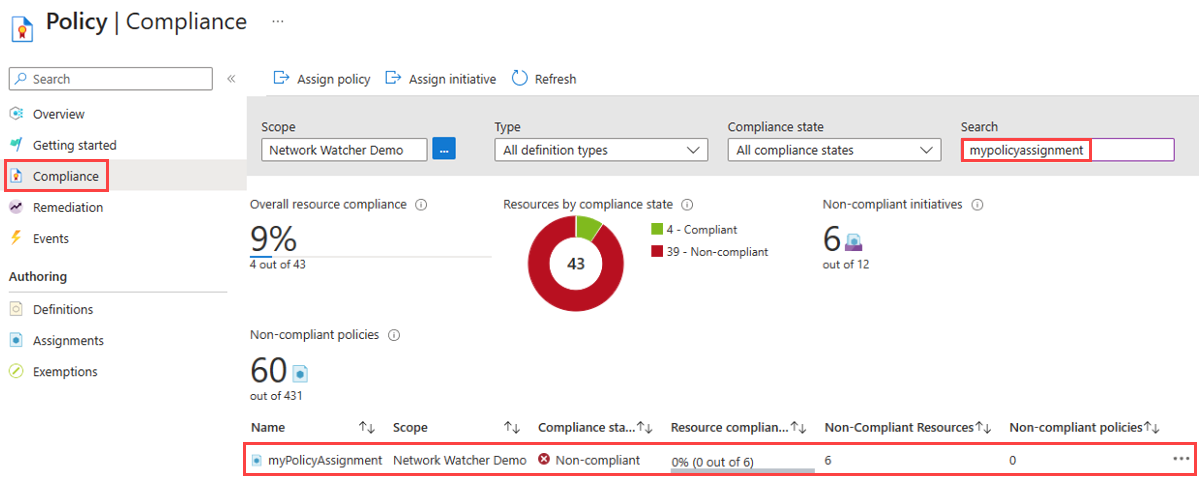

Wählen Sie Compliance aus. Suchen Sie den Namen Ihrer Zuweisung, und wählen Sie ihn aus.

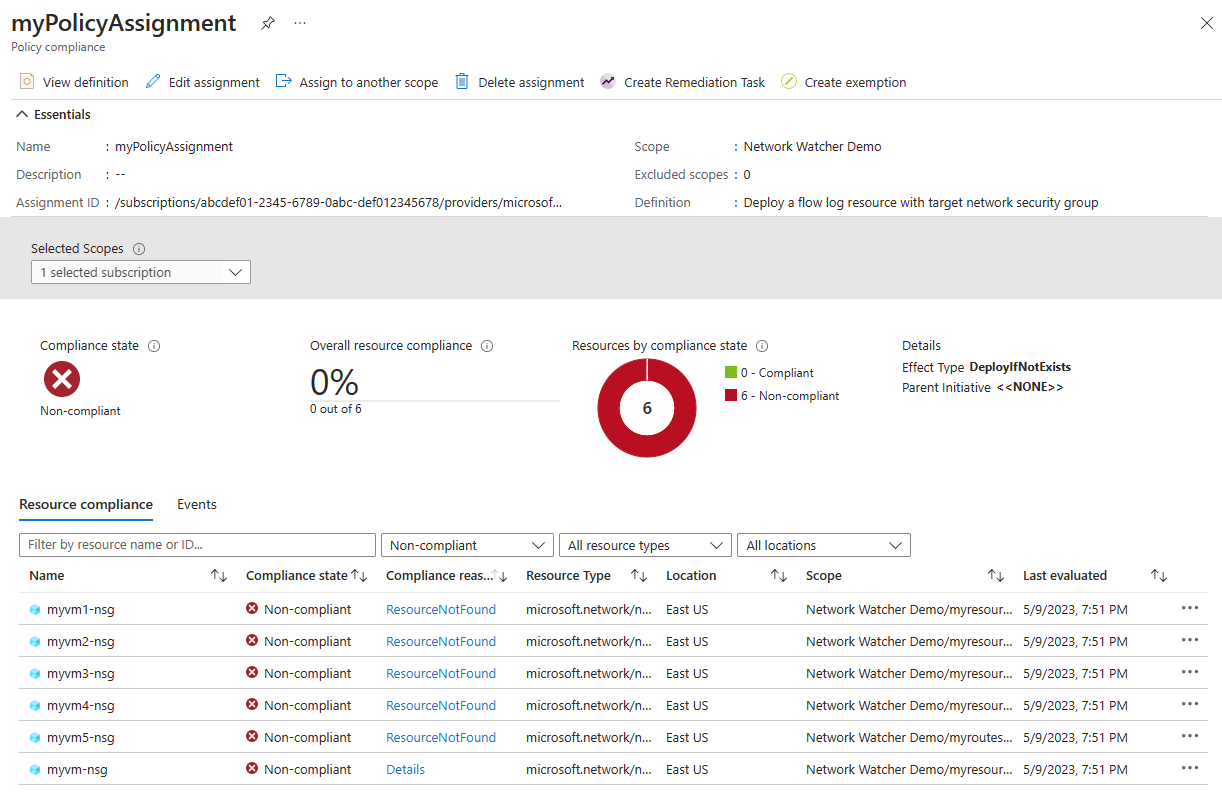

Wählen Sie Ressourcenkonformität aus, um eine Liste aller nicht konformen Netzwerksicherheitsgruppen zu erhalten.

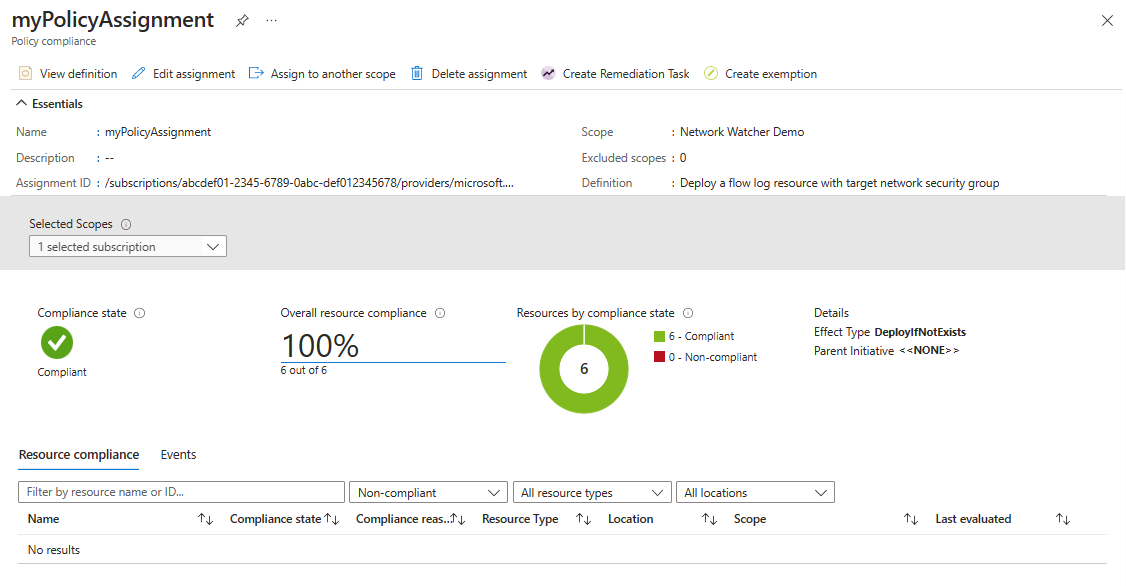

Belassen Sie die Richtlinienausführungen, um Datenflussprotokolle für alle nicht konformen Netzwerksicherheitsgruppen auszuwerten und bereitzustellen. Wählen Sie dann erneut Ressourcenkonformität aus, um die Status von Netzwerksicherheitsgruppen zu überprüfen (es werden keine nicht konformen Netzwerksicherheitsgruppen angezeigt, wenn die Richtlinie die Wartung abgeschlossen hat).

Zugehöriger Inhalt

- Weitere Informationen zur NSG-Datenflussprotokollierung finden Sie unter Datenflussprotokolle für Netzwerksicherheitsgruppen.

- Informationen zur Verwendung integrierter Richtlinien mit Datenverkehrsanalysen finden Sie unter Verwalten von Datenverkehrsanalysen mit Azure Policy.

- Informationen zur Verwendung einer Azure Resource Manager-Vorlage (ARM-Vorlage) zum Bereitstellen von Datenflussprotokollen und Datenverkehrsanalysen finden Sie unter Konfigurieren von NSG-Datenflussprotokollen mithilfe einer Azure Resource Manager-Vorlage.