NAT-Gateway und Verfügbarkeitszonen

Ein NAT-Gateway ist eine zonale Ressource, was bedeutet, dass es aus einzelnen Verfügbarkeitszonen bereitgestellt und ausgeführt werden kann. Mit Zonenisolierungsszenarien können Sie Ihre zonalen NAT-Gatewayressourcen an zonal festgelegten IP-basierten Ressourcen ausrichten, z. B. an VMs, um die Ausfallsicherheit der Zone zu gewährleisten. Lesen Sie dieses Dokument, um wichtige Konzepte und grundlegende Entwurfsanleitungen zu verstehen.

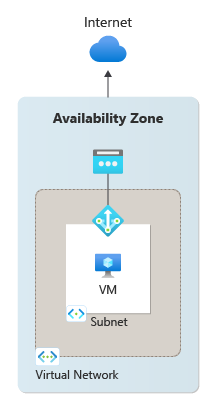

Abbildung 1: Zonenbasierte Bereitstellung eines NAT-Gateways.

Ein NAT-Gateway kann entweder einer bestimmten Zone innerhalb einer Region oder keiner Zonefestgelegt zugeordnet werden. Welche Zoneneigenschaft Sie für Ihre NAT-Gatewayressource auswählen, informiert die Zoneneigenschaft über die öffentliche IP-Adresse, die auch für ausgehende Verbindungen verwendet werden kann.

Ein NAT-Gateway verfügt über integrierte Resilienz

Virtuelle Netzwerke und ihre Subnetze sind regional. Subnetze sind nicht auf eine Zone beschränkt. Während ein NAT-Gateway eine zonale Ressource ist, handelt es sich um eine hochgradig robuste und zuverlässige Methode, mit der ausgehende Verbindungen mit dem Internet aus virtuellen Netzwerk-Subnetzen hergestellt werden. Ein NAT-Gateway verwendet softwaredefinierte Netzwerke, um als vollständig verwalteter und verteilter Dienst zu arbeiten. Die NAT-Gatewayinfrastruktur weist integrierte Redundanz auf. Das Gateway kann mehrere Infrastrukturkomponentenfehler ausgleichen. Verfügbarkeitszonen bauen mit Szenarien zur Zonenisolation für das NAT-Gateway auf dieser Resilienz auf.

Zonal

Sie können Ihre NAT-Gatewayressource in einer bestimmten Zone für eine Region platzieren. Wenn ein NAT-Gateway in einer bestimmten Zone bereitgestellt wird, stellt es ausgehende Verbindungen mit dem Internet explizit aus dieser Zone bereit. NAT-Gatewayressourcen, die einer Verfügbarkeitszone zugewiesen sind, können an öffentliche IP-Adressen angefügt werden, die aus derselben Zone stammen oder zonenredundant sind. Öffentliche IP-Adressen aus einer anderen Verfügbarkeitszone oder ohne Zone sind nicht zulässig.

Ein NAT-Gateway kann ausgehende Konnektivität für VMs aus anderen Verfügbarkeitszonen bereitstellen, die sich von der eigenen Zone unterscheiden. Das Subnetz der VM muss für die NAT-Gatewayressource konfiguriert werden, um ausgehende Verbindungen bereitzustellen. Darüber hinaus können mehrere Subnetze für dieselbe NAT-Gatewayressource konfiguriert werden.

Während VMs in Subnetzen aus unterschiedlichen Verfügbarkeitszonen für eine einzelne zonale NAT-Gatewayressource konfiguriert werden können, stellt diese Konfiguration nicht die effektivste Methode dar, um Zonenresilienz bei zonalen Ausfällen sicherzustellen. Weitere Informationen zum Schutz vor zonalen Ausfällen finden Sie weiter unten in diesem Artikel unter Überlegungen zum Entwurf.

Nichtzonal

Wenn zum Zeitpunkt der Bereitstellung der NAT-Gatewayressource keine Zone ausgewählt ist, wird das NAT-Gateway standardmäßig in keine Zone platziert. Wenn ein NAT-Gateway in keine Zone platziert wird, platziert Azure die Ressource in einer Zone für Sie. Sie haben keinen Einblick in die Zone, die Azure für Ihr NAT-Gateway auswählt. Nach der Bereitstellung des NAT-Gateways können zonale Konfigurationen nicht geändert werden. NAT-Gatewayressourcen des Typs keine Zone sind zwar zonale Ressourcen, können aber öffentlichen IP-Adressen aus einer Zone, keiner Zone oder zonenredundanten Adressen zugeordnet werden.

Überlegungen zum Entwurf

Nachdem Sie nun die zonenbezogenen Eigenschaften des NAT-Gateways kennengelernt haben, können Sie die folgenden Überlegungen zum Entwurf von hochgradig stabiler ausgehender Konnektivität von virtuellen Azure-Netzwerken anstellen.

Einzelne zonale NAT-Gatewayressource für zonenübergreifende Ressourcen

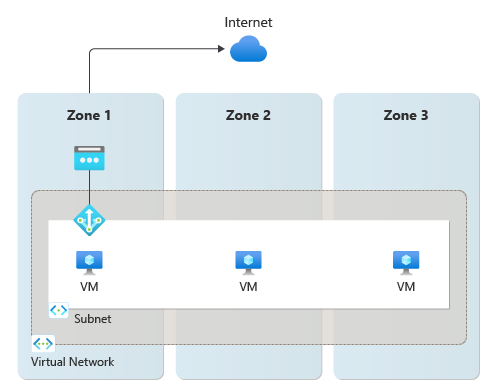

Eine einzelne zonale NAT-Gatewayressource kann entweder für ein Subnetz konfiguriert werden, das VMs enthält, die sich über mehrere Verfügbarkeitszonen erstrecken, oder für mehrere Subnetze mit unterschiedlichen zonalen VMs. Wenn dieser Bereitstellungstyp konfiguriert ist, stellt ein NAT-Gateway ausgehende Verbindungen mit dem Internet für alle Subnetzressourcen aus der jeweiligen Zone bereit, in der sich das NAT-Gateway befindet. Wenn die Zone ausfällt, in der dieses NAT-Gateway bereitgestellt wird, fallen auch ausgehende Verbindungen für alle VM-Instanzen aus, die dem NAT-Gateway zugeordnet sind. Dieses Setup ist nicht die beste Methode für Zonenresilienz.

Abbildung 2: Einzelne zonale NAT-Gatewayressource für Ressourcen mit mehreren Zonen bietet keine effektive Methode der Zonenresilienz bei Ausfällen.

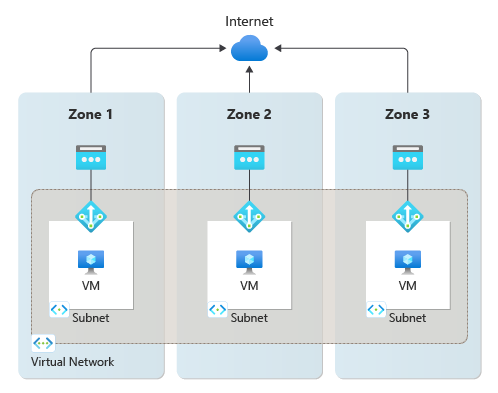

Zonale NAT-Gatewayressource für jede Zone in einer Region zum Erstellen von Zonenresilienz

Eine Zonenzusage für Zonenisolationsszenarien besteht, wenn sich eine Instanz einer VM mit einer NAT-Gatewayressource in derselben Zone wie die NAT-Gatewayressource und die zugehörigen öffentlichen IP-Adressen befindet. Das für die Zonenisolation empfohlene Muster ist die Erstellung von jeweils einem „Zonenstapel“ pro Verfügbarkeitszone. Dieser „zonale Stapel“ besteht aus VM-Instanzen und einer NAT-Gatewayressource mit öffentlichen IP-Adressen oder einem Präfix in einem Subnetz – alles in derselben Zone.

Abbildung 3: Zonenisolation durch Erstellen von zonalen Stapeln mit demselben NAT-Zonengateway, öffentlichen IP-Adressen und VMs bietet die beste Methode, um Zonenresilienz bei Ausfällen sicherzustellen.

Hinweis

Das Erstellen von zonalen Stapeln für jede Verfügbarkeitszone innerhalb einer Region ist die effektivste Methode für die Erstellung von Zonenresilienz gegen Ausfälle von NAT-Gateways. Diese Konfiguration sichert jedoch nur die verbleibenden Verfügbarkeitszonen ab, in denen der Ausfall nicht stattgefunden hat. Bei dieser Konfiguration, ist ein Fehler der ausgehenden Konnektivität aufgrund eines Zonenausfalls für die betroffene Zone isoliert. Der Ausfall wirkt sich nicht auf die anderen zonalen Stapel aus, in denen andere NAT-Gateways mit ihren eigenen Subnetzen und zonalen öffentlichen IP-Adressen bereitgestellt werden.

Integration eingehender Verbindungen mit einem Load Balancer Standard

Wenn Sie Endpunkte für eingehenden Datenverkehr benötigen, haben Sie zwei Optionen:

| Option | Muster | Beispiel | Vorteil | Nachteil |

|---|---|---|---|---|

| (1) | Führen Sie die Ausrichtung der Endpunkte für eingehenden Datenverkehr mit den jeweiligen Zonenstapeln durch, die Sie für ausgehenden Datenverkehr erstellen. | Erstellen Sie eine Load Balancer Standard-Instanz mit einem zonalen Front-End. | Gleiches Fehlermodell für eingehende und ausgehende Verbindungen. Einfacherer Betrieb. | Ein allgemeiner DNS-Name (Domain Name System) muss einzelne IP-Adressen pro Zone maskieren. |

| (2) | Führen Sie die Überlagerung der Zonenstapel mit einem zonenübergreifenden Endpunkt für eingehenden Datenverkehr durch. | Erstellen Sie eine Load Balancer Standard-Instanz mit einem zonenredundanten Front-End. | Nur eine IP-Adresse für den Endpunkt für eingehenden Datenverkehr. | Verschiedene Modelle für eingehende und ausgehende Verbindungen. Komplexerer Betrieb. |

Hinweis

Beachten Sie, dass zonale Konfiguration für einen Lastenausgleich anders als ein NAT-Gateway funktioniert. Die Verfügbarkeitszonesauswahl des Lastenausgleichs ist synonym mit der Zonenauswahl der Front-End-IP-Konfiguration. Wenn bei öffentlichen Lastenausgleichen die öffentliche IP-Adresse im Front-End des Lastenausgleichs zonenredundant ist, ist auch der Lastenausgleich zonenredundant. Wenn die öffentliche IP-Adresse im Front-End des Lastenausgleichs zonal ist, wird der Lastenausgleich auch für dieselbe Zone festgelegt.

Einschränkungen

- Zonen können nach der Bereitstellung für ein NAT-Gateway nicht geändert, aktualisiert oder erstellt werden.

Nächste Schritte

- Weitere Informationen zu Azure-Regionen und -Verfügbarkeitszonen

- Weitere Informationen zu Azure NAT Gateway

- Weitere Informationen zu Azure Load Balancer