Verweigern des öffentlichen Netzwerkzugriffs in Azure Database for MySQL – flexibler Server mithilfe des Azure MySQL Databases

In diesem Artikel wird beschrieben, wie Sie eine Instanz von Azure Database for MySQL – Flexibler Server so konfigurieren, dass alle öffentlichen Konfigurationen verweigert und nur Verbindungen über private Endpunkte zugelassen werden, um die Netzwerksicherheit weiter zu erhöhen.

Verweigern des öffentlichen Zugriffs während der Erstellung von MySQL Flexibler Server

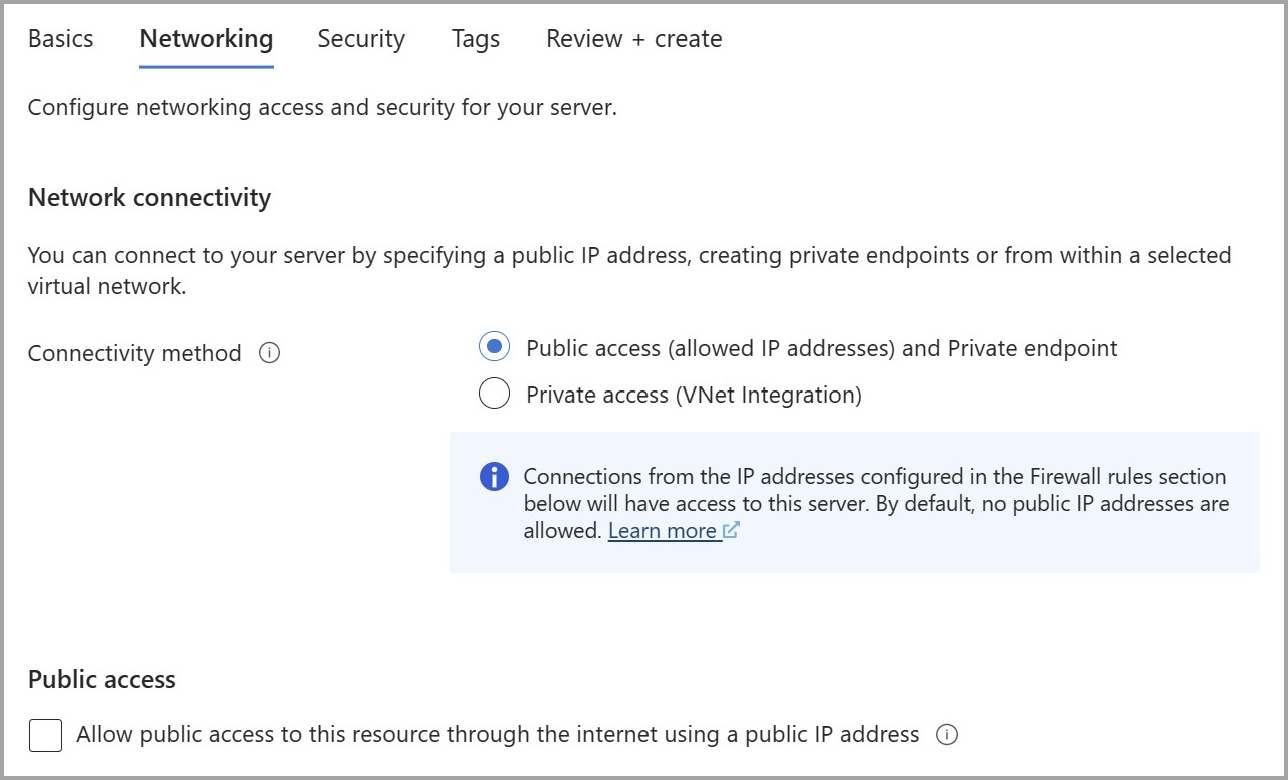

Bei der Erstellung anhand des Schnellstarts: Erstellen einer Instanz von Azure Database for MySQL über das Azure-Portal wählen Sie auf der Registerkarte „Netzwerk“ als Konnektivitätsmethode Öffentlicher Zugriff (zulässige IP-Adressen) und privater Endpunkt aus.

Um den öffentlichen Zugriff auf die von Ihnen erstellte Instanz von Azure Database for MySQL – Flexibler Server zu deaktivieren, deaktivieren Sie unter Öffentlicher Zugriff das Kontrollkästchen „Öffentlichen Zugriff auf diese Ressource über das Internet mit einer öffentlichen IP-Adresse zulassen“.

Nachdem Sie die restlichen Informationen auf den anderen Registerkarten eingegeben haben, wählen Sie Überprüfen und Erstellen aus, um die Instanz von Azure Database for MySQL – Flexibler Server ohne öffentlichen Zugriff bereitzustellen.

Verweigern des öffentlichen Zugriffs auf eine vorhandene MySQL Flexibler Server-Instanz

Hinweis

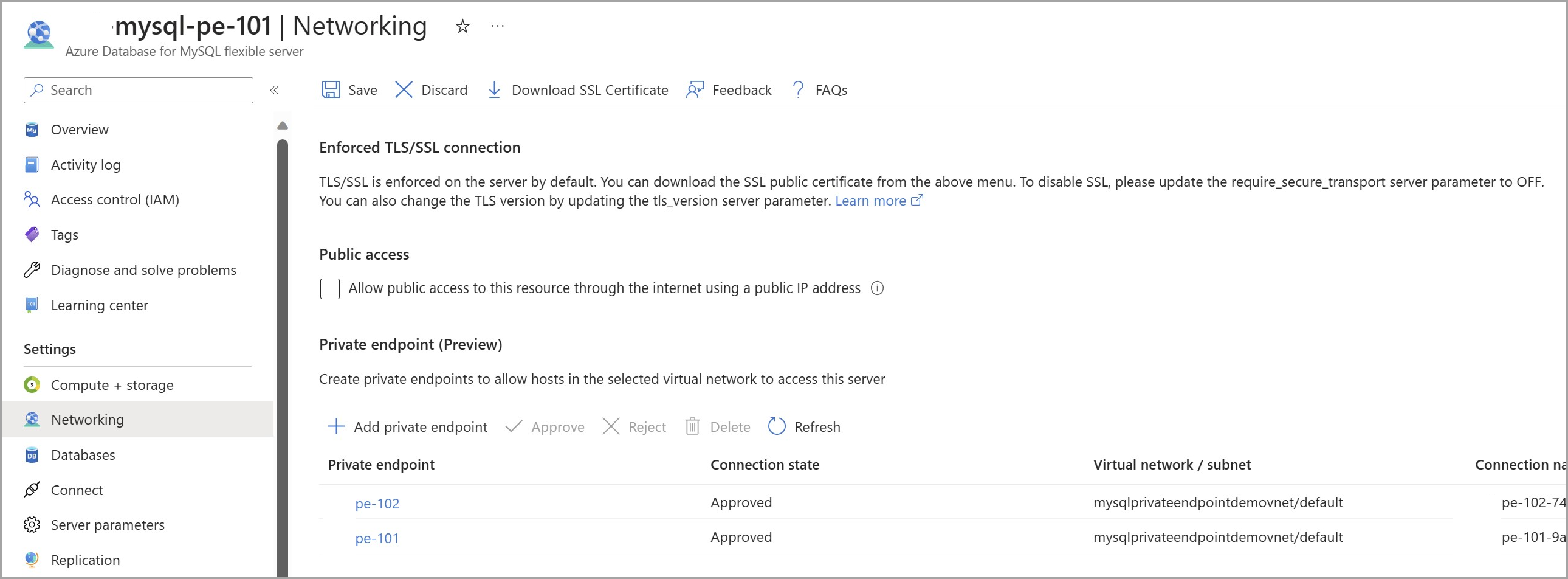

Die Instanz von Azure Database for MySQL – Flexibler Server muss mit der Verbindungsmethode Öffentlicher Zugriff (zulässige IP-Adressen) und Privater Endpunkt bereitgestellt worden sein, damit dies implementiert werden kann.

Wählen Sie auf der Seite „Azure Database for MySQL – Flexibler Server“ unter Einstellungen die Option Netzwerk aus.

Um den öffentlichen Zugriff auf die Instanz von Azure Database for MySQL – Flexibler Server zu deaktivieren, deaktivieren Sie unter Öffentlicher Zugriff das Kontrollkästchen „Öffentlichen Zugriff auf diese Ressource über das Internet mit einer öffentlichen IP-Adresse zulassen“.

Klicken Sie zum Speichern der Änderungen auf Speichern.

Eine Benachrichtigung bestätigt, dass die Verbindungssicherheitseinstellung erfolgreich aktiviert wurde.

Zugehöriger Inhalt

- Konfigurieren von Private Link für Azure Database for MySQL – Flexibler Server über das Azure-Portal

- Verwalten der Konnektivität

- Hinzufügen einer weiteren Verschlüsselungsebene zu Ihrer Instanz von Azure Database for MySQL – Flexibler Server mithilfe von kundenseitig verwalteten Schlüsseln

- Microsoft Entra-Authentifizierung für Azure Database for MySQL – Flexibler Server