Sicherheit und Governance in Unternehmen für Azure Machine Learning

In diesem Artikel lernen Sie Sicherheits- und Governancefeatures kennen, die für Azure Machine Learning zur Verfügung stehen. Diese Features sind für Administratoren, DevOps-Techniker und MLOps-Techniker nützlich, die eine sichere Konfiguration erstellen möchten, die den Richtlinien einer Organisation entspricht.

Mit Azure Machine Learning und der Azure-Plattform haben Sie folgende Möglichkeiten:

- Einschränken des Zugriffs auf Ressourcen und Vorgänge nach Benutzerkonto oder Gruppen

- Einschränken der eingehenden und ausgehenden Netzwerkkommunikation

- Verschlüsseln von Daten während der Übertragung und im Ruhezustand

- Überprüfen auf Sicherheitsrisiken

- Anwenden und Überwachen von Konfigurationsrichtlinien

Einschränken des Zugriffs auf Ressourcen und Vorgänge

Microsoft Entra ID ist der Identitätsdienstanbieter für Azure Machine Learning. Sie können sie verwenden, um die Sicherheitsobjekte (Benutzer, Gruppe, Dienstprinzipal und verwaltete Identität) zu erstellen und zu verwalten, die für die Authentifizierung bei Azure-Ressourcen verwendet werden. Die Multi-Faktor-Authentifizierung (MFA) wird unterstützt, wenn Microsoft Entra ID dafür konfiguriert ist.

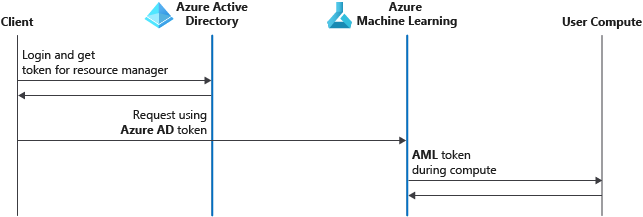

Hier ist der Authentifizierungsprozess für Azure Machine Learning über MFA in Microsoft Entra ID:

- Der Client meldet sich bei Microsoft Entra ID an und ruft das Azure Resource Manager-Token ab.

- Der Client übergibt das Token an Azure Resource Manager und an Azure Machine Learning.

- Azure Machine Learning stellt ein Machine Learning Service-Token für das Benutzercomputeziel bereit (z. B. Machine Learning-Computecluster oder serverloses Computing). Das Benutzercomputeziel verwendet dieses Token, um den Machine Learning-Dienst erneut aufzurufen, nachdem der Auftrag abgeschlossen wurde. Der Bereich ist auf den Arbeitsbereich beschränkt.

Jedem Arbeitsbereich ist eine vom System zugewiesene verwaltete Identität zugeordnet, die den gleichen Namen hat wie der Arbeitsbereich. Diese verwaltete Identität wird für den sicheren Zugriff auf Ressourcen verwendet, die vom Arbeitsbereich verwendet werden. Sie verfügt über die folgenden Azure-rollenbasierten Zugriffssteuerungsberechtigungen (RBAC) für zugeordnete Ressourcen:

| Ressource | Berechtigungen |

|---|---|

| Arbeitsbereich | Mitwirkender |

| Speicherkonto | Mitwirkender an Storage-Blobdaten |

| Schlüsseltresor | Zugriff auf alle Schlüssel, Geheimnisse und Zertifikate |

| Containerregistrierung | Mitwirkender |

| Ressourcengruppe, die den Arbeitsbereich enthält | Mitwirkender |

Die systemseitig zugewiesene verwaltete Identität wird für die interne Dienst-zu-Dienst-Authentifizierung von Azure Machine Learning bei anderen Azure-Ressourcen verwendet. Benutzer können nicht auf das Identitätstoken zugreifen, und sie können es nicht verwenden, um Zugriff auf diese Ressourcen zu erhalten. Benutzer können nur dann über die Steuerungs- und Datenebenen-APIs von Azure Machine Learning auf die Ressourcen zugreifen, wenn sie über ausreichende RBAC-Berechtigungen verfügen.

Administratoren sollten den Zugriff der verwalteten Identität auf die in der vorhergehenden Tabelle genannten Ressourcen nicht widerrufen. Sie können den Zugriff mithilfe des Vorgangs zum erneuten Synchronisieren von Schlüsseln wiederherstellen.

Sie sollten Benutzern, die nicht auf die Rechner oder Identitäten des Arbeitsbereichs zugreifen können sollen, keine Berechtigung für das Speicherkonto des Arbeitsbereichs erteilen. Das Speicherkonto des Arbeitsbereichs enthält Code und ausführbare Dateien, die auf den Computes Ihres Arbeitsbereichs ausgeführt werden. Benutzer, die Zugriff auf dieses Speicherkonto haben, können Code bearbeiten oder ändern, der im Kontext des Arbeitsbereichs ausgeführt wird, und haben so Zugriff auf Arbeitsbereichsdaten und Anmeldedaten.

Hinweis

Wenn Ihr Azure Machine Learning-Arbeitsbereich Computeziele (z. B. Computecluster, Computeinstanz oder Azure Kubernetes Service [AKS]-Instanz) aufweist, die vor dem 14. Mai 2021 erstellt wurden, verfügen Sie möglicherweise über ein zusätzliches Microsoft Entra-Konto. Der Kontoname beginnt mit Microsoft-AzureML-Support-App- und verfügt für jede Arbeitsbereichsregion über Zugriff der Mitwirkenderebene auf Ihr Abonnement.

Wenn Ihrem Arbeitsbereich keine AKS-Instanz angefügt ist, können Sie dieses Microsoft Entra-Konto sicher löschen.

Wenn Ihr Arbeitsbereich über ein angefügtes AKS-Cluster verfügt und vor dem 14. Mai 2021 erstellt wurde, löschen Sie dieses Microsoft Entra-Konto nicht. In diesem Szenario müssen Sie das AKS-Cluster löschen und neu erstellen, bevor Sie das Microsoft Entra-Konto löschen können.

Sie können den Arbeitsbereich bereitstellen, um eine benutzerseitig zugewiesene verwaltete Identität zu verwenden, und dann der verwalteten Identität andere Rollen zuteilen. Sie können z. B. einer Rolle Zugriff auf Ihre eigene Azure Container Registry-Instanz für Basis-Docker-Images gewähren.

Sie können auch verwaltete Identitäten für die Verwendung mit Azure Machine Learning-Computeclustern konfigurieren. Diese verwaltete Identität ist unabhängig von der verwalteten Identität des Arbeitsbereichs. Bei einem Computecluster wird die verwaltete Identität verwendet, um auf Ressourcen wie gesicherte Datenspeicher zuzugreifen, auf die der Benutzer, der den Trainingsauftrag durchführt, möglicherweise keinen Zugriff hat. Weitere Informationen finden Sie unter Verwenden verwalteter Identitäten.

Tipp

Es gibt Ausnahmen bei der Verwendung von Microsoft Entra ID und Azure RBAC in Azure Machine Learning:

- Optional können Sie den Zugriff auf Secure Shell (SSH) auf Computeressourcen wie eine Azure Machine Learning-Computeinstanz und ein Computecluster aktivieren. Der SSH-Zugriff basiert auf öffentlichen/privaten Schlüsselpaaren, nicht auf Microsoft Entra ID. Azure RBAC steuert keinen SSH-Zugriff.

- Sie können sich bei Modellen authentifizieren, die als Onlineendpunkte bereitgestellt werden, indem Sie die schlüsselbasierte oder tokenbasierte Authentifizierung verwenden. Schlüssel sind statische Zeichenfolgen, während Token über ein Microsoft Entra-Sicherheitsobjekt abgerufen werden. Weitere Informationen finden Sie unter Authentifizieren von Clients für Onlineendpunkte.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Einrichten der Authentifizierung für Azure Machine Learning-Ressourcen und -Workflows

- Verwalten des Zugriffs auf einen Azure Machine Learning-Arbeitsbereich

- Verwenden von Datenspeichern

- Verwenden von geheimen Authentifizierungsschlüsseln in Azure Machine Learning-Aufträgen

- Einrichten der Authentifizierung zwischen Azure Machine Learning und anderen Diensten

Bereitstellen von Netzwerksicherheit und -isolation

Um den Netzwerkzugriff auf Azure Machine Learning-Ressourcen einzuschränken, können Sie ein Verwaltetes virtuelles Azure Machine Learning-Netzwerk oder eine Virtuelle Azure-Netzwerkinstanz verwenden. Durch ein virtuelles Netzwerk werden die Angriffsfläche Ihrer Lösung und die Möglichkeiten einer Datenexfiltration reduziert.

Sie müssen nicht die eine oder die andere auswählen. Sie können beispielsweise ein verwaltetes virtuelles Azure Machine Learning-Netzwerk verwenden, um verwaltete Computeressourcen und eine Azure Virtual Network-Instanz für Ihre nicht verwalteten Ressourcen oder den Clientzugriff auf den Arbeitsbereich zu sichern.

Ein Verwaltetes virtuelles Azure Machine Learning-Netzwerk bietet eine vollständig verwaltete Lösung, die für Ihren Arbeitsbereich und Ihre verwalteten Computeressourcen die Netzwerkisolation ermöglicht. Sie können mithilfe von privaten Endpunkten die Kommunikation mit anderen Azure-Diensten schützen und ausgehende Kommunikation einschränken. Verwenden Sie ein verwaltetes virtuelles Netzwerk, um die folgenden verwalteten Computeressourcen zu sichern:

- Serverloses Computing (einschließlich serverlosem Spark)

- Computecluster

- Compute-Instanz

- Verwalteter Onlineendpunkt

- Batch-Onlineendpunkte

Eine Virtuelle Azure-Netzwerkinstanz bietet ein besser anpassbares Angebot für virtuelle Netzwerke. Sie sind jedoch für Konfiguration und Verwaltung verantwortlich. Möglicherweise müssen Sie Netzwerksicherheitsgruppen, benutzerdefinierte Routen oder eine Firewall nutzen, um ausgehende Kommunikation einzuschränken.

Weitere Informationen finden Sie im Artikel Vergleichen von Netzwerkisolationskonfigurationen.

Verschlüsseln von Daten

Azure Machine Learning verwendet verschiedene Computeressourcen und Datenspeicher auf der Azure-Plattform. Weitere Informationen darüber, wie diese Ressourcen die Verschlüsselung von Daten im Ruhezustand und während der Übertragung unterstützen, finden Sie unter Datenverschlüsselung mit Azure Machine Learning.

Datenexfiltration verhindert

Azure Machine Learning weist mehrere Abhängigkeiten von ein- und ausgehenden Netzwerken auf. Einige dieser Abhängigkeiten können ein Risiko für die Datenexfiltration durch böswillige Agents innerhalb Ihrer Organisation darstellen. Diese Risiken sind mit den ausgehenden Anforderungen an Azure Storage, Azure Front Door und Azure Monitor verbunden. Empfehlungen zur Minderung dieses Risikos finden Sie unter Verhinderung der Azure Machine Learning-Datenexfiltration.

Überprüfen auf Sicherheitsrisiken

Microsoft Defender für Cloud bietet einheitliche Sicherheitsverwaltung und erweiterten Bedrohungsschutz für Hybrid Cloud-Workloads. Für Azure Machine Learning sollten Sie die Überprüfung der Azure Container Registry-Ressourcen sowie der AKS-Ressourcen aktivieren. Weitere Informationen finden Sie unter Einführung in Microsoft Defender für Containerregistrierungen und Einführung in Microsoft Defender für Kubernetes.

Überwachen und Verwalten der Compliance

Azure Policy ist ein Governancetool, mit dem Sie sicherstellen können, dass Azure-Ressourcen Ihren Richtlinien entsprechen. Sie können Richtlinien festlegen, um bestimmte Konfigurationen zuzulassen oder zu erzwingen, z. B. ob Ihr Azure Machine Learning Arbeitsbereich einen privaten Endpunkt verwendet.

Weitere Informationen zu Azure Policy finden Sie in der Dokumentation zu Azure Policy. Weitere Informationen zu den Richtlinien, die für Azure Machine Learning spezifisch sind, finden Sie unter Überwachen und Verwalten von Azure Machine Learning.