Kundenseitig verwaltete Schlüssel für Azure Machine Learning

Azure Machine Learning wurde auf der Grundlage mehrerer Azure-Dienste erstellt. Obwohl die gespeicherten Daten über von Microsoft bereitgestellte Verschlüsselungsschlüssel verschlüsselt werden, können Sie die Sicherheit verbessern, indem Sie auch eigene (vom Kunden verwaltete) Schlüssel bereitstellen. Die von Ihnen bereitgestellten Schlüssel werden im Azure Key Vault gespeichert. Ihre Daten können in anderen Ressourcen gespeichert werden, die Sie in Ihrem Azure-Abonnement verwalten, oder serverseitig in von Microsoft verwalteten Ressourcen (Preview).

Neben kundenseitig verwalteten Schlüsseln (CMK) bietet Azure Machine Learning ein hbi_workspace-Flag. Die Aktivierung dieses Flags verringert die Menge der von Microsoft zu Diagnosezwecken gesammelten Daten und ermöglicht eine zusätzliche Verschlüsselung in von Microsoft verwalteten Umgebungen. Dieses Flag aktiviert auch die folgenden Verhaltensweisen:

- Startet die Verschlüsselung des lokalen Scratch-Datenträgers in Ihrem Azure Machine Learning-Computecluster, sofern Sie in diesem Abonnement keine vorherigen Cluster erstellt haben. Andernfalls müssen Sie ein Supportticket erstellen, um die Verschlüsselung des Scratch-Datenträgers Ihrer Computecluster zu aktivieren.

- Bereinigt Ihren lokalen Scratch-Datenträger zwischen den Ausführungen.

- Führt unter Verwendung Ihres Schlüsseltresors die sichere Übergabe der Anmeldeinformationen für Speicherkonto, Containerregistrierung und Secure Shell-Konto (SSH) von der Ausführungsebene zu Ihren Computeclustern durch.

Das hbi_workspace-Flag wirkt sich nicht auf die Verschlüsselung während der Übertragung aus. Es wirkt sich nur auf ruhende Verschlüsselung aus.

Voraussetzungen

- Ein Azure-Abonnement.

- Eine Azure Key Vault-Instanz. Der Schlüsseltresor enthält die Schlüssel zum Verschlüsseln Ihrer Dienste.

Der Schlüsseltresor muss den Schutz vor vorläufigem Löschen und Löschen aktivieren. Die verwaltete Identität für die Dienste, die Sie mithilfe eines vom Kunden verwalteten Schlüssels sichern können, muss über die folgenden Berechtigungen für den Schlüsseltresor verfügen:

- Schlüssel packen

- Schlüssel entpacken

- Get

Beispielsweise müsste die verwaltete Identität für Azure Cosmos DB über diese Berechtigungen für den Schlüsseltresor verfügen.

Begrenzungen

- Nach der Erstellung des Arbeitsbereichs kann der kundenseitig verwaltete Verschlüsselungsschlüssel für Ressourcen, von denen der Arbeitsbereich abhängt, nur auf einen anderen Schlüssel in der ursprünglichen Azure Key Vault-Ressource aktualisiert werden.

- Sofern Sie die serverseitigen Preview nicht verwenden, werden die verschlüsselten Daten in Ressourcen in einer von Microsoft verwalteten Ressourcengruppe in Ihrem Abonnement gespeichert. Sie können diese Ressourcen nicht vorab erstellen oder sich den Besitz dieser Ressourcen übertragen. Der Datenlebenszyklus wird indirekt über die Azure Machine Learning-APIs verwaltet, während Sie Objekte im Azure Machine Learning-Dienst erstellen.

- Sie können von Microsoft verwaltete Ressourcen, die Sie für kundenseitig verwaltete Schlüssel verwenden, nicht löschen, ohne auch Ihren Arbeitsbereich zu löschen.

- Sie können den Betriebssystemdatenträger des Computeclusters nicht mithilfe ihrer vom Kunden verwalteten Schlüssel verschlüsseln. Sie müssen von Microsoft verwaltete Schlüssel verwenden.

Warnung

Löschen Sie weder die Ressourcengruppe, welche die Azure Cosmos DB-Instanz enthält, oder eine der Ressourcen, die automatisch in dieser Gruppe erstellt werden. Wenn Sie die Ressourcengruppe oder darin enthaltene von Microsoft verwaltete Dienste löschen müssen, müssen Sie den Azure Machine Learning-Arbeitsbereich löschen, der diese verwendet. Die Ressourcengruppenressourcen werden gelöscht, wenn Sie den zugehörigen Arbeitsbereich löschen wird.

Kundenseitig verwaltete Schlüssel

Wenn Sie keinen kundenseitig verwalteten Schlüssel verwenden, erstellt und verwaltet Microsoft Ressourcen in einem Microsoft-eigenen Azure-Abonnement und verwendet einen von Microsoft verwalteten Schlüssel zum Verschlüsseln der Daten.

Wenn Sie einen vom Kunden verwalteten Schlüssel verwenden, befinden sich die Ressourcen in Ihrem Azure-Abonnement und werden mit Ihrem Schlüssel verschlüsselt. Während diese Ressourcen in Ihrem Abonnement vorhanden sind, verwaltet Microsoft sie. Diese Ressourcen werden automatisch erstellt und konfiguriert, wenn Sie Ihren Azure Machine Learning-Arbeitsbereich erstellen.

Diese von Microsoft verwalteten Ressourcen befinden sich in einer neuen Azure-Ressourcengruppe, die in Ihrem Abonnement erstellt wird. Diese Ressourcengruppe ist von der Ressourcengruppe für Ihren Arbeitsbereich getrennt. Sie enthält die von Microsoft verwalteten Ressourcen, mit denen Ihr Schlüssel verwendet wird. Die Formel zum Benennen der Ressourcengruppe lautet: <Azure Machine Learning workspace resource group name><GUID>.

Tipp

Die Anforderungseinheiten für Azure Cosmos DB werden bei Bedarf automatisch skaliert.

Wenn Ihr Azure Machine Learning-Arbeitsbereich einen privaten Endpunkt verwendet, enthält diese Ressourcengruppe auch ein von Microsoft verwaltetes virtuelles Azure-Netzwerk. Dieses virtuelle Netzwerk trägt dazu bei, die Kommunikation zwischen den verwalteten Diensten und dem Arbeitsbereich zu sichern. Sie können ihr eigenes virtuelles Netzwerk nicht für die Verwendung mit den von Microsoft verwalteten Ressourcen bereitstellen. Außerdem können Sie das virtuelle Netzwerk nicht ändern. Beispielsweise können Sie den verwendeten IP-Adressbereich nicht ändern.

Wichtig

Wenn Ihr Abonnement nicht über ein ausreichendes Kontingent für diese Dienste verfügt, tritt ein Fehler auf.

Wenn Sie einen kundenseitig verwalteten Schlüssel verwenden, sind die Kosten für Ihr Abonnement aufgrund dieser Ressourcen in Ihrem Abonnement höher. Verwenden Sie den Azure-Preisrechner, um die voraussichtlichen Kosten zu ermitteln.

Verschlüsselung von Daten auf Computeressourcen

Azure Machine Learning verwendet Computeressourcen zum Trainieren und Bereitstellen von Machine Learning-Modellen. In der folgenden Tabelle werden die Computeoptionen, und wie jede von Ihnen die Daten verschlüsselt, beschrieben:

| Compute | Verschlüsselung |

|---|---|

| Azure Container Instances | Daten werden mit einem von Microsoft verwalteten Schlüssel oder einem kundenseitig verwalteten Schlüssel verschlüsselt. Weitere Informationen finden Sie unter Verschlüsseln von Bereitstellungsdaten. |

| Azure Kubernetes Service | Daten werden mit einem von Microsoft verwalteten Schlüssel oder einem kundenseitig verwalteten Schlüssel verschlüsselt. Weitere Informationen finden Sie unter Bring Your Own Keys (BYOK) mit Azure-Datenträgern in Azure Kubernetes Service (AKS). |

| Azure Machine Learning-Computeinstanz | Die lokale Scratch Disk wird verschlüsselt, wenn Sie das hbi_workspace-Flag für den Arbeitsbereich aktivieren. |

| Azure Machine Learning Compute-Cluster | Der Betriebssystemdatenträger wird in Azure Storage mit von Microsoft verwalteten Schlüsseln verschlüsselt. Der temporäre Datenträger wird verschlüsselt, wenn Sie das hbi_workspace-Flag für den Arbeitsbereich aktivieren. |

| Compute | Verschlüsselung |

|---|---|

| Azure Kubernetes Service | Daten werden mit einem von Microsoft verwalteten Schlüssel oder einem kundenseitig verwalteten Schlüssel verschlüsselt. Weitere Informationen finden Sie unter Bring Your Own Keys (BYOK) mit Azure-Datenträgern in Azure Kubernetes Service (AKS). |

| Azure Machine Learning-Computeinstanz | Die lokale Scratch Disk wird verschlüsselt, wenn Sie das hbi_workspace-Flag für den Arbeitsbereich aktivieren. |

| Azure Machine Learning Compute-Cluster | Der Betriebssystemdatenträger wird in Azure Storage mit von Microsoft verwalteten Schlüsseln verschlüsselt. Der temporäre Datenträger wird verschlüsselt, wenn Sie das hbi_workspace-Flag für den Arbeitsbereich aktivieren. |

Computecluster

Computecluster verfügen über Speicher auf lokalen Betriebssystemdatenträgern und können Daten aus Speicherkonten in Ihrem Abonnement während eines Auftrags bereitstellen. Wenn Sie Daten aus Ihrem eigenen Speicherkonto in einem Auftrag bereitstellen, können Sie kundenseitig verwaltete Schlüssel für diese Speicherkonten für die Verschlüsselung aktivieren.

Der Betriebssystemdatenträger wird für jeden Serverknoten in Azure Storage gespeichert und wird mit von Microsoft verwalteten Schlüsseln in Azure Machine Learning-Speicherkonten und nicht mit kundenseitig verwalteten Schlüssel verschlüsselt. Dieses Computeziel ist kurzlebig, sodass Daten, die auf dem Betriebssystemdatenträger gespeichert sind, gelöscht werden, nachdem das Cluster herunterskaliert wurde. Cluster werden in der Regel herunterskaliert, wenn keine Aufträge in die Warteschlange gestellt werden, die automatische Skalierung aktiviert ist und die minimale Knotenanzahl auf Null festgelegt ist. Die Bereitstellung der zugrunde liegenden VM wird aufgehoben, und der Betriebssystemdatenträger wird gelöscht.

Azure Disk Encryption wird für den Betriebssystem-Datenträger nicht unterstützt. Jeder virtuelle Computer verfügt auch über einen lokalen temporären Datenträger für Betriebssystem-Vorgänge. Wenn Sie möchten, können Sie den Datenträger zum Bereitstellen von Trainingsdaten verwenden. Wenn Sie bei der Erstellung des Arbeitsbereichs den Parameter hbi_workspace auf TRUE festlegen, wird der temporäre Datenträger verschlüsselt. Diese Umgebung ist kurzlebig (auf die Dauer Ihres Auftrags befristet), und die Unterstützung für die Verschlüsselung beschränkt sich auf systemseitig verwaltete Schlüssel.

Compute-Instanz

Der Betriebssystem-Datenträger für eine Compute-Instanz wird mit von Microsoft verwalteten Schlüsseln in Speicherkonten von Azure Machine Learning verschlüsselt. Wenn Sie den Arbeitsbereich mit dem Parameter hbi_workspace auf TRUE festlegen, wird der lokale temporäre Datenträger auf der Computeinstanz mit von Microsoft verwalteten Schlüsseln verschlüsselt. Die Verschlüsselung mit kundenseitig verwalteten Schlüsseln wird für Betriebssystem- und temporäre Datenträger nicht unterstützt.

Speichern von verschlüsselten Arbeitsbereichsmetadaten

Wenn Sie einen eigenen Verschlüsselungsschlüssel verwenden, werden Dienstmetadaten in dedizierten Ressourcen in Ihrem Azure-Abonnement gespeichert. Microsoft erstellt zu diesem Zweck eine separate Ressourcengruppe in Ihrem Abonnement: azureml-rg-workspacename_GUID. Nur Microsoft kann die Ressourcen in dieser verwalteten Ressourcengruppe ändern.

Microsoft erstellt die folgenden Ressourcen zum Speichern von Metadaten für Ihren Arbeitsbereich:

| Dienst | Verbrauch | Beispieldaten |

|---|---|---|

| Azure Cosmos DB | Speichert Auftragsverlaufsdaten, Computemetadaten, und Ressourcenmetadaten. | Die Daten beinhalten zum Beispiel den Auftragsnamen, Status, die Sequenznummer und den -status; den Computeclusternamen, die Anzahl der Kerne und die Anzahl der Knoten; die Namen und Tags des Datenspeichers und die Beschreibungen von Ressourcen wie Modellen; und die Datenbezeichnungsnamen. |

| Azure KI Search | Speichert Indizes, die beim Abfragen von Machine Learning-Inhalten helfen. | Diese Indizes basieren auf den Daten, die in Azure Cosmos DB gespeichert sind. |

| Azure Storage | Speichert Metadaten im Zusammenhang mit Azure Machine Learning-Pipelinedaten. | Daten können Designerpipelinenamen, Pipelinelayout- und Ausführungseigenschaften enthalten. |

Aus Sicht der Datenlebenszyklusverwaltung werden Daten in den vorherigen Ressourcen erstellt und gelöscht, während Sie entsprechende Objekte in Azure Machine Learning erstellen und löschen.

Ihr Azure Machine Learning-Arbeitsbereich liest und schreibt Daten mithilfe seiner verwalteten Identität. Dieser Identität wird der Zugriff auf die Ressourcen mithilfe einer Rollenzuweisung (rollenbasierte Zugriffssteuerung in Azure) für die Datenressourcen gewährt. Der von Ihnen verwendete Verschlüsselungsschlüssel wird zum Verschlüsseln von Daten verwendet, die auf von Microsoft verwalteten Ressourcen gespeichert sind. Der Schlüssel wird zur Laufzeit auch verwendet, um Indizes für die Azure KI-Suche zu erstellen.

Zusätzliche Netzwerksteuerelemente werden konfiguriert, wenn Sie einen Endpunkt für private Verbindungen in Ihrem Arbeitsbereich erstellen, um eingehende Verbindungen zu ermöglichen. Diese Konfiguration umfasst die Erstellung einer Verbindung mit einem privaten Verknüpfungsendpunkt mit der Azure Cosmos DB-Instanz. Der Netzwerkzugriff ist nur auf vertrauenswürdige Microsoft-Dienste beschränkt.

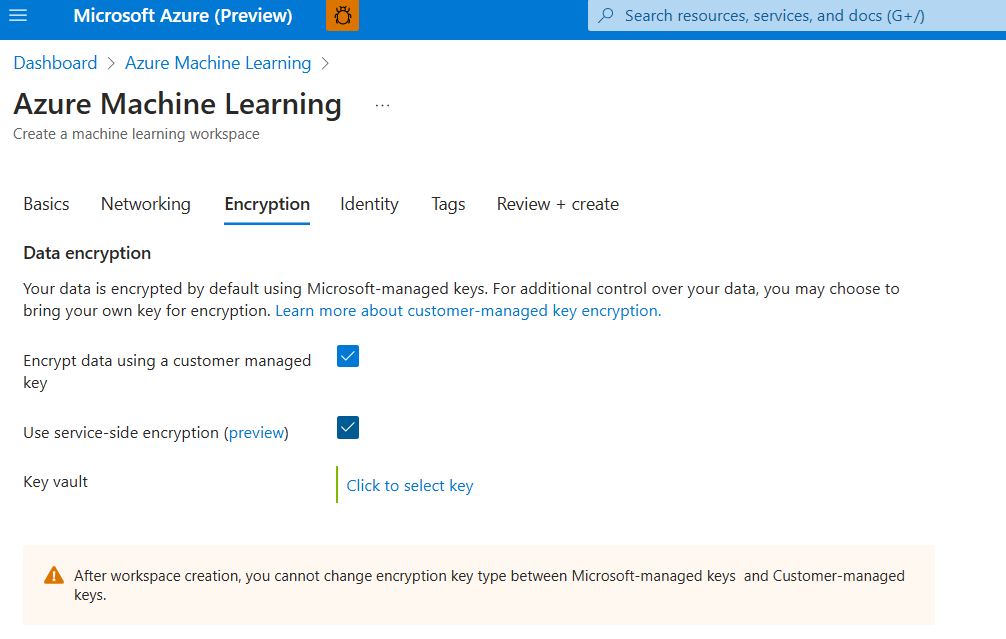

(Vorschau) Dienstseitige Verschlüsselung von Metadaten

Eine neue Architektur für den Arbeitsbereich mit Verschlüsselung mithilfe von kundenseitig verwalteten Schlüsseln ist als Vorschauversion verfügbar. Dies reduziert die Kosten im Vergleich zur aktuellen Architektur und die Wahrscheinlichkeit von Azure-Richtlinienkonflikten. In diesem neuen Modell werden verschlüsselte Daten dienstseitig in von Microsoft verwalteten Ressourcen und nicht in Ihrem Abonnement gespeichert.

Daten, die zuvor in Azure Cosmos DB in Ihrem Abonnement gespeichert wurden, werden in mehrinstanzenfähigen von Microsoft verwalteten Ressourcen und mit Verschlüsselung auf Dokumentebene mithilfe Ihres Verschlüsselungsschlüssels gespeichert. Suchindizes, die zuvor in Azure KI-Suche in Ihrem Abonnement gespeichert wurden, werden in von Microsoft verwalteten Ressourcen gespeichert, die speziell für Ihren Arbeitsbereich bereitgestellt wurden. Die Kosten für die Instanz von Azure KI-Suche werden über Ihren Azure ML-Arbeitsbereich in Microsoft Cost Management abgerechnet.

Pipelinemetadaten, die zuvor in einem Speicherkonto in einer verwalteten Ressourcengruppe gespeichert wurden, werden jetzt im Speicherkonto in Ihrem Abonnement gespeichert, das Ihrem Azure Machine Learning-Arbeitsbereich zugeordnet ist. Da diese Azure Storage-Ressource separat in Ihrem Abonnement verwaltet wird, liegt es in Ihrer Verantwortung, die Verschlüsselungseinstellungen zu konfigurieren.

Um sich für diese Vorschau anzumelden, legen Sie enableServiceSideCMKEncryption für die REST-API oder in Ihrer Bicep- oder Resource Manager-Vorlage fest. Sie können auch das Azure-Portal verwenden.

Hinweis

In dieser Vorschauversion werden Funktionen zur Schlüsselrotation und Datenbeschriftung nicht unterstützt. Die serverseitige Verschlüsselung wird derzeit in Bezug auf einen Azure Key Vault zum Speichern Ihres Verschlüsselungsschlüssels mit deaktiviertem öffentlichen Netzwerkzugriff nicht unterstützt.

Vorlagen, die einen Arbeitsbereich mit dienstseitiger Verschlüsselung von Metadaten erstellen, finden Sie unter

- Bicep-Vorlage zum Erstellen eines Standardarbeitsbereichs

- Bicep-Vorlage zum Erstellen des Hubarbeitsbereichs

HBI_workspace-Flag

Sie können das hbi_workspace-Flag nur festlegen, wenn Sie einen Arbeitsbereich erstellen. Sie können ihn für einen vorhandenen Arbeitsbereich nicht ändern.

Wenn Sie dieses Flag auf TRUE festlegen, kann dies die Problembehandlung erschweren, da weniger Telemetriedaten an Microsoft gesendet werden. Es gibt weniger Einblick in die Erfolgsquoten oder Problemtypen. Microsoft kann möglicherweise nicht so proaktiv reagieren, wenn dieses Flag auf TRUE festgelegt ist.

Um das hbi_workspace-Flag zu aktivieren, wenn Sie einen Azure Machine Learning-Arbeitsbereich erstellen, folgen Sie den Schritten in einem der folgenden Artikel:

- Erstellen und Verwalten eines Arbeitsbereichs mithilfe des Azure-Portals oder des Python SDK

- Erstellen und Verwalten eines Arbeitsbereichs mithilfe der Azure CLI

- Erstellen eines Arbeitsbereichs mithilfe von Hashicorp Terraform

- Erstellen eines Arbeitsbereichs mithilfe von Azure Resource Manager-Vorlagen