Konfigurieren von kundenseitig verwalteten Schlüsseln für Azure Load Testing mit Azure Key Vault

Azure Load Testing verschlüsselt automatisch alle Daten, die in Ihrer Auslastungstestressource gespeichert sind, mit Schlüsseln, die von Microsoft bereitstellt werden (dienstseitig verwaltete Schlüssel). Optional können Sie eine zweite Sicherheitsebene hinzufügen, indem Sie auch ihre eigenen (kundenseitig verwalteten) Schlüssel bereitstellen. Kundenseitig verwaltete Schlüssel bieten mehr Flexibilität für die Steuerung des Zugriffs und die Verwendung von Schlüsselrotationsrichtlinien.

Die von Ihnen bereitgestellten Schlüssel werden mithilfe von Azure Key Vault sicher gespeichert. Sie können einen separaten Schlüssel für jede Azure-Auslastungstestressource erstellen, die Sie mit kundenseitig verwalteten Schlüsseln aktivieren.

Wenn Sie kundenseitig verwaltete Verschlüsselungsschlüssel verwenden, müssen Sie eine benutzerseitig zugewiesene verwaltete Identität angeben, um die Schlüssel aus Azure Key Vault abzurufen.

Azure Load Testing verwendet den kundenseitig verwalteten Schlüssel, um die folgenden Daten in der Lastentestressource zu verschlüsseln:

- Testskript- und Konfigurationsdateien

- Geheimnisse

- Umgebungsvariablen

Hinweis

Azure Load Testing verschlüsselt keine Metrikdaten für eine Testausführung mit Ihrem kundenseitig verwalteten Schlüssel, einschließlich der JMeter-Metrik-Samplernamen, die Sie im JMeter-Skript angeben. Microsoft hat Zugriff auf diese Metrikdaten.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Wenn Sie kein Azure-Abonnement haben, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Eine vorhandene benutzerseitig zugewiesene verwaltete Identität. Weitere Informationen zum Erstellen einer benutzerseitig zugewiesenen verwalteten Identität finden Sie unter Benutzerseitig zugewiesene verwaltete Identitäten verwalten.

Begrenzungen

Kundenseitig verwaltete Schlüssel sind nur für neue Azure-Auslastungstestressourcen verfügbar. Sie sollten den Schlüssel während der Ressourcenerstellung konfigurieren.

Sobald kundenseitig verwaltete Schlüsselverschlüsselung für eine Ressource aktiviert ist, kann sie nicht mehr deaktiviert werden.

Azure Load Testing kann den kundenseitig verwalteten Schlüssel nicht automatisch rotieren, um die aktuelle Version des Verschlüsselungsschlüssels zu verwenden. Sie sollten den Schlüssel-URI in der Ressource aktualisieren, nachdem der Schlüssel in Azure Key Vault rotiert wurde.

Konfigurieren Ihres Azure-Schlüsseltresors

Um kundenseitig verwaltete Verschlüsselungsschlüssel mit Azure Load Testing zu verwenden, müssen Sie den Schlüssel im Azure Key Vault speichern. Sie können einen vorhandenen Schlüsseltresor verwenden oder einen neuen erstellen. Die Auslastungstestressource und der Schlüsseltresor können sich in verschiedenen Regionen oder Abonnements im gleichen Mandanten befinden.

Stellen Sie sicher, dass Sie die folgenden Schlüsseltresoreinstellungen konfigurieren, wenn Sie kundenseitig verwaltete Verschlüsselungsschlüssel verwenden.

Konfigurieren von Netzwerkeinstellungen für Schlüsseltresore

Wenn Sie den Zugriff auf Ihren Azure-Schlüsseltresor durch eine Firewall oder ein virtuelles Netzwerk eingeschränkt haben, müssen Sie Zugriff auf Azure Load Testing gewähren, um Ihre kundenseitig verwalteten Schlüssel abzurufen. Führen Sie die folgenden Schritte aus, um Zugriff auf vertrauenswürdige Azure-Dienste zu gewähren.

Wichtig

Das Abrufen von kundenseitig verwalteten Schlüsseln aus einem privaten Azure-Schlüsseltresor mit Zugriffsbeschränkungen wird derzeit in der Region US Gov Virginia nicht unterstützt.

Konfigurieren von vorläufigem Löschen und Löschschutz

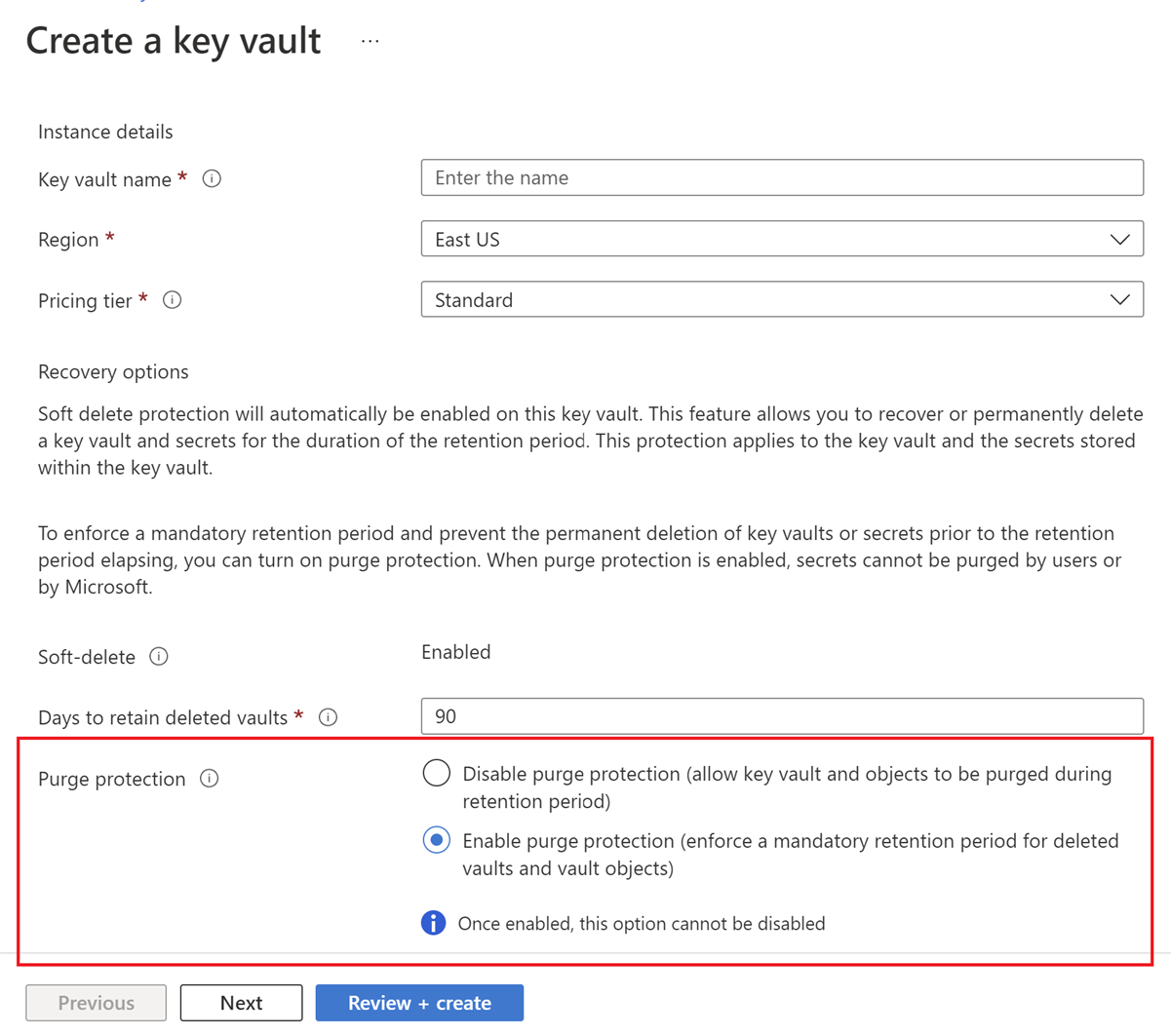

Sie müssen die Eigenschaften Vorläufiges Löschen und Löschschutz in Ihrem Schlüsseltresor festlegen, um kundenseitig verwaltete Schlüssel mit Azure Load Testing zu verwenden. Das vorläufige Löschen ist standardmäßig aktiviert, wenn Sie einen neuen Schlüsseltresor erstellen, und kann nicht deaktiviert werden. Sie können den Bereinigungsschutz jederzeit aktivieren. Erfahren Sie mehr über vorläufiges Löschen und Löschschutz in Azure Key Vault.

Führen Sie diese Schritte aus, um zu überprüfen, ob das vorläufige Löschen aktiviert ist und es auf einem Schlüsseltresor zu aktivieren. Das vorläufige Löschen ist standardmäßig aktiviert, wenn Sie einen neuen Schlüsseltresor erstellen.

Sie können den Löschschutz aktivieren, wenn Sie einen neuen Schlüsseltresor erstellen, indem Sie die Einstellungen für Löschschutz aktivieren auswählen.

Führen Sie die folgenden Schritte aus, um den Löschschutz für einen vorhandenen Schlüsseltresor zu aktivieren:

- Navigieren Sie im Azure-Portal zu Ihrem Schlüsseltresor.

- Wählen Sie unter Einstellungen die Option Eigenschaften aus.

- Wählen Sie im Abschnitt Löschschutz die Option Löschschutz aktivieren aus.

Hinzufügen eines kundenseitig verwalteten Schlüssels zu Azure Key Vault

Als Nächstes fügen Sie im Schlüsseltresor einen Schlüssel hinzu. Azure Load Testing-Verschlüsselung unterstützt RSA-Schlüssel. Weitere Informationen zu unterstützten Schlüsseltypen in Azure Key Vault finden Sie unter Info über Schlüssel.

Informationen zum Erstellen eines Schlüsseltresors über das Azure-Portal finden Sie unter Festlegen eines Geheimnisses und Abrufen des Geheimnisses aus Azure Key Vault mithilfe des Azure-Portals.

Hinzufügen einer Zugriffsrichtlinie zu Ihrem Schlüsseltresor

Wenn Sie kundenseitig verwaltete Verschlüsselungsschlüssel verwenden, müssen Sie eine benutzerseitig zugewiesene verwaltete Identität angeben. Die benutzerseitig zugewiesene verwaltete Identität für den Zugriff auf die kundenseitig verwalteten Schlüssel in Azure Key Vault muss über entsprechende Berechtigungen für den Zugriff auf den Schlüsseltresor verfügen.

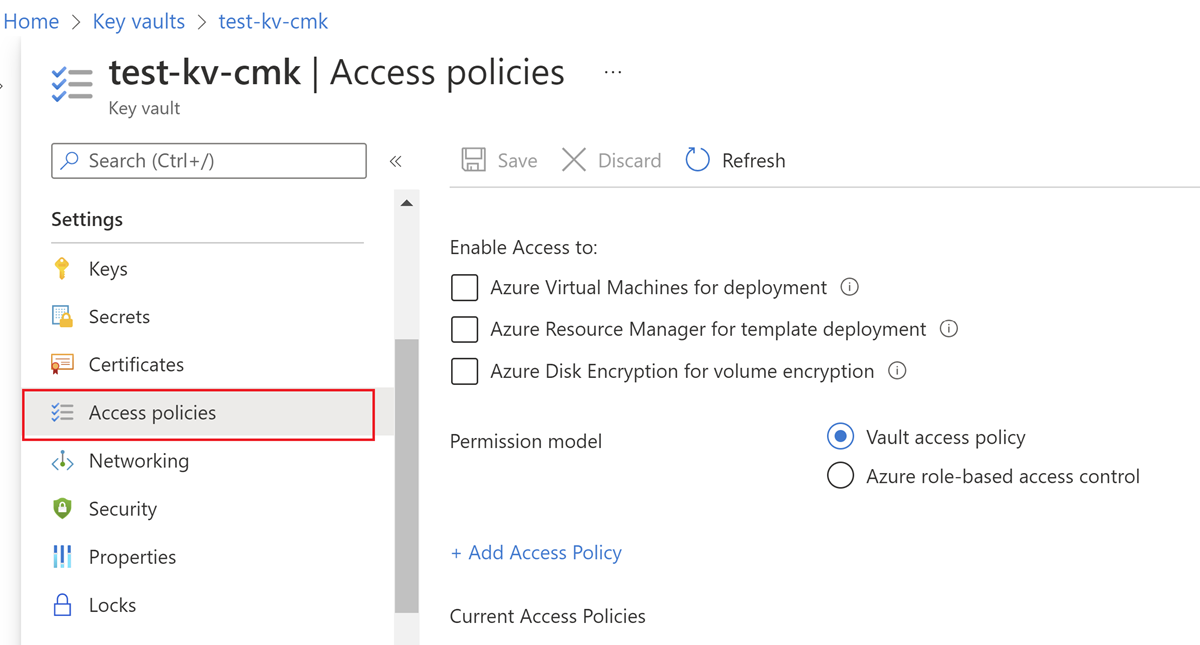

Wechseln Sie im Azure-Portal zur Azure Key Vault-Instanz, die Sie zum Hosten Ihrer Verschlüsselungsschlüssel verwenden möchten.

Wählen Sie im linken Menü die Option Zugriffsrichtlinien aus.

Wählen Sie + Zugriffsrichtlinie hinzufügen aus.

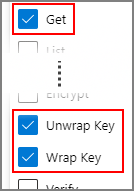

Wählen Sie im Dropdownmenü Schlüsselberechtigungen die Berechtigungen Abrufen, Schlüssel entpacken und Schlüssel packen aus.

Wählen Sie unter Prinzipal auswählen die Option Keiner ausgewählt aus.

Suchen Sie nach der zuvor erstellten benutzerseitig zugewiesenen verwalteten Identität, und wählen Sie diese aus der Liste aus.

Wählen Sie im unteren Bereich Auswählen aus.

Wählen Sie Hinzufügen aus, um die neue Zugriffsrichtlinie hinzuzufügen.

Wählen Sie in der Schlüsseltresorinstanz Speichern aus, um alle Änderungen zu speichern.

Verwenden kundenseitig verwalteter Schlüssel mit Azure Load Testing

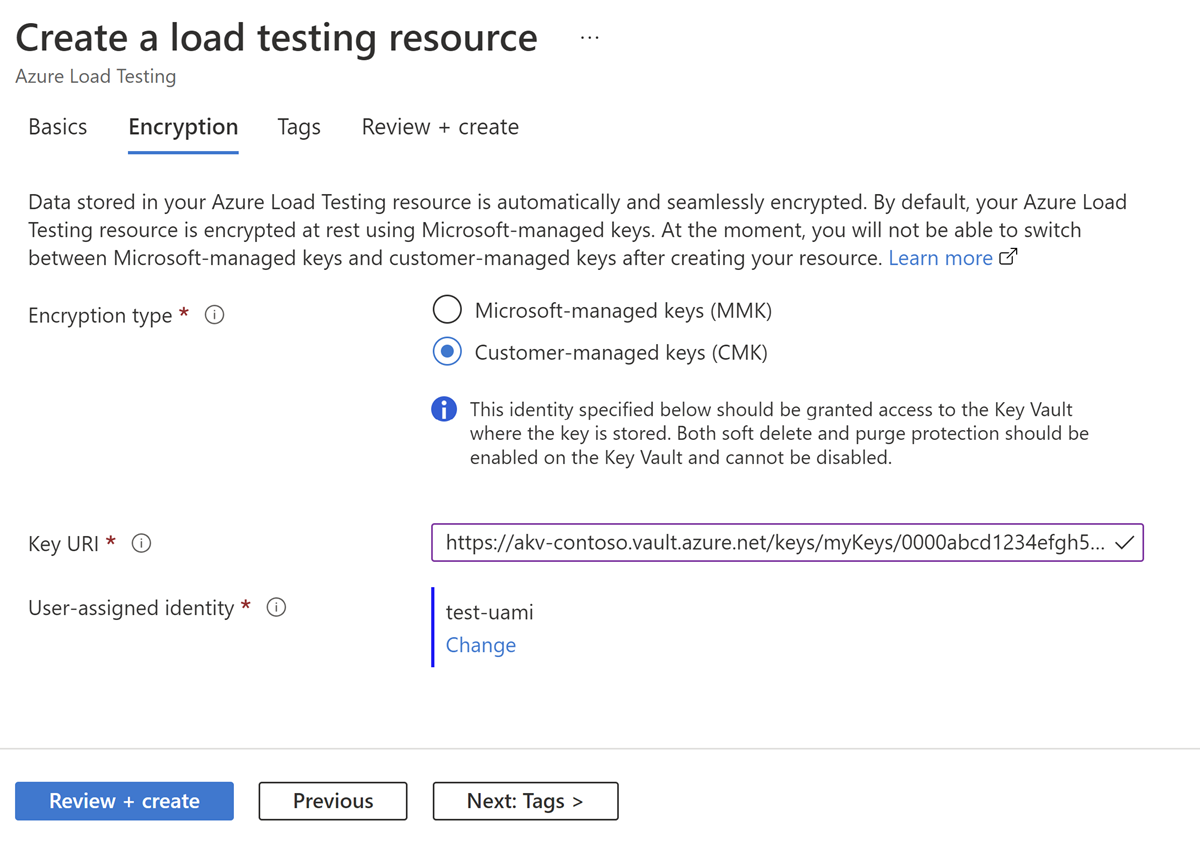

Sie können kundenseitig verwaltete Verschlüsselungsschlüssel nur konfigurieren, wenn Sie eine neue Azure-Auslastungstestressource erstellen. Wenn Sie die Details des Verschlüsselungsschlüssels angeben, müssen Sie auch eine benutzerseitig zugewiesene verwaltete Identität auswählen, um den Schlüssel aus Azure Key Vault abzurufen.

Führen Sie zum Konfigurieren von kundenseitig verwalteten Schlüsseln für eine neue Auslastungstestressource die folgenden Schritte aus:

Führen Sie die folgenden Schritte aus, um im Azure-Portal eine Azure-Auslastungstestressource zu erstellen, und füllen Sie die Felder auf der Registerkarte Grundlagen aus.

Wechseln Sie zur Registerkarte Verschlüsselung, und wählen Sie dann für das Feld Verschlüsselungstyp die Option Kundenseitig verwaltete Schlüssel (Customer-Managed Keys, CMK) aus.

Fügen Sie in das Feld Schlüssel-URI den URI/Schlüsselbezeichner einschließlich der Schlüsselversion des Azure Key Vault-Schlüssels ein.

Wählen Sie für das Feld Benutzerseitig zugewiesene Identität eine vorhandene benutzerseitig zugewiesene verwaltete Identität aus.

Wählen Sie Überprüfen und erstellen aus, um die neue Ressource zu überprüfen und zu erstellen.

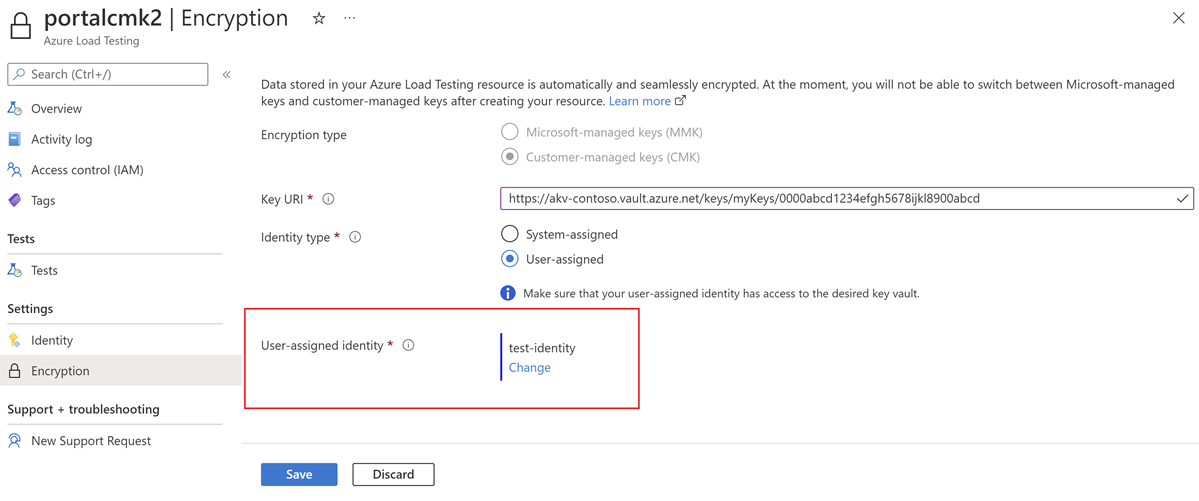

Ändern der verwalteten Identität zum Abrufen des Verschlüsselungsschlüssels

Sie können die verwaltete Identität für kundenseitig verwaltete Schlüssel für eine vorhandene Auslastungstestressource jederzeit ändern.

Wechseln Sie im Azure-Portal zu Ihrer Azure Load Testing-Ressource.

Wählen Sie auf der Seite Einstellungen die Option Verschlüsselung aus.

Der Verschlüsselungstyp zeigt den Verschlüsselungstyp an, der zum Erstellen der Auslastungstestressource verwendet wurde.

Wenn der Verschlüsselungstyp Kundenseitig verwaltete Schlüssel ist, wählen Sie den Identitätstyp aus, der zum Authentifizieren des Schlüsseltresors verwendet werden soll. Zu den Optionen gehören System zugewiesen (Standard) oder Benutzer zugewiesen.

Weitere Informationen zu den einzelnen Typen von verwalteten Identitäten finden Sie unter Verwaltete Identitätstypen.

- Wenn Sie Systemseitig zugewiesen auswählen, muss die systemseitig zugewiesene verwaltete Identität für die Ressource aktiviert sein und Zugriff auf AKV haben, bevor Sie die Identität für kundenseitig verwaltete Schlüssel ändern.

- Wenn Sie Benutzerseitig zugewiesen auswählen, müssen Sie eine vorhandene benutzerseitig zugewiesene Identität auswählen, die über Berechtigungen für den Zugriff auf den Schlüsseltresor verfügt. Informationen zum Erstellen einer benutzerseitig zugewiesenen Identität finden Sie unter Verwenden von verwalteten Identitäten für Azure Load Testing Vorschau.

Speichern Sie die Änderungen.

Wichtig

Stellen Sie sicher, dass die ausgewählte verwaltete Identität Zugriff auf den Azure Key Vault hat.

Aktualisieren des kundenseitig verwalteten Verschlüsselungsschlüssels

Sie können den Schlüssel, den Sie für die Azure Load Testing-Verschlüsselung verwenden, jederzeit ändern. Führen Sie die folgenden Schritte aus, um den Schlüssel im Azure-Portal zu ändern:

Wechseln Sie im Azure-Portal zu Ihrer Azure Load Testing-Ressource.

Wählen Sie auf der Seite Einstellungen die Option Verschlüsselung aus. Der Verschlüsselungstyp zeigt die Verschlüsselung an, die für die Ressource beim Erstellen ausgewählt wurde.

Wenn der ausgewählte Verschlüsselungstyp kundenseitig verwaltete Schlüssel ist, können Sie das Feld Schlüssel-URI mit dem neuen Schlüssel-URI bearbeiten.

Speichern Sie die Änderungen.

Rotieren von Verschlüsselungsschlüsseln

Sie können einen vom Kunden verwalteten Schlüssel in Azure Key Vault entsprechend Ihren Konformitätsrichtlinien rotieren. So rotieren Sie einen Schlüssel:

- Aktualisieren Sie in Azure Key Vault die Schlüsselversion, oder erstellen Sie einen neuen Schlüssel.

- Aktualisieren Sie den kundenseitig verwalteten Verschlüsselungsschlüssel für Ihre Auslastungstestressource.

Häufig gestellte Fragen

Fallen für das Aktivieren von kundenseitig verwalteten Schlüsseln zusätzliche Gebühren an?

Nein, es fallen keine Kosten für die Aktivierung dieses Features an.

Werden kundenseitig verwaltete Schlüssel für vorhandene Azure-Auslastungstestressourcen unterstützt?

Dieses Feature ist derzeit nur für neue Azure-Auslastungstestressourcen verfügbar.

Woran erkenne ich, ob kundenseitig verwaltete Schlüssel für meine Azure-Auslastungstestressource aktiviert sind?

- Wechseln Sie im Azure-Portal zu Ihrer Azure Load Testing-Ressource.

- Navigieren Sie zum Verschlüsselungselement in der linken Navigationsleiste.

- Sie können den Verschlüsselungstyp für Ihre Ressource überprüfen.

Wie sperre/widerrufe ich einen Verschlüsselungsschlüssel?

Sie können einen Schlüssel widerrufen, indem Sie die neueste Version des Schlüssels in Azure Key Vault deaktivieren. Alternativ können Sie zum Widerrufen aller Schlüssel in einer Schlüsseltresorinstanz die der verwalteten Identität der Auslastungstestressource gewährte Zugriffsrichtlinie löschen.

Wenn Sie den Verschlüsselungsschlüssel widerrufen, können Sie möglicherweise etwa 10 Minuten lang Tests ausführen, nachdem der einzige verfügbare Vorgang Ressourcenlöschung ist. Es wird empfohlen, den Schlüssel zu rotieren, anstatt ihn zu widerrufen, um die Ressourcensicherheit zu verwalten und Ihre Daten zu bewahren.

Zugehöriger Inhalt

- Weitere Informationen zum Überwachen von serverseitigen Anwendungsmetriken.

- Erfahren Sie, wie Sie einen Auslastungstest mit Geheimnissen und Umgebungsvariablen parametrisieren.