Netzwerksicherheit bei Azure Device Update for IoT Hub

In diesem Artikel wird beschrieben, wie Azure Device Update for IoT Hub die folgenden Netzwerksicherheitsfeatures beim Verwalten von Updates verwendet:

- Diensttags in Netzwerksicherheitsgruppen und Azure Firewall

- Private Endpunkte in Azure Virtual Network

Wichtig

Das Deaktivieren des Zugriffs auf das öffentliche Netzwerk im verknüpften IoT-Hub wird von Device Update nicht unterstützt.

Diensttags

Ein Diensttag stellt eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts dar. Microsoft verwaltet die Adresspräfixe, für die das Diensttag gilt, und aktualisiert das Tag automatisch, wenn sich die Adressen ändern. Auf diese Weise wird die Komplexität häufiger Updates an Netzwerksicherheitsregeln minimiert. Weitere Informationen zu Diensttags finden Sie unter Diensttags: Übersicht.

Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen oder in der Azure Firewall zu definieren. Verwenden Sie Diensttags anstelle von spezifischen IP-Adressen, wenn Sie Sicherheitsregeln erstellen. Durch Angeben des Diensttagnamens (z. B. AzureDeviceUpdate) im entsprechenden source- oder destination-Feld einer Regel können Sie den Datenverkehr für den entsprechenden Dienst zulassen oder verweigern.

| Diensttag | Zweck | Eingehend oder ausgehend? | Regional möglich? | Einsatz mit Azure Firewall möglich? |

|---|---|---|---|---|

| AzureDeviceUpdate | Azure Device Update for IoT Hub | Beides | Nein | Ja |

Regionale IP-Bereiche

Da die IP-Regeln von Azure IoT Hub keine Diensttags unterstützen, müssen Sie stattdessen IP-Präfixe des AzureDeviceUpdate-Diensttags verwenden. Das Tag ist global. Die folgende Tabelle zeigt regionale IP-Bereiche zur Orientierung.

Es ist zwar unwahrscheinlich, dass sich die nachfolgenden IP-Präfixe ändern, dennoch sollten Sie die Liste monatlich überprüfen. Standort steht für den Standort der Device Update-Ressourcen.

| Location | IP-Bereiche |

|---|---|

| Australien (Osten) | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| East US | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| USA (Ost) 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| USA, Osten 2 (EUAP) | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Nordeuropa | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| USA Süd Mitte | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Asien, Südosten | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Schweden, Mitte | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| UK, Süden | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| Europa, Westen | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| USA, Westen 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| USA, Westen 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

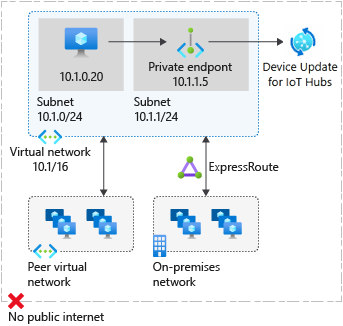

Private Endpunkte

Ein privater Endpunkt ist eine spezielle Netzwerkschnittstelle für einen Azure-Dienst in Ihrem virtuellen Netzwerk. Private Endpunkte ermöglichen über eine private Verbindung einen sicheren Datenverkehr aus Ihrem virtuellen Netzwerk zu Ihren Device Update-Konten, ohne dass der Datenverkehr das öffentliche Internet durchlaufen muss.

Private Endpunkte für Ihr Device Update-Konto sorgen für eine sichere Verbindung zwischen Clients in Ihrem virtuellen Netzwerk und Ihrem Device Update-Konto. Dem privaten Endpunkt wird eine IP-Adresse aus dem IP-Adressbereich Ihres virtuellen Netzwerks zugewiesen. Für die Verbindung zwischen dem privaten Endpunkt und Device Update-Diensten wird eine sichere private Verbindung verwendet.

Die Verwendung von privaten Endpunkten für Ihre Device Update-Ressource ermöglicht Folgendes:

- Sicherer Zugriff auf Ihr Device Update-Konto aus einem virtuellen Netzwerk über das Microsoft-Backbonenetzwerk statt über das öffentliche Internet.

- Sicheres Verbinden über lokale Netzwerke, die eine Verbindung mit dem virtuellen Netzwerk über ein virtuelles privates Netzwerk (VPN) oder Azure ExpressRoute mit privatem Peering herstellen

Wenn Sie einen privaten Endpunkt für ein Device Update-Konto in Ihrem virtuellen Netzwerk erstellen, wird an die Ressourcenbesitzenden eine Einwilligungsanforderung zur Genehmigung gesendet. Wenn Benutzende, die die Erstellung des privaten Endpunkts anfordern, auch Besitzende des Kontos sind, wird diese Einwilligungsanforderung automatisch genehmigt. Andernfalls befindet sich die Verbindung im Status Ausstehend, bis sie genehmigt wird.

Anwendungen im virtuellen Netzwerk können über den privaten Endpunkt eine nahtlose Verbindung mit dem Device Update-Dienst herstellen. Dabei verwenden die Anwendungen denselben Hostnamen und dieselben Autorisierungsmechanismen wie sonst auch. Kontobesitzende können Einwilligungsanforderungen und die privaten Endpunkte für die entsprechende Ressource im Azure-Portal auf der Seite Netzwerk über die Registerkarte Privater Zugriff verwalten.

Herstellen einer Verbindung mit privaten Endpunkten

Clients in einem virtuellen Netzwerk, das den privaten Endpunkt nutzt, müssen denselben Hostnamen und dieselben Autorisierungsmechanismen für das Konto verwenden wie Clients, die eine Verbindung mit dem öffentlichen Endpunkt herstellen. Die DNS-Auflösung (Domain Name System) leitet Verbindungen aus dem virtuellen Netzwerk automatisch über eine private Verbindung an das Konto.

Device Update erstellt standardmäßig eine private DNS-Zone, die mit dem erforderlichen Update für die privaten Endpunkte an das virtuelle Netzwerk angefügt wird. Wenn Sie einen eigenen DNS-Server verwenden, müssen Sie möglicherweise Änderungen an Ihrer DNS-Konfiguration vornehmen.

DNS-Änderungen für private Endpunkte

Wenn Sie einen privaten Endpunkt erstellen, wird der DNS-CNAME-Eintrag für die Ressource auf einen Alias in einer Unterdomäne mit dem Präfix privatelink aktualisiert. Standardmäßig wird eine private DNS-Zone erstellt, die der Unterdomäne des privaten Links entspricht.

Wenn Sie von außerhalb des virtuellen Netzwerks auf die Endpunkt-URL des Kontos mit dem privaten Endpunkt zugreifen, erfolgt die Auflösung in den öffentlichen Endpunkt des Diensts. Die folgenden DNS-Ressourceneinträge für das Konto contoso werden beim Zugriff von außerhalb des virtuellen Netzwerks, das den privaten Endpunkt hostet, in folgende Werte aufgelöst:

| Ressourceneintrag | type | Aufgelöster Wert |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Azure Traffic Manager-Profil |

Bei Zugriff innerhalb des virtuellen Netzwerks, das den privaten Endpunkt hostet, wird die Endpunkt-URL des Kontos in die IP-Adresse des privaten Endpunkts aufgelöst. Die DNS-Ressourceneinträge für das Konto contoso lauten nach dem Auflösen innerhalb des virtuellen Netzwerks, das den privaten Endpunkt hostet, wie folgt:

| Ressourceneintrag | type | Aufgelöster Wert |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Diese Vorgehensweise ermöglicht den Zugriff auf das Konto sowohl für Clients in dem virtuellen Netzwerk, das den privaten Endpunkt hostet, und Clients außerhalb des virtuellen Netzwerks.

Wenn Sie einen benutzerdefinierten DNS-Server in Ihrem Netzwerk verwenden, können Clients den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) für den Endpunkt des Device Update-Kontos in die IP-Adresse des privaten Endpunkts auflösen. Konfigurieren Sie den DNS-Server so, dass die Unterdomäne der privaten Verbindung an die private DNS-Zone für das virtuelle Netzwerk delegiert wird, oder konfigurieren Sie die A-Einträge für accountName.api.privatelink.adu.microsoft.com mit der IP-Adresse des privaten Endpunkts. Der empfohlene Name der DNS-Zone ist privatelink.adu.microsoft.com.

Private Endpunkte und Device Update-Verwaltung

Dieser Abschnitt gilt nur für Device Update-Konten, für die der öffentliche Netzwerkzugriff deaktiviert wurde und manuell private Endpunktverbindungen genehmigt wurden. Die folgende Tabelle beschreibt die verschiedenen Verbindungsstatus privater Endpunkte und ihre Auswirkungen auf die Verwaltung von Geräteupdates, z. B. Importieren, Gruppieren und Bereitstellen.

| Verbindungsstatus | Verwalten von Geräteupdates möglich |

|---|---|

| Genehmigt | Ja |

| Rejected (Abgelehnt) | Nein |

| Ausstehend | Nein |

| Getrennt | No |

Damit die Updateverwaltung erfolgreich ausgeführt werden kann, muss der Verbindungsstatus der privaten Endpunkte Genehmigt lauten. Wenn eine Verbindung abgelehnt wird, kann sie nicht mithilfe des Azure-Portals genehmigt werden. Sie müssen die Verbindung löschen und eine neue erstellen.