Übersicht über die Unternehmenssicherheit in Azure HDInsight

Azure HDInsight bietet eine Reihe von Methoden, um Ihre Sicherheitsanforderungen im Unternehmen zu erfüllen. Die meisten dieser Lösungen sind standardmäßig nicht aktiviert. Diese Flexibilität ermöglicht es Ihnen, die Sicherheitsfeatures auszuwählen, die für Sie am wichtigsten sind, und hilft Ihnen zu vermeiden, das Sie für nicht erforderliche Features bezahlen. Diese Flexibilität bedeutet auch, dass Sie dafür verantwortlich sind, sicherzustellen, dass die richtigen Lösungen für Ihr Setup und Ihre Umgebung aktiviert sind.

Dieser Artikel befasst sich mit Sicherheitslösungen, indem die Sicherheitslösungen nach den vier traditionellen Sicherheitssäulen gegliedert werden: Umgebungssicherheit, Authentifizierung, Autorisierung und Verschlüsselung.

Dieser Artikel stellt auch das Azure HDInsight Enterprise-Sicherheitspaket (ESP) vor, das Active Directory-basierte Authentifizierung, Unterstützung mehrerer Benutzer und die rollenbasierte Zugriffssteuerung für HDInsight-Cluster bietet.

Enterprise-Sicherheitssäulen

Eine Art der Betrachtung der Unternehmenssicherheit unterteilt Sicherheitslösungen in vier Hauptgruppen, die sich nach der Art der Kontrolle richten. Diese Gruppen werden auch als Sicherheitssäulen bezeichnet und sind die folgenden Typen: Umkreissicherheit, Authentifizierung, Autorisierung und Verschlüsselung.

Umgebungssicherheit

Die Umgebungssicherheit in HDInsight wird mithilfe von virtuellen Netzwerken erreicht. Ein Unternehmensadministrator kann einen Cluster in einem virtuellen Netzwerk (VNET) erstellen und den Zugriff auf das virtuelle Netzwerk mithilfe von Netzwerksicherheitsgruppen (NSG) einschränken. Nur die zulässigen IP-Adressen in den eingehenden NSG-Regeln können mit dem HDInsight-Cluster kommunizieren. Diese Konfiguration bietet Umgebungssicherheit.

Alle in einem VNET bereitgestellten Cluster verfügen ebenfalls über einen privaten Endpunkt. Dieser Endpunkt wird in eine private IP-Adresse innerhalb des VNET für privaten HTTP-Zugriff auf die Clustergateways aufgelöst.

Authentifizierung

Das Enterprise-Sicherheitspaket von HDInsight unterstützt die Active Directory-basierte Authentifizierung, Unterstützung mehrerer Benutzer und rollenbasierte Zugriffssteuerung. Die Active Directory-Integration wird durch die Verwendung von Microsoft Entra Domain Services erreicht. Mit diesen Funktionen können Sie einen HDInsight-Cluster erstellen, der in eine verwaltete Active Directory-Domäne eingebunden ist. Dann können Sie eine Liste mit Mitarbeitern des Unternehmens konfigurieren, die sich beim Cluster authentifizieren können.

In dieser Konfiguration können sich Mitarbeiter des Unternehmens mit ihren Domänenanmeldeinformationen bei den Clusterknoten anmelden. Sie können auch ihre Domänenanmeldeinformationen verwenden, um sich bei anderen genehmigten Endpunkten zu authentifizieren. Markieren Sie Apache Ambari Views, ODBC, JDBC, PowerShell und REST-APIs zur Interaktion mit dem Cluster mit „Gefällt mir“.

Authorization

In den meisten Unternehmen hat es sich bewährt, dass nicht jeder Mitarbeiter Vollzugriff auf alle Unternehmensressourcen hat. Analog dazu kann der Administrator für die Clusterressourcen Richtlinien für die rollenbasierte Zugriffssteuerung definieren. Diese Aktion ist nur in den ESP-Clustern verfügbar.

Der Hadoop-Administrator kann die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) konfigurieren. Die Konfigurationen sichern Apache Hive, HBase und Kafka mit Apache Ranger-Plug-Ins ab. Durch die Konfiguration von RBAC-Richtlinien können Sie Berechtigungen einer Rolle in der Organisation zuordnen. Diese Abstraktionsebene erleichtert die Sicherstellung, dass Personen nur über die Berechtigungen verfügen, die sie zur Erfüllung ihrer beruflichen Aufgaben benötigen. Mit Ranger können Sie auch den Datenzugriff von Mitarbeitern und alle Änderungen an den Zugriffssteuerungsrichtlinien überwachen.

So kann der Administrator etwa Apache Ranger zum Festlegen von Zugriffssteuerungsrichtlinien für Hive konfigurieren. Mit dieser Funktion wird die Filterung auf Zeilen- und Spaltenebene (Datenmaskierung) sichergestellt. Zudem werden die sensiblen Daten für nicht autorisierte Benutzer gefiltert.

Überwachung

Die Überwachung des Zugriffs auf die Clusterressource ist erforderlich, um unbefugten oder versehentlichen Zugriff auf die Ressourcen nachzuverfolgen. Dies ist ebenso wichtig wie der Schutz der Clusterressourcen vor nicht autorisiertem Zugriff.

Der Administrator kann sämtliche Zugriffe auf die Ressourcen und Daten des HDInsight-Clusters anzeigen und entsprechende Berichte erstellen. Der Administrator kann sämtliche Änderungen an den Zugriffssteuerungsrichtlinien anzeigen und entsprechende Berichte erstellen.

Aktivieren Sie Azure Monitor, und zeigen Sie die Tabellen mit Überwachungsdatensätzen an, um auf Überwachungsprotokolle von Apache Ranger und Ambari sowie auf SSH-Zugriffsprotokolle zuzugreifen.

Verschlüsselung

Der Schutz von Daten ist wichtig, um die Sicherheits- und Compliance-Anforderungen des Unternehmens zu erfüllen. Sie sollten den Zugriff auf Daten durch nicht autorisierte Mitarbeitern nicht nur beschränken, sondern Sie sollten diesen auch verschlüsseln.

HDInsight unterstützt die Verschlüsselung ruhender Daten mit plattformseitig und kundenseitig verwalteten Schlüsseln. Die Verschlüsselung von Daten während der Übertragung erfolgt sowohl mit TLS als auch mit IPSec. Weitere Informationen finden Sie unter Verschlüsselung während der Übertragung für Azure HDInsight.

Kompatibilität

Azure-Complianceangebote basieren auf unterschiedlichen Arten von Zusicherungen, z. B. formalen Zertifizierungen, Nachweisen, Validierungen und Autorisierungen und Bewertungen, die von unabhängigen externen Prüfungsgesellschaften erstellt wurden, sowie Vertragsänderungen, Selbstbewertungen und Kundenleitfäden, die von Microsoft erstellt wurden. Weitere Informationen zur HDInsight-Compliance finden Sie im Microsoft Trust Center.

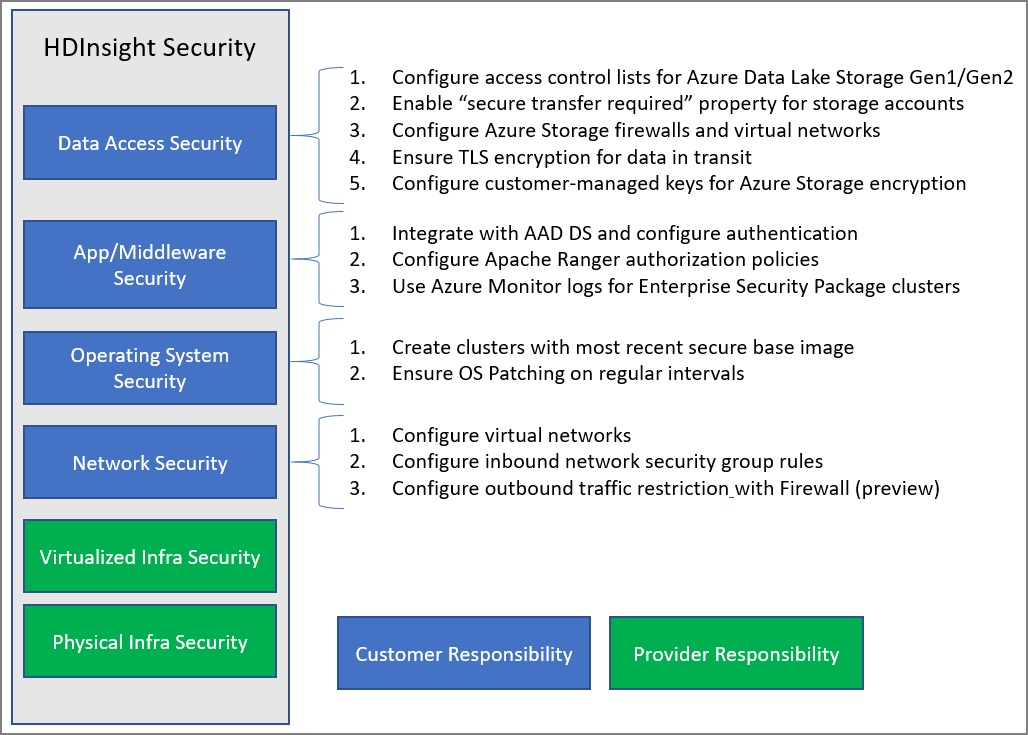

Modell der gemeinsamen Zuständigkeit

Die folgende Abbildung fasst die wichtigsten Systemsicherheitsbereiche und die Sicherheitslösungen zusammen, die Ihnen in den einzelnen Bereichen zur Verfügung stehen. Außerdem wird hervorgehoben, für welche Sicherheitsbereiche Sie als Kunde die Verantwortung haben, und in welchen Bereichen HDInsight als Dienstanbieter verantwortlich ist.

Die folgende Tabelle enthält Links zu Ressourcen für jede Art von Sicherheitslösung.

| Sicherheitsbereich | Verfügbare Lösungen | Verantwortliche Partei |

|---|---|---|

| Datenzugriffssicherheit | Konfigurieren von Zugriffssteuerungslisten (ACLs) für Azure Data Lake Storage Gen2 | Kreditor |

| Aktivieren der Eigenschaft Sichere Übertragung erforderlich für Speicherkonten | Kunde | |

| Konfigurieren von Azure Storage-Firewalls und virtuellen Netzwerken | Kunde | |

| Konfigurieren von Azure-VNET-Dienstendpunkten für Azure Cosmos DB und Azure SQL-Datenbank | Kunde | |

| Stellen Sie sicher, dass das Feature Verschlüsselung während der Übertragung für die Verwendung von TLS und IPSec für die clusterinterne Kommunikation aktiviert ist. | Kunde | |

| Konfigurieren von Kunden verwalteter Schlüssel für die Azure Storage-Verschlüsselung | Kunde | |

| Steuern des Zugriffs auf Ihre Daten durch Azure-Support mit Kunden-Lockbox | Kunde | |

| Anwendungs- und Middleware-Sicherheit | Integration mit Microsoft Entra Domain Services und ESP konfigurieren, oder verwenden Sie HIB für die OAuth-Authentifizierung | Kunde |

| Konfigurieren der Richtlinien für die Apache Ranger-Autorisierung | Kunde | |

| Verwenden von Azure Monitor-Protokollen | Kunde | |

| Betriebssystemsicherheit | Erstellen von Clustern mit dem aktuellsten sicheren Basisimage | Kunde |

| Sicherstellen, dass das Betriebssystempatching in regelmäßigen Abständen durchgeführt wird | Kunde | |

| Sicherstellen der CMK-Datenträgerverschlüsselung für VMs | Kunde | |

| Netzwerksicherheit | Konfigurieren eines virtuellen Netzwerks | |

| Konfigurieren eingehender NSG-Regeln (Netzwerksicherheitsgruppe) oder Private Link | Kunde | |

| Konfigurieren einer ausgehenden Datenverkehrseinschränkung mit Firewall | Kunde | |

| Konfigurieren der IPSec-Verschlüsselung während der Übertragung zwischen Clusterknoten | Kunde | |

| Virtualisierte Infrastruktur | – | HDInsight (Cloudanbieter) |

| Sicherheit der physischen Infrastruktur | – | HDInsight (Cloudanbieter) |