Verwenden von verwalteten Identitäten für den Zugriff auf Azure Key Vault-Zertifikate

Mithilfe der von Microsoft Entra ID bereitgestellten verwalteten Identitäten kann Ihre Azure Front Door-Instanz sicher auf andere mit Microsoft Entra geschützte Ressourcen wie Azure Key Vault zugreifen, ohne dass Anmeldeinformationen verwaltet werden müssen. Weitere Informationen finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

Hinweis

Die Unterstützung für verwaltete Identitäten in Azure Front Door ist auf den Zugriff auf Azure Key Vault beschränkt. Sie können nicht verwendet werden, um sich in Front Door bei Ursprüngen wie Blob Storage oder Web-Apps zu authentifizieren.

Nachdem Sie eine verwaltete Identität für Azure Front Door aktiviert und die erforderlichen Berechtigungen für Azure Key Vault erteilt haben, verwendet Front Door die verwaltete Identität, um auf Zertifikate zuzugreifen. Ohne diese Berechtigungen tritt bei der automatischen Rotation benutzerdefinierter Zertifikate und beim Hinzufügen neuer Zertifikate ein Fehler auf. Wenn die verwaltete Identität deaktiviert ist, verwendet Azure Front Door die ursprünglich konfigurierte Microsoft Entra-App, die nicht empfohlen wird und in Zukunft eingestellt wird.

Azure Front Door unterstützt zwei Arten von verwalteten Identitäten:

- Systemseitig zugewiesene Identität: Diese Identität ist an Ihren Dienst gebunden und wird gelöscht, wenn der Dienst gelöscht wird. Jeder Dienst kann nur über eine systemseitig zugewiesene Identität verfügen.

- Benutzerseitig zugewiesene Identität: Hierbei handelt es sich um eine eigenständige Azure-Ressource, die Ihrem Dienst zugewiesen werden kann. Jeder Dienst kann über mehrere benutzerseitig zugewiesene Identitäten verfügen.

Verwaltete Identitäten sind spezifisch für den Microsoft Entra-Mandanten, in dem Ihr Azure-Abonnement gehostet wird. Wenn ein Abonnement in ein anderes Verzeichnis verschoben wird, müssen Sie die Identität neu erstellen und konfigurieren.

Sie können den Azure Key Vault-Zugriff mit rollenbasierter Zugriffssteuerung (Role-Based Access Control, RBAC) oder mit einer Zugriffsrichtlinie konfigurieren.

Voraussetzungen

Bevor Sie eine verwaltete Identität für Azure Front Door einrichten, müssen Sie sicherstellen, dass Sie ein Azure Front Door Standard- oder Premium-Profil besitzen. Informationen zum Erstellen eines neuen Profils finden Sie unter Erstellen einer Azure Front Door-Instanz.

Aktivieren einer verwalteten Identität

Navigieren Sie zu Ihrem vorhandenen Azure Front Door-Profil. Wählen Sie im linken Menü unter Sicherheit die Option Identität aus.

Wählen Sie entweder eine systemseitig zugewiesene oder benutzerseitig zugewiesene verwaltete Identität aus.

Systemseitig zugewiesen: Eine an den Lebenszyklus des Azure Front Door-Profils gebundene verwaltete Identität, die für den Zugriff auf Azure Key Vault verwendet wird

Benutzerseitig zugewiesen: Eine eigenständige Ressource für eine verwaltete Identität mit eigenem Lebenszyklus, die zur Authentifizierung bei einem Azure Key Vault verwendet wird

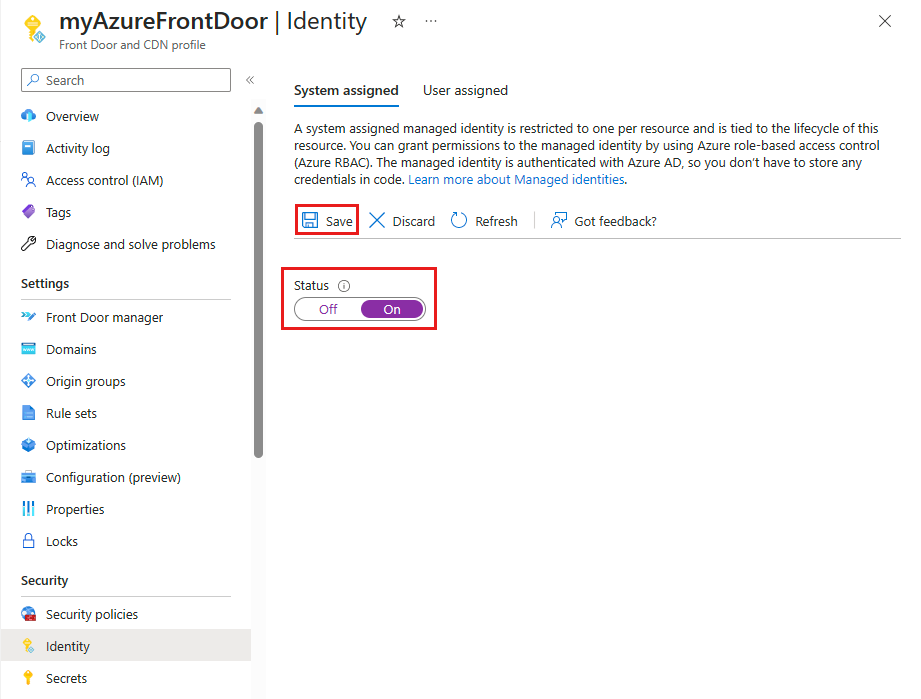

Vom System zugewiesen

Schalten Sie den Status auf Ein um, und wählen Sie Speichern aus.

Bestätigen Sie die Erstellung einer systemseitig zugewiesenen verwalteten Identität für Ihr Front Door-Profil, indem Sie Ja auswählen, wenn Sie dazu aufgefordert werden.

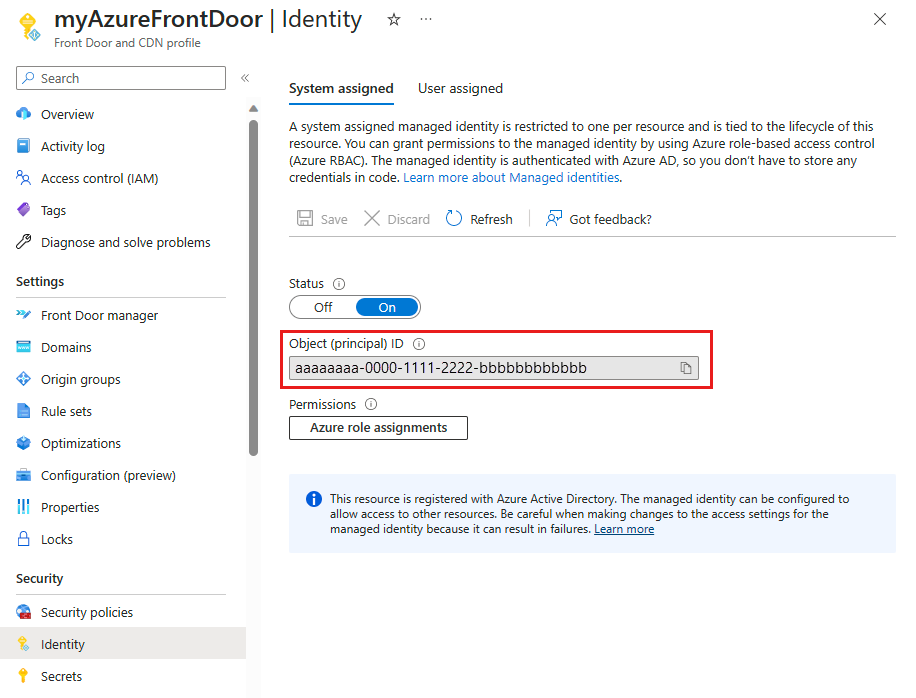

Nach dem Erstellen und Registrieren bei Microsoft Entra ID verwenden Sie die Objekt-ID (Prinzipal-ID), um Azure Front Door den Zugriff auf Azure Key Vault zu gewähren.

Vom Benutzer zugewiesen

Um eine benutzerseitig zugewiesene verwaltete Identität zu verwenden, müssen Sie bereits eine erstellt haben. Anweisungen zum Erstellen einer neuen Identität finden Sie unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität.

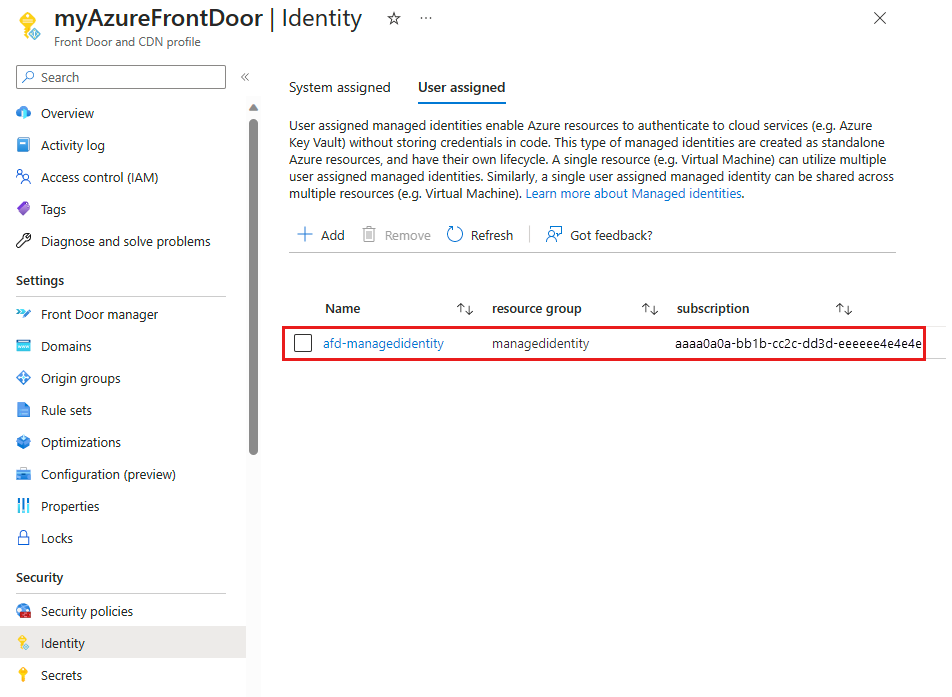

Wählen Sie auf der Registerkarte Benutzerseitig zugewiesen die Option + Hinzufügen aus, um eine benutzerseitig zugewiesene verwaltete Identität hinzuzufügen.

Suchen Sie die benutzerseitig zugewiesene verwaltete Identität, und wählen Sie sie aus. Wählen Sie dann Hinzufügen aus, um sie an das Azure Front Door-Profil anzufügen.

Der Name der ausgewählten benutzerseitig zugewiesenen verwalteten Identität wird im Azure Front Door-Profil angezeigt.

Konfigurieren des Key Vault-Zugriffs

Sie können den Azure Key Vault-Zugriff mit einer der folgenden Methoden konfigurieren:

- Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC): Ermöglicht die präzise Zugriffssteuerung über Azure Resource Manager.

- Zugriffsrichtlinie: Verwendet native Azure Key Vault-Zugriffssteuerung.

Weitere Informationen finden Sie unter Rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) im Gegensatz zur Zugriffsrichtlinie.

Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC)

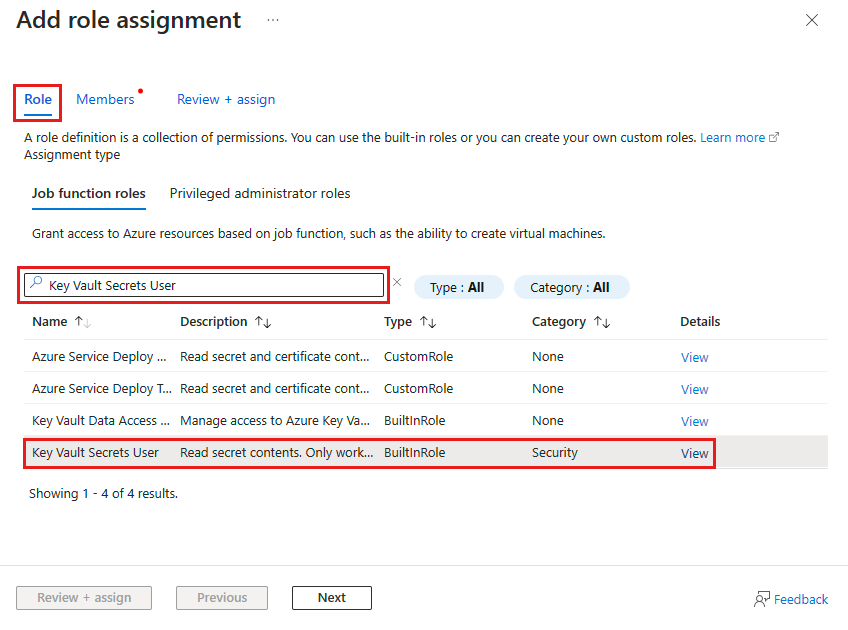

Navigieren Sie zu Ihrer Azure Key Vault-Instanz. Wählen Sie im Menü Einstellungen die Option Zugriffssteuerung (IAM) und dann + Hinzufügen und Rollenzuweisung hinzufügen aus.

Suchen Sie auf der Seite Rollenzuweisung hinzufügen nach Key Vault-Geheimnisbenutzer, und wählen Sie die entsprechende Option aus.

Navigieren Sie zur Registerkarte Mitglieder, und wählen Sie Verwaltete Identität und dann + Mitglieder auswählen aus.

Wählen Sie die systemseitig zugewiesene oder benutzerseitig zugewiesene verwaltete Identität aus, die Ihrer Azure Front Door-Instanz zugeordnet ist, und wählen Sie dann Auswählen aus.

Wählen Sie Überprüfen + zuweisen aus, um die Rollenzuweisung abzuschließen.

Zugriffsrichtlinie

Navigieren Sie zu Ihrer Azure Key Vault-Instanz. Wählen Sie unter Einstellungen die Option Zugriffsrichtlinien und anschließend + Erstellen aus.

Navigieren Sie auf der Seite Zugriffsrichtlinie erstellen zur Registerkarte Berechtigungen. Wählen Sie unter Geheimnisberechtigungen die Optionen Auflisten und Abrufen aus. Wählen Sie dann Weiter aus, um mit der Registerkarte für den Prinzipal fortzufahren.

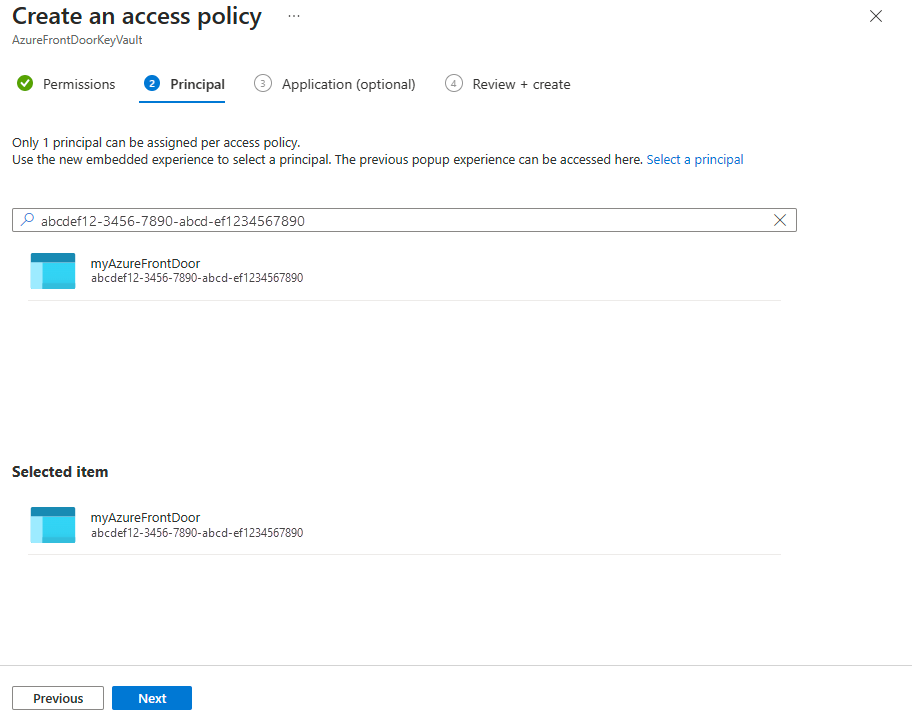

Geben Sie auf der Registerkarte Prinzipal die Objekt-ID (Prinzipal-ID) für eine systemseitig verwaltete Identität bzw. den Namen für eine benutzerseitig zugewiesene verwaltete Identität ein. Wählen Sie dann Überprüfen + erstellen aus. Die Registerkarte Anwendung wird übersprungen, da Azure Front Door automatisch ausgewählt wird.

Überprüfen Sie die Zugriffsrichtlinieneinstellungen, und wählen Sie Erstellen aus, um die Zugriffsrichtlinie abzuschließen.

Zugriff überprüfen

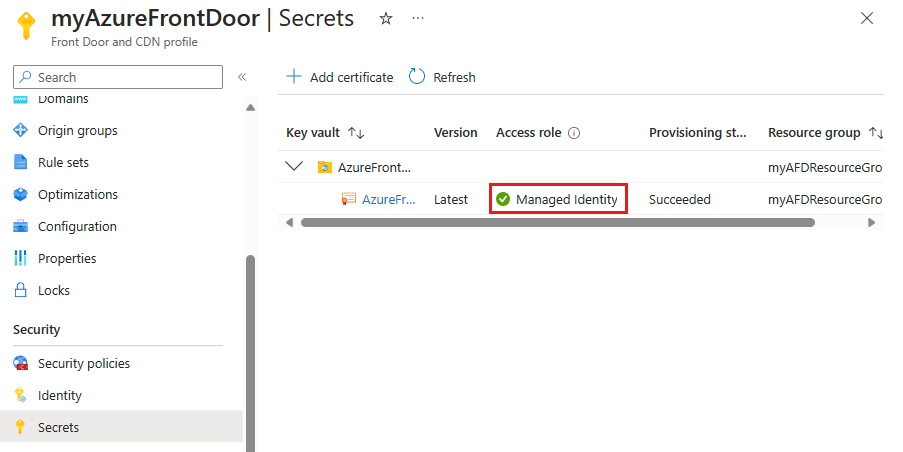

Wechseln Sie zu dem Azure Front Door-Profil, in dem Sie die verwaltete Identität aktiviert haben, und wählen Sie unter Sicherheit die Option Geheimnisse aus.

Vergewissern Sie sich, dass unter der Spalte Zugriffsrolle für das in Front Door verwendete Zertifikat Verwaltete Identität angezeigt wird. Wenn Sie die verwaltete Identität zum ersten Mal einrichten, fügen Sie der Front Door-Instanz ein Zertifikat hinzufügen, um diese Spalte anzuzeigen.

Nächste Schritte

- Erfahren Sie mehr über die End-to-End-TLS-Verschlüsselung.

- Erfahren Sie, wie Sie HTTPS für eine benutzerdefinierte Domäne in Azure Front Door konfigurieren.