HTTPS für eine benutzerdefinierte Domäne in (klassischem) Azure Front Door konfigurieren

Wichtig

Azure Front Door (klassisch) wird am 31. März 2027 eingestellt. Um Dienstunterbrechungen zu vermeiden, ist es wichtig, dass Sie Ihre (klassischen) Azure Front Door-Profile bis März 2027 zur Azure Front Door Standard- oder Premium-Stufe migrieren. Weitere Informationen finden Sie unter Einstellung von Azure Front Door (klassisch).

In diesem Artikel wird erläutert, wie HTTPS für eine benutzerdefinierte Domäne aktiviert wird, die Ihrer Front Door (klassisch) zugeordnet ist. Die Verwendung von HTTPS in Ihrer benutzerdefinierten Domäne (z. B. https://www.contoso.com) stellt die sichere Datenübertragung über TLS/SSL-Verschlüsselung sicher. Wenn ein Webbrowser eine Verbindung mit einer Website mit HTTPS herstellt, überprüft er das Sicherheitszertifikat der Website und überprüft seine Legitimität, und stellt Sicherheit und Schutz Ihrer Webanwendungen vor böswilligen Angriffen bereit.

Azure Front Door unterstützt HTTPS standardmäßig auf seinem Standardhostnamen (z. B. https://contoso.azurefd.net). Sie müssen HTTPS jedoch separat für benutzerdefinierte Domänen wie www.contoso.com aktivieren.

Zu den wichtigsten Attributen des benutzerdefinierten HTTPS-Features gehören:

- Keine zusätzlichen Kosten: Keine Kosten für den Erwerb, die Erneuerung oder HTTPS-Datenverkehr von Zertifikaten.

- Einfache Aktivierung: Einmalige Bereitstellung über das Azure-Portal, die REST-API oder andere Entwicklertools.

- Vollständige Zertifikatverwaltung: Automatische Zertifikatbeschaffung und -erneuerung, wodurch das Risiko einer Dienstunterbrechung aufgrund abgelaufener Zertifikate beseitigt wird.

In diesem Tutorial lernen Sie Folgendes:

- Aktivieren Sie HTTPS für eine benutzerdefinierte Domäne.

- Verwenden Sie ein AFD-verwaltetes Zertifikat.

- Verwenden Sie Ihr eigenes TLS/SSL-Zertifikat.

- Validieren der Domäne

- Deaktivieren Sie HTTPS für eine benutzerdefinierte Domäne.

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren von Azure PowerShell. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie eine Front Door mit mindestens einer benutzerdefinierten Domäne integriert haben. Weitere Informationen finden Sie im Tutorial: Hinzufügen einer benutzerdefinierten Domäne für Ihre „Front Door“.

TLS-/SSL-Zertifikate

Um HTTPS in einer benutzerdefinierten Front Door-Domäne (klassisch) zu aktivieren, benötigen Sie ein TLS/SSL-Zertifikat. Sie können entweder ein Zertifikat verwenden, das von Azure Front Door verwaltet wird oder Ihr eigenes Zertifikat.

Option 1 (Standard): Verwenden eines von Azure Front Door Service verwalteten Zertifikats

Mithilfe eines von Azure Front Door verwalteten Zertifikats können Sie HTTPS mit einigen Einstellungen aktivieren. Azure Front Door übernimmt alle Aufgaben der Zertifikatverwaltung, einschließlich Beschaffung und Erneuerung. Wenn Ihre benutzerdefinierte Domäne bereits dem standardmäßigen Front-End-Host von Front Door ({hostname}.azurefd.net) zugeordnet ist, ist keine weitere Aktion erforderlich. Andernfalls müssen Sie Ihren Domänenbesitz per E-Mail überprüfen.

Zum Aktivieren von HTTPS für eine benutzerdefinierte Domäne:

Wechseln Sie im Azure-Portal zu Ihrem Front Door-Profil.

Wählen Sie die benutzerdefinierte Domäne aus, für die Sie HTTPS aus der Liste der Frontend-Hosts aktivieren möchten.

Wählen Sie unter benutzerdefinierte HTTPS-Domäne Aktivieren aus und wählen Sie verwaltet als Zertifikatquelle aus.

Wählen Sie Speichern.

Fahren Sie mit Domäne überprüfen fort.

Hinweis

- Der 64-Zeichen-Grenzwert von DigiCert wird für durch Azure Front Door verwaltete Zertifikate erzwungen. Bei der Überprüfung tritt ein Fehler auf, wenn dieser Grenzwert überschritten wird.

- Die Aktivierung von HTTPS über ein durch Front Door verwaltetes Zertifikat wird für Apex-/Stammdomänen (z.B. contoso.com) nicht unterstützt. Verwenden Sie Ihr eigenes Zertifikat für dieses Szenario (siehe Option 2).

Option 2: Verwenden Ihres eigenen Zertifikats

Sie können Ihr eigenes Zertifikat über eine Integration in Azure Key Vault verwenden. Stellen Sie sicher, dass Ihr Zertifikat aus einer Microsoft Trusted CA List stammt und über eine vollständige Zertifikatkette verfügt.

Vorbereiten von Schlüsseltresor und Zertifikat

- Erstellen Sie ein Azure Key Vault-Konto im gleichen Azure-Abonnement wie Ihre Front Door-Instanz.

- Konfigurieren Sie Ihren Schlüsseltresor, damit vertrauenswürdige Microsoft-Dienste die Firewall umgehen können, wenn Netzwerkzugriffseinschränkungen aktiviert sind.

- Verwenden Sie das Berechtigungsmodell Key Vault-Zugriffsrichtlinie.

- Laden Sie Ihr Zertifikat nicht als Geheimnis, sondern als Objekt vom Typ Zertifikat hoch.

Hinweis

Front Door unterstützt keine Zertifikate mit Elliptische-Kurven-Kryptografiealgorithmen (EC). Das Zertifikat muss über eine vollständige Zertifikatkette mit Blatt- und Zwischenzertifikaten verfügen, und die Stammzertifizierungsstelle muss in der Microsoft-Liste der vertrauenswürdigen Zertifizierungsstellen enthalten sein.

Registrieren von Azure Front Door

Registrieren Sie den Azure Front Door-Dienstprinzipal in Ihrer Microsoft Entra-ID mit Azure PowerShell oder Azure CLI.

Azure PowerShell

Installieren Sie Azure PowerShell bei Bedarf.

Führen Sie den folgenden Befehl aus:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Installieren Sie Azure CLI bei Bedarf.

Führen Sie den folgenden Befehl aus:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Gewähren von Zugriff auf Ihren Schlüsseltresor für Azure Front Door

Wählen Sie in Ihrem Azure Key Vault-Konto Zugriffsrichtlinien aus.

Wählen Sie Erstellen aus, um eine neue Zugriffsrichtlinie zu erstellen.

Klicken Sie unter Geheimnisberechtigungen auf Abrufen.

Klicken Sie unter Zertifikatberechtigungen auf Abrufen.

Suchen Sie in Prinzipal auswählen nach ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037, und wählen Sie Microsoft.Azure.Frontdoor aus. Wählen Sie Weiter aus.

Wählen Sie Weiter in Application aus.

Wählen Sie Erstellen in Überprüfen und erstellen aus.

Hinweis

Wenn Ihr Schlüsseltresor über Netzwerkzugriffseinschränkungen verfügt, können vertrauenswürdige Microsoft-Dienste auf Ihren Schlüsseltresor zugreifen.

Auswählen des bereitzustellenden Zertifikats für Azure Front Door

Kehren Sie im Portal zu Front Door zurück.

Wählen Sie die benutzerdefinierte Domäne, für die Sie HTTPS aktivieren möchten, aus.

Wählen Sie unter Zertifikatverwaltungstyp Eigenes Zertifikat verwenden aus.

Wählen Sie einen Schlüsseltresor, ein Geheimnis und eine Geheimnisversion aus.

Hinweis

Um die automatische Zertifikatsrotation zu aktivieren, legen Sie die geheime Version auf „Neueste“ fest. Wenn eine bestimmte Version ausgewählt ist, müssen Sie sie manuell für die Zertifikatsrotation aktualisieren.

Warnung

Stellen Sie sicher, dass Ihr Dienstprinzipal über die GET-Berechtigung für den Key Vault verfügt. Um das Zertifikat in der Dropdownliste des Portals anzuzeigen, muss Ihr Benutzerkonto über LIST- und GET-Berechtigungen für den Key Vault verfügen.

Wenn Sie Ihr eigenes Zertifikat verwenden, ist keine Domänenüberprüfung erforderlich. Fahren Sie mit Warten auf die Weitergabe fort.

Überprüfen der Domäne

Wenn Ihre benutzerdefinierte Domäne Ihrem benutzerdefinierten Endpunkt mit einem CNAME-Eintrag zugeordnet ist, oder Sie Ihr eigenes Zertifikat verwenden, können Sie mit Benutzerdefinierte Domäne ist Front Door zugeordnet fortfahren. Andernfalls folgen Sie den Anweisungen unter Benutzerdefinierte Domäne nicht Ihrer Front Door zugeordnet.

Benutzerdefinierte Domäne ist Front Door mit einem CNAME-Eintrag zugeordnet

Wenn Ihr CNAME-Eintrag noch vorhanden ist und die Unterdomäne Afdverify nicht enthält, überprüft DigiCert automatisch den Besitz Ihrer benutzerdefinierten Domäne.

Ihr CNAME-Eintrag muss das folgende Format aufweisen:

| Name | type | Wert |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Weitere Informationen über CNAME-Einträge finden Sie unter Erstellen Sie die CNAME-DNS-Einträge.

Wenn Ihr CNAME-Eintrag korrekt ist, überprüft DigiCert automatisch Ihre benutzerdefinierte Domäne und erstellt ein dediziertes Zertifikat. Das Zertifikat ist ein Jahr lang gültig und wird automatisch erneuert, bevor es abläuft. Fahren Sie mit Warten auf die Weitergabe fort.

Hinweis

Wenn Sie über einen CAA-Datensatz (Certificate Authority Authorization) bei Ihrem DNS-Anbieter verfügen, muss dieser DigiCert als gültige Zertifizierungsstelle enthalten. Weitere Informationen finden Sie unter Verwalten von CAA-Einträgen.

Benutzerdefinierte Domäne ist Front Door nicht zugeordnet

Wenn der CNAME-Eintrag für Ihren Endpunkt nicht mehr vorhanden ist oder die Unterdomäne Afdverify enthält, befolgen Sie diese Anweisungen.

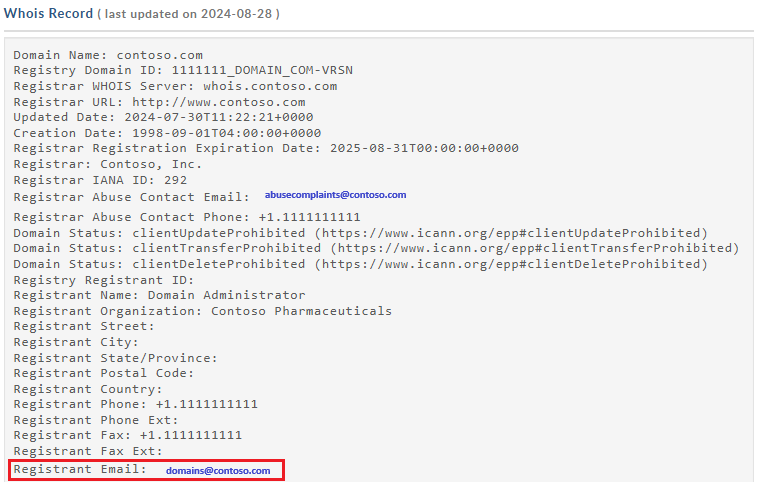

Nachdem Sie HTTPS für Ihre benutzerdefinierte Domäne aktiviert haben, überprüft DigiCert den Besitz, indem sie den Registranten der Domäne per E-Mail oder telefonisch mit den Kontaktdaten in der WHOIS-Registrierung kontaktieren. Sie müssen die Domänenüberprüfung innerhalb von sechs Werktagen abschließen. Die DigiCert-Domänenüberprüfung funktioniert auf Unterdomänenebene.

DigiCert sendet außerdem eine Bestätigungs-E-Mail an die folgenden Adressen, wenn die WHOIS-Registrierungsinformationen privat sind:

- admin@<Ihr-Domänenname.com>

- administrator@<Ihr-Domänenname.com>

- webmaster@<Ihr-Domänenname.com>

- hostmaster@<Ihr-Domänenname.com>

- postmaster@<Ihr-Domänenname.com>

Sie sollten eine E-Mail erhalten, in der Sie aufgefordert werden, die Anforderung zu genehmigen. Sollten Sie nach 24 Stunden noch keine E-Mail erhalten haben, setzen Sie sich mit dem Microsoft-Support in Verbindung.

Nach der Genehmigung schließt DigiCert die Zertifikaterstellung ab. Das Zertifikat ist für ein Jahr gültig und wird automatisch erneuert, wenn der CNAME-Eintrag dem Standardhostnamen Ihres Azure Front Door zugeordnet ist.

Hinweis

Verwaltete automatische Zertifikatserneuerung erfordert, dass Ihre benutzerdefinierte Domain durch einen CNAME-Eintrag direkt dem Front Door-Standardhostnamen „.azurefd.net“ zugeordnet wird.

Warten auf die Weitergabe

Nach der Bestätigung der Domäne dauert es maximal 6 bis 8 Stunden, bis das HTTPS-Feature für die benutzerdefinierte Domäne aktiviert wird. Nach Abschluss des Vorgangs wird der benutzerdefinierte HTTPS-Status im Azure-Portal auf Aktiviert festgelegt.

Vorgangsstatus

Die folgende Tabelle zeigt den Vorgangsfortschritt beim Aktivieren von HTTPS:

| Vorgangsschritt | Details zum Teilschritt des Vorgangs |

|---|---|

| 1. Übermitteln der Anforderung | Übermitteln der Anforderung |

| Die HTTPS-Anforderung wird übermittelt. | |

| Ihre HTTPS-Anforderung wurde erfolgreich übermittelt. | |

| 2. Domänenüberprüfung | Die Domäne wird automatisch überprüft, wenn CNAME dem standardmäßigen .azurefd.net-Frontend-Host zugeordnet ist. Andernfalls wird eine Überprüfungsanforderung an die E-Mail-Adresse gesendet, die im Registrierungsdatensatz (WHOIS-Registrant) Ihrer Domäne angegeben ist. Überprüfen Sie die Domäne schnellstmöglich. |

| Ihr Domänenbesitz wurde erfolgreich überprüft. | |

| Die Überprüfungsanforderung für den Domänenbesitz ist abgelaufen (Kunde hat wahrscheinlich nicht innerhalb von sechs Tagen reagiert). HTTPS ist in Ihrer Domäne nicht aktiviert. * | |

| Die Anforderung zur Überprüfung der Domänenbesitzes wurde vom Kunden zurückgewiesen. HTTPS ist in Ihrer Domäne nicht aktiviert. * | |

| 3. Zertifikatbereitstellung | Die Zertifizierungsstelle stellt das Zertifikat aus, das zum Aktivieren von HTTPS für Ihre Domäne erforderlich ist. |

| Das Zertifikat wurde ausgestellt und wird für Ihre Front Door bereitgestellt. Dieser Vorgang kann mehrere Minuten bis zu einer Stunde dauern. | |

| Das Zertifikat wurde erfolgreich für Front Door bereitgestellt. | |

| 4. Vorgang abgeschlossen | HTTPS wurde erfolgreich in Ihrer Domäne aktiviert. |

* Diese Meldung wird nur angezeigt, wenn ein Fehler auftritt.

Sollte vor dem Übermitteln der Anforderung ein Fehler auftreten, wird die folgende Fehlermeldung angezeigt:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Häufig gestellte Fragen

Wer ist der Zertifikatanbieter, und welche Art von Zertifikat wird verwendet?

Ein dediziertes/einzelnes Zertifikat von DigiCert wird für Ihre benutzerdefinierte Domäne verwendet.

Basiert TLS/SSL auf IP oder auf SNI?

Azure Front Door verwendet SNI-basiertes TLS/SSL.

Was passiert, wenn ich die Domänenüberprüfungs-E-Mail von DigiCert nicht erhalte?

Wenn Sie einen CNAME-Eintrag für Ihre benutzerdefinierte Domäne haben, der direkt auf Ihren Endpunkt-Hostnamen verweist (und wenn Sie den Unterdomänennamen Afdverify nicht verwenden), erhalten Sie keine Bestätigungs-E-Mail für die Domäne. Die Bestätigung erfolgt automatisch. Wenden Sie sich andernfalls an den Microsoft-Support, falls Sie nicht über einen CNAME-Eintrag verfügen und innerhalb von 24 Stunden keine E-Mail erhalten.

Ist ein SAN-Zertifikat weniger sicher als ein dediziertes Zertifikat?

Ein SAN-Zertifikat bietet die gleichen Verschlüsselungs- und Sicherheitsstandards wie ein dediziertes Zertifikat. Zur Verbesserung der Serversicherheit verwenden alle ausgestellten TLS-/SSL-Zertifikate SHA-256.

Benötige ich einen CAA-Datensatz (Certificate Authority Authorization) bei meinem DNS-Anbieter?

Nein, aktuell wird kein CAA-Datensatz benötigt. Wenn Sie allerdings über einen solchen Datensatz verfügen, muss er DigiCert als gültige Zertifizierungsstelle enthalten.

Bereinigen von Ressourcen

Zum Deaktivieren von HTTPS für eine benutzerdefinierte Domäne:

Deaktivieren des HTTPS-Features

Navigieren Sie im Azure-Portal zu Ihrer Azure Front Door-Konfiguration.

Wählen Sie die benutzerdefinierte Domäne aus, für die Sie HTTPS deaktivieren möchten.

Wählen Sie Deaktiviert und Speichern aus.

Warten auf die Weitergabe

Nach dem Deaktivieren der benutzerdefinierten Domänen-HTTPS-Funktion kann es bis zu 6 bis 8 Stunden dauern, bis die Funktion wirksam wird. Nach Abschluss des Vorgangs wird der benutzerdefinierte HTTPS-Status im Azure-Portal auf Deaktiviert festgelegt.

Vorgangsstatus

Die folgende Tabelle zeigt den Vorgangsfortschritt beim Deaktivieren von HTTPS:

| Vorgangsstatus | Vorgangsdetails |

|---|---|

| 1. Übermitteln der Anforderung | Ihre Anforderung wird übermittelt. |

| 2. Aufheben der Zertifikatbereitstellung | Das Zertifikat wird gelöscht. |

| 3. Vorgang abgeschlossen | Das Zertifikat wurde gelöscht. |

Nächste Schritte

Um zu erfahren, wie Sie eine Geofilterungsrichtlinie für Ihre Front Door-Instanz festlegen, fahren Sie mit dem nächsten Tutorial fort.