Bereitstellen und Konfigurieren von Azure Firewall Premium

Azure Firewall Premium ist eine Firewall der nächsten Generation mit Funktionen, die für streng vertrauliche und regulierte Umgebungen erforderlich sind. Es umfasst die folgenden Features:

- TLS-Überprüfung: Entschlüsselt den ausgehenden Datenverkehr, verarbeitet die Daten, verschlüsselt sie dann und sendet sie an das Ziel.

- IDPS – Ein System zur Erkennung und Verhinderung von Eindringversuchen in Netzwerke (IDPS) ermöglicht es Ihnen, Netzwerkaktivitäten auf schädliche Aktivitäten zu überwachen, Informationen über diese Aktivitäten zu protokollieren, sie zu melden und optional zu versuchen, sie zu blockieren.

-

URL-Filterung – Erweitert die FQDN-Filterfunktion von Azure Firewall, um eine gesamte URL zu berücksichtigen. Beispiel:

www.contoso.com/a/canstelle vonwww.contoso.com. - Webkategorien – Administratoren können den Benutzerzugriff auf Websitekategorien wie Gaming- oder Social Media-Websites zulassen oder verweigern.

Weitere Informationen finden Sie unter Azure Firewall Premium-Features.

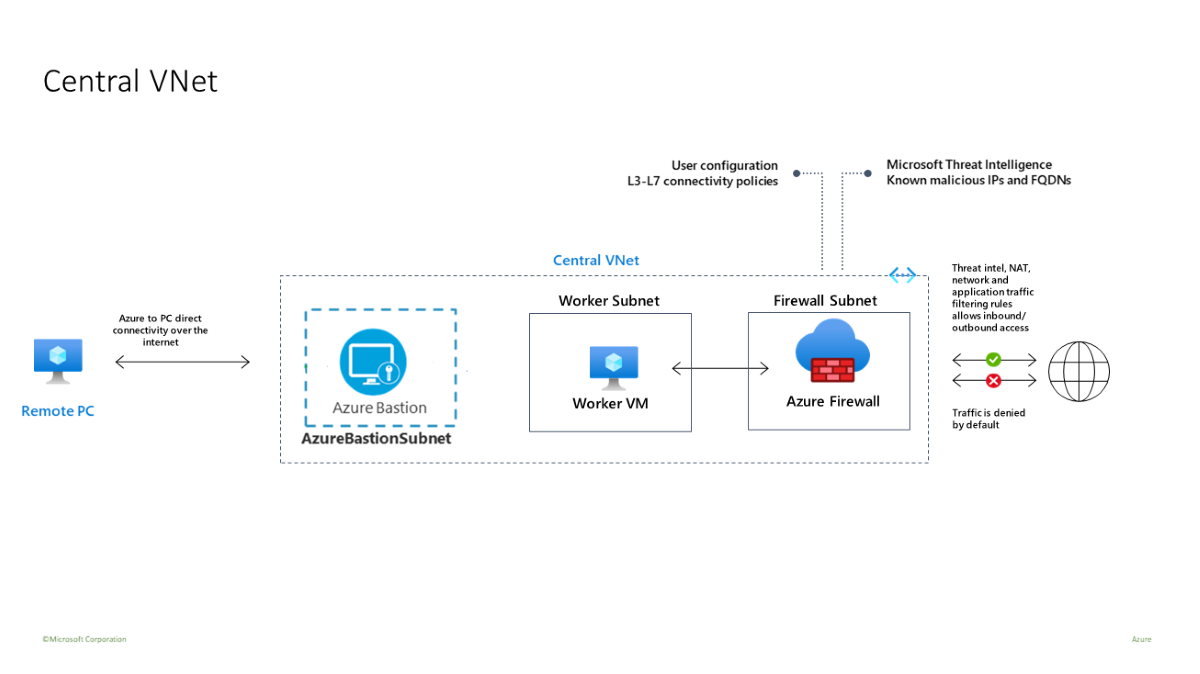

Sie werden eine Vorlage verwenden, um eine Testumgebung bereitzustellen, die über ein zentrales VNet (10.0.0.0/16) mit drei Subnetzen verfügt:

- Ein Workersubnetz (10.0.10.0/24)

- Ein Azure Bastion-Subnetz (10.0.20.0/24)

- Ein Firewallsubnetz (10.0.100.0/24)

Wichtig

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion als Teil eines Tutorials oder Tests einsetzen, empfehlen wir Ihnen, diese Ressource zu löschen, nachdem Sie diese benutzt haben.

Der Einfachheit halber wird in dieser Testumgebung ein einzelnes zentrales VNet verwendet. Für Produktionszwecke ist eine Hub-and-Spoke-Topologie mit VNets mit Peering üblicher.

Der virtuelle Workercomputer ist ein Client, der HTTP/S-Anforderungen durch die Firewall sendet.

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Bereitstellen der Infrastruktur

Die Vorlage stellt eine vollständige Testumgebung für Azure Firewall Premium bereit, die mit IDPS, TLS-Überprüfung, URL-Filterung und Webkategorien aktiviert ist:

- Eine neue Azure Firewall Premium- und Firewallrichtlinie mit vordefinierten Einstellungen, um eine einfache Überprüfung der Kernfunktionen (IDPS, TLS-Überprüfung, URL-Filterung und Webkategorien) zu ermöglichen.

- Stellt alle Abhängigkeiten einschließlich Key Vault und einer verwalteten Identität bereit. In einer Produktionsumgebung sind diese Ressourcen möglicherweise bereits erstellt und werden nicht in derselben Vorlage benötigt.

- Generiert eine selbstsignierte Stammzertifizierungsstelle und stellt sie für den generierten Key Vault bereit.

- Generiert eine abgeleitete Zwischenzertifizierungsstelle und stellt Sie auf einem virtuellen Windows-Testcomputer (WorkerVM) bereit.

- Ein Bastionhost (BastionHost) wird ebenfalls bereitgestellt und kann zum Herstellen der Verbindung mit dem Windows-Testcomputer (WorkerVM) verwendet werden.

Testen der Firewall

Jetzt können Sie IDPS, TLS-Überprüfung, Webfilterung und Webkategorien testen.

Hinzufügen von Einstellungen für die Firewalldiagnose

Zum Sammeln von Firewallprotokollen müssen Sie entsprechende Diagnoseeinstellungen hinzufügen.

- Wählen Sie DemoFirewall und unter Überwachung die Option Diagnoseeinstellungen aus.

- Klicken Sie auf Diagnoseeinstellung hinzufügen.

- Für Name der Diagnoseeinstellung geben Sie fw-diag ein.

- Wählen Sie unter Protokoll die Optionen AzureFirewallApplicationRule und AzureFirewallNetworkRule aus.

- Wählen Sie unter Zieldetails die Option An Log Analytics-Arbeitsbereich senden aus.

- Wählen Sie Speichern aus.

IDPs-Tests

Zum Testen von IDPs sollten Sie Ihren eigenen internen Testwebserver mit einem entsprechenden Serverzertifikat bereitstellen. Dieser Test umfasst das Senden von schädlichem Datenverkehr an einen Webserver. Daher ist es nicht ratsam, dafür einen öffentlichen Webserver zu verwenden. Weitere Informationen zu den Zertifikatsanforderungen für Azure Firewall Premium finden Sie unter Zertifikate von Azure Firewall Premium.

Sie können curl verwenden, um verschiedene HTTP-Header zu kontrollieren und schädlichen Datenverkehr zu simulieren.

So testen Sie IDPs für HTTP-Datenverkehr

Öffnen Sie auf dem virtuellen Computer „WorkerVM“ ein Eingabeaufforderungsfenster mit Administratorrechten.

Geben Sie den folgenden Befehl an der Eingabeaufforderung ein:

curl -A "HaxerMen" <your web server address>Die Antwort des Webservers wird angezeigt.

Wechseln Sie im Azure-Portal zu den Protokollen der Firewallnetzwerkregel, um eine Warnung ähnlich der folgenden zu finden:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Trojan was detected”}Hinweis

Es kann einige Zeit dauern, bis die Daten in den Protokollen angezeigt werden. Lassen Sie sich mindestens ein paar Minuten Zeit, damit die Protokolle die Daten anzeigen können.

Fügen Sie eine Signaturregel für die Signatur 2032081 hinzu:

- Wählen Sie DemoFirewallPolicy und unter Einstellungen die Option IDPS aus.

- Wählen Sie die Registerkarte Signaturregeln aus.

- Geben Sie unter Signatur-ID in das offene Textfeld 2032081 ein.

- Wählen Sie unter Modus die Option Ablehnen aus.

- Wählen Sie Speichern aus.

- Warten Sie, bis die Bereitstellung abgeschlossen ist, bevor Sie den Vorgang fortsetzen.

Führen Sie auf der WorkerVM den Befehl

curlerneut aus:curl -A "HaxerMen" <your web server address>Da die HTTP-Anforderung jetzt von der Firewall blockiert wird, sehen Sie nach Ablauf des Verbindungstimeouts die folgende Ausgabe:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerWechseln Sie zu den Überwachungsprotokollen im Azure-Portal, und suchen Sie die Meldung für die blockierte Anforderung.

So testen Sie IDPS für HTTPS-Datenverkehr

Wiederholen Sie diese curl-Tests mit HTTPS anstelle von HTTP. Beispiel:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Es sollten dieselben Ergebnisse wie bei den HTTP-Tests angezeigt werden.

TLS-Inspektion mit URL-Filterung

Verwenden Sie die folgenden Schritte, um die TLS-Inspektion mit URL-Filterung zu testen.

Bearbeiten Sie die Anwendungsregeln der Firewallrichtlinie, und fügen Sie eine neue Regel namens

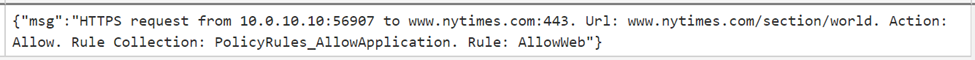

AllowURLzur RegelsammlungAllowWebhinzu. Konfigurieren Sie die Ziel-URLwww.nytimes.com/section/world, Quell-IP-Adresse *, Zieltyp URL, und wählen Sie TLS-Überprüfung und die Protokolle http, https aus.Wenn die Bereitstellung abgeschlossen ist, öffnen Sie einen Browser auf der WorkerVM, wechseln Sie zu

https://www.nytimes.com/section/worldund überprüfen Sie, ob die HTML-Antwort wie erwartet im Browser angezeigt wird.Im Azure-Portal können Sie die gesamte URL in den Protokollen der Anwendungsregelüberwachung anzeigen:

Einige HTML-Seiten können unvollständig aussehen, da sie auf andere URLs verweisen, die abgelehnt werden. Um dieses Problem zu lösen, kann der folgende Ansatz verfolgt werden:

Wenn die HTML-Seite Links zu anderen Domänen enthält, können Sie diese Domänen zu einer neuen Anwendungsregel hinzufügen, die den Zugriff auf diese FQDNs gestattet.

Wenn die HTML-Seite Links zu untergeordneten URLs enthält, können Sie die Regel ändern und ein Sternchen zur URL hinzufügen. Beispiel:

targetURLs=www.nytimes.com/section/world*Alternativ können Sie der Regel eine neue URL hinzufügen. Beispiel:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Testen von Webkategorien

Lassen Sie uns eine Anwendungsregel erstellen, um den Zugriff auf Sport-Websites zu gestatten.

Öffnen Sie im Portal Ihre Ressourcengruppe, und wählen Sie DemoFirewallPolicy aus.

Wählen Sie Anwendungsregeln und dann Regelsammlung hinzufügen aus.

Für Name geben Sie GeneralWeb und für Priorität den Wert 103 ein. Wählen Sie für Regelsammlungsgruppe die Option DefaultApplicationRuleCollectionGroup aus.

Geben Sie unter Regeln als Name den Namen AllowSports, unter Quelle die Quelle *, unter Protokoll die Protokolle http, https ein. Wählen Sie anschließend die Option TLS-Überprüfung, unter Zieltyp die Option Webkategorien und unter Ziel die Option Sport aus.

Wählen Sie Hinzufügen.

Wenn die Bereitstellung abgeschlossen ist, gehen Sie zu WorkerVM, öffnen einen Webbrowser und navigieren zu

https://www.nfl.com.Es sollte die NFL-Webseite angezeigt werden, und das Anwendungsregelprotokoll zeigt, dass für eine Regel für Webkategorie: Sport ein Treffer gefunden und die Anforderung zugelassen wurde.