DNS-Einstellungen für Azure Firewall-Richtlinien

Sie können einen benutzerdefinierten DNS-Server konfigurieren und den DNS-Proxy für Azure Firewall aktivieren. Konfigurieren Sie diese Einstellungen, wenn Sie die Firewall bereitstellen, oder konfigurieren Sie die Einstellungen über die Seite DNS-Einstellungen zu einem späteren Zeitpunkt. Standardmäßig verwendet Azure Firewall Azure DNS, und der DNS-Proxy ist deaktiviert.

DNS-Server

Ein DNS-Server verwaltet Domänennamen und löst diese in IP-Adressen auf. Azure Firewall verwendet standardmäßig Azure DNS für die Namensauflösung. Mit der Einstellung DNS-Server können Sie eigene DNS-Server für die Namensauflösung von Azure Firewall konfigurieren. Sie können einen einzelnen Server oder mehrere Server konfigurieren. Wenn Sie mehrere DNS-Server konfigurieren, wird der verwendete Server nach dem Zufallsprinzip ausgewählt. Sie können in benutzerdefiniertem DNS maximal 15 DNS-Server konfigurieren.

Hinweis

Bei über Azure Firewall Manager verwalteten Azure Firewall-Instanzen werden die DNS-Einstellungen in der zugehörigen Azure Firewall-Richtlinie konfiguriert.

Konfigurieren von benutzerdefinierten DNS-Servern

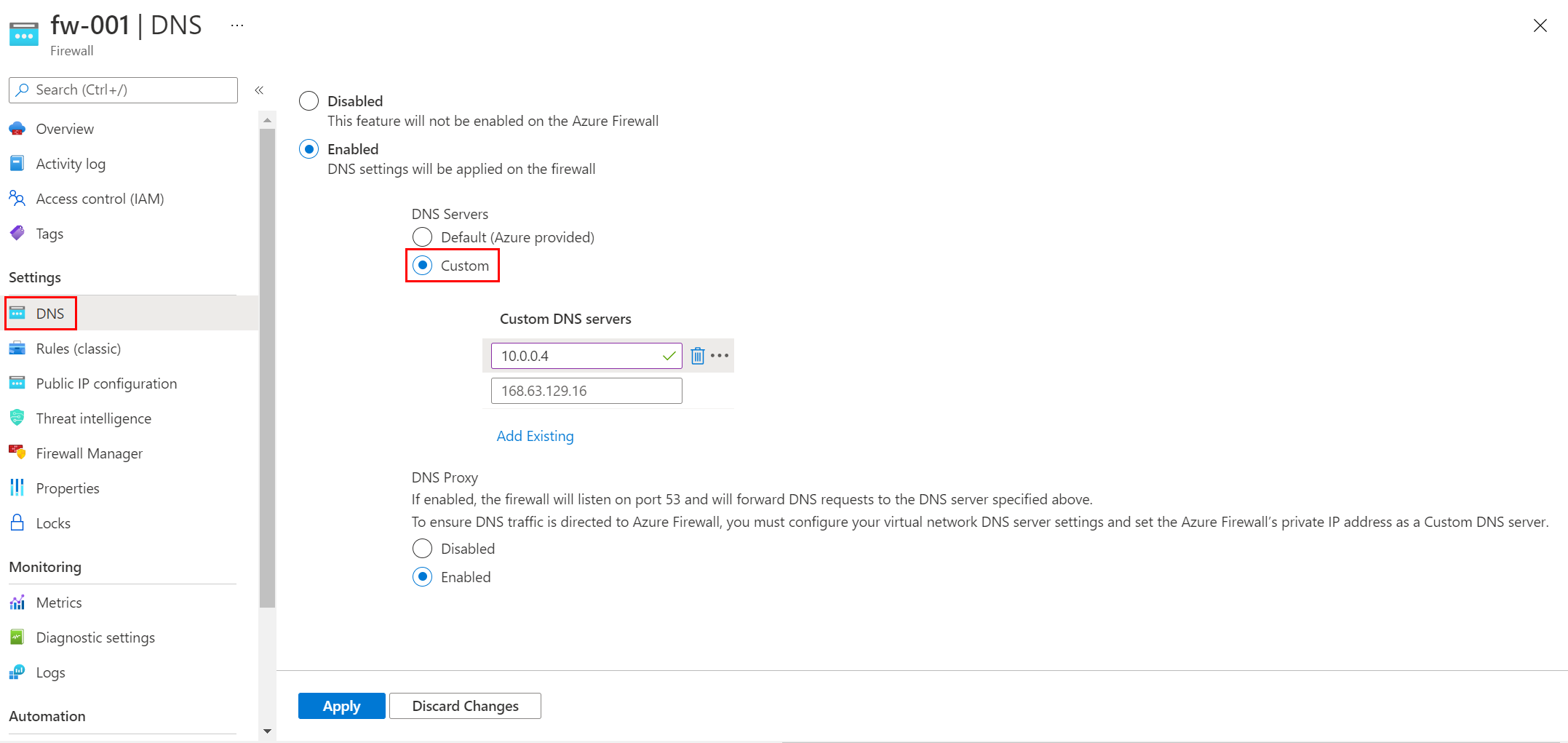

- Wählen Sie unter Azure Firewall die Option Einstellungen und danach DNS-Einstellungen aus.

- Unter DNS-Server können Sie vorhandene DNS-Server eingeben oder hinzufügen, die zuvor in Ihrem virtuellen Netzwerk angegeben wurden.

- Wählen Sie Übernehmen.

Die Firewall leitet nun DNS-Datenverkehr zur Namensauflösung an die angegebenen DNS-Server weiter.

DNS-Proxy

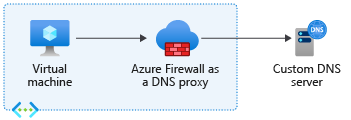

Sie haben auch die Möglichkeit, Azure Firewall als DNS-Proxy zu konfigurieren. Ein DNS-Proxy ist ein Vermittler für DNS-Anforderungen von virtuellen Clientcomputern an einen DNS-Server.

Wenn Sie die FQDN-Filterung (Fully Qualified Domain Name, vollqualifizierter Domänenname) in Netzwerkregeln aktivieren möchten, aktivieren Sie den DNS-Proxy, und aktualisieren Sie die Konfiguration des virtuellen Computers, um die Firewall als DNS-Proxy zu verwenden.

Wenn Sie die FQDN-Filterung in Netzwerkregeln aktivieren und virtuelle Clientcomputer nicht für die Verwendung der Firewall als DNS-Proxy konfigurieren, werden DNS-Anforderungen von diesen Clients möglicherweise zu einem anderen Zeitpunkt an einen DNS-Server gesendet, oder die DNS-Anforderungen geben eine andere Antwort als die Firewall zurück. Es wird empfohlen, virtuelle Clientcomputer so zu konfigurieren, dass Azure Firewall als DNS-Proxy verwendet wird. Dadurch wird Azure Firewall in den Pfad der Clientanforderungen eingefügt, um Inkonsistenzen zu vermeiden.

Wenn Azure Firewall ein DNS-Proxy ist, können zwei Arten von Zwischenspeicherungsfunktionen auftreten:

Positiver Cache: Die DNS-Auflösung ist erfolgreich. Die Antworten werden von der Firewall gemäß der TTL (Gültigkeitsdauer) maximal 1 Stunde lang in der Antwort zwischengespeichert.

Negativer Cache: Die DNS-Auflösung führt zu keiner Antwort oder keiner Auflösung. Die Antworten werden von der Firewall gemäß der TTL maximal 30 Minuten lang in der Antwort zwischengespeichert.

Der DNS-Proxy speichert alle aufgelösten IP-Adressen von FQDNs in Netzwerkregeln. Als Best Practice sollten Sie FQDNs verwenden, die in eine einzige IP-Adresse aufgelöst werden.

Richtlinienvererbung

DNS-Einstellungen einer Richtlinie, die auf eine eigenständige Firewall angewendet werden, setzen die DNS-Einstellungen der eigenständigen Firewall außer Kraft. Eine untergeordnete Richtlinie erbt alle DNS-Einstellungen der übergeordneten Richtlinie, kann jedoch die übergeordnete Richtlinie außer Kraft setzen.

Um beispielsweise FQDNs in der Netzwerkregel zu verwenden, sollte der DNS-Proxy aktiviert sein. Wenn für eine übergeordnete Richtlinie jedoch kein DNS-Proxy aktiviert ist, unterstützt die untergeordnete Richtlinie keine FQDNs in Netzwerkregeln, es sei denn, Sie setzen diese Einstellung lokal außer Kraft.

Konfiguration des DNS-Proxys

Für die Konfiguration des DNS-Proxy sind drei Schritte erforderlich:

- Aktivieren Sie den DNS-Proxy in den DNS-Einstellungen von Azure Firewall.

- Konfigurieren Sie optional den benutzerdefinierten DNS-Server, oder verwenden Sie die bereitgestellten Standardwerte.

- Konfigurieren Sie die private IP-Adresse von Azure Firewall als benutzerdefinierte DNS-Adresse in den DNS-Servereinstellungen Ihres virtuellen Netzwerks. Durch diese Einstellung wird sichergestellt, dass DNS-Datenverkehr an Azure Firewall weitergeleitet wird.

Zum Konfigurieren des DNS-Proxys müssen Sie die DNS-Servereinstellung des virtuellen Netzwerks so konfigurieren, dass die private IP-Adresse der Firewall verwendet wird. Aktivieren Sie dann den DNS-Proxy in den DNS-Einstellungen von Azure Firewall.

Konfigurieren der DNS-Server für das virtuelle Netzwerk

- Wählen Sie das virtuelle Netzwerk aus, an das der DNS-Datenverkehr über die Azure Firewall-Instanz weitergeleitet werden soll.

- Wählen Sie unter Einstellungen die Option DNS-Server aus.

- Wählen Sie unter DNS-Server die Option Benutzerdefiniert aus.

- Geben Sie die private IP-Adresse der Firewall ein.

- Wählen Sie Speichern aus.

- Starten Sie die mit dem virtuellen Netzwerk verbundenen VMs, damit ihnen die neuen DNS-Servereinstellungen zugewiesen werden. VMs nutzen ihre aktuellen DNS-Einstellungen weiter, bis sie neu gestartet werden.

Aktivieren des DNS-Proxys

- Wählen Sie Ihre Azure Firewall-Instanz aus.

- Klicken Sie unter Einstellungen auf die Option DNS-Einstellungen.

- Der DNS-Proxy ist standardmäßig deaktiviert. Wenn diese Einstellung aktiviert ist, lauscht die Firewall an Port 53 und leitet DNS-Anforderungen an die konfigurierten DNS-Server weiter.

- Überprüfen Sie die Konfiguration der DNS-Server, um sicherzustellen, dass die Einstellungen zu Ihrer Umgebung passen.

- Wählen Sie Speichern.

Hochverfügbarkeitsfailover

Der DNS-Proxy verfügt über einen Failovermechanismus, der die Verwendung eines erkannten fehlerhaften Servers beendet und einen anderen verfügbaren DNS-Server verwendet.

Wenn alle DNS-Server nicht verfügbar sind, gibt es kein Fallback auf einen anderen DNS-Server.

Integritätsprüfungen

Der DNS-Proxy führt fünfsekündige Schleifen zur Integritätsprüfung aus, solange die Upstreamserver als fehlerhaft gemeldet werden. Bei den Integritätsprüfungen handelt es sich um eine rekursive DNS-Abfrage an den Stammnamenserver. Sobald ein Upstreamserver als fehlerfrei angesehen wird, beendet die Firewall die Integritätsprüfungen bis zum nächsten Fehler. Wenn ein fehlerfreier Proxy einen Fehler zurückgibt, wählt die Firewall einen anderen DNS-Server in der Liste aus.