Microsoft Security Copilot-Integration in Defender EASM

Microsoft Defender External Attack Surface Management (Defender EASM) überwacht kontinuierlich Ihre digitale Angriffsfläche und bildet sie ab, damit Sie eine externe Ansicht Ihrer Onlineinfrastruktur erhalten. Diese Transparenz hilft Sicherheits- und IT-Teams dabei, Unbekannte zu identifizieren, Risiken zu priorisieren, Bedrohungen zu beseitigen und die Kontrolle über Sicherheitsrisiken und Schwachstellen über die Firewall hinaus zu erweitern. Durch die Analyse von Sicherheitsrisiko- und Infrastrukturdaten werden Erkenntnisse zur Angriffsfläche generiert, um die wichtigsten Problembereiche für Ihre Organisation aufzuzeigen.

Die Integration von Microsoft Security Copilot (Security Copilot) in Defender EASM ermöglicht es Ihnen, mit den erkannten Angriffsflächen von Microsoft zu interagieren. Durch die Erkennung von Angriffsflächen kann Ihre Organisation schnell die extern ausgerichtete Infrastruktur und relevante, kritische Risiken verstehen. Sie erhalten Erkenntnisse zu bestimmten Risikobereichen, u. a. zu Sicherheitsrisiken, Compliance und Sicherheitshygiene.

Weitere Informationen zu Security Copilot finden Sie unter Was ist Security Copilot?. Weitere Informationen zur eingebetteten Security Copilot-Erfahrung finden Sie unter Abfrage Ihrer Angriffsfläche mit Defender EASM unter Verwendung von Microsoft Copilot in Azure.

Wissenswertes für die Vorbereitung

Wenn Sie Security Copilot noch nicht kennen, sollten Sie sich mit der Lösung vertraut machen, indem Sie die folgenden Artikel lesen:

- Was ist Microsoft Security Copilot?

- Security Copilot-Erfahrungen

- Erste Schritte mit Security Copilot

- Grundlegendes zur Authentifizierung in Security Copilot

- Aufforderungen in Security Copilot

Security Copilot in Defender EASM

Security Copilot kann Erkenntnisse von Defender EASM über die Angriffsfläche Ihrer Organisation anzeigen. Sie können integrierte Security Copilot-Funktionen verwenden. Um weitere Informationen zu erhalten, verwenden Sie Prompts in Security Copilot. Die Informationen können Ihnen helfen, Ihren Sicherheitsstatus zu verstehen und Sicherheitsrisiken zu mindern.

Dieser Artikel bietet eine Einführung in Security Copilot und enthält Beispielprompts, die Defender EASM-Benutzern helfen können.

Schlüsselfunktionen

Die Security Copilot-Integration in EASM kann Ihnen bei Folgendem helfen:

Erstellen einer Momentaufnahme Ihrer externen Angriffsfläche und Generieren von Erkenntnissen zu potenziellen Risiken

Sie können einen schnellen Überblick über Ihre externe Angriffsfläche erhalten, indem sie im Internet verfügbare Informationen in Kombination mit dem proprietären Ermittlungsalgorithmus von Defender EASM analysieren. Dies bietet eine leicht verständliche Erklärung der extern zugänglichen Ressourcen der Organisation in natürlicher Sprache, z. B. Hosts, Domänen, Webseiten und IP-Adressen. Die damit verbundenen kritischen Risiken werden hervorgehoben.

Priorisieren von Korrekturmaßnahmen basierend auf Ressourcenrisiken und CVE-Listenelementen (Common Vulnerabilities and Exposures).

Defender EASM unterstützt Sicherheitsteams dabei, ihre Korrekturbemühungen zu priorisieren, indem sie verstehen, welche Ressourcen und CVEs das größte Risiko in ihrer Umgebung darstellen. Dies geschieht durch Analyse von Sicherheitsrisiko- und Infrastrukturdaten, um wichtige Problembereiche darzustellen und eine Erklärung der Risiken und empfohlenen Maßnahmen in natürlicher Sprache bereitzustellen.

Nutzen von Security Copilot, um Erkenntnisse zu gewinnen

Sie können Security Copilot nutzen, um Erkenntnisse in natürlicher Sprache abzufragen und Erkenntnisse aus Defender EASM über die Angriffsfläche Ihrer Organisation zu extrahieren. Fragen Sie Details wie die Anzahl der SSL-Zertifikate (Secure Sockets Layer), die nicht sicher sind, erkannte Ports und bestimmte Sicherheitsrisiken ab, die sich auf die Angriffsfläche auswirken.

Beschleunigen der Angriffsflächenzusammenstellung

Verwenden Sie Security Copilot, um Ihre Angriffsfläche mit Bezeichnungen, externen IDs und Zustandsänderungen für eine Gruppe von Ressourcen zusammenzustellen. Dieser Prozess beschleunigt die Zusammenstellung, sodass Sie Ihren Bestand schneller und effizienter organisieren können.

Aktivieren der Security Copilot-Integration

Führen Sie die in den nächsten Abschnitten beschriebenen Schritte aus, um die Security Copilot-Integration in Defender EASM einzurichten.

Voraussetzungen

Zum Aktivieren der Integration ist Folgendes erforderlich:

- Zugriff auf Microsoft Security Copilot

- Berechtigungen zum Aktivieren neuer Verbindungen

Verbinden von Security Copilot mit Defender EASM

Greifen Sie auf Security Copilot zu, und stellen Sie sicher, dass Sie authentifiziert sind.

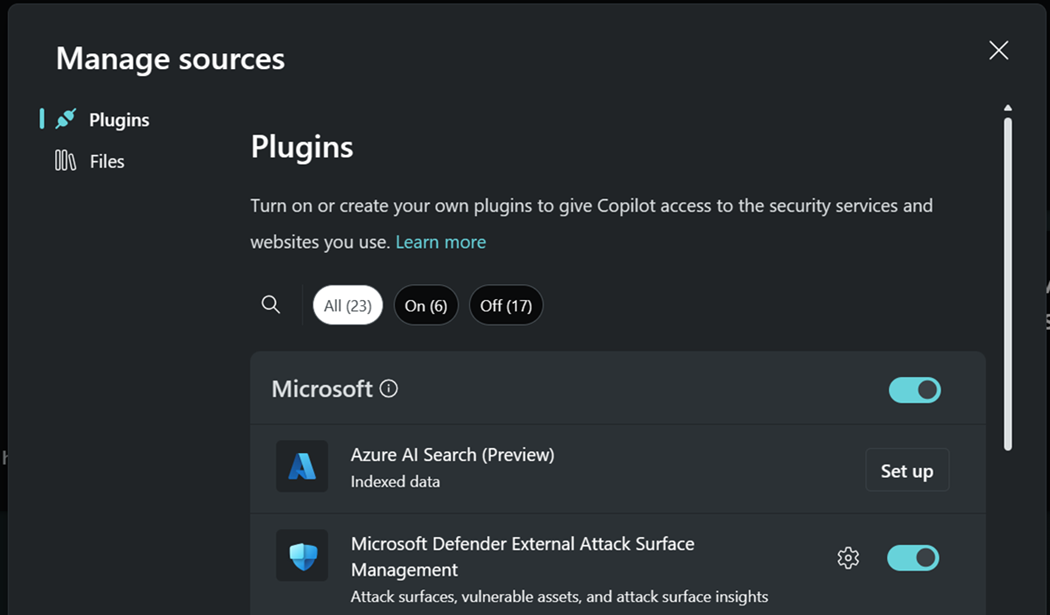

Wählen Sie das Symbol Security Copilot oben rechts in der Prompteingabeleiste aus.

Suchen Sie unter Microsoft nach Defender External Attack Surface Management. Wählen Sie Ein aus, um eine Verbindung herzustellen.

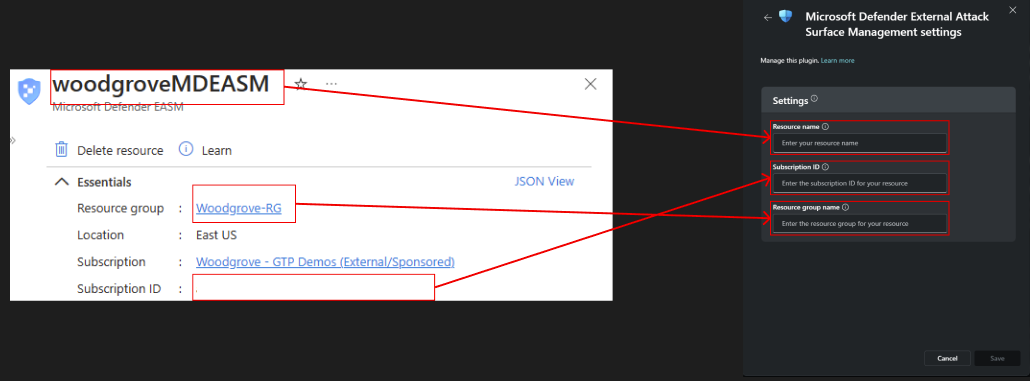

Wenn Security Copilot Daten aus Ihrer Defender EASM-Ressource pullen soll, wählen Sie das Zahnradsymbol aus, um die Plug-In-Einstellungen zu öffnen. Geben Sie Werte ein, oder wählen Sie Werte aus. Verwenden Sie dabei die Werte aus dem Abschnitt Grundlagen Ihrer Ressource im Bereich Übersicht.

Hinweis

Sie können Ihre Defender EASM-Skills auch dann verwenden, wenn Sie Defender EASM nicht erworben haben. Weitere Informationen finden Sie unter Referenz zu Plug-In-Funktionen.

Beispiel für Defender EASM-Prompts

Security Copilot verwendet in erster Linie Prompts in natürlicher Sprache. Beim Abfragen von Informationen von Defender EASM senden Sie einen Prompt, der Security Copilot anweist, das Defender EASM-Plug-In auszuwählen und die relevante Funktion aufzurufen.

Für die erfolgreiche Nutzung von Security Copilot-Prompts empfehlen wir die folgenden Ansätze:

Stellen Sie sicher, dass Sie in Ihrem ersten Prompt auf den Firmennamen verweisen. Sofern nicht anders angegeben, stellen alle zukünftigen Prompts dann Daten über das anfänglich angegebene Unternehmen bereit.

Seien Sie in Ihren Prompts klar und spezifisch. Möglicherweise erhalten Sie bessere Ergebnisse, wenn Sie bestimmte Ressourcennamen oder Metadatenwerte (z. B. CVE-IDs) in Ihre Prompts einschließen.

Es kann auch hilfreich sein, Ihrem Prompt Defender EASM hinzuzufügen, wie in den folgenden Beispielen:

- Was sind gemäß Defender EASM meine abgelaufenen Domänen?

- Teile mir Defender EASM-Erkenntnisse zu Angriffsflächen mit hoher Priorität mit.

Sie können mit verschiedenen Prompts und Varianten experimentieren, um zu ermitteln, was für Ihren Anwendungsfall am besten funktioniert. Chat-KI-Modelle variieren, wiederholen und präzisieren Sie Ihre Prompts daher basierend auf den erhaltenen Ergebnissen.

Security Copilot speichert Ihre Promptsitzungen. Um vorherige Sitzungen anzuzeigen, wählen Sie im Menü in Security Copilot Meine Sitzungen aus.

Eine exemplarische Vorgehensweise zu Security Copilot, einschließlich der Funktionen zum Anheften und Teilen, finden Sie unter Navigieren in Security Copilot.

Weitere Informationen zum Schreiben von Prompts für Security Copilot finden Sie in den Tipps zum Erstellen von Prompts für Security Copilot.

Referenz zu Plug-In-Funktionen

| Funktion | Beschreibung | Eingaben | Verhalten |

|---|---|---|---|

| Abrufen einer Übersicht der Angriffsfläche | Gibt die Angriffsflächenzusammenfassung für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen zurück. | Beispieleingaben: • Angriffsfläche für LinkedIn abrufen. • Meine Angriffsfläche abrufen. • Was ist die Angriffsfläche für Microsoft? • Was ist meine Angriffsfläche? • Was sind die extern ausgerichteten Ressourcen für Azure? • Was sind meine extern ausgerichteten Ressourcen? Optionale Eingaben: • CompanyName |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Gibt eine Zusammenfassung der Angriffsfläche für die Defender EASM-Ressource des Kunden zurück. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, wird die Zusammenfassung der Angriffsfläche für den Firmennamen zurückgeben. |

| Abrufen von Erkenntnissen zu Angriffsflächen | Gibt die Angriffsflächenerkenntnisse für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen zurück. | Beispieleingaben: • Rufe Erkenntnisse zu Angriffsflächen mit hoher Priorität für LinkedIn ab. • Rufe Erkenntnisse zu meinen Angriffsflächen mit hoher Priorität ab. • Erkenntnisse zu Angriffsflächen mit niedriger Priorität für Microsoft erhalten. • Erkenntnisse zu meinen Angriffsflächen mit niedriger Priorität erhalten. • Habe ich Sicherheitsrisiken mit hoher Priorität in meiner externen Angriffsfläche für Azure? Erforderliche Eingaben: • PriorityLevel (Die Prioritätsstufe muss „hoch“", „mittel“ oder „niedrig“ lauten, sofern nicht angegeben, ist die Priorität standardmäßig „hoch“.) Optionale Eingaben: • CompanyName (Firmenname) |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Es werden Erkenntnisse zur Angriffsfläche für die Defender EASM-Ressource des Kunden zurückgegeben. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, werden die Erkenntnisse zur Angriffsfläche für den Firmennamen zurückgeben. |

| Abrufen von Ressourcen, die von CVE betroffen sind | Gibt die Ressourcen zurück, die von einer CVE betroffen sind, entweder für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen. | Beispieleingaben: • Ressourcen abrufen, die von CVE-2023-0012 für LinkedIn betroffen sind. • Welche Ressourcen sind von CVE-2023-0012 für Microsoft betroffen? • Wird die externe Angriffsfläche von Azure durch CVE-2023-0012 beeinträchtigt? • Ressourcen abrufen, die von CVE-2023-0012 für meine Angriffsfläche betroffen sind. • Welche meiner Ressourcen sind von CVE-2023-0012 betroffen? • Wird meine externe Angriffsfläche durch CVE-2023-0012 beeinträchtigt? Erforderliche Eingaben: • CveId Optionale Eingaben: • CompanyName |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Wenn die Plug-In-Einstellungen nicht ausgefüllt sind, wird ein ordnungsgemäßer Fehler ausgegeben, und die Kunden werden benachrichtigt. • Wenn Plug-In-Einstellungen ausgefüllt sind, werden die Ressourcen zurückgegeben, die von einer CVE für die Defender EASM-Ressource des Kunden betroffen sind. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, werden die von einer CVE betroffenen Ressourcen für den bestimmten Firmennamen zurückgegeben. |

| Abrufen von Ressourcen, die von einem CVSS-Score betroffen sind | Gibt die Ressourcen zurück, die von einem CVSS-Score (Common Vulnerability Scoring System, gängiges Risikobewertungsprogramm) betroffen sind, entweder für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen. | Beispieleingaben: • Rufe Ressourcen ab, die von CVSS-Scores mit hoher Priorität in der Angriffsfläche von LinkedIn betroffen sind. • Wie viele Ressourcen haben kritische CVSS-Scores für Microsoft? • Welche Ressourcen haben kritische CVSS-Scores für Azure? • Rufe Ressourcen ab, die von CVSS-Scores mit hoher Priorität in meiner Angriffsfläche betroffen sind. • Wie viele meiner Ressourcen haben kritische CVSS-Scores? • Welche meiner Ressourcen haben kritische CVSS-Scores? Erforderliche Eingaben: • CvssPriority (Die CVSS-Priorität muss kritisch, hoch, mittel oder niedrig sein.) Optionale Eingaben: • CompanyName |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Wenn die Plug-In-Einstellungen nicht ausgefüllt sind, wird ein ordnungsgemäßer Fehler ausgegeben, und die Kunden werden benachrichtigt. • Wenn Plug-In-Einstellungen ausgefüllt sind, werden die Ressourcen zurückgegeben, die von einem CVSS-Score für die Defender EASM-Ressource des Kunden betroffen sind. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, werden die von einem CVSS-Score betroffenen Ressourcen für den bestimmten Firmennamen zurückgegeben. |

| Abrufen abgelaufener Domänen | Gibt die Anzahl der abgelaufenen Domänen für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen zurück. | Beispieleingaben: • Wie viele Domänen sind in der Angriffsfläche von LinkedIn abgelaufen? • Wie viele Ressourcen verwenden abgelaufene Domänen für Microsoft? • Wie viele Domänen sind in meiner Angriffsfläche abgelaufen? • Wie viele meiner Ressourcen verwenden abgelaufene Domänen für Microsoft? Optionale Eingaben: • CompanyName |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Gibt die Anzahl der abgelaufenen Domänen für die Defender EASM-Ressource des Kunden zurück. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, wird die Anzahl der abgelaufenen Domänen für den bestimmten Firmennamen zurückgegeben. |

| Abrufen abgelaufener Zertifikate | Gibt die Anzahl der abgelaufenen SSL-Zertifikate für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen zurück. | Beispieleingaben: • Wie viele SSL-Zertifikate sind für LinkedIn abgelaufen? • Wie viele Ressourcen verwenden abgelaufene SSL-Zertifikate für Microsoft? • Wie viele SSL-Zertifikate sind für meine Angriffsfläche abgelaufen? • Was sind meine abgelaufenen SSL-Zertifikate? Optionale Eingaben: • CompanyName |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Gibt die Anzahl der SSL-Zertifikate für die Defender EASM-Ressource des Kunden zurück. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, wird die Anzahl der SSL-Zertifikate für den bestimmten Firmennamen zurückgegeben. |

| Abrufen von SHA-1-Zertifikaten | Gibt die Anzahl der SHA-1-SSL-Zertifikate für die Defender EASM-Ressource des Kunden oder einen bestimmten Firmennamen zurück. | Beispieleingaben: • Wie viele SSL SHA-1-Zertifikate sind für LinkedIn vorhanden? • Wie viele Ressourcen verwenden SSL SHA-1 für Microsoft? • Wie viele SSL-SHA-1-Zertifikate sind für meine Angriffsfläche vorhanden? • Wie viele meiner Ressourcen verwenden SSL SHA-1? Optionale Eingaben: • CompanyName |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist und kein anderes Unternehmen angegeben ist: • Gibt die Anzahl der SHA-1-SSL-Zertifikate für die Defender EASM-Ressource des Kunden zurück. Wenn ein anderer Firmenname angegeben wird: • Wenn keine exakte Übereinstimmung für den Firmennamen gefunden wird, wird eine Liste möglicher Übereinstimmungen zurückgegeben. • Wenn eine exakte Übereinstimmung vorliegt, wird die Anzahl der SHA-1-SSL-Zertifikate für den bestimmten Firmennamen zurückgegeben. |

| Übersetzen natürlicher Sprache in eine Defender EASM-Abfrage | Übersetzt jede Frage in natürlicher Sprache in eine Defender EASM-Abfrage und liefert die Assets, die der Abfrage entsprechen. | Beispieleingaben: • Welche Ressourcen verwenden Version 3.1.0 von jQuery? • Rufe in meiner Angriffsfläche die Hosts ab, bei denen Port 80 offen ist. • Suche alle Seiten-, Host- und ASN-Ressourcen in meinem Bestand mit einer IP-Adresse, die IP X, IP Y oder IP Z ist. • Bei welchen meiner Ressourcen wurde als E-Mail-Adresse für die Registrierung <name@example.com> verwendet? |

Wenn Ihr Plug-In für eine aktive Defender EASM-Ressource konfiguriert ist: • Gibt die Objekte zurück, die mit der übersetzten Abfrage übereinstimmen. |

Wechseln zwischen Ressourcen- und Firmendaten

Obwohl wir die Ressourcenintegration für unsere Skills hinzugefügt haben, unterstützen wir weiterhin das Pullen von Daten aus vordefinierten Angriffsflächen für bestimmte Unternehmen. Zur Verbesserung der Genauigkeit von Security Copilot beim Bestimmen, wann ein Kunde Daten zu seiner Angriffsfläche oder einer vordefinierten Unternehmensangriffsfläche pullen möchte, empfehlen wir, mein, meine Angriffsfläche usw. zu verwenden, um zu vermitteln, dass Ihre Ressource verwendet werden soll. Verwenden Sie ihre, spezifischer Firmenname usw., um zu vermitteln, dass eine vordefinierte Angriffsfläche verwendet werden soll. Dieser Ansatz verbessert zwar die Benutzererfahrung in einer einzelnen Sitzung, es wird jedoch dringend empfohlen, zwei separate Sitzungen zu verwenden, um Verwirrung zu vermeiden.

Feedback geben

Ihr Feedback zu Security Copilot im Allgemeinen und das Defender EASM-Plug-In im Besonderen ist für die aktuelle und geplante Entwicklung des Produkts entscheidend. Die optimale Möglichkeit, dieses Feedback bereitzustellen, ist direkt über das Produkt, mit den Feedbackschaltflächen unten in jedem abgeschlossenen Prompt. Wählen Sie Sieht richtig aus, Verbesserung erforderlich oder Unangemessen aus. Es wird empfohlen, Sieht richtig aus auszuwählen, wenn das Ergebnis den Erwartungen entspricht. Wählen Sie Verbesserung erforderlich aus, wenn das Ergebnis nicht den Erwartungen entspricht, und Unangemessen, wenn das Ergebnis in irgendeiner Weise schädlich ist.

Wenn möglich und insbesondere, wenn Sie Verbesserung erforderlich auswählen, schreiben Sie ein paar Worte dazu, was wir tun können, um das Ergebnis zu verbessern. Dies gilt auch, wenn Sie erwarten, dass Security Copilot das Defender EASM-Plug-In aufruft, aber stattdessen ein anderes Plug-In verwendet wird.

Datenschutz und Datensicherheit in Security Copilot

Wenn Sie mit Security Copilot interagieren, um Defender EASM-Daten abzurufen, pullt Copilot diese Daten aus Defender EASM. Die Prompts, die abgerufenen Daten und die in den Promptergebnissen angezeigte Ausgabe werden im Security Copilot-Dienst verarbeitet und gespeichert.

Weitere Informationen zum Datenschutz in Security Copilot finden Sie unter Datenschutz und Datensicherheit in Security Copilot.