Migrieren zu einer neuen ExpressRoute-Verbindung

Wenn Sie von einer ExpressRoute-Verbindung zu einer anderen wechseln möchten, können Sie dies reibungslos mit minimalen Dienstunterbrechungen tun. In diesem Dokument sind die Schritte erläutert, um den Produktionsdatenverkehr ohne erhebliche Unterbrechungen oder Risiken zu migrieren. Diese Methode gilt unabhängig davon, ob Sie zu einem neuen Peeringort wechseln oder denselben Peeringort beibehalten.

Wenn Sie Ihre ExpressRoute-Verbindung über einen Schicht-3-Dienstanbieter hergestellt haben, erstellen Sie die neue Verbindung unter Ihrem Abonnement im Azure-Portal. Arbeiten Sie mit Ihrem Dienstanbieter zusammen, um den Datenverkehr nahtlos auf die neue Verbindung umzustellen. Nachdem der Dienstanbieter die Bereitstellung Ihrer alten Verbindung aufgehoben hat, löschen Sie sie aus dem Azure-Portal.

Der restliche Artikel gilt für Sie, wenn Sie Ihre ExpressRoute-Verbindung über einen Schicht-2-Dienstanbieter oder ExpressRoute Direct-Ports hergestellt haben.

Schritte für die nahtlose ExpressRoute-Verbindungsmigration

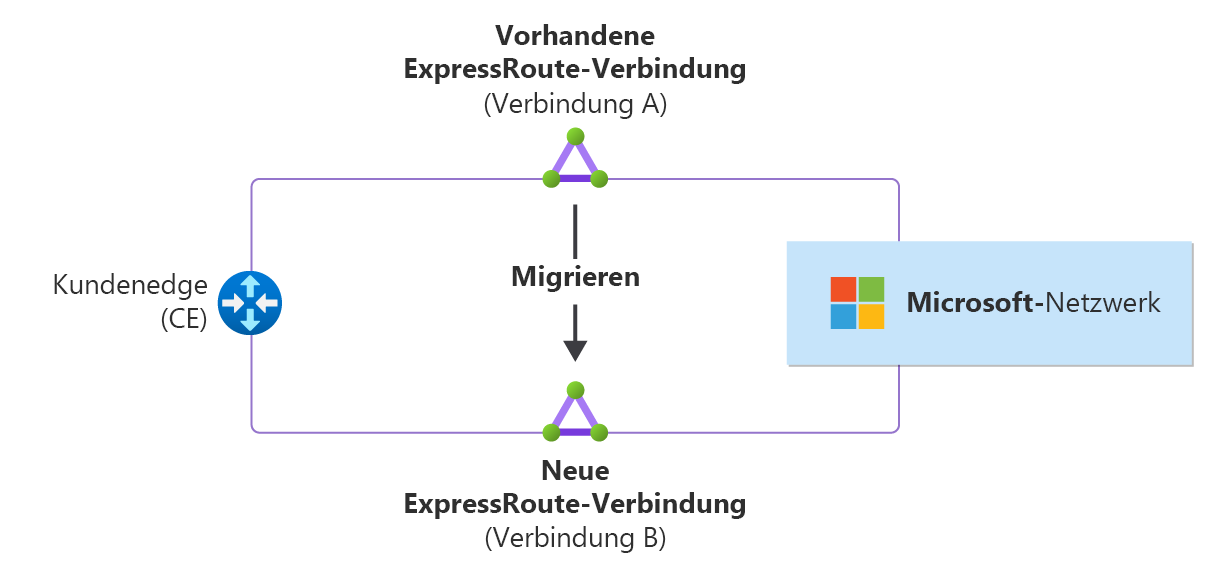

Das obige Diagramm veranschaulicht den Migrationsprozess von einer vorhandenen ExpressRoute-Verbindung, die als „Circuit A“ (Verbindung A) bezeichnet wird, zu einer neuen ExpressRoute-Verbindung, die als „Circuit B“ (Verbindung B) bezeichnet wird. „Verbindung B“ kann sich an demselben oder einem anderen Peeringort wie „Verbindung A“ befinden. Der Migrationsprozess besteht aus den folgenden Schritten:

Isolierte Bereitstellen von Verbindung B: Während der Datenverkehr weiterhin über Verbindung A fließt, stellen Sie eine neue Verbindung B bereit, ohne dass sich dies auf die Produktionsumgebung auswirkt.

Blockieren des Produktionsdatenverkehrs über Verbindung B: Verhindern Sie, dass Datenverkehr die Verbindung B verwendet, bevor diese vollständig getestet und überprüft worden ist.

Vervollständigen und Überprüfen der End-to-End-Konnektivität von Verbindung B: Stellen Sie sicher, dass Verbindung B eine stabile und sichere Verbindung mit allen erforderlichen Endpunkten herstellen und verwalten kann.

Umleiten des Datenverkehrs: Leiten Sie den Datenverkehr von Verbindung A nach Verbindung B um, und blockieren Sie den Datenverkehrsfluss über Verbindung A.

Außerbetriebnahme von Verbindung A: Entfernen Sie Verbindung A aus dem Netzwerk, und geben Sie ihre Ressourcen frei.

Isoliertes Bereitstellen einer neuen Verbindung

Wählen Sie für einen 1:1-Austausch der vorhandenen Verbindung die Option Standardresilienz aus, und führen Sie die Schritte in der Anleitung Erstellen einer Verbindung mit ExpressRoute zum Erstellen der neuen ExpressRoute-Verbindung (Verbindung B) am gewünschten Peeringstandort aus. Führen Sie dann die Schritte unter Konfigurieren von Peering für ExpressRoute-Verbindungen aus, um die erforderlichen Peeringtypen zu konfigurieren: privat und Microsoft.

Um zu verhindern, dass der Produktionsdatenverkehr bei privatem Peering Verbindung B verwendet, bevor diese getestet und überprüft wurde, verknüpfen Sie kein Gateway für virtuelle Netzwerke, das in der Produktionsbereitstellung eingesetzt wird, mit Verbindung B. Um zu verhindern, dass Microsoft-Peering-Produktionsdatenverkehr Verbindung B verwendet, ordnen Sie Verbindung B keinen Routenfilter zu.

Blockieren des Produktionsverkehrsflusses über die neu erstellte Verbindung

Verhindern Sie auf den CE-Geräten die Routenankündigung über mindestens ein neues Peering.

Für Cisco IOS können Sie route-map und prefix-list verwenden, um die über BGP-Peering angekündigten Routen zu filtern. Das folgende Beispiel zeigt, wie Sie die Routenzuordnung (route-map) und Präfixliste (prefix-list) zu diesem Zweck erstellen und anwenden:

route-map BLOCK ADVERTISEMENTS deny 10

match ip address prefix-list BLOCK-ALL-PREFIXES

ip prefix-list BLOCK-ALL-PREFIXES seq 10 deny 0.0.0.0/0 le 32

router bgp <your_AS_number>

neighbor <neighbor_IP_address> route-map BLOCK-ADVERTISEMENTS out

neighbor <neighbor_IP_address> route-map BLOCK-ADVERTISEMENTS in

Verwenden Sie die Export-/Importrichtlinie, um die auf dem neuen Peering angekündigten und empfangenen Routen auf den Junos-Geräten zu filtern. Das folgende Beispiel zeigt, wie eine Export-/Importrichtlinie für diesen Zweck konfiguriert wird:

user@router>show configuration policy-options policy-statement BLOCK-ALL-ROUTES

term reject-all {

the reject;

}

protocols {

bgp {

group <your_group_name> {

neighbor <neighbor_IP_address> {

export [ BLOCK-ALL-ROUTES ];

import [ BLOCK-ALL-ROUTES ];

}

}

}

}

Überprüfen der End-to-End-Konnektivität der neu erstellten Verbindung

Privates Peering

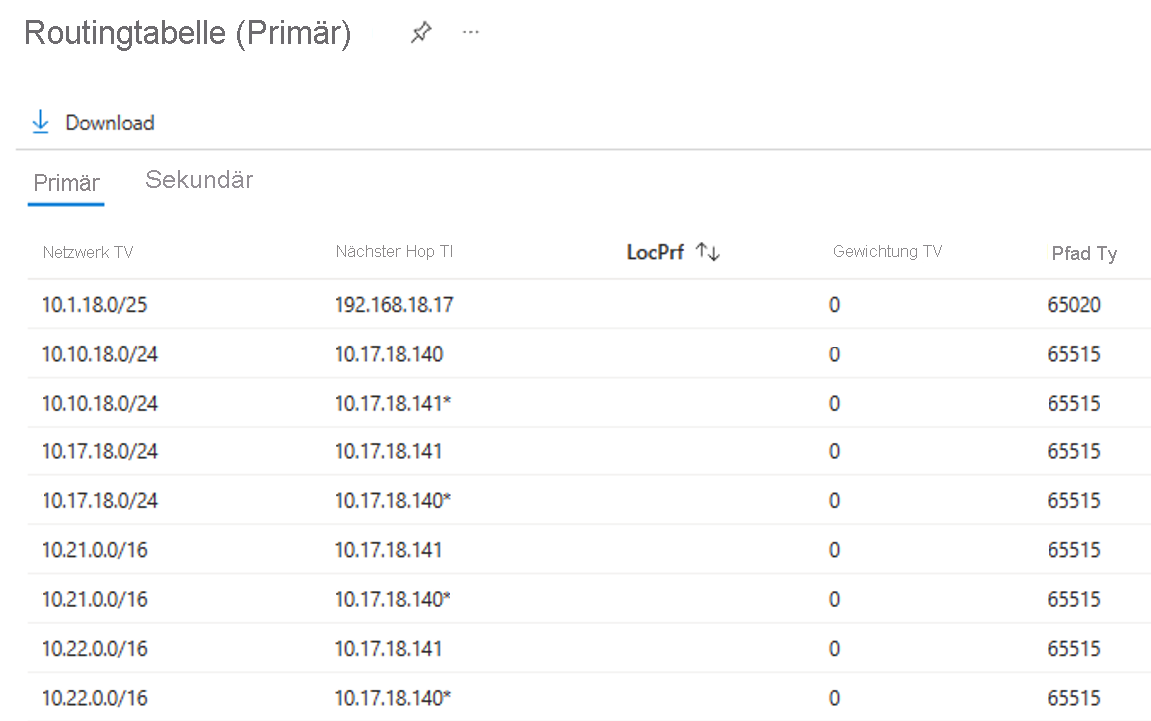

Führen Sie die Schritte in Verbinden eines virtuellen Netzwerks mit einer ExpressRoute-Verbindung aus, um die neue Verbindung mit dem Gateway eines virtuellen Testnetzwerks zu verknüpfen und die private Peeringverbindung zu überprüfen. Nachdem Sie die virtuellen Netzwerke mit der Verbindung verknüpft haben, überprüfen Sie die Routingtabelle des privaten Peerings, um sicherzustellen, dass der Adressraum des virtuellen Netzwerks enthalten ist. Das folgende Beispiel zeigt eine Routingtabelle des privaten Peerings einer ExpressRoute-Verbindung im Azure-Verwaltungsportal:

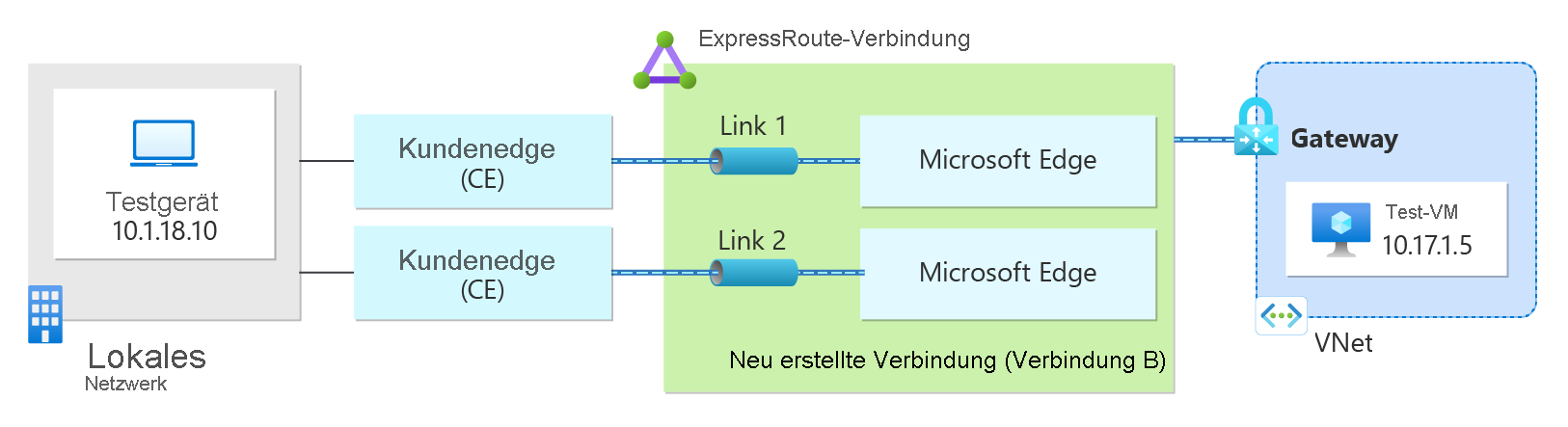

Das folgende Diagramm zeigt eine Test-VM in einem virtuellen Testnetzwerk und ein lokales Testgerät, mit dem die Konnektivität über das private ExpressRoute-Peering überprüft wird.

Ändern Sie die Routenzuordnung oder Richtlinienkonfiguration, um die angekündigten Routen zu filtern und die spezifische IP-Adresse des lokalen Testgeräts zuzulassen. Lassen Sie auch den Adressraum des virtuellen Testnetzwerks aus Azure zu.

route-map BLOCK ADVERTISEMENTS permit 5

match ip address prefix-list PERMIT-ROUTE

route-map BLOCK ADVERTISEMENTS deny 10

match ip address prefix-list BLOCK-ALL-PREFIXES

ip prefix-list PERMIT-ROUTE seq 10 permit 10.17.1.0/24

ip prefix-list PERMIT-ROUTE seq 20 permit 10.1.18.10/32

ip prefix-list BLOCK-ALL-PREFIXES seq 10 deny 0.0.0.0/0 le 32

Um bestimmte IP-Präfixe für Testgeräte auf Junos zuzulassen, konfigurieren Sie eine Präfixliste. Konfigurieren Sie dann die BGP-Import-/Exportrichtlinie so, dass diese Präfixe zugelassen und alle anderen abgelehnt werden.

user@router>show configuration policy-options policy-statement BLOCK-ADVERTISEMENTS

term PERMIT-ROUTES {

from {

prefix-list PERMIT-ROUTE;

}

then accept;

}

term reject-all {

then reject;

}

user@router>show configuration policy-options prefix-list PERMIT-ROUTE

10.1.18.10/32;

10.17.1.0/24;

Überprüfen Sie die End-to-End-Konnektivität über das private Peering. Sie können z. B. die Test-VM in Azure von Ihrem lokalen Testgerät aus pingen und die Ergebnisse überprüfen. Eine detaillierte schrittweise Überprüfung finden Sie unter Überprüfen der ExpressRoute-Konnektivität.

Microsoft-Peering

Die Überprüfung Ihres Microsoft-Peerings erfordert sorgfältige Planung, damit der Produktionsdatenverkehr nicht beeinträchtigt wird. Führen Sie die folgenden Schritte aus, um einen reibungslosen Vorgang sicherzustellen:

- Verwenden unterschiedlicher Präfixe: Konfigurieren Sie das Microsoft-Peering für Verbindung B mit Präfixen, die sich von denen unterscheiden, die für Verbindung A verwendet werden, um Routingkonflikte zu verhindern. Weitere Informationen finden Sie unter Erstellen von Microsoft-Peering.

- Separate Routenfilter: Verknüpfen Sie das Microsoft-Peering von Verbindung B mit einem anderen Routenfilter als Verbindung A. Führen Sie die Schritte in Konfigurieren von Routenfiltern für Microsoft-Peering aus.

-

Vermeiden allgemeiner Routen: Stellen Sie sicher, dass die Routenfilter für beide Verbindungen keine gemeinsamen Routen nutzen, um asymmetrisches Routing zu verhindern. Dies kann wie folgt erzielt werden:

- Auswählen eines Diensts oder einer Azure-Region zum Testen von Verbindung B, der bzw. die nicht vom Produktionsdatenverkehr von Verbindung A verwendet wird

- Minimieren von Überschneidungen zwischen den beiden Routenfiltern und ausschließliches Zulassen bestimmter öffentlicher Testendpunkte über Verbindung B

Überprüfen Sie nach dem Verknüpfen eines Routenfilters die angekündigten und über das BGP-Peering auf dem CE-Gerät empfangenen Routen. Ändern Sie die Routenzuordnung (route-map) oder Junos-Richtlinienkonfiguration, um die angekündigten Routen zu filtern und nur die lokalen Präfixe des Microsoft-Peerings sowie die spezifischen IP-Adressen der ausgewählten öffentlichen Microsoft-Endpunkte zu Testzwecken zuzulassen.

Um die Konnektivität zu Microsoft 365-Endpunkten zu testen, führen Sie die in Implementieren von ExpressRoute für Microsoft 365 – Erstellen eigener Testverfahren beschriebenen Schritte aus. Für öffentliche Azure-Endpunkte beginnen Sie mit grundlegenden Konnektivitätstests wie Traceroute von der lokalen Bereitstellung aus, um sicherzustellen, dass Anforderungen über ExpressRoute-Endpunkte gesendet werden. Jenseits der ExpressRoute-Endpunkte werden ICMP-Nachrichten über das Microsoft-Netzwerk unterdrückt. Testen Sie die Konnektivität außerdem auf Anwendungsebene. Wenn Sie beispielsweise über eine Azure-VM mit einer öffentlichen IP-Adresse verfügen, auf der ein Webserver ausgeführt wird, versuchen Sie, von Ihrem lokalen Netzwerk aus über die ExpressRoute-Verbindung auf die öffentliche IP-Adresse des Webservers zuzugreifen. Dadurch stellen Sie sicher, dass komplexer Datenverkehr, z. B. HTTP-Anforderungen, Azure-Dienste erreichen kann.

Privates Peering

- Trennen Sie Verbindung B von allen Testgateways für virtuelle Netzwerke.

- Entfernen Sie alle Ausnahmen, die Sie für Cisco-Routenzuordnungen (route-map) oder die Junos-Richtlinie definiert haben.

- Verbinden Sie Verbindung B anhand der Schritte in Verbinden eines virtuellen Netzwerks mit einer ExpressRoute-Verbindung mit dem Produktionsgateway für virtuellen Netzwerke.

- Stellen Sie sicher, dass Verbindung B bereit ist, alle derzeit über Verbindung A angekündigten Routen anzukündigen. Überprüfen Sie, ob die Schnittstellen von Verbindung B der richtigen VRF- oder Routinginstanz zugeordnet sind.

- Entfernen Sie die Routenzuordnungen oder die Richtlinie auf den Schnittstellen von Verbindung B, und wenden Sie sie auf die Schnittstellen von Verbindung A an, um Routenankündigungen über Verbindung A zu blockieren und den Datenverkehrsfluss auf Verbindung B umzustellen.

- Überprüfen Sie den Datenverkehrsfluss über Verbindung B. Wenn die Überprüfung fehlschlägt, machen Sie die Änderungen rückgängig, und stellen Sie den Datenverkehrsfluss wieder auf Verbindung A um.

- Wenn die Überprüfung erfolgreich ist, löschen Sie Verbindung A.

Microsoft-Peering

- Entfernen Sie Verbindung B aus einem beliebigen Azure-Testroutenfilter.

- Entfernen Sie alle Ausnahmen, die für die Routenzuordnungen (route-map) oder die Richtlinie definiert wurden.

- Stellen Sie sicher, dass die Schnittstellen von Verbindung B der richtigen VRF- oder Routinginstanz zugeordnet sind.

- Vergewissern Sie sich, dass die angekündigten Präfixe tatsächlich über das Microsoft-Peering gesendet werden.

- Ordnen Sie das Microsoft-Peering von Verbindung B dem Azure-Routenfilter zu, der derzeit Verbindung A zugeordnet ist.

- Entfernen Sie die Routenzuordnungen oder die Export-/Importrichtlinie aus den Schnittstellen von Verbindung B, und wenden Sie sie auf die Schnittstellen von Verbindung A an, um Routenankündigungen über Verbindung A zu blockieren und den Datenverkehrsfluss auf Verbindung B umzustellen.

- Überprüfen Sie den Datenverkehrsfluss über Verbindung B. Wenn die Überprüfung fehlschlägt, machen Sie die Änderungen rückgängig, und stellen Sie den Datenverkehrsfluss wieder auf Verbindung A um.

- Wenn die Überprüfung erfolgreich ist, löschen Sie Verbindung A.

Nächster Schritt

Weitere Informationen zur Routerkonfiguration finden Sie unter Beispiele für die Routerkonfiguration zum Einrichten und Verwalten des Routings.