Sicherheit innerhalb eines Azure Dev/Test-Abonnements

Der Schutz Ihrer Ressourcen ist eine gemeinsame Aufgabe, die von Ihrem Cloudanbieter, von Azure und von Ihnen selbst wahrgenommen wird. Mit Azure Dev/Test-Abonnements und Microsoft Defender für Cloud erhalten Sie die Tools, die Sie zum Sichern Ihres Netzwerks, zum Schützen Ihrer Dienste und zum Gewährleisten eines optimalen Sicherheitsstatus benötigen.

Wichtige Tools in Azure Dev/Test-Abonnements helfen Ihnen dabei, den Zugriff auf Ihre Ressourcen sicher zu machen:

- Azure-Verwaltungsgruppen

- Azure Lighthouse

- Überwachung von Gutschriften

- Microsoft Entra ID

Azure-Verwaltungsgruppen

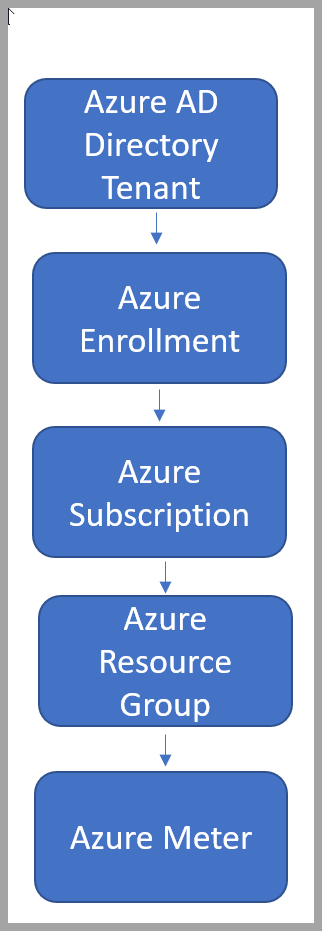

Wenn Sie Ihre Azure Dev/Test-Abonnements aktivieren und einrichten, stellt Azure eine Standardressourcenhierarchie bereit, um Identitäten und Den Zugriff auf Ressourcen in einer einzelnen Microsoft Entra-Domäne zu verwalten. Mit der Ressourcenhierarchie kann Ihre Organisation starke Sicherheitsperimeter für Ihre Ressourcen und Benutzer einrichten.

Ihre Ressourcen, Ressourcengruppen, Abonnements, Verwaltungsgruppen und Mandanten bilden zusammen Ihre Ressourcenhierarchie. Aktualisierungen und Änderungen dieser Einstellungen in benutzerdefinierten Azure-Rollen oder Azure-Richtlinienzuweisungen können sich auf jede Ressource in Ihrer Ressourcenhierarchie auswirken. Es ist wichtig, die Ressourcenhierarchie vor Änderungen zu schützen, die sich negativ auf alle Ressourcen auswirken könnten.

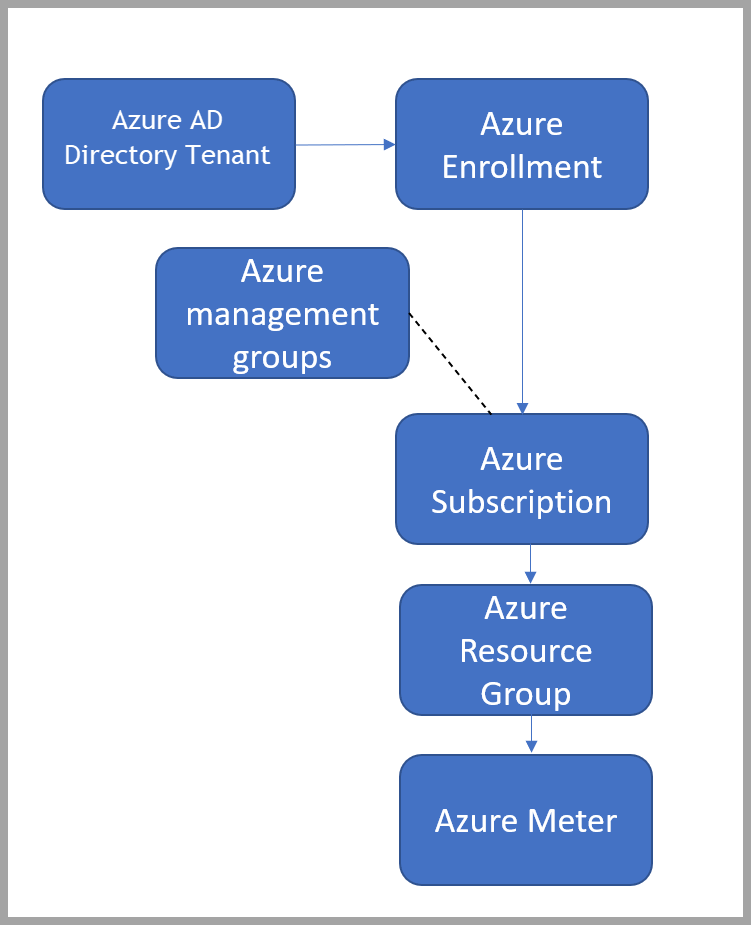

Azure Verwaltungsgruppen sind ein wichtiger Aspekt der Zugriffssteuerung und des Ressourcenschutzes in einem einzelnen Mandanten. Mit Azure-Verwaltungsgruppen können Sie Kontingente, Azure-Richtlinien und Sicherheitsoptionen für verschiedene Arten von Abonnements festlegen. Diese Gruppen sind eine wichtige Komponente der Sicherheitsentwicklung für die Dev/Test-Abonnements Ihrer Organisation.

Wie Sie sehen, verändert die Verwendung von Verwaltungsgruppen die Standardhierarchie und fügt eine Ebene für die Verwaltungsgruppen hinzu. Dieses Verhalten kann zu unvorhergesehenen Umständen und Sicherheitslücken führen, wenn Sie sich nicht an den geeigneten Prozess zum Schutz Ihrer Ressourcenhierarchie halten.

Warum sind Azure-Verwaltungsgruppen hilfreich?

Bei der Entwicklung von Sicherheitsrichtlinien für die Dev/Test-Abonnements Ihrer Organisation könnten pro Organisationseinheit oder Branchen mehrere Dev/Test-Abonnements verwendet werden. Sie können eine visuelle Darstellung dieser Verwaltungsgruppierung im folgenden Diagramm sehen.

Sie könnten auch ein einzelnes Dev/Test-Abonnement für alle Ihre verschiedenen Einheiten verwenden.

Ihre Azure Verwaltungsgruppen und Dev/Test-Abonnements fungieren innerhalb Ihrer Organisationsstruktur als Sicherheitsbarriere.

Diese Sicherheitsbarriere umfasst zwei Komponenten:

- Identität und Zugriff: Der Zugriff könnte unter Umständen auf bestimmte Ressourcen aufgeteilt werden

- Daten: Verschiedene Abonnements für Ressourcen, die auf personenbezogene Informationen zugreifen

Verwendung von Microsoft Entra-Mandanten

Ein Mandantist eine dedizierte Instanz von Microsoft Entra ID, die ein Unternehmen oder ein App-Entwickler erhält, wenn das Unternehmen oder der App-Entwickler eine Beziehung zu Microsoft eingeht, z.B. die Registrierung für Azure, Microsoft Intune oder Microsoft 365.

Jeder Microsoft Entra-Mandant ist von anderen Microsoft Entra-Mandanten getrennt. Jeder Microsoft Entra-Mandant verfügt über eine eigene Darstellung von Geschäfts-, Schul- oder Uniidentitäten, Consumeridentitäten (wenn es sich um einen Azure AD B2C-Mandanten handelt) und App-Registrierungen. Eine Anwendungsregistrierung innerhalb Ihres Mandanten kann nur Authentifizierungen von Konten innerhalb Ihres Mandanten oder von allen Mandanten zulassen.

Wenn Sie für die Identitätsinfrastruktur Ihrer Organisation eine Trennung benötigen, die über Verwaltungsgruppen in einem einzelnen Mandanten hinausgeht, können Sie auch weitere Mandanten mit einer eigenen Ressourcenhierarchie erstellen.

Eine einfache Möglichkeit zur Trennung von Ressourcen und Benutzern ist das Erstellen eines neuen Microsoft Entra-Mandanten.

Erstellen eines neuen Microsoft Entra-Mandanten

Falls Sie über keinen Microsoft Entra-Mandanten verfügen oder einen neuen Mandanten für die Entwicklung erstellen möchten, sehen Sie sich die Schnellstartanleitung an, oder verwenden Sie die Benutzeroberfläche für die Verzeichniserstellung. Sie müssen die folgende Informationen zum Erstellen Ihres neuen Mandanten angeben:

- Name der Organisation

- Anfangsdomäne: - ist Teil von /*.onmicrosoft.com. Sie können die Domäne später noch anpassen.

- Land oder Region

Weitere Informationen zum Erstellen und Einrichten von Microsoft Entra-Mandanten

Verwalten mehrerer Mandanten mithilfe von Azure Lighthouse

Azure Lighthouse ermöglicht die mandantenübergreifende Verwaltung sowie die Verwaltung mehrerer Mandanten mit stärkerer Automatisierung, besserer Skalierbarkeit und verbesserter Governance für alle Ressourcen und Mandanten. Dienstanbieter können verwaltete Dienste mithilfe umfassender und stabiler Verwaltungstools bereitstellen, die in die Azure-Plattform integriert sind. Kunden behalten die Kontrolle darüber, wer auf ihre Mandanten zugreift, auf welche Ressourcen zugegriffen wird und welche Aktionen durchgeführt werden können.

Ein häufiges Szenario für Azure Lighthouse ist die Verwaltung von Ressourcen in den Microsoft Entra-Mandaten seiner Kunden. Die Funktionen von Azure Lighthouse dienen aber auch zum Vereinfachen der mandantenübergreifenden Verwaltung in einem Unternehmen mit mehreren Microsoft Entra-Mandanten.

Für die meisten Organisationen ist die Verwaltung mit nur einem Microsoft Entra-Mandanten einfacher. Wenn sich alle Ressourcen unter einem Mandanten befinden, können die Verwaltungsaufgaben nach den jeweiligen Benutzern, Benutzergruppen oder Dienstprinzipalen des Mandanten zentralisiert werden.

Falls eine Architektur mit mehreren Mandanten benötigt wird, trägt Azure Lighthouse zur Zentralisierung und Optimierung von Verwaltungsvorgängen bei. Durch Verwendung der delegierten Azure-Ressourcenverwaltung können Benutzer in einem verwalteten Mandanten mandantenübergreifende Verwaltungsfunktionen zentral und skalierbar ausführen.