Verbesserungen zur Stärkung der Sicherheit von Pipelines

Mit diesem Update werden Verbesserungen zur Verbesserung der Sicherheit in Azure DevOps eingeschlossen. Jetzt können Sie beim Erstellen von Docker Registry-Dienstverbindungen für azure Container Registry eine vom System zugewiesene verwaltete Identität verwenden. Darüber hinaus haben wir die Verwaltung des Zugriffs für Agentpools verbessert, damit Sie die Verwendung von Ressourcen in einer YAML-Pipeline angeben können. Schließlich beschränken wir den Zugriffs-Token von GitHub für geforkte öffentliche GitHub-Repositories auf einen schreibgeschützten Bereich.

Weitere Informationen finden Sie in den Versionshinweisen.

Azure Boards

Azure-Pipelines

- Dienstverbindungen der Container-Registry können jetzt verwaltete Azure-Identitäten verwenden

- Audit von Ereignissen im Zusammenhang mit der Berechtigung für Pipelines

- Sicherstellen, dass Ihre Organisation nur YAML-Pipelines verwendet

- Neuer PAT-Bereich erforderlich, um allgemeine Pipeline-Einstellungen zu aktualisieren

- Detaillierte Zugriffsverwaltung für Agenten-Pools

- Verhindern, dass allen Pipelines Zugriff auf geschützte Ressourcen gewährt wird

- Verbesserte Sicherheit beim Erstellen von Pull-Requests aus geforkten GitHub-Repositories

- Macos-latest Kennzeichnung verweist auf macos-12-Image

- Ubuntu-latest Kennzeichnung verweist auf Ubuntu-22.04-Image

Azure Boards

Kommentarlinks kopieren

Sie können jetzt die Aktion Link kopieren verwenden, um einen Link zu einem bestimmten Kommentar eines Arbeitselements zu kopieren. Sie können diesen Link dann in einen Kommentar oder eine Beschreibung eines anderen Arbeitselements einfügen. Wenn Sie darauf klicken, wird die Arbeitsaufgabe geöffnet, und der Kommentar wird hervorgehoben.

Diese Funktion wurde auf der Grundlage von diesem Community-Vorschlagsticket priorisiert.

Anmerkung

Dieses Feature ist nur mit der Vorschau für neue Boards-Hubs verfügbar.

Azure-Pipelines

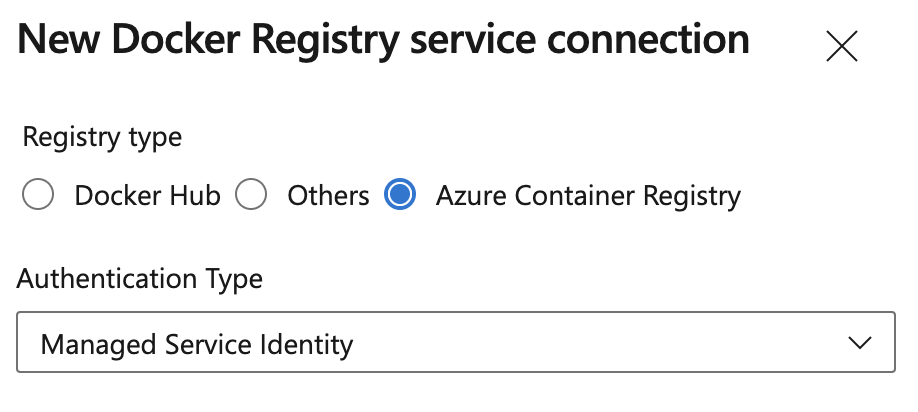

Container-Registry-Dienstverbindungen können jetzt verwaltete Azure-Identitäten verwenden

Sie können eine vom System zugewiesene verwaltete Identität verwenden, wenn Sie Docker Registry-Dienstverbindungen für Azure Container Registry erstellen. Auf diese Weise können Sie mithilfe einer verwalteten Identität, die einem selbst gehosteten Azure Pipelines-Agent zugeordnet ist, auf die Azure-Containerregistrierung zugreifen, sodass keine Anmeldeinformationen mehr verwaltet werden müssen.

Anmerkung

Die verwaltete Identität, die für den Zugriff auf die Azure Container-Registry verwendet wird, benötigt die entsprechende Azure Role Based Access Control (RBAC)-Zuweisung, z. B. die Rolle AcrPull oder AcrPush.

Audit-Protokollereignisse im Zusammenhang mit Pipeline-Berechtigungen

Wenn Sie die Pipeline-Berechtigungen einer geschützten Ressource, wie z. B. einer Dienstverbindung, einschränken, wird im zugehörigen Audit-Ereignisprotokoll jetzt korrekt angegeben, dass die Ressource erfolgreich unautorisiert für ihr Projekt war.

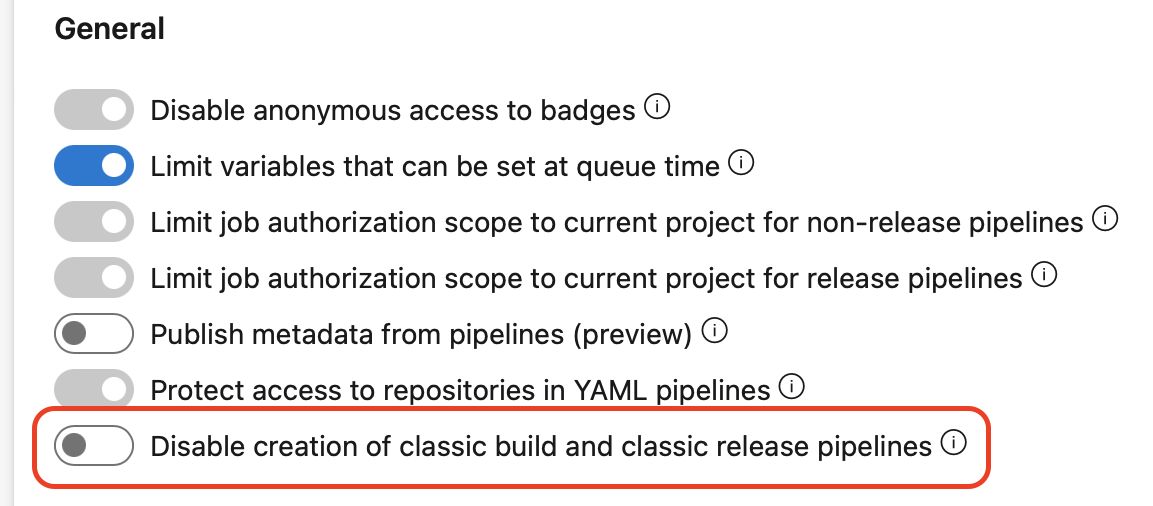

Sicherstellen, dass Ihre Organisation nur YAML-Pipelines verwendet

Mit Azure DevOps können Sie jetzt sicherstellen, dass Ihre Organisation nur YAML-Pipelines verwendet, indem Sie die Erstellung von klassischen Buildpipelines, klassischen Release-Pipelines, Aufgabengruppen und Bereitstellungsgruppen deaktivieren. Ihre bestehenden klassischen Pipelines werden weiterhin ausgeführt und Sie können sie bearbeiten, aber Sie können keine neuen erstellen.

Sie können die Erstellung klassischer Pipelines auf Organisationsebene oder auf Projektebene deaktivieren, indem Sie die entsprechenden Umschaltfläche aktivieren. Die entsprechenden Schalter finden Sie unter Projekt-/Organisationseinstellungen -> Pipelines -> Einstellungen.

deaktivieren

deaktivieren

Der Umschaltstatus ist standardmäßig deaktiviert, und Sie benötigen Administratorrechte, um den Status zu ändern. Wenn der Schalter auf Organisationsebene aktiviert ist, gilt die Deaktivierung für alle Projekte. Ansonsten ist es jedem Projekt freigestellt, ob es die Deaktivierung erzwingen möchte oder nicht.

Wenn das Deaktivieren der Erstellung klassischer Pipelines erzwungen wird, werden REST-APIs im Zusammenhang mit der Erstellung klassischer Pipelines, Aufgabengruppen und Bereitstellungsgruppen fehlschlagen. REST-APIs, mit denen YAML-Pipelines erstellt werden, funktionieren.

Das Deaktivieren der Erstellung klassischer Pipelines ist für bestehende Organisationen eine Opt-in-Option. Für neue Organisationen ist diese Option vorerst aktiviert.

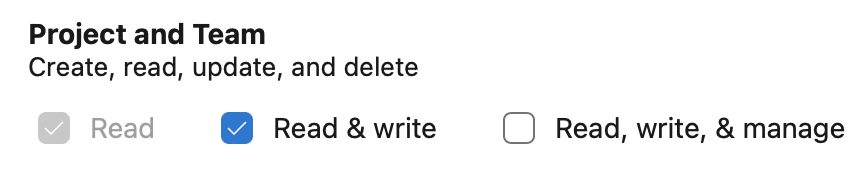

Neuer PAT-Bereich erforderlich, um Allgemeine Einstellungen für Pipeline zu aktualisieren

Das Aufrufen der Allgemeinen Einstellungen – Update REST-API erfordert jetzt einen PAT mit dem Bereich Projekt und Team -> Lesen & Schreiben.

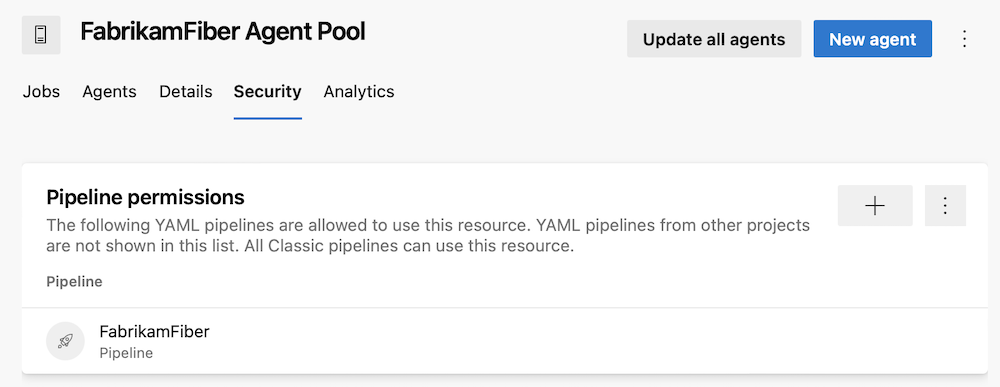

Detaillierte Zugriffsverwaltung für Agenten-Pools

Agenten-Pools bieten Ihnen die Möglichkeit, die Maschinen, auf denen Ihre Pipelines ausgeführt werden, festzulegen und zu verwalten.

Wenn Sie bisher einen angepassten Agenten-Pool verwendet haben, war die Verwaltung der Pipelines, die darauf zugreifen können, grob abgestuft. Sie können zulassen, dass alle Pipelines sie verwenden, oder Sie können verlangen, dass jede Pipeline um Erlaubnis bittet. Wenn Sie einem Agentpool eine Pipelinezugriffsberechtigung erteilt haben, konnten Sie sie leider nicht mithilfe der Pipeline-UI widerrufen.

Azure Pipelines bietet jetzt eine differenzierte Zugriffsverwaltung für Agentpools. Die Erfahrung ist ähnlich wie bei der Verwaltung von Pipeline-Berechtigungen für Dienstverbindungen.

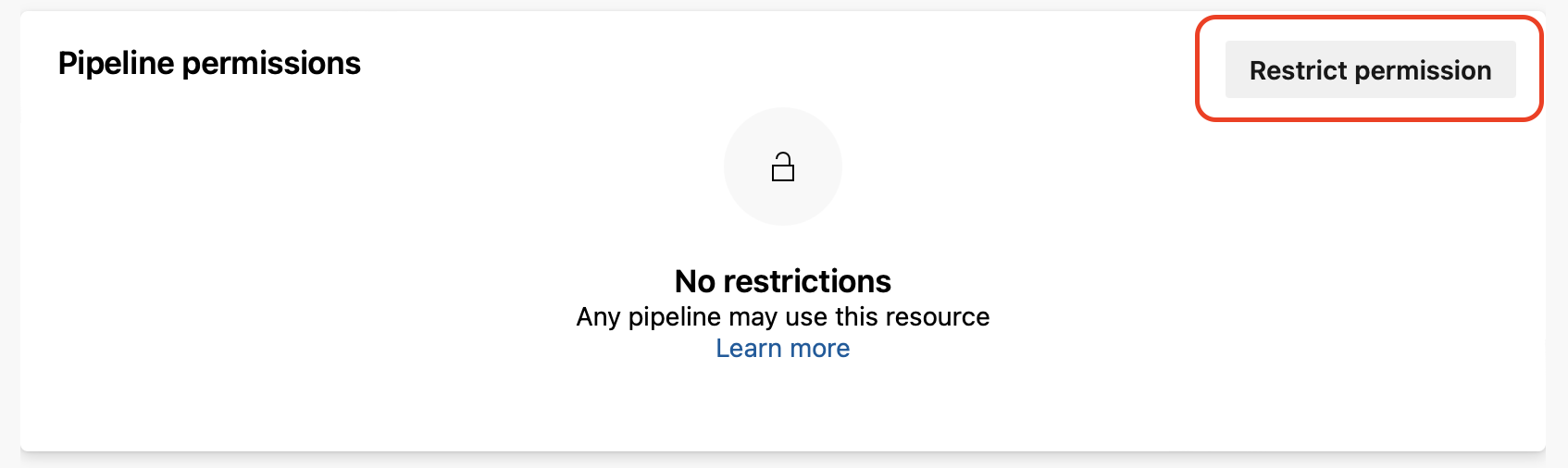

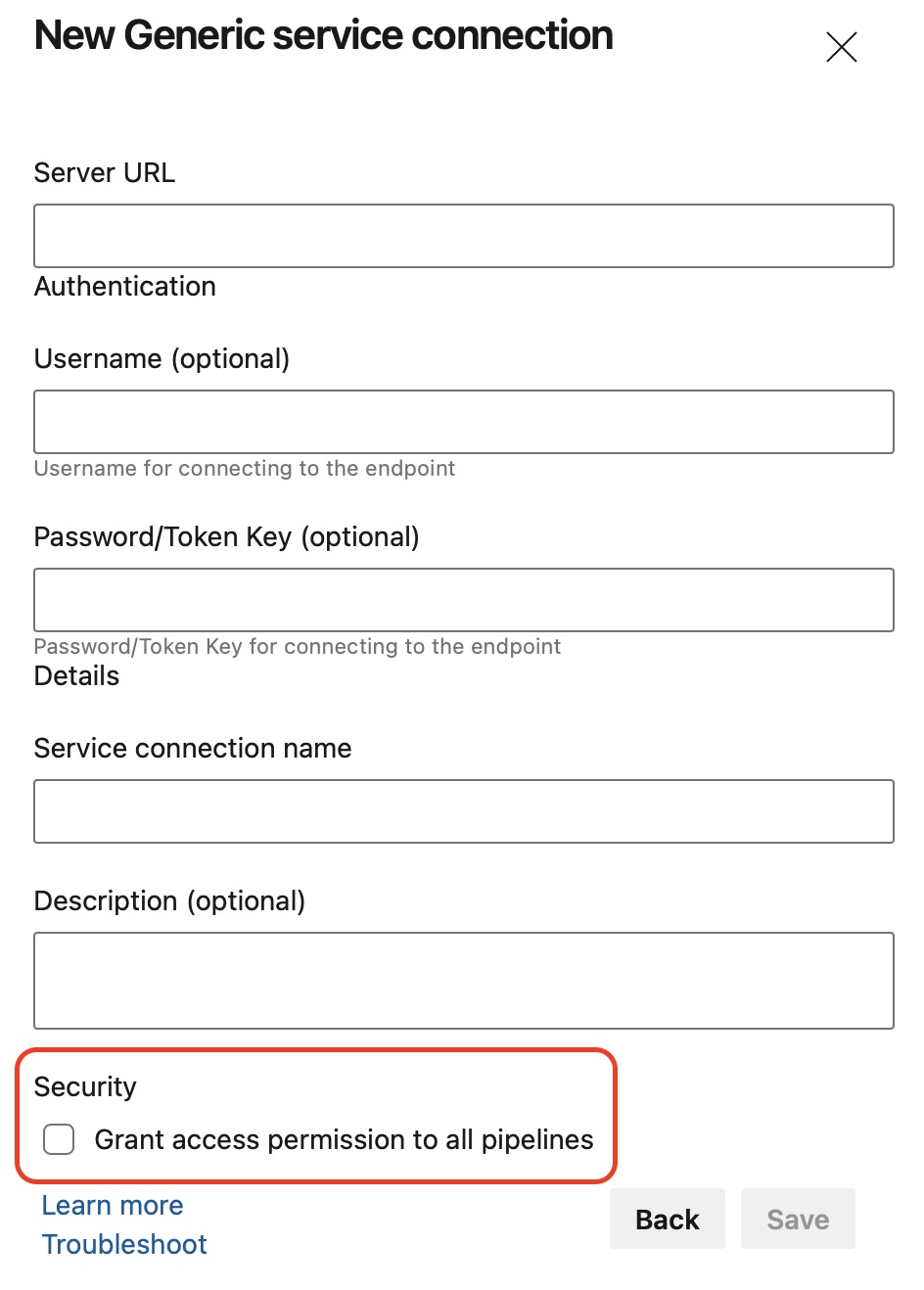

Verhindern, dass allen Pipelines Zugriff auf geschützte Ressourcen gewährt wird

Wenn Sie eine geschützte Ressource wie z. B. eine Dienstverbindung oder eine Umgebung erstellen, haben Sie die Möglichkeit, das Kontrollkästchen Zugriffsberechtigung für alle Pipelines gewähren zu aktivieren. Bisher wurde diese Option standardmäßig ausgewählt.

Dies erleichtert den Pipelines zwar die Nutzung neuer geschützter Ressourcen, begünstigt aber im Umkehrschluss, dass versehentlich zu vielen Pipelines das Recht auf Zugriff auf die Ressource gewährt wird.

Um eine sichere Standardauswahl zu fördern, lässt Azure DevOps das Kontrollkästchen jetzt nicht mehr aktiviert.

Verbesserte Sicherheit bei der Erstellung von Pull-Requests aus geforkten GitHub-Repositories

Sie können Azure DevOps verwenden, um Ihr öffentliches GitHub-Repository zu erstellen und zu testen. Ein öffentliches GitHub-Repository ermöglicht es Ihnen, mit Entwicklern auf der ganzen Welt zusammenzuarbeiten, bringt aber Sicherheitsbedenken in Bezug auf die Erstellung von Pull-Requests (PRs) aus geforkten Repos mit sich.

Um zu verhindern, dass PRs aus geforkten GitHub-Repositories unerwünschte Änderungen an Ihren Repositories vornehmen, beschränkt Azure DevOps jetzt den Bereich des GitHub-Zugriffstokens auf Schreibgeschützt.

Die Kennzeichnung macos-latest verweist auf das macos-12-Image

Das macos-12-Monterey-Image ist jetzt verfügbar und wird als Standardversion für die Kennzeichnung "macos-latest" in den von Microsoft gehosteten Agenten von Azure Pipelines verwendet. Bisher war diese Kennzeichnung für macos-11-Big-Sur-Agenten vorgesehen.

Eine vollständige Liste der Unterschiede zwischen macos-12 und macos-11 finden Sie im GitHub-Issue. Eine vollständige Liste der Software, die auf dem Image installiert ist, finden Sie hier.

Die Kennzeichnung Ubuntu-latest verweist auf das Image ubuntu-22.04

Das Image ubuntu-22.04 ist ab sofort die Standardversion für die Kennzeichnung ubuntu-latest in den von Microsoft gehosteten Agenten der Azure Pipelines. Bislang war diese Kennzeichnung für Ubuntu-20.04-Agenten vorgesehen.

Eine vollständige Liste der Unterschiede zwischen Ubuntu-22.04 und Ubuntu-20.04 finden Sie im GitHub-Problem. Eine vollständige Liste der Software, die auf dem Image installiert ist, finden Sie hier.

Nächste Schritte

Anmerkung

Diese Features werden in den nächsten zwei bis drei Wochen bereitgestellt.

Gehen Sie zu Azure DevOps und schauen Sie sich an.

Zu Azure DevOps wechseln

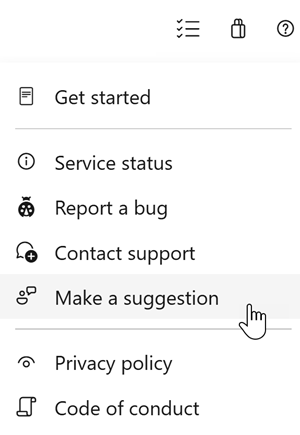

So geben Sie Feedback

Wir würden uns freuen zu hören, was Sie über diese Features denken. Verwenden Sie das Hilfemenü, um ein Problem zu melden oder einen Vorschlag bereitzustellen.

Sie können auch Ratschläge erhalten und Ihre Fragen von der Community auf Stack Overflowbeantworten lassen.

Danke

Vijay Machiraju