Informationen zu Berechtigungen und Sicherheitsgruppen

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

In diesem Artikel erfahren Sie mehr über Zugriffsstufen und Berechtigungen über Vererbung, Sicherheitsgruppen, Rollen und mehr in Azure DevOps.

Einen Überblick über die Standardberechtigungen finden Sie in der Schnellübersicht der Standardberechtigungen.

Weitere Informationen finden Sie unter Bewährte Methoden für Sicherheit.

Zugriffsebenen

Alle Azure DevOps-Benutzer verfügen über eine Zugriffsstufe, die den Zugriff auf bestimmte Webportalfeatures gewährt oder beschränkt.

Es gibt drei Hauptzugriffsebenen: Stakeholder, Basic und Basic + Test Plans. Der Zugriff auf Stakeholder bietet kostenlosen Zugriff auf eine unbegrenzte Anzahl von Benutzern für eine begrenzte Anzahl von Features. Weitere Informationen finden Sie unter Kurzreferenz zu Beteiligtenzugriff.

Um einem Benutzer Zugriff auf agile Portfolioverwaltungs- oder Testfallverwaltungsfeatures zu gewähren, ändern Sie Zugriffsstufen und keine Berechtigungen. Weitere Informationen finden Sie unter Informationen zu Zugriffsebenen.

Berechtigungen

Alle Benutzer in Azure DevOps gehören zu einer oder mehreren Standardsicherheitsgruppen. Sicherheitsgruppen erhalten zugewiesene Berechtigungen, die entweder den Zugriff auf Features oder Aufgaben zulassen oder verweigern.

- Mitglieder erben die Berechtigungen, die ihrer Sicherheitsgruppe zugewiesen sind.

- Berechtigungen werden auf verschiedenen Ebenen definiert: Organisation/Sammlung, Projekt oder Objekt.

- Einige Berechtigungen werden über rollenbasierte Zuordnungen verwaltet (z. B. Teamadministrator, Erweiterungsverwaltung oder Pipelineressourcenrollen).

- Administratoren können benutzerdefinierte Sicherheitsgruppen definieren, um Berechtigungen für verschiedene Funktionsbereiche zu verwalten.

Weitere Informationen finden Sie unter "Bewährte Methoden für Sicherheit", "Sicherheit" und "Benutzergruppen".

Das Verwalten von Berechtigungen in Azure DevOps umfasst zwei Schlüsselgruppen: Projektsammlungsadministratoren und Projektadministratoren.

Projektsammlungsadministratoren:

- Halten Sie die höchste Autorität innerhalb einer Organisation oder Projektsammlung.

- Führen Sie alle Vorgänge für die gesamte Auflistung aus.

- Verwalten Sie Einstellungen, Richtlinien und Prozesse für die Organisation.

- Erstellen und Verwalten aller Projekte und Erweiterungen.

Projektadministratoren:

- Arbeiten sie auf Projektebene.

- Verwalten Sie Sicherheitsgruppen und Berechtigungen aus den Project-Einstellungen im Webportal.

- Mitwirkende behandeln Berechtigungen für bestimmte Objekte, die sie innerhalb des Projekts erstellen.

Der Berechtigungsstatus

Zuweisen von Berechtigungen zum Gewähren oder Einschränken des Zugriffs:

Benutzer oder Gruppe verfügt über die Berechtigung:

- Zulassen

- Zulassen (geerbt)

- Zulassen (System)

Der Benutzer oder die Gruppe besitzt keine Berechtigung:

- Verweigern

- Verweigern (geerbt)

- Verweigern (System)

- Nicht festgelegt

| Berechtigungsstatus | Beschreibung |

|---|---|

| Zulassen | Erteilt Benutzern explizit die Ausführung bestimmter Aufgaben und wird nicht von der Gruppenmitgliedschaft geerbt. |

| Zulassen (geerbt) | Gewährt Gruppenmitgliedern das Ausführen bestimmter Aufgaben. |

| Zulassen (System) | Erteilt Berechtigungen, die Vorrang vor Benutzerberechtigungen haben. Nicht bearbeitet und in einer Konfigurationsdatenbank gespeichert, für Benutzer unsichtbar. |

| Deny (Verweigern) | Schränkt Benutzer explizit auf das Ausführen bestimmter Aufgaben ein und wird nicht von der Gruppenmitgliedschaft geerbt. Bei den meisten Gruppen und fast allen Berechtigungen setzt die Einstellung Verweigern die Einstellung Zulassen außer Kraft. Wenn ein Benutzer zu zwei Gruppen gehört und einer davon eine bestimmte Berechtigung auf "Verweigern" festgelegt ist, kann dieser Benutzer keine Aufgaben ausführen, die diese Berechtigung erfordern, auch wenn er zu einer Gruppe gehört, die diese Berechtigung auf "Zulassen" festgelegt hat. |

| Verweigern (geerbt) | Schränkt gruppenmitglieder die Ausführung bestimmter Aufgaben ein. Setzt eine explizite Zulassung außer Kraft. |

| Verweigern (System) | Schränkt berechtigungen ein, die Vorrang vor Benutzerberechtigungen haben. Nicht bearbeitet und in einer Konfigurationsdatenbank gespeichert, für Benutzer unsichtbar. |

| Nicht festgelegt | Verweigert Benutzern implizit die Möglichkeit, Aufgaben auszuführen, die diese Berechtigung erfordern, aber die Mitgliedschaft in einer Gruppe zulässt, die über diese Berechtigung verfügt, vorrang zu haben, auch als Zulassen (geerbt) oder Verweigern (geerbt) bezeichnet. |

Mitglieder der Gruppen "Projektsammlungsadministratoren" oder "Team Foundation-Administratoren" erhalten möglicherweise immer Berechtigungen, auch wenn sie in einer anderen Gruppe verweigert wurden. In den folgenden Beispielen wird dieses Szenario weiter erläutert:

- Ein Benutzer greift möglicherweise weiterhin auf Projekteinstellungen zu oder verwaltet Benutzer. Für Aufgaben wie das Löschen von Arbeitsaufgaben oder die Pipelineverwaltung überschreibt die Gruppe "Projektsammlungsadministratoren" jedoch keine anderen Berechtigungen, die an anderer Stelle festgelegt sind.

- Wenn einem Benutzer die Berechtigung zum Löschen von Arbeitsaufgaben in einem bestimmten Projekt verweigert wird, kann er Arbeitsaufgaben nicht löschen, auch wenn er Teil der Gruppe "Projektsammlungsadministratoren" ist. Wenn Pipelineberechtigungen verweigert werden, können sie Pipelines trotz ihrer administrativen Rolle nicht verwalten oder ausführen.

Warnung

Wenn Sie eine Berechtigung für eine Gruppe ändern, wirkt sich dies auf alle Benutzer in dieser Gruppe aus. Selbst eine einzelne Berechtigungsänderung kann sich auf Hunderte von Benutzern auswirken, daher ist es wichtig, die potenziellen Auswirkungen zu berücksichtigen, bevor Sie Anpassungen vornehmen.

Berechtigungsvererbung

Berechtigungen folgen einer Hierarchie, wodurch die Vererbung von einem übergeordneten Knoten oder überschrieben werden kann.

Gruppenvererbung:

- Benutzer erben Berechtigungen von den Gruppen, zu der sie gehören.

- Wenn ein Benutzer über eine Berechtigung "Zulassen" direkt oder über die Gruppenmitgliedschaft verfügt, aber auch über eine andere Gruppe die Berechtigung "Verweigern " besitzt, hat die Berechtigung "Verweigern " Vorrang.

- Mitglieder von Project-Sammlungsadministratoren oder Team Foundation-Administratoren behalten die meisten zulässigen Berechtigungen bei, auch wenn sie zu anderen Gruppen gehören, die diese Berechtigungen verweigern (mit Ausnahme von Arbeitsaufgabenvorgängen).

Vererbung auf Objektebene:

Berechtigungen auf Objektebene, die Knoten wie Bereichen, Iterationen, Versionssteuerungsordnern und Arbeitsaufgabenabfrageordnern zugewiesen sind, werden in der Hierarchie geerbt.

Berechtigungsvererbungs- und Spezifitätsregeln:

- Explizite Berechtigungen haben immer Vorrang vor geerbten Berechtigungen.

- Berechtigungen, die auf einem Knoten auf höherer Ebene festgelegt sind, werden von allen Unterknoten geerbt, es sei denn, es wird explizit überschrieben.

- Wenn eine Berechtigung für einen Unterknoten nicht explizit zulässig oder verweigert wird, erbt sie die Berechtigung vom übergeordneten Element.

- Wenn eine Berechtigung explizit für einen Unterknoten festgelegt ist, wird die Berechtigung des übergeordneten Elements nicht geerbt, unabhängig davon, ob dies zulässig oder verweigert wird.

Spezifität:

In der Objekthierarchie überschreibt die Spezifität die Vererbung. Die spezifischste Berechtigung hat Vorrang, wenn konfliktende Berechtigungen vorhanden sind.

Beispiel:

- Explizit verweigern für "area-1" (übergeordneter Knoten).

- Explizit zulassen für "area-1/sub-area-1" (untergeordneter Knoten).

- In diesem Fall erhält der Benutzer einen Allow für "area-1/sub-area-1", wobei der geerbte Deny vom übergeordneten Knoten außer Kraft gesetzt wird.

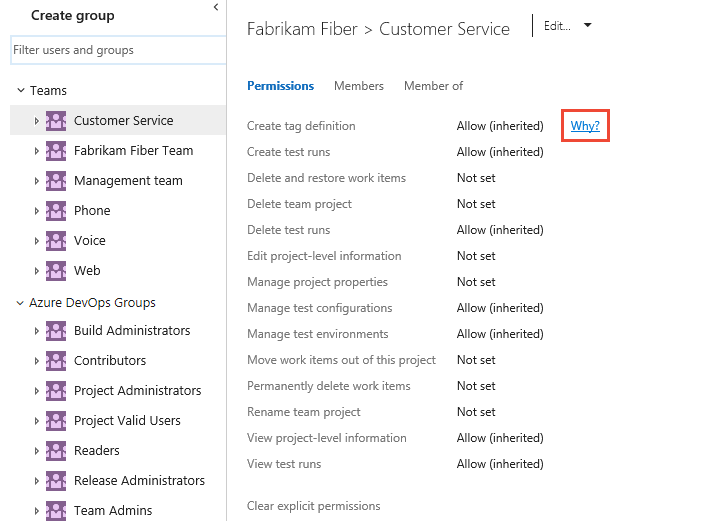

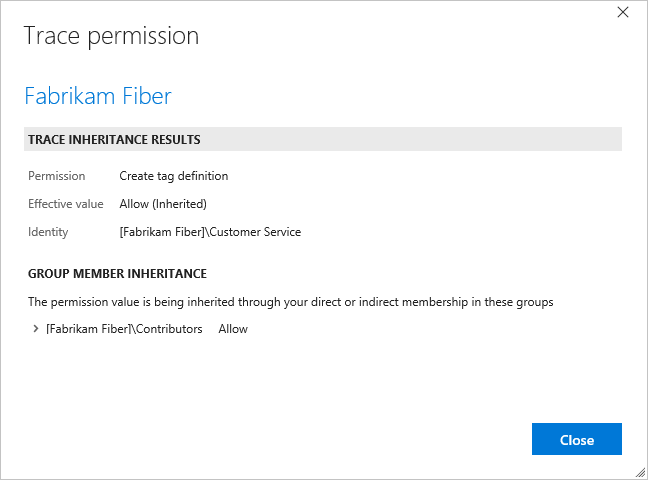

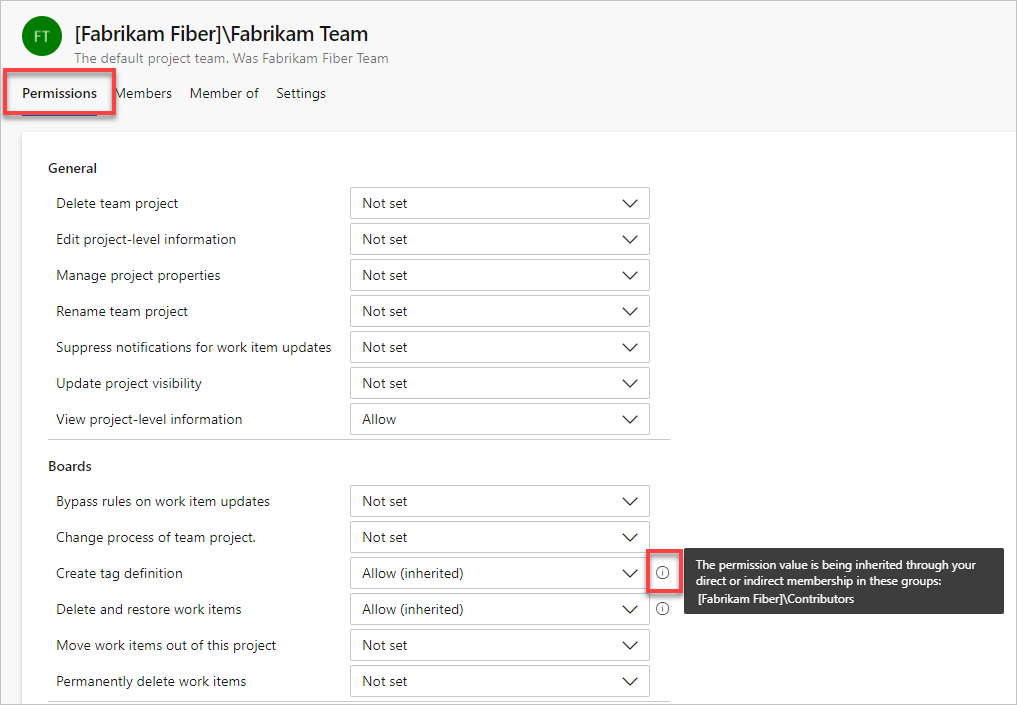

Um zu verstehen, warum eine Berechtigung geerbt wird, können Sie über eine Berechtigungseinstellung anhalten und dann "Warum" auswählen ? Informationen zum Öffnen einer Sicherheitsseite finden Sie unter "Anzeigen von Berechtigungen".

Hinweis

Informationen zum Aktivieren der Seitenvorschau der Seite "Einstellungen für Project-Berechtigungen" finden Sie unter "Aktivieren von Vorschaufeatures".

Ein neues Dialogfeld wird geöffnet, in dem die Vererbungsinformationen für diese Berechtigung angezeigt werden.

Die Vorschaubenutzeroberfläche für die Einstellungsseite für Project-Berechtigungen ist für Azure DevOps Server 2020 und frühere Versionen nicht verfügbar.

Sicherheitsgruppen und Mitgliedschaft

Sicherheitsgruppen weisen ihren Mitgliedern bestimmte Berechtigungen zu.

Beim Erstellen einer Organisation, einer Sammlung oder eines Projekts erstellt Azure DevOps eine Reihe von Standardsicherheitsgruppen, denen automatisch Standardberechtigungen zugewiesen werden. Weitere Sicherheitsgruppen werden mit den folgenden Aktionen definiert:

- Wenn Sie benutzerdefinierte Sicherheitsgruppen auf den folgenden Ebenen erstellen:

- Projektebene

- Organisations- oder Sammlungsebene

- Serverebene (nur lokal)

- Wenn Sie ein Team hinzufügen, wird eine Teamsicherheitsgruppe erstellt.

Sie können keine Sicherheitsgruppe auf Objektebene erstellen, aber Sie können einer Objektebene eine benutzerdefinierte Gruppe zuweisen und dieser Ebene Berechtigungen zuweisen. Weitere Informationen finden Sie unter Festlegen von Berechtigungen auf Objektebene.

Standardsicherheitsgruppen

Die meisten Azure DevOps-Benutzer werden der Sicherheitsgruppe "Mitwirkende" hinzugefügt und der Stufe "Einfacher Zugriff" gewährt. Die Gruppe "Mitwirkende" bietet Lese- und Schreibzugriff auf Repositorys , Arbeitsverfolgung, Pipelines und vieles mehr. Der grundlegende Zugriff bietet Zugriff auf alle Features und Aufgaben für die Verwendung von Azure Boards, Azure Repos, Azure Pipelines und Azure Artifacts. Benutzern, die Zugriff auf die Verwaltung von Azure-Testplänen benötigen, müssen Standard- und Testpläne oder erweiterter Zugriff gewährt werden.

Die folgenden Sicherheitsgruppen sind standardmäßig für jedes Projekt und jede Organisation definiert: In der Regel fügen Sie den Gruppen "Leser", "Mitwirkende" oder "Projektadministratoren" Benutzer oder Gruppen hinzu.

| Projekt | Organisation oder Sammlung |

|---|---|

| – Buildadministratoren -Beitragende - Projektadministratoren - Project Valid Users -Leser – Versionsadministratoren - Teamname-Team |

- Projektsammlungsadministratoren - Buildadministratoren der Projektsammlung - Project Collection Build Service Accounts - Proxydienstkonten der Project-Sammlung - Project Collection Service Accounts - Project Collection Test Service Accounts - Gültige Benutzer der Projektsammlung - Projektbezogene Benutzer - Sicherheitsdienstgruppe |

Eine Beschreibung jeder dieser Gruppen finden Sie unter "Sicherheitsgruppen", "Dienstkonten" und "Berechtigungen". Standardberechtigungszuweisungen an die am häufigsten verwendeten Standardsicherheitsgruppen finden Sie unter "Standardberechtigungen und Zugriff".

Die folgenden Sicherheitsgruppen werden standardmäßig für jedes Projekt und jede Projektsammlung definiert. In der Regel fügen Sie den Gruppen "Leser", "Mitwirkende" oder "Projektadministratoren" Benutzer oder Gruppen hinzu.

Fügen Sie nur Dienstkonten zu Azure DevOps-Dienstkontogruppen hinzu. Informationen zu gültigen Benutzergruppen finden Sie weiter unten in diesem Artikel unter "Gültige Benutzergruppen ".

| Projektebene | Sammlungsebene |

|---|---|

| – Buildadministratoren -Beitragende - Projektadministratoren - Project Valid Users -Leser – Versionsadministratoren - Teamname-Team |

- Projektsammlungsadministratoren - Buildadministratoren der Projektsammlung - Project Collection Build Service Accounts - Proxydienstkonten der Project-Sammlung - Project Collection Service Accounts - Project Collection Test Service Accounts - Gültige Benutzer der Projektsammlung - Sicherheitsdienstgruppe |

Für Benutzer, die mit der Verwaltung von Features auf Projektebene (z. B. Teams, Bereiche und Iterationspfade, Repositorys, Dienst-Hooks und Dienstendpunkte) beauftragt wurden, fügen Sie sie der Gruppe "Projektadministratoren " hinzu.

Für Benutzer, die mit der Verwaltung von Features auf Organisation oder Sammlungsebene (z. B. Projekte, Richtlinien, Prozesse, Aufbewahrungsrichtlinien, Agent- und Bereitstellungspools und Erweiterungen) beauftragt wurden, fügen Sie sie der Gruppe "Projektsammlungsadministratoren " hinzu. Weitere Informationen finden Sie unter Einstellungen auf Benutzer-, Team-, Projekt- und Organisationsebene.

Mitgliedschaft, Berechtigungs- und Zugriffsebenenverwaltung

Azure DevOps steuert den Zugriff über diese drei miteinander verbundenen Funktionsbereiche:

- Die Mitgliedschaftsverwaltung unterstützt das Hinzufügen von einzelnen Benutzerkonten und Gruppen zu Standardsicherheitsgruppen. Jede Standardgruppe ist einem Satz von Standardberechtigungen zugeordnet. Alle Benutzer, die jeder Sicherheitsgruppe hinzugefügt wurden, werden der Gruppe "Gültige Benutzer" hinzugefügt. Ein gültiger Benutzer kann eine Verbindung zu einem Projekt, einer Sammlung oder einer Organisation herstellen.

- Die Berechtigungsverwaltung steuert den Zugriff auf bestimmte funktionale Aufgaben auf verschiedenen Ebenen des Systems. Berechtigungen auf Objektebene legen Berechtigungen für eine Datei, einen Ordner, eine Buildpipeline oder eine freigegebene Abfrage fest. Berechtigungseinstellungen entsprechen "Zulassen", "Verweigern", "Geerbt", "Abgelehnt", "System zulassen", "Systemverweigerung" und "Nicht festgelegt".

- Die Verwaltung auf Zugriffsebene steuert den Zugriff auf Webportalfeatures. Basierend auf dem Kauf für einen Benutzer legen Administratoren die Zugriffsebene des Benutzers auf Stakeholder, Basic, Basic + Test oder Visual Studio Enterprise (zuvor Erweitert) fest.

Jeder Funktionsbereich verwendet Sicherheitsgruppen zur Vereinfachung der Verwaltung in der gesamten Bereitstellung. Sie fügen Benutzer und Gruppen über den Webverwaltungskontext hinzu. Berechtigungen werden automatisch basierend auf der Sicherheitsgruppe festgelegt, der Sie Benutzer hinzufügen. Oder Berechtigungen werden basierend auf der Objekt-, Projekt-, Auflistungs- oder Serverebene abgerufen, zu der Sie Gruppen hinzufügen.

Die Sicherheitsgruppenmitgliedschaft kann eine Kombination aus Benutzern, anderen Gruppen und Microsoft Entra-Gruppen sein.

Sicherheitsgruppenmitglieder können eine Kombination aus Benutzern, anderen Gruppen und Active Directory-Gruppen oder einer Arbeitsgruppe sein.

Sie können lokale Gruppen oder Active Directory(AD)-Gruppen erstellen , um Ihre Benutzer zu verwalten.

Active Directory- und Microsoft Entra-Sicherheitsgruppen

Sie können Sicherheitsgruppen auffüllen, indem Sie einzelne Benutzer hinzufügen. Um die Verwaltung zu vereinfachen, ist es jedoch effizienter, diese Gruppen mithilfe der Microsoft Entra-ID für Azure DevOps Services und Active Directory (AD) oder Windows-Benutzergruppen für Azure DevOps Server aufzufüllen. Mit diesem Ansatz können Sie Gruppenmitgliedschaften und Berechtigungen effektiver auf mehreren Computern verwalten.

Wenn Sie nur eine kleine Gruppe von Benutzern verwalten müssen, können Sie diesen Schritt überspringen. Wenn Sie jedoch davon ausgehen, dass Ihre Organisation wachsen könnte, erwägen Sie die Einrichtung von Active Directory oder Microsoft Entra ID. Wenn Sie auch zusätzliche Dienste verwenden möchten, ist es wichtig, Microsoft Entra-ID für die Verwendung mit Azure DevOps zur Unterstützung der Abrechnung zu konfigurieren.

Hinweis

Ohne Microsoft Entra-ID müssen sich alle Azure DevOps-Benutzer mit Microsoft-Konten anmelden, und Sie müssen den Kontozugriff durch einzelne Benutzerkonten verwalten. Selbst wenn Sie den Kontozugriff mithilfe von Microsoft-Konten verwalten, richten Sie ein Azure-Abonnement ein, um die Abrechnung zu verwalten.

Informationen zum Einrichten der Microsoft Entra-ID für die Verwendung mit Azure DevOps Services finden Sie unter "Verbinden Ihrer Organisation mit Microsoft Entra ID".

Wenn Ihre Organisation mit der Microsoft Entra-ID verbunden ist, können Sie verschiedene Organisationsrichtlinien definieren und verwalten, um die Sicherheit zu verbessern und den Zugriff auf Anwendungen zu optimieren. Weitere Informationen finden Sie unter "Sicherheit", "Sicherheitsrichtlinien".

Informationen zum Verwalten des Organisationszugriffs mit der Microsoft Entra-ID finden Sie in den folgenden Artikeln:

- Benutzende mit Microsoft Entra ID hinzufügen oder löschen

- Problembehandlung beim Zugriff mit der Microsoft Entra-ID

Azure DevOps registriert die Änderungen, die innerhalb einer Stunde nach dieser Änderung in der Microsoft Entra-ID an einer Microsoft Entra-Gruppe vorgenommen werden. Alle geerbten Berechtigungen über die Gruppenmitgliedschaft werden aktualisiert. Um Ihre Microsoft Entra-Mitgliedschaft zu aktualisieren und geerbte Berechtigungen in Azure DevOps zu erhalten, melden Sie sich ab, und melden Sie sich dann wieder an, oder lösen Sie eine Aktualisierung aus, um Ihre Berechtigung erneut zu bewerten.

Informationen zum Einrichten von Active Directory für die Verwendung mit Azure DevOps Server finden Sie in den folgenden Artikeln:

- Installieren von Active Directory-Domänendiensten (Stufe 100)

- Active Directory-Domäne Dienste werden gestartet.

Installieren Sie Active Directory, bevor Sie Azure DevOps Server installieren.

Gültige Benutzergruppen

Wenn Sie Konten von Benutzern direkt zu einer Sicherheitsgruppe hinzufügen, werden sie automatisch einer der folgenden gültigen Benutzergruppen hinzugefügt.

- Gültige Benutzer der Projektsammlung: Alle Mitglieder, die einer Gruppe auf Organisationsebene hinzugefügt wurden.

- Gültige Benutzer für Projekt: Alle Mitglieder, die einer Gruppe auf Projektebene hinzugefügt wurden.

- Server\Azure DevOps Gültige Benutzer: Alle Mitglieder, die zu Gruppen auf Serverebene hinzugefügt wurden.

- ProjectCollectionName\Project Collection Valid Users: Alle Mitglieder, die Gruppen auf Sammlungsebene hinzugefügt wurden.

- ProjectName\Project Valid Users: Alle Mitglieder, die zu Gruppen auf Projektebene hinzugefügt wurden.

Die diesen Gruppen zugewiesenen Standardberechtigungen bieten in erster Linie Lesezugriff, z . B. View build resources, View project-level information, and View collection-level information.

Alle Benutzer, die Sie einem Projekt hinzufügen, können die Objekte in anderen Projekten in einer Auflistung anzeigen. Zum Einschränken des Ansichtszugriffs können Sie Einschränkungen über den Bereichspfadknoten festlegen.

Wenn Sie die Berechtigung "Instanzebene anzeigen" für eine der Gruppen "Gültige Benutzer" entfernen oder verweigern, können keine Mitglieder der Gruppe je nach festgelegter Gruppe auf das Projekt, die Sammlung oder die Bereitstellung zugreifen.

Gruppe "Projektbezogene Benutzer"

Standardmäßig können Benutzer, die einem organization hinzugefügt werden, alle organization- und Projektinformationen und -einstellungen anzeigen. Diese Einstellungen umfassen die Liste der Benutzer, die Liste der Projekte, Abrechnungsdetails, Nutzungsdaten und vieles mehr, auf die Sie über Organisationseinstellungen zugreifen können.

Wichtig

- Die in diesem Abschnitt beschriebenen Features für eingeschränkte Sichtbarkeit gelten nur für Interaktionen über das Webportal. Mit den REST-APIs oder

azure devopsCLI-Befehlen können Projektmitglieder auf die eingeschränkten Daten zugreifen. - Gastbenutzer, die Mitglieder in der eingeschränkten Gruppe mit Standardzugriff in der Microsoft Entra-ID sind, können nicht nach Benutzern mit der Personenauswahl suchen. Wenn das Vorschaufeature für die Organisation deaktiviert ist oder Gastbenutzer keine Mitglieder der eingeschränkten Gruppe sind, können Gastbenutzer alle Microsoft Entra-Benutzer wie erwartet durchsuchen.

Wenn Sie bestimmte Benutzer wie Projektbeteiligte, Microsoft Entra-Gastbenutzer oder Mitglieder einer bestimmten Sicherheitsgruppe einschränken möchten, können Sie die Sichtbarkeit der Benutzer und die Zusammenarbeit auf bestimmte Projekte in der Vorschaufunktion für die Organisation beschränken. Nach der Aktivierung ist jeder Benutzer oder jede Gruppe, die der Gruppe "Benutzer mit Projektbereich" hinzugefügt wurde, auf den Seiten " Organisationseinstellungen " beschränkt, mit Ausnahme von "Übersicht" und "Projekte". Außerdem haben sie nur Zugriff auf die Projekte, zu denen sie hinzugefügt werden.

Warnung

Durch Aktivieren der Benutzersichtbarkeit und Zusammenarbeit auf bestimmte Projektevorschaufeatures wird verhindert, dass projektbezogene Benutzer über die Microsoft Entra-Gruppenmitgliedschaft und nicht über eine explizite Benutzereinladung nach Benutzern suchen, die der Organisation hinzugefügt wurden. Dies ist ein unerwartetes Verhalten, und eine Auflösung wird ausgeführt. Um dieses Problem zu beheben, deaktivieren Sie die Einschränkung der Benutzersichtbarkeit und Zusammenarbeit auf bestimmte Vorschaufeatures für Projekte für die Organisation.

Weitere Informationen finden Sie unter Verwalten von Vorschaufeatures.

Hinweis

Sicherheitsgruppen werden auf Organisationsebene verwaltet, auch wenn sie für bestimmte Projekte verwendet werden. Je nach Benutzerberechtigungen sind einige Gruppen möglicherweise im Webportal ausgeblendet. Um alle Gruppennamen in einer Organisation anzuzeigen, können Sie das Azure DevOps CLI-Tool oder unsere REST-APIs verwenden. Weitere Informationen finden Sie unter Hinzufügen und Verwalten von Sicherheitsgruppen.

Hinweis

Sicherheitsgruppen werden auf Sammlungsebene verwaltet, auch wenn sie für bestimmte Projekte verwendet werden. Je nach Benutzerberechtigungen sind einige Gruppen möglicherweise im Webportal ausgeblendet. Um alle Gruppennamen in einer Sammlung anzuzeigen, können Sie das Azure DevOps CLI-Tool oder unsere REST-APIs verwenden. Weitere Informationen finden Sie unter Hinzufügen und Verwalten von Sicherheitsgruppen.

Hinweis

Sicherheitsgruppen werden auf Sammlungsebene verwaltet, auch wenn sie für bestimmte Projekte verwendet werden. Je nach Benutzerberechtigungen sind einige Gruppen möglicherweise im Webportal ausgeblendet. Um alle Gruppennamen in einer Auflistung anzuzeigen, können Sie die REST-APIs verwenden. Weitere Informationen finden Sie unter Hinzufügen und Verwalten von Sicherheitsgruppen.

Rollenbasierte Berechtigungen

Mit rollenbasierten Berechtigungen weisen Sie einer Rolle Benutzerkonten oder Sicherheitsgruppen zu, wobei jeder Rolle mindestens eine Berechtigung zugewiesen wurde. Hier sind die primären Rollen und Links zu weiteren Informationen.

- Sicherheitsrollen für Artefakt- oder Paketfeeds: Rollen unterstützen verschiedene Berechtigungsstufen zum Bearbeiten und Verwalten von Paketfeeds.

- Marketplace-Erweiterungs-Manager-Rolle: Mitglieder der Manager-Rolle können Erweiterungen installieren und auf Anforderungen reagieren, für die Erweiterungen installiert werden sollen.

- Pipelinesicherheitsrollen: Mehrere Rollen werden verwendet, um Bibliotheksressourcen, Projektebene und Pipelineressourcen auf Sammlungsebene zu verwalten.

- Teamadministratorrollen-Teamadministratoren können alle Teamtools verwalten.

Weitere Informationen finden Sie unter "Informationen zu Sicherheitsrollen".

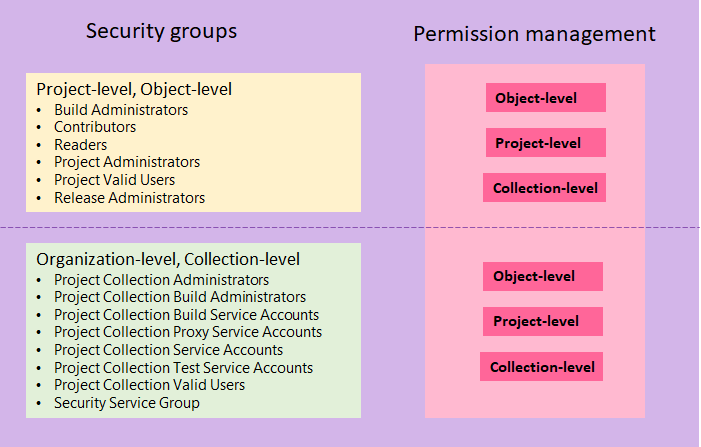

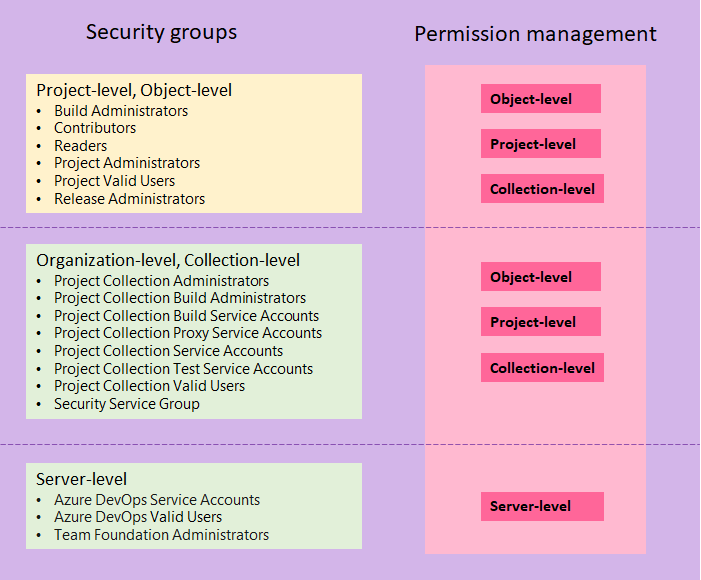

Die folgende Abbildung zeigt, wie Sicherheitsgruppen, die auf Projekt- und Sammlungsebene definiert sind, Objekten, Projekten und der Organisation Berechtigungen zuweisen können.

Die folgende Abbildung zeigt, wie Sicherheitsgruppen, die auf Projekt- und Sammlungsebene definiert sind, Berechtigungen zugewiesen werden können, die auf Objekt-, Projekt- und Sammlungsebene zugewiesen werden. Sie können Sicherheitsgruppen auf Serverebene nur für Berechtigungen auf Serverebene definieren.

Mitglieder der Gruppen "Projektadministratoren" oder "Projektsammlungsadministratoren" können alle Teamtools für alle Teams verwalten.

Previewfunktionen

Featurekennzeichnungen steuern den Zugriff auf neue Features. Azure DevOps führt regelmäßig neue Features hinter einem Feature-Flag ein. Project-Mitglieder und Organisationsbesitzer können Vorschaufeatures aktivieren oder deaktivieren. Weitere Informationen finden Sie unter Verwalten oder Aktivieren von Features.