Tutorial: Migrieren von WebSphere Application Server auf Azure Virtual Machines mit Hochverfügbarkeit und Notfallwiederherstellung

Dieses Tutorial zeigt Ihnen eine einfache und effektive Methode zur Implementierung von Hochverfügbarkeit und Notfallwiederherstellung (HA/DR) für Java mit WebSphere Application Server auf Azure Virtual Machines (VMs). Die Lösung veranschaulicht, wie Sie ein niedriges Recovery Time Objective (RTO) und Recovery Point Objective (RPO) mithilfe einer einfachen, datenbankgesteuerten Jakarta EE-Anwendung erreichen, die auf dem WebSphere Application Server ausgeführt wird. HA/DR ist ein komplexes Thema mit vielen möglichen Lösungen. Die beste Lösung hängt von Ihren individuellen Anforderungen ab. Weitere Möglichkeiten zum Implementieren von HA/DR finden Sie in den Ressourcen am Ende dieses Artikels.

In dieser Anleitung erfahren Sie, wie Sie:

- Verwenden Sie Azure-optimierte Best Practices zur Erreichung von hoher Verfügbarkeit und Notfallwiederherstellung.

- Richten Sie eine Microsoft Azure SQL-Datenbank-Failovergruppe in gekoppelten Regionen ein.

- Richten Sie den primären WebSphere-Cluster auf Azure-VMs ein.

- Richten Sie die Notfallwiederherstellung für den Cluster mit Azure Site Recovery ein.

- Richten Sie einen Azure Traffic Manager ein.

- Testen Sie den Failover vom primären zum sekundären Standort.

Das folgende Diagramm veranschaulicht die von Ihnen erstellte Architektur:

Azure Traffic Manager überprüft den Status Ihrer Regionen und leitet den Datenverkehr entsprechend an die Anwendungsebene weiter. Die primäre Region verfügt über eine vollständige Bereitstellung des WebSphere-Clusters. Nachdem die primäre Region durch Azure Site Recovery geschützt ist, können Sie die sekundäre Region während des Failovers wiederherstellen. Daher werden Netzwerkanforderungen von Benutzern in der primären Region aktiv gewartet, während die sekundäre Region passiv ist und nur aktiviert wird, um Datenverkehr zu empfangen, wenn die primäre Region eine Dienstunterbrechung erlebt.

Azure Traffic Manager erkennt den Zustand der im IBM HTTP Server bereitgestellten App, um das bedingte Routing zu implementieren. Die RTO des Geo-Failovers der Anwendungsebene hängt von der Zeit ab, die zum Herunterfahren des primären Clusters, zum Wiederherstellen des sekundären Clusters, zum Starten von VMs und zum Ausführen des sekundären WebSphere-Clusters benötigt wird. Die RPO hängt von der Replikationsrichtlinie von Azure Site Recovery und Azure SQL-Datenbank ab. Diese Abhängigkeit besteht, weil die Clusterdaten im lokalen Speicher der virtuellen Computer gespeichert und repliziert werden, während die Anwendungsdaten in der Azure SQL-Datenbank-Failovergruppe persistiert und ebenfalls repliziert werden.

Das vorangehende Diagramm zeigt die primäre Region und die sekundäre Region als zwei Regionen, die die HA/DR-Architektur umfassen. Diese Regionen müssen Azure-gekoppelte Regionen sein. Weitere Informationen zu Regionspaaren finden Sie unter Regionsübergreifende Replikation in Azure. Der Artikel verwendet USA, Osten und USA, Westen als die zwei Regionen, aber es kann sich um beliebige Regionspaare handeln, die für Ihr Szenario sinnvoll sind. Eine Liste der Regionspaare finden Sie im Abschnitt Azure-Regionspaare von Regionsübergreifende Replikation in Azure.

Die Datenbankebene besteht aus einer Azure SQL-Datenbank-Failovergruppe mit einem primären Server und einem sekundären Server. Der Lese-/Schreiblistenerendpunkt verweist immer auf den primären Server und ist in den einzelnen Regionen mit dem WebSphere-Cluster verbunden. Sowohl bei manueller als auch automatischer Failover-Aktivierung schaltet das Geofailover alle sekundären Datenbanken in der Gruppe zur primären Rolle um. Informationen zur Geofailover-RPO und -RTO der Azure SQL-Datenbank finden Sie unter Übersicht über die Geschäftskontinuität mit Azure SQL-Datenbank.

Dieses Tutorial wurde mit Azure Site Recovery und dem Azure SQL-Datenbankdienst geschrieben, da das Tutorial auf den HA-Funktionen dieser Dienste basiert. Andere Datenbankoptionen sind möglich, aber Sie müssen die HA-Features der von Ihnen ausgewählten Datenbank berücksichtigen.

Voraussetzungen

- Ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein kostenloses Konto, bevor Sie beginnen.

- Stellen Sie sicher, dass Sie über die

Contributor-Rolle im Abonnement verfügen. Sie können die Aufgabe überprüfen, indem Sie die Schritte in Auflisten von Azure-Rollenzuweisungen mithilfe des Azure-Portals befolgen. - Bereiten Sie einen lokalen Computer mit installiertem Windows, Linux oder macOS vor.

- Installieren Sie Git, und richten Sie es ein.

- Installieren Sie eine Java SE-Implementierung, Version 17 oder höher, z. B. das Microsoft-Build von OpenJDK.

- Installieren Sie Maven, Version 3.9.3 oder höher.

Einrichten einer Azure SQL-Datenbank-Failovergruppe in Regionspaaren

In diesem Abschnitt erstellen Sie eine Azure SQL-Datenbank-Failovergruppe in gekoppelten Regionen zur Nutzung mit Ihren WebSphere-Clustern und -Anwendungen. In einem späteren Abschnitt konfigurieren Sie WebSphere so, dass die Sitzungsdaten in dieser Datenbank gespeichert werden. In dieser Übung wird auf Erstellen einer Tabelle für die Sitzungspersistenz verwiesen.

Erstellen Sie zunächst die primäre Azure SQL-Datenbank, indem Sie die Schritte im Azure-Portal in Schnellstart: Erstellen einer Einzeldatenbank – Azure SQL-Datenbank befolgen. Befolgen Sie die Schritte bis zum Abschnitt „Ressourcen bereinigen“, jedoch nicht einschließlich dieses Abschnitts. Befolgen Sie die folgenden Anweisungen, während Sie den Artikel durchgehen, kehren Sie dann nach dem Erstellen und Konfigurieren der Azure SQL-Datenbank zu diesem Artikel zurück:

Wenn Sie den Abschnitt Erstellen einer Einzeldatenbank erreichen, verwenden Sie die folgenden Schritte:

- Speichern Sie in Schritt 4 zum Erstellen einer neuen Ressourcengruppe den Wert Ressourcengruppenname, z. B.

myResourceGroup. - Speichern Sie in Schritt 5 für den Datenbanknamen den Wert Datenbankname, z. B.

mySampleDatabase. - Führen Sie in Schritt 6 zum Erstellen des Servers die folgenden Schritte aus:

- Geben Sie einen eindeutigen Servernamen ein, z. B.

sqlserverprimary-mjg022624. - Wählen Sie unter Standort die Option (USA) USA, Osten aus.

- Wählen Sie für Authentifizierungsmethode die Option SQL-Authentifizierung verwenden aus.

- Speichern Sie den Wert Serveradministratoranmeldung, z. B.

azureuser. - Speichern Sie den Wert Kennwort.

- Geben Sie einen eindeutigen Servernamen ein, z. B.

- Wählen Sie in Schritt 8 für Workloadumgebung die Option Entwicklung aus. Sehen Sie sich die Beschreibung an, und berücksichtigen Sie weitere Optionen für Ihre Arbeitslast.

- Wählen Sie in Schritt 11 für Redundanz für Sicherungsspeicher die Option Lokal redundanter Sicherungsspeicher aus. Ziehen Sie weitere Optionen für Ihre Sicherungen in Betracht. Weitere Informationen finden Sie im Abschnitt Sicherungsspeicherredundanz von Automatisierte Sicherungen in Azure SQL Database.

- Wählen Sie in Schritt 14 in der Konfiguration der Firewallregeln für Azure-Diensten und -Ressourcen den Zugriff auf diesen Server erlauben die Option Ja aus.

- Speichern Sie in Schritt 4 zum Erstellen einer neuen Ressourcengruppe den Wert Ressourcengruppenname, z. B.

Wenn Sie den Abschnitt Abfragen der Datenbank erreichen, verwenden Sie die folgenden Schritte:

Geben Sie in Schritt 3 Ihre Serveradministrator-Anmeldeinformationen der SQL-Authentifizierung zur Anmeldung ein.

Hinweis

Wenn die Anmeldung mit einer Fehlermeldung ähnlich der folgenden Client mit IP-Adresse 'xx.xx.xx.xx' darf nicht auf den Server zugreifen angezeigt wird, wählen Sie IP xx.xx.xx.xx im Server auf die Positivliste setzen <your-sqlserver-name> am Ende der Fehlernachricht aus. Warten Sie, bis die Serverfirewallregeln die Aktualisierung abgeschlossen haben, und wählen Sie dann erneut OK aus.

Nachdem Sie die Beispielabfrage in Schritt 5 ausgeführt haben, löschen Sie die Inhalte im Editor, und geben Sie die folgende Abfrage ein. Wählen Sie dann erneut Ausführen aus:

CREATE TABLE sessions ( ID VARCHAR(128) NOT NULL, PROPID VARCHAR(128) NOT NULL, APPNAME VARCHAR(128) NOT NULL, LISTENERCNT SMALLINT, LASTACCESS BIGINT, CREATIONTIME BIGINT, MAXINACTIVETIME INT, USERNAME VARCHAR(256), SMALL VARBINARY(MAX), MEDIUM VARCHAR(MAX), LARGE VARBINARY(MAX) );Nach einer erfolgreichen Ausführung sollte die Meldung Die Abfrage war erfolgreich: Betroffene Zeilen: 0 angezeigt werden.

Die Datenbanktabelle

sessionswird zum Speichern von Sitzungsdaten für Ihre WebSphere-App verwendet. Die WebSphere-Clusterdaten, einschließlich der Transaktionsprotokolle, werden im lokalen Speicher der VMs gespeichert, auf denen der Cluster bereitgestellt wird.

Erstellen Sie dann eine Azure SQL Database-Failovergruppe, indem Sie die Azure-Portal Schritte unter Konfigurieren einer Failovergruppe für Azure SQL Database ausführen. Sie benötigen lediglich die folgenden Abschnitte: Erstellen einer Failovergruppe und Testen des geplanten Failovers. Führen Sie die folgenden Schritte aus, während Sie den Artikel durchgehen, und kehren Sie nach dem Erstellen und Konfigurieren der Azure SQL-Datenbank-Failover-Gruppe zu diesem Artikel zurück.

Verwenden Sie im Abschnitt Erstellen einer Failovergruppe die folgenden Schritte:

- Geben Sie in Schritt 5 zum Erstellen der Failovergruppe den eindeutigen Namen der Failovergruppe ein, und speichern Sie ihn, z. B.

failovergroup-mjg022624. - Wählen Sie in Schritt 5 zum Konfigurieren des Servers die Option zum Erstellen eines neuen sekundären Servers aus, und führen Sie dann die folgenden Schritte aus:

- Geben Sie einen eindeutigen Servernamen ein, z. B.

sqlserversecondary-mjg022624. - Geben Sie denselben Serveradministrator und dasselbe Kennwort wie für Ihren primären Server ein.

- Wählen Sie unter Standort die Option (US) USA, Westen aus.

- Stellen Sie sicher, dass Zulassen, dass Azure-Dienste auf den Server zugreifen, ausgewählt ist.

- Geben Sie einen eindeutigen Servernamen ein, z. B.

- Wählen Sie in Schritt 5 zum Konfigurieren der Datenbanken innerhalb der Gruppe die Datenbank aus, die Sie auf dem primären Server erstellt haben – z. B.

mySampleDatabase.

- Geben Sie in Schritt 5 zum Erstellen der Failovergruppe den eindeutigen Namen der Failovergruppe ein, und speichern Sie ihn, z. B.

Nachdem Sie alle Schritte im Abschnitt Testen eines geplanten Failovers abgeschlossen haben, lassen Sie die Failovergruppenseite geöffnet, und verwenden Sie sie später für den Failovertest der WebSphere-Cluster.

Hinweis

In diesem Artikel finden Sie eine Anleitung zum Erstellen einer Azure SQL Database Single Database mit SQL-Authentifizierung. Eine sicherere Methode ist die Verwendung von Microsoft Entra Authentication for Azure SQL für die Authentifizierung der Verbindung zum Datenbankserver. Damit der WebSphere-Cluster später eine Verbindung mit der Datenbank herstellen kann, ist die SQL-Authentifizierung erforderlich. Weitere Informationen finden Sie unter Konfigurieren der Persistenz für Datenbanksitzungen.

Einrichten des primären WebSphere-Clusters auf Azure VMs

In diesem Abschnitt erstellen Sie die primären WebSphere-Cluster auf Azure-VMs mithilfe des Angebots IBM WebSphere Application Server Cluster auf Azure VMs . Der sekundäre Cluster wird während des Failovers mithilfe von Azure Site Recovery später aus dem primären Cluster wiederhergestellt.

Bereitstellen des primären WebSphere-Clusters

Öffnen Sie zuerst das Angebot IBM WebSphere Application Server Cluster auf Azure VMs in Ihrem Browser, und wählen Sie Erstellen aus. Der Bereich Grundeinstellungen des Angebots sollte angezeigt werden.

Führen Sie die folgenden Schritte aus, um den Bereich Grundeinstellungen auszufüllen:

- Stellen Sie sicher, dass der für Abonnement angezeigte Wert mit dem Wert übereinstimmt, der die im Abschnitt „Voraussetzungen“ aufgeführten Rollen enthält.

- Wählen Sie im Feld Ressourcengruppe die Option Neu erstellen aus, und geben Sie einen eindeutigen Wert für die Ressourcengruppe ein, z. B.

was-cluster-eastus-mjg022624. - Wählen Sie unter Instanzdetails für Region die Option USA, Osten aus.

- Wählen Sie für Mit vorhandener WebSphere-Berechtigung oder mit Evaluierungslizenz bereitstellen? die Option Evaluierung für dieses Tutorial aus. Sie können auch Berechtigt auswählen, und Ihre IBMid-Anmeldeinformationen angeben.

- Wählen Sie Ich habe die IBM Lizenzvereinbarung gelesen und akzeptiere sie. aus.

- Behalten Sie die Standardwerte für andere Felder bei.

- Wählen Sie Weiter aus, um zum Bereich Clusterkonfiguration zu navigieren.

Führen Sie die folgenden Schritte aus, um den Bereich Clusterkonfiguration auszufüllen:

- Geben Sie für Kennwort für VM-Administrator ein Kennwort ein. Zur Erhöhung der Sicherheit sollten Sie für den virtuellen Computer den öffentlichen SSH-Schlüssel als Authentifizierungstyp verwenden.

- Geben Sie für Kennwort für WebSphere-Administrator ein Kennwort ein. Speichern Sie den Benutzernamen und das Kennwort für WebSphere-Administrator.

- Behalten Sie die Standardwerte für andere Felder bei.

- Wählen Sie Weiter aus, um zum Bereich Load Balancer zu navigieren.

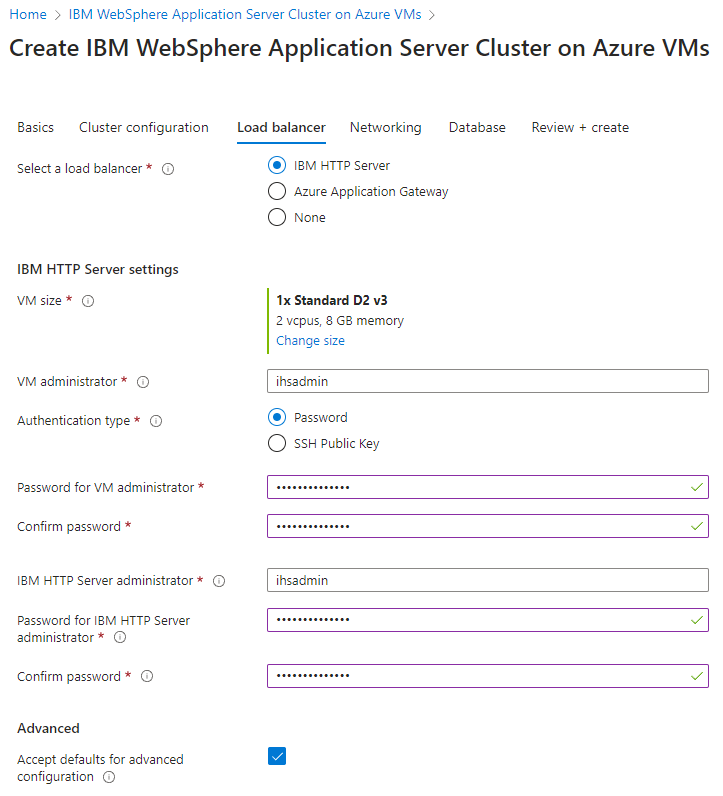

Führen Sie die folgenden Schritte aus, um den Bereich Load Balancer auszufüllen:

- Geben Sie für Kennwort für VM-Administrator ein Kennwort ein. Für eine bessere Sicherheit sollten Sie SSH Public Key für die VM-Authentifizierung verwenden.

- Geben Sie für Kennwort für IBM HTTP Server-Administrator ein Kennwort ein.

- Behalten Sie die Standardwerte für andere Felder bei.

- Wählen Sie Weiter aus, um zum Bereich Netzwerk zu wechseln.

Ihnen sollten alle Felder mit den Standardwerten im Bereich Netzwerk angezeigt werden. Wählen Sie Weiter aus, um zum Bereich Datenbank zu wechseln.

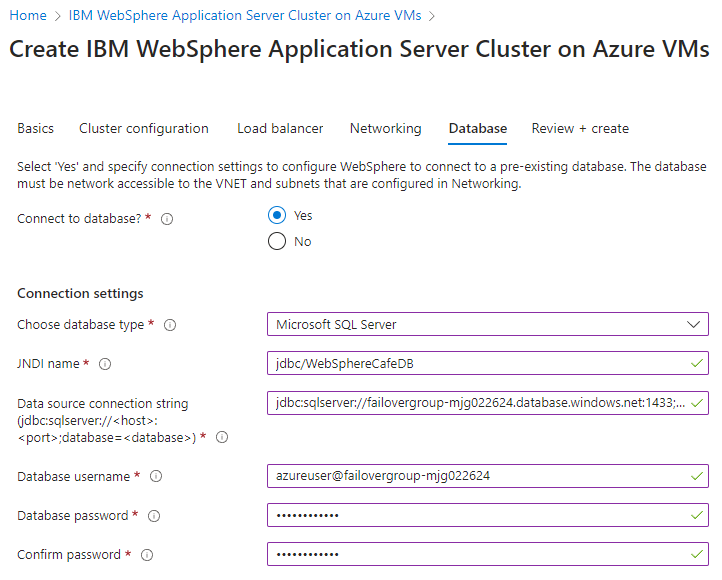

Die folgenden Schritte zeigen Ihnen, wie Sie den Bereich Datenbank ausfüllen:

- Wählen Sie unter Mit Datenbank verbinden? die Option Ja aus.

- Wählen Sie für Datenbanktyp auswählen die Option Microsoft SQL Server aus.

- Geben Sie für JNDI Name den Namen jdbc/WebSphereCafeDB ein.

- Ersetzen Sie für Datenquellen-Verbindungszeichenfolge (jdbc:sqlserver://<host>:<port>;database=<database>) die Platzhalter durch die Werte, die Sie im vorherigen Abschnitt für die Failovergruppe für die Azure SQL-Datenbank gespeichert haben, z. B.

jdbc:sqlserver://failovergroup-mjg022624.database.windows.net:1433;database=mySampleDatabase. - Geben Sie für Datenbankbenutzername den Serveradministrator-Anmeldenamen und den Failovergruppennamen ein, die Sie im vorherigen Abschnitt gespeichert haben, z. B.

azureuser@failovergroup-mjg022624.Hinweis

Achten Sie besonders darauf, den richtigen Hostnamen und Datenbankbenutzernamen für die Failovergruppe zu verwenden, anstelle des Serverhostnamens und des Benutzernamens aus der primären oder der Sicherungsdatenbank. Indem Sie die Werte aus der Failovergruppe verwenden, weisen Sie WebSphere praktisch an, mit der Failovergruppe zu kommunizieren. Für WebSphere handelt es sich jedoch lediglich um eine normale Datenbankverbindung.

- Geben Sie das Anmeldekennwort des Serveradministrators ein, das Sie zuvor für das Datenbankkennwort gespeichert haben. Geben Sie denselben Wert für Kennwort bestätigen ein.

- Übernehmen Sie die Standardwerte für die anderen Felder.

- Klicken Sie auf Überprüfen + erstellen.

- Warten Sie, bis Abschließende Überprüfung wird ausgeführt... erfolgreich abgeschlossen ist. Wählen Sie dann Erstellen aus.

Hinweis

Dieser Artikel gibt Ihnen eine Anleitung, wie Sie sich mit einer Azure SQL Database mit SQL-Authentifizierung verbinden. Eine sicherere Methode ist die Verwendung von Microsoft Entra Authentication for Azure SQL für die Authentifizierung der Verbindung zum Datenbankserver. Damit der WebSphere-Cluster später eine Verbindung mit der Datenbank herstellen kann, ist die SQL-Authentifizierung erforderlich. Weitere Informationen finden Sie unter Konfigurieren der Persistenz für Datenbanksitzungen.

Nach einiger Zeit sollte die Seite Bereitstellung angezeigt werden, auf der Bereitstellung wird ausgeführt angezeigt wird.

Hinweis

Wenn bei Abschließende Überprüfung wird ausgeführt... Probleme auftreten, beheben Sie diese, und versuchen Sie es erneut.

Abhängig von den Netzwerkbedingungen und anderen Aktivitäten in der ausgewählten Region kann die Bereitstellung bis zu 25 Minuten dauern. Danach sollte auf der Bereitstellungsseite der Text Ihre Bereitstellung wurde abgeschlossen. angezeigt werden.

Überprüfen der Bereitstellung des Clusters

Sie haben einen IBM HTTP Server (IHS) und einen WebSphere Deployment Manager (Dmgr) im Cluster bereitgestellt. Der IHS fungiert als Load Balancer für alle Anwendungsserver im Cluster. Dmgr stellt eine Webkonsole für die Clusterkonfiguration bereit.

Überprüfen Sie mit den folgenden Schritten, ob die IHS- und Dmgr-Konsolen funktionieren, bevor Sie mit dem nächsten Schritt fortfahren:

Kehren Sie zur Seite Bereitstellung zurück, und wählen Sie dann Ausgaben aus.

Kopieren Sie den Wert der Eigenschaft ihsConsole. Öffnen Sie diese URL in einem neuen Browser-Tab. Beachten Sie, dass wir bei diesem Beispiel

httpsnicht für das IHS verwenden. Eine Willkommensseite des IHS sollte ohne Fehlermeldung angezeigt werden. Falls nicht, müssen Sie das Problem prüfen und beheben, bevor Sie fortfahren. Lassen Sie die Konsole geöffnet, und verwenden Sie sie, um die App-Bereitstellung des Clusters später zu überprüfen.Kopieren und speichern Sie den Wert der Eigenschaft adminSecuredConsole. Öffnen Sie es in einem neuen Browsertab. Akzeptieren Sie die Browserwarnung für das selbstsignierte TLS-Zertifikat. Verwenden Sie in der Produktion kein selbstsigniertes TLS-Zertifikat.

Die Anmeldeseite von WebSphere Integrated Solutions Console sollte Ihnen angezeigt werden. Melden Sie sich bei der Konsole mit dem Benutzernamen und Kennwort für den WebSphere-Administrator an, den Sie zuvor gespeichert haben. Wenn Sie sich nicht anmelden können, müssen Sie das Problem untersuchen und lösen, bevor Sie fortfahren. Lassen Sie die Konsole geöffnet, und verwenden Sie sie später für die weitere Konfiguration des WebSphere-Clusters.

Führen Sie die folgenden Schritte aus, um den Namen der öffentlichen IP-Adresse des IHS abzurufen. Sie verwenden sie später, wenn Sie den Azure Traffic Manager einrichten.

- Öffnen Sie die Ressourcengruppe, in der Ihr Cluster bereitgestellt wird. Wählen Sie Übersicht aus, um zurück zum Bereich „Übersicht“ der Bereitstellungsseite zurückzukehren. Wählen Sie dann Zu Ressourcengruppe wechseln aus.

- Suchen Sie in der Tabelle der Ressourcen die Spalte Typ. Wählen Sie sie aus, um nach Ressourcentyp zu sortieren.

- Suchen Sie die Ressource Öffentliche IP-Adresse mit dem Präfix

ihs. Kopieren Sie sie dann, und speichern Sie ihren Namen.

Konfigurieren des Clusters

Führen Sie zunächst die folgenden Schritte aus, um die Option Änderungen mit Knoten synchronisieren zu aktivieren, damit jede Konfiguration automatisch mit allen Anwendungsservern synchronisiert werden kann:

- Wechseln Sie zurück zur WebSphere Integrated Solutions Console, und melden Sie sich erneut an, wenn Sie abgemeldet sind.

- Wählen Sie im Navigationsbereich Systemverwaltung>Konsoleneinstellungenaus.

- Wählen Sie im Bereich Konsoleneinstellungen die Option Änderungen mit Knoten synchronisieren und dann Übernehmen aus. Die Nachricht Ihre Einstellungen wurden geändert. sollte angezeigt werden.

Führen Sie dann die folgenden Schritte aus, um verteilte Datenbanksitzungen für alle Anwendungsserver zu konfigurieren:

- Wählen Sie im Navigationsbereich Server>Servertypen>WebSphere-Anwendungsserver aus.

- Im Bereich Anwendungsserver sollten drei Anwendungsserver aufgeführt sein. Verwenden Sie für jeden Anwendungsserver die folgenden Anweisungen zum Konfigurieren der verteilten Datenbanksitzungen:

- Unter dem Text in der Tabelle können Sie die folgenden Ressourcenverwalten. Wählen Sie den Link für den Anwendungsserver aus, der mit

MyClusterbeginnt. - Wählen Sie im Abschnitt Containereinstellungen die Option Sitzungsverwaltungaus.

- Wählen Sie im Abschnitt Zusätzliche Eigenschaften die Option Verteilte Umgebungseinstellungen aus.

- Wählen Sie für Verteilte Sitzungen die Option Datenbank (wird nur für Web-Container unterstützt.) aus.

- Wählen Sie Datenbank aus, und verwenden Sie die folgenden Schritte:

- Geben Sie für Datasource JNDI-Name den Namen jdbc/WebSphereCafeDB ein.

- Geben Sie für Benutzer-ID den Serveradministrator-Anmeldenamen und den Failovergruppennamen ein, die Sie im vorherigen Abschnitt gespeichert haben, z. B.

azureuser@failovergroup-mjg022624. - Geben Sie das Azure SQL Server-Administrator-Anmeldekennwort ein, das Sie zuvor für Kennwort gespeichert haben.

- Geben Sie für TabellenbereichnameSitzungen ein.

- Wählen Sie Mehrzeiliges Schema verwenden aus.

- Wählen Sie OK aus. Sie werden zurück zum Bereich Verteilte Umgebungseinstellungen geleitet.

- Wählen Sie im Abschnitt Zusätzliche Eigenschaften die Option Benutzerdefinierte Optimierungsparameter aus.

- Wählen Sie für Optimierungsebene die Option Niedrig (für Failover optimieren) aus.

- Wählen Sie OK aus.

- Wählen Sie unter Nachrichten die Option Speichern aus. Warten Sie, bis die Fertigstellung erfolgt ist.

- Wählen Sie Anwendungsserver aus der oberen Breadcrumbleiste aus. Sie werden zurück zum Bereich Anwendungsserver geleitet.

- Unter dem Text in der Tabelle können Sie die folgenden Ressourcenverwalten. Wählen Sie den Link für den Anwendungsserver aus, der mit

- Wählen Sie im Navigationsbereich Server>Cluster>WebSphere-Anwendungsservercluster aus.

- Im Bereich WebSphere-Anwendungsservercluster sollte der Cluster

MyClusteraufgeführt sein. Aktivieren Sie das Kontrollkästchen neben MyCluster. - Wählen Sie Ripple-Start aus.

- Warten Sie, bis der Cluster neu gestartet wird. Sie können das Symbol Status auswählen und falls das neue Fenster nicht Gestartet anzeigt, wechseln Sie zurück zur Konsole und aktualisieren Sie die Webseite nach einiger Zeit. Wiederholen Sie den Vorgang, bis Gestartet angezeigt wird. Möglicherweise wird Teilweiser Start angezeigt, bevor der Status Gestartet erreicht wird.

Lassen Sie die Konsole geöffnet, und verwenden Sie sie später für die App-Bereitstellung.

Bereitstellen einer Beispiel-App

Dieser Abschnitt zeigt Ihnen, wie Sie eine CRUD Java/Jakarta EE-Beispielanwendung auf einem WebSphere-Cluster bereitstellen und ausführen, um später einen Failovertest zur Notfallwiederherstellung durchzuführen.

Sie haben Anwendungsserver für die Verwendung der Datenquelle jdbc/WebSphereCafeDB zum Speichern von Sitzungsdaten konfiguriert, wodurch Failover- und Lastenausgleich über einen Cluster von WebSphere-Anwendungsservern hinweg ermöglicht wird. Die Beispiel-App konfiguriert auch ein Persistenzschema, um Anwendungsdatencoffee in derselben Datenquelle jdbc/WebSphereCafeDB beizubehalten.

Verwenden Sie zunächst die folgenden Befehle, um das Beispiel herunterzuladen, zu erstellen und zu paketieren:

git clone https://github.com/Azure-Samples/websphere-cafe

cd websphere-cafe

git checkout 20240326

mvn clean package

Wenn eine Meldung darüber angezeigt wird, dass der Status Detached HEAD lautet, kann diese Nachricht problemlos ignoriert werden.

Das Paket sollte erfolgreich generiert und unter <parent-path-to-your-local-clone>/websphere-cafe/websphere-cafe-application/target/websphere-cafe.ear platziert werden. Wenn das Paket nicht angezeigt wird, müssen Sie das Problem beheben, bevor Sie fortfahren.

Führen Sie dann die folgenden Schritte aus, um die Beispiel-App im Cluster bereitzustellen:

- Wechseln Sie zurück zur WebSphere Integrated Solutions Console, und melden Sie sich erneut an, wenn Sie abgemeldet sind.

- Wählen Sie im Navigationsbereich Anwendungen>Anwendungstypen>WebSphere-Unternehmensanwendungen aus.

- Wählen Sie im Bereich Unternehmensanwendungen die Option Installieren>Datei auswählen aus. Suchen Sie dann das Paket unter <parent-path-to-your-local-clone>/websphere-cafe/websphere-cafe-application/target/websphere-cafe.ear, und wählen Sie Öffnen aus. Wählen Sie als nächstes >, danach>und schließlichaus.

- Drücken Sie im Bereich Zuweisen von Modulen zu Servern die Taste Strg, und wählen Sie alle Elemente unter Cluster und Server aus. Aktivieren Sie das Kontrollkästchen neben websphere-cafe.war. Wählen Sie Übernehmen. Wählen Sie Weiter aus, bis die Schaltfläche Fertig stellen angezeigt wird.

- Wählen Sie Fertig stellen>Speichern aus, und warten Sie dann auf den Abschluss. Wählen Sie OK aus.

- Wählen Sie die installierte Anwendung

websphere-cafeund dann Start aus. Warten Sie, bis die Meldung angezeigt wird, dass die Anwendung erfolgreich gestartet wurde. Wenn Sie die Erfolgsmeldung nicht sehen können, müssen Sie das Problem beheben, bevor Sie fortfahren.

Führen Sie nun die folgenden Schritte aus, um zu überprüfen, ob die App wie erwartet ausgeführt wird:

Wechseln Sie zurück zur IHS-Konsole. Fügen Sie den Kontextstamm

/websphere-cafe/der bereitgestellten App an die Adressleiste an, z. B.http://ihs70685e.eastus.cloudapp.azure.com/websphere-cafe/, und drücken Sie dann die Eingabetaste. Sie sollten die Willkommensseite der Beispiel-App sehen.Erstellen Sie einen neuen Kaffee mit einem Namen und einem Preis, z. B. Kaffee 1 mit dem Preis $10, der sowohl in der Anwendungsdatentabelle als auch in der Sitzungstabelle der Datenbank beibehalten wird. Die angezeigte Benutzeroberfläche sollte dem folgenden Screenshot ähneln:

Wenn Ihre Benutzeroberfläche nicht ähnlich aussieht, beheben und lösen Sie das Problem, bevor Sie fortfahren.

Einrichten der Notfallwiederherstellung für den Cluster mit Azure Site Recovery

In diesem Abschnitt richten Sie mithilfe von Azure Site Recovery die Notfallwiederherstellung für Azure VMs im primären Cluster ein, indem Sie die Schritte im Tutorial ausführen: Einrichten der Notfallwiederherstellung für Azure VMs. Sie benötigen nur die folgenden Abschnitte: Erstellen eines Recovery Services-Tresor und Aktivieren der Replikation. Beachten Sie beim Durcharbeiten des Artikels die folgenden Schritte, und kehren Sie dann zu diesem Artikel zurück, nachdem der primäre Cluster geschützt wurde:

Führen Sie im Abschnitt Erstellen eines Recovery Services-Tresors die folgenden Schritte aus:

Erstellen Sie in Schritt 5 für Ressourcengruppe eine neue Ressourcengruppe mit einem eindeutigen Namen in Ihrem Abonnement, z. B.

was-cluster-westus-mjg022624.Geben Sie in Schritt 6 für Tresorname einen Tresornamen ein, z. B.

recovery-service-vault-westus-mjg022624.Wählen Sie in Schritt 7 für Region die Option USA, Westen aus.

Bevor Sie in Schritt 8 Überprüfen + erstellen auswählen, wählen Sie Weiter: Redundanz aus. Wählen Sie im Bereich Redundanz die Option Georedundant für Redundanz für Sicherungsspeicher und Aktivieren für Regionsübergreifende Wiederherstellung aus.

Hinweis

Wählen Sie unbedingt Georedundant für Redundanz für Sicherungsspeicher und Aktivieren für Regionsübergreifende Wiederherstellung im Bereich Redundanz aus. Andernfalls kann der Speicher des primären Clusters nicht in die sekundäre Region repliziert werden.

Aktivieren Sie die Websitewiederherstellung, indem Sie die Schritte im Abschnitt "Aktivierung der Websitewiederherstellung"ausführen.

Wenn Sie den Abschnitt Aktivieren der Replikation erreichen, verwenden Sie die folgenden Schritte:

- Führen Sie im Abschnitt Auswählen der Quelleinstellungen die folgenden Schritte aus:

Wählen Sie als Region die Option USA, Osten aus.

Wählen Sie für Ressourcengruppe die Ressource aus, in der der primäre Cluster bereitgestellt wird, z. B.

was-cluster-eastus-mjg022624.Hinweis

Wenn die gewünschte Ressourcengruppe nicht aufgeführt ist, können Sie zuerst „USA, Westen“ für die Region auswählen und dann zurück zu „USA, Osten“ wechseln.

Behalten Sie die Standardwerte für andere Felder bei. Wählen Sie Weiter aus.

- Wählen Sie im Abschnitt Auswählen der VMs für Virtuelle Computer alle fünf aufgeführten VMs und dann Weiter aus.

- Führen Sie im Abschnitt Überprüfen der Replikationseinstellungen die folgenden Schritte aus:

- Wählen Sie unter Zielstandort die Option USA, Westen aus.

- Wählen Sie für Zielressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

was-cluster-westus-mjg022624. - Notieren Sie sich das neue virtuelle Failover-Netzwerk und das Failover-Subnetz, die denen in der primären Region zugeordnet sind.

- Behalten Sie die Standardwerte für andere Felder bei.

- Wählen Sie Weiter aus.

- Führen Sie im Abschnitt Verwalten die folgenden Schritte aus:

- Verwenden Sie für Aufbewahrungsrichtlinie die Standardrichtlinie 24-Stunden-Aufbewahrungsrichtlinie. Sie können auch eine neue Richtlinie für Ihr Unternehmen erstellen.

- Behalten Sie die Standardwerte für andere Felder bei.

- Wählen Sie Weiter aus.

- Führen Sie im Abschnitt Überprüfen die folgenden Schritte aus:

Beachten Sie nach dem Auswählen von Replikation aktivieren die Nachricht Azure-Ressourcen werden erstellt. Dieses Blatt nicht schließen., die unten auf der Seite angezeigt wird. Tun Sie nichts und warten Sie, bis das Fenster automatisch geschlossen wird. Sie werden zur Seite Site Recovery weitergeleitet.

Klicken Sie unter Geschützte Elemente auf Replizierte Elemente. Zunächst sind keine Elemente aufgelistet, da die Replikation noch ausgeführt wird. Die Replikation dauert etwa eine Stunde. Aktualisieren Sie die Seite regelmäßig, bis Sie sehen, dass sich alle VMs im Zustand Geschützt befinden, wie im folgenden Beispielscreenshot dargestellt:

- Führen Sie im Abschnitt Auswählen der Quelleinstellungen die folgenden Schritte aus:

Erstellen Sie als Nächstes einen Wiederherstellungsplan, der alle replizierten Elemente einschließt, sodass ein gemeinsames Failover möglich ist. Verwenden Sie die Anweisungen in Erstellen Sie einen Wiederherstellungsplanmit den folgenden Anpassungen:

- Geben Sie in Schritt 2 einen Namen für den Plan ein, z. B.

recovery-plan-mjg022624. - Wählen Sie in Schritt 3 für Quelle die Option USA, Osten und für Ziel die Option USA, Westen aus.

- Wählen Sie in Schritt 4 für Elemente auswählen alle fünf geschützten VMs für dieses Tutorial aus.

Als Nächstes erstellen Sie einen Wiederherstellungsplan. Lassen Sie die Seite geöffnet, damit Sie sie später für den Failovertest verwenden können.

Weitere Netzwerkkonfiguration für die sekundäre Region

Außerdem benötigen Sie eine weitere Netzwerkkonfiguration, um den externen Zugriff auf die sekundäre Region in einem Failoverereignis zu aktivieren und zu schützen. Verwenden Sie die folgenden Schritte für diese Konfiguration:

Erstellen Sie eine öffentliche IP-Adresse für Dmgr in der sekundären Region, indem Sie die Anweisungen in Schnellstart: Erstellen einer öffentlichen IP mithilfe des Azure-Portals mit den folgenden Angaben befolgen:

- Wählen Sie für Ressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

was-cluster-westus-mjg022624. - Wählen Sie unter Region die Option USA, Westen aus.

- Geben Sie für Name einen Wert ein, z. B.

dmgr-public-ip-westus-mjg022624. - Geben Sie für DNS-Namensbezeichnung einen eindeutigen Wert ein, z. B.

dmgrmjg022624.

- Wählen Sie für Ressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

Erstellen Sie eine weitere öffentliche IP-Adresse für IHS in der sekundären Region, indem Sie denselben Leitfaden mit den folgenden Anpassungen befolgen:

- Wählen Sie für Ressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

was-cluster-westus-mjg022624. - Wählen Sie unter Region die Option USA, Westen aus.

- Geben Sie für Name einen Wert ein, z. B.

ihs-public-ip-westus-mjg022624. Schreiben Sie es auf. - Geben Sie für DNS-Namensbezeichnung einen eindeutigen Wert ein, z. B.

ihsmjg022624.

- Wählen Sie für Ressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

Erstellen Sie eine Netzwerksicherheitsgruppe in der sekundären Region, indem Sie die Anweisungen im Abschnitt Erstellen einer Netzwerksicherheitsgruppe von Erstellen, Ändern oder Löschen einer Netzwerksicherheitsgruppe mit den folgenden Anpassungen befolgen:

- Wählen Sie für Ressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

was-cluster-westus-mjg022624. - Geben Sie für Name einen Wert ein, z. B.

nsg-westus-mjg022624. - Wählen Sie unter Region die Option USA, Westen aus.

- Wählen Sie für Ressourcengruppe die Ressourcengruppe aus, in der der Dienstwiederherstellungstresor bereitgestellt wird, z. B.

Erstellen Sie eine eingehende Sicherheitsregel für die Netzwerksicherheitsgruppe, indem Sie die Anweisungen im Abschnitt Erstellen einer Sicherheitsregel desselben Artikels mit den folgenden Anpassungen befolgen:

- Wählen Sie in Schritt 2 die von Ihnen erstellte Netzwerksicherheitsgruppe aus, z. B.

nsg-westus-mjg022624. - Wählen Sie in Schritt 3 Eingangssicherheitsregeln aus.

- Passen Sie in Schritt 4 die folgenden Einstellungen an:

- Geben Sie unter Zielportbereiche den Wert 9060,9080,9043,9443,80 ein.

- Für das -Protokollwählen Sie TCPaus.

- Geben Sie für Name ALLOW_HTTP_ACCESS ein.

- Wählen Sie in Schritt 2 die von Ihnen erstellte Netzwerksicherheitsgruppe aus, z. B.

Ordnen Sie die Netzwerksicherheitsgruppe einem Subnetz zu, indem Sie die Anweisungen im Abschnitt Zuordnen einer Netzwerksicherheitsgruppe zu einer Netzwerkschnittstelle oder einem Subnetz bzw. deren Trennung davon desselben Artikels mit den folgenden Anpassungen befolgen:

- Wählen Sie in Schritt 2 die von Ihnen erstellte Netzwerksicherheitsgruppe aus, z. B.

nsg-westus-mjg022624. - Wählen Sie Zuordnen aus, um die Netzwerksicherheitsgruppe dem Failover-Subnetz zuzuordnen, das Sie zuvor notiert haben.

- Wählen Sie in Schritt 2 die von Ihnen erstellte Netzwerksicherheitsgruppe aus, z. B.

Einrichten von Azure Traffic Manager

In diesem Abschnitt erstellen Sie einen Azure Traffic Manager zum Verteilen des Datenverkehrs an Ihre öffentlich zugänglichen Anwendungen in den globalen Azure-Regionen. Der primäre Endpunkt verweist auf die öffentliche IP-Adresse des IHS in der primären Region. Der sekundäre Endpunkt verweist auf die öffentliche IP-Adresse des IHS in der sekundären Region.

Erstellen Sie ein Azure Traffic Manager-Profil, indem Sie den Anweisungen in Schnellstart: Erstellen eines Traffic Manager-Profils mithilfe von Azure Portalfolgen. Sie benötigen nur die folgenden Abschnitte: Erstellen eines Traffic Manager-Profils und Hinzufügen von Traffic Manager-Endpunkten. Sie müssen die Abschnitte überspringen, in denen Sie zum Erstellen von App Service-Ressourcen aufgefordert werden. Führen Sie die folgenden Schritte aus, während Sie die folgenden Abschnitte durchlaufen, und kehren Sie nach dem Erstellen und Konfigurieren des Azure Traffic Managers zu diesem Artikel zurück.

Verwenden Sie im Abschnitt Erstellen eines Traffic Manager-Profils in Schritt 2 für Erstellen eines Traffic Manager-Profils die folgenden Schritte:

- Speichern Sie den eindeutigen Traffic Manager-Profilnamen für Name, z. B.

tmprofile-mjg022624. - Speichern Sie den neuen Ressourcengruppennamen für Ressourcengruppe, z. B.

myResourceGroupTM1.

- Speichern Sie den eindeutigen Traffic Manager-Profilnamen für Name, z. B.

Gehen Sie wie folgt vor, wenn Sie den Abschnitt Hinzufügen von Traffic Manager-Endpunkten erreichen:

- Nachdem Sie das Traffic Manager-Profil in Schritt 2 geöffnet haben, führen Sie auf der Seite Konfiguration die folgenden Schritte aus:

- Geben Sie für DNS time to live (TTL) die Zahl 10 ein.

- Geben Sie unter Endpunktüberwachungseinstellungen für Pfad /websphere-cafe/ ein. Dies ist der Kontextstamm der bereitgestellten Beispiel-App.

- Verwenden Sie unter Einstellungen für schnelles Endpunktfailover die folgenden Werte:

- Wählen Sie für Interne Tests die Zahl 10 aus.

- Geben Sie für Tolerierte Anzahl von Fehlern die Zahl 3 ein.

- Verwenden Sie für Testtimeout die Zahl 5.

- Wählen Sie Speichern. Warten Sie, bis der Vorgang abgeschlossen ist.

- Verwenden Sie in Schritt 4 zum Hinzufügen des primären Endpunkts

myPrimaryEndpointdie folgenden Schritte:- Wählen Sie für Zielressourcentyp die Option Öffentliche IP-Adresse aus.

- Wählen Sie das Dropdownmenü Öffentliche IP-Adresse auswählen aus, und geben Sie den Namen der öffentlichen IP-Adresse von IHS in der Region „USA, Osten“ ein, die Sie zuvor gespeichert haben. Sie sollten einen übereinstimmenden Eintrag sehen. Wählen Sie diesen für Öffentliche IP-Adresse aus.

- Verwenden Sie in Schritt 6 zum Hinzufügen eines Failover-/sekundären Endpunkts

myFailoverEndpointdie folgenden Schritte:- Wählen Sie für Zielressourcentyp die Option Öffentliche IP-Adresse aus.

- Wählen Sie das Dropdownmenü Öffentliche IP-Adresse auswählen aus, und geben Sie den Namen der öffentlichen IP-Adresse von IHS in der Region „USA, Westen“ ein, die Sie zuvor gespeichert haben. Sie sollten einen übereinstimmenden Eintrag sehen. Wählen Sie diesen für Öffentliche IP-Adresse aus.

- Warten Sie einen Moment. Wählen Sie Aktualisieren aus, bis der Überwachungsstatus für den Endpunkt

myPrimaryEndpointOnline und der Überwachungsstatus für den EndpunktmyFailoverEndpointHerabgestuft ist.

- Nachdem Sie das Traffic Manager-Profil in Schritt 2 geöffnet haben, führen Sie auf der Seite Konfiguration die folgenden Schritte aus:

Führen Sie als Nächstes die folgenden Schritte aus, um zu überprüfen, ob auf die im primären WebShere-Cluster bereitgestellte Beispiel-App über das Traffic Manager-Profil zugegriffen werden kann:

Wählen Sie Übersicht für das Traffic Manager-Profil aus, das Sie erstellt haben.

Wählen Sie den DNS-Namen (Domain Name System) des Traffic Manager-Profils aus, kopieren Sie ihn, und erweitern Sie ihn dann mit

/websphere-cafe/, z. B.http://tmprofile-mjg022624.trafficmanager.net/websphere-cafe/.Öffnen Sie die URL in einer neuen Registerkarte des Browsers. Ihnen sollte der zuvor erstellte Kaffee auf der Seite angezeigt werden.

Erstellen Sie einen anderen Kaffee mit einem anderen Namen und Preis, z. B. Kaffee 2 mit dem Preis 20, der sowohl in der Anwendungsdatentabelle als auch in der Sitzungstabelle der Datenbank beibehalten wird. Die angezeigte Benutzeroberfläche sollte dem folgenden Screenshot ähneln:

Wenn Ihre Benutzeroberfläche nicht ähnlich aussieht, führen Sie die Problembehebung durch und lösen Sie das Problem, bevor Sie fortfahren. Lassen Sie die Konsole geöffnet, und verwenden Sie sie später für den Failovertest.

Nun richten Sie das Traffic Manager-Profil ein. Halten Sie die Seite geöffnet und verwenden Sie sie später, um die Änderung des Endpunktstatus bei einem Failover-Ereignis zu überwachen.

Testen des Failovers vom primären zum sekundären Standort

Zum Testen des Failovers führen Sie ein manuelles Failover Ihres Azure SQL-Datenbank-Servers und -clusters durch, und führen Sie dann einen Failover mit dem Azure-Portal durch.

Failover an den sekundären Standort

Verwenden Sie zunächst die folgenden Schritte, um ein Failover der Azure SQL-Datenbank vom primären Server zum sekundären Server durchzuführen:

- Wechseln Sie zur Browserregisterkarte Ihrer Azure SQL-Datenbank-Failovergruppe, z. B.

failovergroup-mjg022624. - Wählen Sie Failover>Ja aus.

- Warten Sie, bis der Vorgang abgeschlossen ist.

Führen Sie als Nächstes die folgenden Schritte aus, um ein Failover des WebSphere-Clusters mit dem Wiederherstellungsplan durchzuführen:

Geben Sie im Suchfeld oben im Azure-Portal Recovery Services-Tresore ein, und wählen Sie dann Recovery Services-Tresore in den Suchergebnissen aus.

Wählen Sie den Namen Ihres Recovery Services-Tresors aus, z. B.

recovery-service-vault-westus-mjg022624.Klicken Sie unter Verwalten auf Wiederherstellungspläne (Site Recovery). Wählen Sie den Wiederherstellungsplan aus, den Sie erstellt haben, z. B.

recovery-plan-mjg022624.Wählen Sie Failover aus. Wählen Sie Ich kenne die Risiken. Testfailover überspringen. aus. Übernehmen Sie die Standardwerte für die anderen Felder, und wählen Sie OK aus.

Hinweis

Sie können optional Testfailover und Testfailover bereinigen ausführen, um sicherzustellen, dass alles wie erwartet funktioniert, bevor Sie Failover testen. Weitere Informationen finden Sie im Tutorial: Durchführung einer Notfallwiederherstellungsübung für Azure-VMs. In diesem Tutorial wird das Failover direkt getestet, um die Übung zu vereinfachen.

Überwachen Sie das Failover in Benachrichtigungen, bis es abgeschlossen ist. Es dauert etwa 10 Minuten, um die Übung bei diesem Tutorial zu machen.

Optional können Sie Details des Failoverauftrags anzeigen, indem Sie das Failoverereignis über die Benachrichtigungen auswählen, z. B. Failover of 'recovery-plan-mjg022624' is in progress....

Führen Sie dann die folgenden Schritte aus, um den externen Zugriff auf die WebSphere Integrated Solutions Console und die Beispiel-App in der sekundären Region zu ermöglichen:

- Geben Sie im Suchfeld oben im Azure-Portal Ressourcengruppen ein, und wählen Sie dann in den Suchergebnissen Ressourcengruppen aus.

- Wählen Sie den Namen der Ressourcengruppe für Ihre sekundäre Region aus, z. B.

was-cluster-westus-mjg022624. Sortieren Sie Elemente nach Typ auf der Seite Ressourcengruppe. - Wählen Sie die Netzwerkschnittstelle mit dem Präfix

dmgraus. Wählen Sie IP-Konfigurationen>ipconfig1 aus. Wählen Sie Öffentliche IP-Adresse zuordnen aus. Wählen Sie für Öffentliche IP-Adresse die öffentliche IP-Adresse mit dem Präfixdmgraus. Diese Adresse ist die, die Sie zuvor erstellt haben. In diesem Artikel lautet die Adressedmgr-public-ip-westus-mjg022624. Wählen Sie Speichern aus, und warten Sie dann, bis der Vorgang abgeschlossen ist. - Wechseln Sie zurück zur Ressourcengruppe, und wählen Sie die Netzwerkschnittstelle mit dem Präfix

ihsaus. Wählen Sie IP-Konfigurationen>ipconfig1 aus. Wählen Sie Öffentliche IP-Adresse zuordnen aus. Wählen Sie für Öffentliche IP-Adresse die öffentliche IP-Adresse mit dem Präfixihsaus. Diese Adresse ist die, die Sie zuvor erstellt haben. In diesem Artikel lautet die Adresseihs-public-ip-westus-mjg022624. Wählen Sie Speichern aus, und warten Sie dann, bis der Vorgang abgeschlossen ist.

Führen Sie nun die folgenden Schritte aus, um zu überprüfen, ob das Failover erwartungsgemäß funktioniert:

Suchen Sie die DNS-Namensbezeichnung für die öffentliche IP-Adresse des zuvor erstellten Dmgr. Öffnen Sie die URL der Dmgr WebSphere Integrated Solutions Console in einem neuen Browser-Tab. Vergessen Sie nicht,

httpszu verwenden. Beispiel:https://dmgrmjg022624.westus.cloudapp.azure.com:9043/ibm/console. Laden Sie die Seite neu, bis die Willkommensseite für die Anmeldung angezeigt wird.Melden Sie sich mit dem Benutzernamen und dem Kennwort des WebSphere-Administrators, die Sie zuvor gespeichert hatten, bei der Konsole an, und führen Sie dann die folgenden Schritte aus:

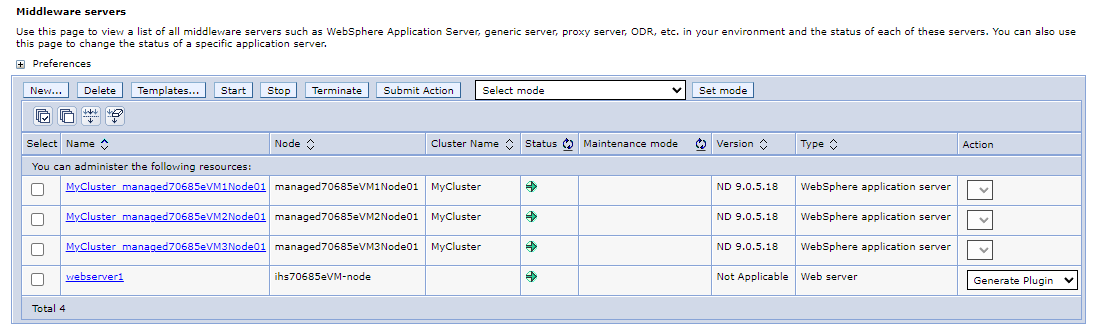

Wählen Sie im Navigationsbereich Server>Alle Server aus. Im Bereich Middleware-Server sollten vier Server aufgeführt sein, einschließlich drei WebSphere-Anwendungsserver mit WebSphere-Cluster

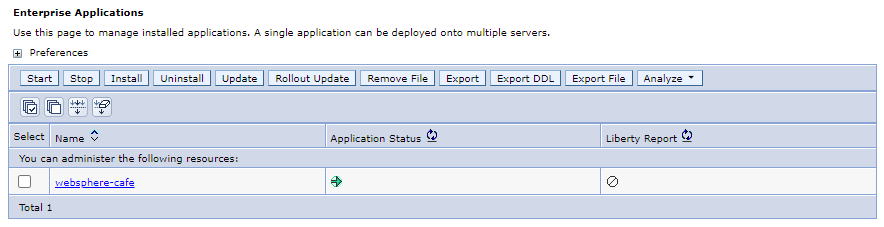

MyClusterund einem Webserver, der ein IHS ist. Aktualisieren Sie die Seite, bis Sie sehen, dass alle Server gestartet werden.Wählen Sie im Navigationsbereich Anwendungen>Anwendungstypen>WebSphere-Unternehmensanwendungen aus. Im Bereich Unternehmensanwendungen sollte eine Anwendung angezeigt werden –

websphere-cafe– aufgeführt und gestartet.Um die Clusterkonfiguration in der sekundären Region zu überprüfen, befolgen Sie die Schritte im Abschnitt Konfigurieren des Clusters. Ihnen sollte angezeigt werden, dass die Einstellungen für Änderungen mit Knoten synchronisieren und Verteilte Sitzungen in den Failovercluster repliziert werden, wie in den folgenden Screenshots gezeigt:

Suchen Sie die DNS-Namensbezeichnung für die öffentliche IP-Adresse des zuvor erstellten IHS. Öffnen Sie die URL der IHS-Konsole, die mit dem Stammkontext

/websphere-cafe/angefügt wurde. Beachten Sie, dass Sie nichthttpsverwenden dürfen. In diesem Beispiel wird für IHS nichthttpsverwendet, z. B.http://ihsmjg022624.westus.cloudapp.azure.com/websphere-cafe/. Sie sollten zwei Kaffeesorten sehen, die Sie zuvor auf der Seite erstellt haben.Wechseln Sie zur Browser-Registerkarte Ihres Traffic Manager-Profils und aktualisieren Sie die Seite, bis Sie sehen, dass der Wert Überwachungsstatus des Endpunkts

myFailoverEndpointin Online geändert wird und der Wert Überwachungsstatus des EndpunktsmyPrimaryEndpointzu Herabgestuft wechselt.Wechseln Sie zur Browserregisterkarte mit dem DNS-Namen des Traffic Manager-Profils, z. B.

http://tmprofile-mjg022624.trafficmanager.net/websphere-cafe/. Aktualisieren Sie die Seite. Sie sollten die gleichen Daten sehen, die in der Anwendungsdatentabelle und in der angezeigten Sitzungstabelle gespeichert sind. Die angezeigte Benutzeroberfläche sollte dem folgenden Screenshot ähneln:Wenn Sie dieses Verhalten nicht beobachten, liegt es möglicherweise daran, dass der Traffic Manager Zeit benötigt, um das DNS so zu aktualisieren, dass es auf die Failover-Website verweist. Das Problem könnte auch sein, dass Ihr Browser das Ergebnis der DNS-Namensauflösung zwischengespeichert hat, das auf die fehlgeschlagene Website verweist. Warten Sie einen Moment, und aktualisieren Sie die Seite erneut.

Führen Sie ein Commit für das Failover aus.

Führen Sie die folgenden Schritte aus, um das Failover zu bestätigen, nachdem Sie mit dem Failover-Ergebnis zufrieden sind:

Geben Sie im Suchfeld oben im Azure-Portal Recovery Services-Tresore ein, und wählen Sie dann Recovery Services-Tresore in den Suchergebnissen aus.

Wählen Sie den Namen Ihres Recovery Services-Tresors aus, z. B.

recovery-service-vault-westus-mjg022624.Klicken Sie unter Verwalten auf Wiederherstellungspläne (Site Recovery). Wählen Sie den Wiederherstellungsplan aus, den Sie erstellt haben, z. B.

recovery-plan-mjg022624.Wählen Sie Commit>OK aus.

Überwachen Sie das Commit in Benachrichtigungen, bis es abgeschlossen ist.

Wählen Sie Elemente im Wiederherstellungsplan aus. Es sollten fünf Elemente angezeigt werden, die mit Commit für Failover ausgeführt aufgeführt sind.

Replikation deaktivieren

Führen Sie die folgenden Schritte aus, um die Replikation für Elemente im Wiederherstellungsplan zu deaktivieren und dann den Wiederherstellungsplan zu löschen:

Wählen Sie für jedes Element in Elemente im Wiederherstellungsplan die Schaltfläche mit den Auslassungspunkten (...) und dann Replikation deaktivieren aus.

Wenn Sie aufgefordert werden, einen Grund für die Deaktivierung des Schutzes für diese virtuelle Maschine anzugeben, wählen Sie einen aus, den Sie bevorzugen, z. B. ich habe die Migration meiner Anwendung abgeschlossen. Wählen Sie OK aus.

Wiederholen Sie Schritt 1, bis Sie die Replikation für alle Elemente deaktivieren.

Überwachen Sie den Prozess in Benachrichtigungen, bis er abgeschlossen ist.

Wählen Sie Übersicht>Löschen aus. Wählen Sie Ja aus, um den Löschvorgang zu bestätigen.

Vorbereiten auf das Failback: Erneutes Schützen der Failover-Site

Die sekundäre Region ist jetzt der Failoverstandort und aktiv. Sie sollten es in Ihrer primären Region erneut schützen.

Führen Sie zunächst die folgenden Schritte aus, um Ressourcen zu bereinigen, die nicht verwendet werden und die der Azure Site Recovery-Dienst später in Ihrer primären Region replizieren wird. Sie können die Ressourcengruppe nicht einfach löschen, da die Site-Wiederherstellung Ressourcen in der vorhandenen Ressourcengruppe wiederherstellt.

- Geben Sie im Suchfeld oben im Azure-Portal Ressourcengruppen ein, und wählen Sie dann in den Suchergebnissen Ressourcengruppen aus.

- Wählen Sie den Namen der Ressourcengruppe für Ihre primäre Region aus, z. B.

was-cluster-eastus-mjg022624. Sortieren Sie Elemente nach Typ auf der Seite Ressourcengruppe. - Führen Sie die folgenden Schritte aus, um die virtuellen Computer zu löschen:

- Wählen Sie den Filter Typ und dann Virtueller Computer aus der Dropdownliste Wert aus.

- Wählen Sie Übernehmen.

- Wählen Sie alle virtuellen Computer und Löschen aus, und geben Sie dann zum Bestätigen des Löschvorgangs delete ein.

- Klicken Sie auf Löschen.

- Überwachen Sie den Prozess in Benachrichtigungen, bis er abgeschlossen ist.

- Führen Sie die folgenden Schritte aus, um die Datenträger zu löschen:

- Wählen Sie den Filter Typ und dann Datenträger aus der Dropdownliste Wert aus.

- Wählen Sie Übernehmen.

- Wählen Sie alle Datenträger und Löschen aus, und geben Sie dann zum Bestätigen des Löschvorgangs delete ein.

- Klicken Sie auf Löschen.

- Überwachen Sie den Prozess in Benachrichtigungen, und warten Sie, bis er abgeschlossen ist.

- Führen Sie die folgenden Schritte aus, um die Endpunkte zu löschen:

- Wählen Sie den Filter Typ und dann Privater Endpunkt aus der Dropdownliste Wert aus.

- Wählen Sie Übernehmen.

- Wählen Sie alle privaten Endpunkte und Löschen aus. Geben Sie dann zur Bestätigung des Löschvorgangs delete ein.

- Klicken Sie auf Löschen.

- Überwachen Sie den Prozess in Benachrichtigungen, bis er abgeschlossen ist. Ignorieren Sie diesen Schritt, wenn der Typ Privater Endpunkt nicht aufgeführt ist.

- Verwenden Sie die folgenden Schritte, um die Netzwerkschnittstellen zu löschen:

- Wählen Sie den Filter Typ und > dann Netzwerkschnittstelle aus der Dropdownliste Wert aus.

- Wählen Sie Übernehmen.

- Wählen Sie alle Netzwerkschnittstellen und Löschen aus. Geben Sie dann zur Bestätigung des Löschvorgangs delete ein.

- Klicken Sie auf Löschen. Überwachen Sie den Prozess in Benachrichtigungen, bis er abgeschlossen ist.

- Führen Sie die folgenden Schritte aus, um Speicherkonten zu löschen:

- Wählen Sie den Filter Typ und > dann Speicherkonto aus der Dropdownliste Wert aus.

- Wählen Sie Übernehmen.

- Wählen Sie alle Speicherkonten und Löschen aus. Geben Sie dann zur Bestätigung des Löschvorgangs delete ein.

- Klicken Sie auf Löschen. Überwachen Sie den Prozess in Benachrichtigungen, bis er abgeschlossen ist.

Führen Sie als Nächstes die gleichen Schritte im Abschnitt "Einrichten der Notfallwiederherstellung für den Cluster mit Azure Site Recovery" für die primäre Region aus, mit Ausnahme der folgenden Unterschiede:

- Führen Sie für den Abschnitt Erstellen eines Recovery Services-Tresors die folgenden Schritte aus:

- Wählen Sie die in der primären Region bereitgestellten Ressourcengruppe aus, z. B.

was-cluster-eastus-mjg022624. - Geben Sie einen anderen Namen für den Diensttresor ein, z. B.

recovery-service-vault-eastus-mjg022624. - Wählen Sie als Region die Option USA, Osten aus.

- Wählen Sie die in der primären Region bereitgestellten Ressourcengruppe aus, z. B.

- Verwenden Sie für Replikation aktivieren die folgenden Schritte:

- Wählen Sie für Region in Quelle die Option USA, Westen aus.

- Verwenden Sie für Replikationseinstellungen die folgenden Schritte:

- Wählen Sie für Zielressourcengruppe die vorhandene Ressourcengruppe aus, die in der primären Region bereitgestellt wurde, z. B.

was-cluster-eastus-mjg022624. - Wählen Sie für Failover für virtuelles Netzwerk ausführen das vorhandene virtuelle Netzwerk in der primären Region aus.

- Wählen Sie für Zielressourcengruppe die vorhandene Ressourcengruppe aus, die in der primären Region bereitgestellt wurde, z. B.

- Wählen Sie für Wiederherstellungsplan erstellen und für Quelle die Option USA, Westen und für Ziel die Option USA, Osten aus.

- Überspringen Sie die Schritte im Abschnitt Weitere Netzwerkkonfiguration für die sekundäre Region, da Sie diese Ressourcen zuvor erstellt und konfiguriert haben.

Hinweis

Möglicherweise stellen Sie fest, dass Azure Site Recovery die VM-Reprotection unterstützt, wenn die Ziel-VM vorhanden ist. Weitere Informationen finden Sie im Abschnitt Erneutes Schützen der VM im Tutorial: Ausführen eines Failovers in eine sekundäre Region für Azure-VMs. Aufgrund des Ansatzes, den wir für WebSphere verwenden, funktioniert dieses Feature nicht. Der Grund dafür ist, dass die einzigen Änderungen zwischen dem Quelldatenträger und dem Zieldatenträger basierend auf dem Überprüfungsergebnis für den WebSphere-Cluster synchronisiert werden. Um die Funktionalität zum erneuten Schutz der VM zu ersetzen, richtet dieses Tutorial nach dem Failover eine neue Replikation vom sekundären zum primären Standort ein. Die gesamten Datenträger werden von der Region, für die ein Failover ausgeführt wurde, in die primäre Region kopiert. Weitere Informationen erhalten Sie im Abschnitt Was geschieht beim erneuten Schützen? von Erneutes Schützen von virtuellen Azure-Computern, für die ein Failover zur primären Region durchgeführt wurde.

Failback zum primären Standort

Führen Sie die gleichen Schritte im Abschnitt Failover an den sekundären Standort aus, um ein Failback auf den primären Standort einschließlich Datenbankserver und Cluster durchzuführen, mit Ausnahme der folgenden Unterschiede:

- Wählen Sie den in der primären Region bereitgestellten Wiederherstellungsdiensttresor aus, z. B.

recovery-service-vault-eastus-mjg022624. - Wählen Sie die in der primären Region bereitgestellten Ressourcengruppe aus, z. B.

was-cluster-eastus-mjg022624. - Nachdem Sie den externen Zugriff auf die WebSphere Integrated Solutions Console und die Beispiel-App in der primären Region aktiviert haben, rufen Sie die Browserregisterkarten für die WebSphere Integrated Solutions Console und die Beispiel-App für den primären Cluster erneut auf, die Sie zuvor geöffnet haben. Stellen Sie sicher, dass sie wie erwartet funktionieren. Je nachdem, wie viel Zeit für das Failback benötigt wurde, werden möglicherweise keine Sitzungsdaten im Abschnitt Neuer Kaffee der Beispiel-App-UI angezeigt, wenn sie länger als eine Stunde zuvor abgelaufen ist.

- Wählen Sie im Abschnitt Ein Commit für das Failover ausführen Ihren Recovery Services-Tresor aus, den Sie am primären Standort bereitgestellt haben, z. B.

recovery-service-vault-eastus-mjg022624. - Im Traffic Manager-Profil sollte Ihnen angezeigt werden, dass der Endpunkt

myPrimaryEndpointin Online geändert wird und der EndpunktmyFailoverEndpointzu Herabgestuft wechselt. - Verwenden Sie im Abschnitt Vorbereiten auf das Failback: Erneutes Schützen der Failover-Site die folgenden Schritte:

- Die primäre Region ist Ihr Failoverstandort und ist aktiv, daher sollten Sie ihn in Ihrer sekundären Region erneut schützen.

- Bereinigen Sie die in Ihrer sekundären Region bereitgestellte Ressource, z. B. Ressourcen, die in

was-cluster-westus-mjg022624bereitgestellt wurden. - Führen Sie die gleichen Schritte im Abschnitt "Einrichten der Notfallwiederherstellung für den Cluster mithilfe von Azure Site Recovery" aus, um die primäre Region in der sekundären Region zu schützen, mit Ausnahme der folgenden Änderungen:

- Überspringen Sie die Schritte im Abschnitt Erstellen eines Recovery Services-Tresors, da Sie bereits zuvor einen erstellt haben, z. B.

recovery-service-vault-westus-mjg022624. - Wählen Sie für Replikation aktivieren>Replikationseinstellungen>Failover für virtuelles Netzwerk durchführen das vorhandene Netzwerk in der sekundären Region aus.

- Lassen Sie die Schritte im Abschnitt Weitere Netzwerkkonfiguration für die sekundäre Region aus, da Sie diese Ressourcen zuvor erstellt und konfiguriert haben.

- Überspringen Sie die Schritte im Abschnitt Erstellen eines Recovery Services-Tresors, da Sie bereits zuvor einen erstellt haben, z. B.

Bereinigen von Ressourcen

Wenn Sie die WebSphere-Cluster und anderen Komponenten nicht mehr verwenden möchten, führen Sie die folgenden Schritte aus, um die Ressourcengruppen zu löschen und die in diesem Tutorial verwendeten Ressourcen zu bereinigen:

- Geben Sie den Ressourcengruppennamen der Azure SQL-Datenbank-Server, z. B.

myResourceGroup, im Suchfeld oben im Azure-Portal ein, und wählen Sie die übereinstimmende Ressourcengruppe aus den Suchergebnissen aus. - Wählen Sie die Option Ressourcengruppe löschen.

- Geben Sie unter Ressourcengruppennamen eingeben, um den Löschvorgang zu bestätigen den Ressourcengruppennamen ein.

- Klicken Sie auf Löschen.

- Wiederholen Sie die Schritte 1–4 für die Ressourcengruppe von Traffic Manager, z. B.

myResourceGroupTM1. - Geben Sie im Suchfeld oben im Azure-Portal Recovery Services-Tresore ein, und wählen Sie dann Recovery Services-Tresore in den Suchergebnissen aus.

- Wählen Sie den Namen Ihres Recovery Services-Tresors aus, z. B.

recovery-service-vault-westus-mjg022624. - Klicken Sie unter Verwalten auf Wiederherstellungspläne (Site Recovery). Wählen Sie den Wiederherstellungsplan aus, den Sie erstellt haben, z. B.

recovery-plan-mjg022624. - Verwenden Sie dieselben Schritte im Abschnitt Deaktivieren der Replikation, um Sperren für replizierte Elemente zu entfernen.

- Wiederholen Sie die Schritte 1–4 für die Ressourcengruppe des WebSphere-Clusters, z. B.

was-cluster-westus-mjg022624. - Wiederholen Sie die Schritte 1–4 für die Ressourcengruppe des sekundären WebSphere-Clusters, z. B.

was-cluster-eastus-mjg022624.

Nächste Schritte

In diesem Tutorial richten Sie eine HA/DR-Lösung ein, die aus einer Aktiv-Passiv-Anwendungsinfrastrukturebene mit einer Aktiv-Passiv-Datenbankebene besteht und in der sich beide Ebenen über zwei geografisch unterschiedliche Standorte erstrecken. Am ersten Standort ist sowohl die Anwendungsinfrastrukturebene als auch die Datenbankebene aktiv. Am zweiten Standort wird die sekundäre Domäne mit dem Azure Site Recovery-Dienst wiederhergestellt, und die sekundäre Datenbank befindet sich im Standbymodus.

Sehen Sie sich weiterhin die folgenden Referenzen an, um weitere Optionen zum Erstellen von HA/DR-Lösungen und zum Ausführen von WebSphere auf Azure zu erhalten: