Aktivieren der Endbenutzerautorisierung und Authentifizierung beim Migrieren von Java-Apps auf WebLogic Server zu Azure

Dieses Handbuch hilft Ihnen, die Endbenutzerauthentifizierung und Autorisierung für Java-Apps auf WebLogic Server mithilfe von Microsoft Entra ID zu aktivieren.

Java EE-Entwickler erwarten, dass die standardmäßigen Plattformsicherheitsmechanismen erwartungsgemäß funktionieren, auch wenn sie ihre Workloads nach Azure verschieben. Mit Azure-Anwendungen (Oracle WebLogic Server, WLS) können Sie den integrierten Sicherheitsbereich mit Benutzern von Microsoft Entra Domain Services auffüllen. Wenn Sie das Standardelement <security-role> in Ihren Java EE in Azure-Anwendungen verwenden, fließen die Benutzerinformationen über das Lightweight Directory Access Protocol (LDAP) von Microsoft Entra Domain Services.

Dieser Leitfaden ist in zwei Teile gegliedert. Wenn Sie bereits über Microsoft Entra Domain Services mit sicherem LDAP verfügen, können Sie zum Abschnitt "WLS konfigurieren" springen.

In diesem Leitfaden erfahren Sie, wie Sie:

- Erstellen und Konfigurieren einer verwalteten Domäne von Microsoft Entra Domain Services.

- Konfigurieren Sie secure Lightweight Directory Access Protocol (LDAP) für eine verwaltete Microsoft Entra Domain Services-Domäne.

- Aktivieren Sie WebLogic Server für den Zugriff auf LDAP als Standardsicherheitsbereich.

Dieses Handbuch hilft Ihnen nicht, eine vorhandene Bereitstellung von Microsoft Entra ID Domain Services neu zu konfigurieren. Es sollte jedoch möglich sein, zusammen mit diesem Leitfaden zu folgen und zu sehen, welche Schritte Sie überspringen können.

Voraussetzungen

- Ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen.

- Die Möglichkeit, Microsoft Entra Domain Services bereitzustellen. Weitere Informationen finden Sie unter Erstellen und Konfigurieren einer verwalteten Microsoft Entra Domain Services-Domäne.

- Die Möglichkeit, eine der in "What are solutions for running Oracle WebLogic Server on Azure Virtual Machines" aufgeführten WLS Azure-Anwendungen bereitzustellen?

- Ein lokaler Computer mit Windows mit Windows-Subsystem für Linux (WSL), GNU/Linux oder macOS installiert.

- Azure CLI Version 2.54.0 oder höher.

Berücksichtigen sie den Migrationskontext

In der folgenden Liste werden einige Dinge beschrieben, die Sie bei der Migration lokaler WLS-Installationen und der Microsoft Entra-ID berücksichtigen sollten:

- Wenn Sie bereits über einen Microsoft Entra ID-Mandanten verfügen, der über LDAP verfügbar gemacht wird, zeigt dieses Handbuch, wie Sie die LDAP-Funktion verfügbar machen und in WLS integrieren.

- Wenn Ihr Szenario eine lokales Active Directory Gesamtstruktur umfasst, sollten Sie eine Hybrididentitätslösung mit Microsoft Entra ID implementieren. Weitere Informationen finden Sie in der Dokumentation zur Hybrid-Identität.

- Wenn Sie bereits über eine lokales Active Directory Domain Services (AD DS)-Bereitstellung verfügen, erkunden Sie die Migrationspfade in "Selbstverwaltete Active Directory-Domäne Services, Microsoft Entra ID und verwaltete Microsoft Entra Domain Services".

- Wenn Sie die Cloud optimieren, erfahren Sie in diesem Leitfaden, wie Sie mit Microsoft Entra ID Domain Services LDAP und WLS von Grund auf neu beginnen.

- Eine umfassende Übersicht über die Migration von WebLogic Server zu Azure Virtual Machines finden Sie unter Migrieren von WebLogic-Anwendungen zu virtuellen Azure-Computern.

- Weitere Informationen zu Active Directory und Microsoft Entra ID finden Sie unter Vergleichen von Active Directory mit Microsoft Entra ID.

Konfigurieren der verwalteten Domäne von Microsoft Entra Domain Services

In diesem Abschnitt werden Sie durch alle Schritte geführt, um eine mit WLS integrierte verwaltete Domäne von Microsoft Entra Domain Services einzurichten. Microsoft Entra ID bietet keine direkte Unterstützung für das LDAP-Protokoll (Lightweight Directory Access Protocol) und auch nicht für Secure LDAP. Stattdessen wird die Unterstützung über die verwaltete Domäneninstanz von Microsoft Entra Domain Services innerhalb Ihres Microsoft Entra ID-Mandanten aktiviert.

Hinweis

In diesem Leitfaden wird das Feature "nur cloudbasiertes" Benutzerkonto von Microsoft Entra Domain Services verwendet. Andere Benutzerkontotypen werden unterstützt, werden jedoch in diesem Handbuch nicht beschrieben.

Erstellen und Konfigurieren einer verwalteten Microsoft Entra Domain Services-Domäne

In diesem Artikel wird ein separates Lernprogramm verwendet, um eine verwaltete Domäne von Microsoft Entra Domain Services einzurichten.

Führen Sie das Lernprogramm zum Erstellen und Konfigurieren einer verwalteten Microsoft Entra Domain Services-Domäne bis zum Abschnitt " Aktivieren von Benutzerkonten für Domänendienste" aus. Dieser Abschnitt erfordert im Kontext dieses Tutorials eine spezielle Vorgehensweise, wie im nächsten Abschnitt beschrieben. Führen Sie die DNS-Aktionen vollständig und korrekt aus.

Notieren Sie sich den Wert, den Sie beim Abschließen des Schritts "Eingeben eines DNS-Domänennamens für Ihre verwaltete Domäne" angeben. Sie verwenden es weiter unten in diesem Artikel.

Erstellen von Benutzern und Zurücksetzen von Kennwörtern

Die folgenden Schritte zeigen, wie Sie Benutzer erstellen und ihre Kennwörter ändern, was erforderlich ist, damit die Benutzer erfolgreich über LDAP verteilt werden. Wenn Sie über eine von Microsoft Entra Domain Services verwaltete Domäne verfügen, sind diese Schritte möglicherweise nicht erforderlich.

- Stellen Sie im Azure-Portal sicher, dass das Abonnement, das dem Microsoft Entra ID-Mandanten entspricht, das derzeit active Directory ist. Informationen zum Auswählen des richtigen Verzeichnisses finden Sie unter Zuordnen oder Hinzufügen eines Azure-Abonnements zu Ihrem Microsoft Entra-Mandanten. Wenn das falsche Verzeichnis ausgewählt ist, sind Sie entweder nicht in der Lage, Benutzer zu erstellen, oder Sie erstellen Benutzer im falschen Verzeichnis.

- Geben Sie im Suchfeld oben im Azure-Portal "Benutzer" ein.

- Wählen Sie Neuer Benutzer aus.

- Stellen Sie sicher, dass " Benutzer erstellen" ausgewählt ist.

- Geben Sie Werte für Benutzername, Name, Vorname und Nachname ein. Behalten Sie in den übrigen Feldern die Standardwerte bei.

- Klicken Sie auf Erstellen.

- Wählen Sie den neu erstellten Benutzer in der Tabelle aus.

- Kennwortzurücksetzung auswählen.

- Wählen Sie im angezeigten Bereich Kennwort zurücksetzen aus.

- Notieren Sie sich das temporäre Kennwort.

- Besuchen Sie in einem "Inkognito" oder einem privaten Browserfenster die Azure-Portal, und melden Sie sich mit den Anmeldeinformationen und dem Kennwort des Benutzers an.

- Ändern Sie das Kennwort, wenn Sie dazu aufgefordert werden. Notieren Sie sich das neue Kennwort. Sie verwenden sie später.

- Melden Sie sich ab, und schließen Sie das Fenster "inkognito".

Wiederholen Sie die Schritte von "Neuen Benutzer auswählen" über "Abmelden und schließen" für jeden Benutzer, den Sie aktivieren möchten.

Konfigurieren von sicherem LDAP für eine verwaltete Domäne von Microsoft Entra Domain Services

In diesem Abschnitt wird ein separates Tutorial zum Extrahieren von Werten für die Konfiguration von WLS durchlaufen.

Öffnen Sie zunächst das Lernprogramm Konfigurieren von sicherem LDAP für eine verwaltete Microsoft Entra Domain Services-Domäne in einem separaten Browserfenster, damit Sie sich die nachstehenden Variationen ansehen können, während Sie das Lernprogramm ausführen.

Wenn Sie den Abschnitt " Exportieren eines Zertifikats für Clientcomputer" erreichen, notieren Sie sich, wo die Zertifikatdatei gespeichert wird, die auf .cer endet. Sie verwenden das Zertifikat als Eingabe für die WLS-Konfiguration.

Wenn Sie den Abschnitt "Sperren des sicheren LDAP-Zugriffs über das Internet" erreichen, geben Sie "Any " als Quelle an. Sie straffen die Sicherheitsregel mit einer bestimmten IP-Adresse weiter unten in diesem Handbuch.

Bevor Sie die Schritte in Testabfragen für die verwaltete Domäne ausführen, führen Sie die folgenden Schritte aus, um den Test erfolgreich zu ermöglichen:

Besuchen Sie im Azure-Portal die Übersichtsseite für die Instanz der Microsoft Entra Domain Services.

Wählen Sie im Bereich "Einstellungen" die Option "Eigenschaften" aus.

Scrollen Sie im rechten Bereich der Seite nach unten, bis die Administratorgruppe angezeigt wird. Unter dieser Überschrift sollte sich ein Link für AAD DC Administrators (AAD-DC-Administratoren) befinden. Klicken Sie auf diesen Link.

Wählen Sie im Abschnitt Verwalten die Option Mitglieder aus.

Wählen Sie Mitglieder hinzufügen aus.

Geben Sie im Textfeld Suchen einige Zeichen ein, um nach einem der Benutzer zu suchen, die Sie in einem vorherigen Schritt erstellt haben.

Wählen Sie den Benutzer aus, und aktivieren Sie die Schaltfläche Auswählen.

Dieser Benutzer muss beim Ausführen der Schritte im Abschnitt Testen von Abfragen in der verwalteten Domäne verwendet werden.

Hinweis

Die folgende Liste enthält einige Tipps zum Abfragen der LDAP-Daten, die Sie tun müssen, um einige Werte zu sammeln, die für die WLS-Konfiguration erforderlich sind:

- Das Lernprogramm empfiehlt Ihnen, das Windows-Programm LDP.exe zu verwenden. Dieses Programm ist nur unter Windows verfügbar. Nicht-Windows-Benutzer können auch Apache Directory Studio verwenden.

- Bei der Anmeldung bei LDAP mit LDP.exe ist der Benutzername nur der Teil vor dem @. Beim Benutzer

alice@contoso.onmicrosoft.comlautet der Benutzername für die Bindungsaktion von LDP.exe alsoalice. Lassen Sie LDP.exe außerdem für die weiteren Schritte ausgeführt und angemeldet.

Notieren Sie sich im Abschnitt Konfigurieren einer DNS-Zone für den externen Zugriff den Wert für Externe Secure LDAP-IP-Adresse. Sie verwenden sie später.

Wenn der Wert der externen IP-Adresse für secure LDAP nicht leicht erkennbar ist, führen Sie die folgenden Schritte aus, um die IP-Adresse abzurufen:

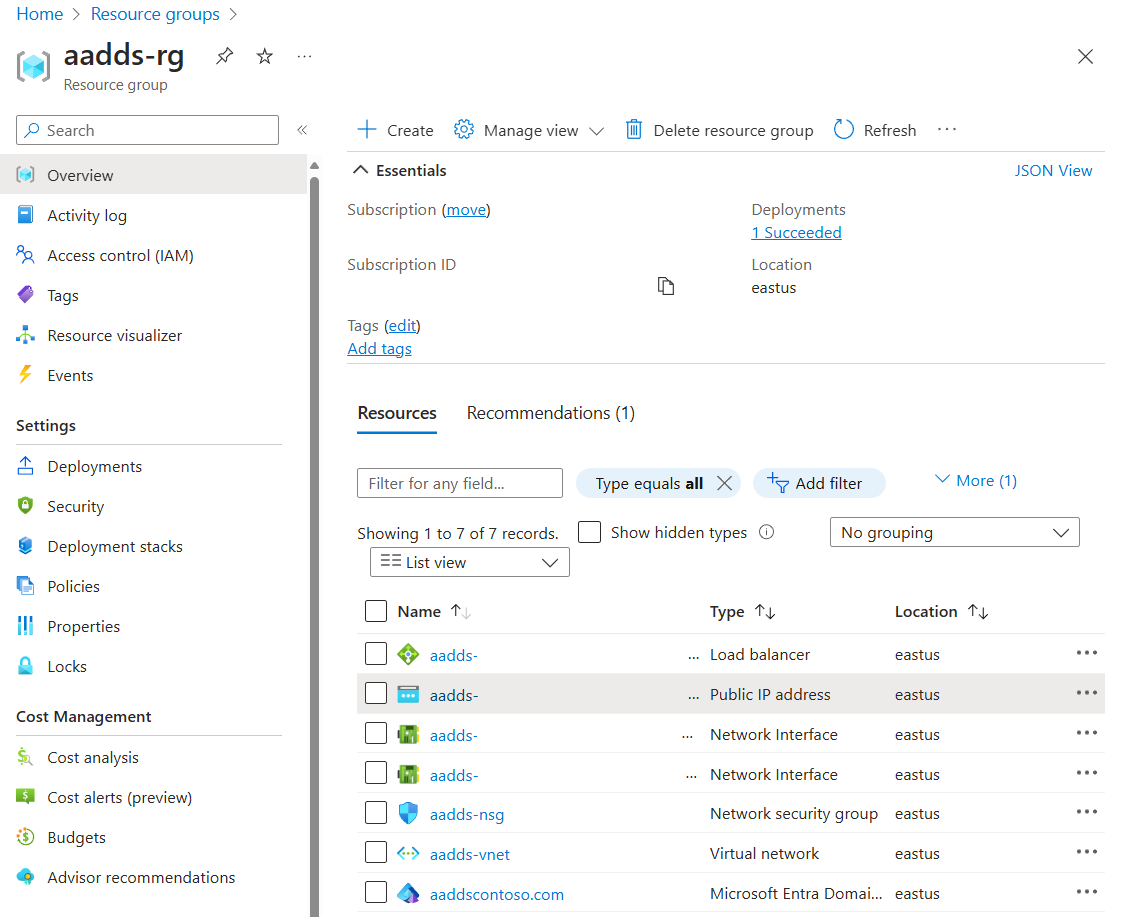

Suchen Sie im Azure-Portal die Ressourcengruppe, die die Ressource "Microsoft Entra Domain Services" enthält.

Wählen Sie in der Liste der Ressourcen die öffentliche IP-Adressressource für die Ressource "Microsoft Entra Domain Services" aus, wie im folgenden Screenshot gezeigt. Die öffentliche IP-Adresse beginnt wahrscheinlich mit

aadds.

Führen Sie die Schritte in "Bereinigen von Ressourcen " erst aus, wenn Sie dies in diesem Handbuch beschrieben haben.

Unter Berücksichtigung dieser Variationen müssen Sie sicheres LDAP für eine verwaltete Domäne von Microsoft Entra Domain Services konfigurieren. Sie können jetzt die Werte erfassen, die Sie für die WLS-Konfiguration bereitstellen müssen.

Hinweis

Warten Sie, bis die sichere LDAP-Konfiguration die Verarbeitung abgeschlossen hat, bevor Sie mit dem nächsten Abschnitt fortfahren.

Deaktivieren der unsicheren TLS v1

Standardmäßig ermöglicht Microsoft Entra Domain Services die Verwendung von TLS v1, das als schwach gilt und in WebLogic Server 14 und höher nicht unterstützt wird.

In diesem Abschnitt erfahren Sie, wie Sie die TLS v1-Chiffre deaktivieren.

Rufen Sie zunächst die Ressourcen-ID der von Microsoft Entra Domain Service verwalteten Domäne ab, die LDAP aktiviert. Der folgende Befehl ruft die ID einer Azure Domain Service-Instanz ab, die in einer Ressourcengruppe mit dem Namen benannt aaddscontoso.com ist aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Verwenden Sie den folgenden Befehl, um TLS v1 zu deaktivieren:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

Die Ausgabe wird angezeigt "tlsV1": "Disabled" für domainSecuritySettings, wie im folgenden Beispiel gezeigt:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Weitere Informationen finden Sie unter "Harden a Microsoft Entra Domain Services managed domain services managed domain" (verwaltete Domäne von Microsoft Entra Domain Services).

Hinweis

Wenn Sie der Ressourcen- oder Ressourcengruppe eine Sperre hinzufügen, wird beim Versuch, die verwaltete Domäne zu aktualisieren, eine Fehlermeldung angezeigt, z. B.: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Notieren Sie sich die folgenden Informationen für die verwaltete Domäne des Microsoft Entra Domain Service. Sie verwenden diese Informationen in einem späteren Abschnitt.

| Eigenschaft | Beschreibung |

|---|---|

| Serverhost | Dieser Wert ist der öffentliche DNS-Name, den Sie beim Abschließen der Erstellung und Konfiguration einer verwalteten Domäne der Microsoft Entra ID Domain Services gespeichert haben. |

| Externe Secure LDAP-IP-Adresse | Dieser Wert ist der Wert der externen IP-Adresse für secure LDAP, den Sie in der Dns-Zone für den externen Zugriff gespeichert haben. |

| Prinzipal | Um diesen Wert abzurufen, kehren Sie zu LDP.exe zurück, und verwenden Sie die folgenden Schritte, um den Wert für den Prinzipal für die Verwendung nur in Ihrer Cloud abzurufen:

|

| Benutzerbasis-DN und Gruppenbasis-DN | Für die Zwecke dieses Lernprogramms sind die Werte für beide Eigenschaften identisch: der Prinzipal von OU=AADDC Users. |

| Kennwort für Prinzipal | Dieser Wert ist das Kennwort für den Benutzer, der der AAD DC Administrators Gruppe hinzugefügt wurde. |

| Öffentlicher Schlüssel für die LDAPS-Verbindung des Microsoft Entra Domain Service | Dieser Wert ist die .cer Datei, die Sie beim Abschluss des Abschnitts "Exportieren eines Zertifikats für Clientcomputer" gespeichert haben. |

Konfigurieren von WLS

In diesem Abschnitt können Sie die Parameterwerte aus der zuvor bereitgestellten verwalteten Domäne des Microsoft Entra Domain Service erfassen.

Wenn Sie eine der Azure-App lizenzen bereitstellen, die unter "Was sind Lösungen für die Ausführung von Oracle WebLogic Server auf virtuellen Azure-Computern?" aufgeführt sind, können Sie die Schritte zum Integrieren der von Microsoft Entra Domain Service verwalteten Domäne in WLS ausführen.

Führen Sie nach Abschluss der Azure-Anwendungsbereitstellung die folgenden Schritte aus, um die URL für den Zugriff auf die WebLogic-Verwaltungskonsole zu finden:

- Öffnen Sie die Azure-Portal, und wechseln Sie zu der von Ihnen bereitgestellten Ressourcengruppe.

- Wählen Sie im linken Navigationsbereich im Abschnitt Einstellungen die Option Bereitstellungen aus. Es wird eine sortierte Liste der Bereitstellungen für diese Ressourcengruppe angezeigt, wobei die neueste Bereitstellung zuerst aufgeführt wird.

- Scrollen Sie zum ältesten Eintrag in dieser Liste. Dieser Eintrag entspricht der Bereitstellung, die Sie im vorherigen Abschnitt gestartet haben. Wählen Sie die älteste Bereitstellung aus, deren Name mit einem ähnlichen Namen wie

oracle.beginnt. - Klicken Sie auf Ausgaben. Diese Option zeigt die Liste der Ausgaben aus der Bereitstellung an.

- Der Wert "adminConsole " ist der vollqualifizierte, öffentliche, internet sichtbare Link zur WLS-Verwaltungskonsole. Wählen Sie das Kopiersymbol neben dem Feldwert aus, um den Link in die Zwischenablage zu kopieren und in einer Datei zu speichern.

Hinweis

In diesem Lernprogramm wird veranschaulicht, wie Sie TLS v1.2 verwenden, um eine Verbindung mit dem vom Microsoft Entra Domain Service verwalteten LDAP-Server herzustellen. Um die Kompatibilität zu gewährleisten, müssen Sie TLS v1.2 für Bereitstellungen auf JDK 8 aktivieren.

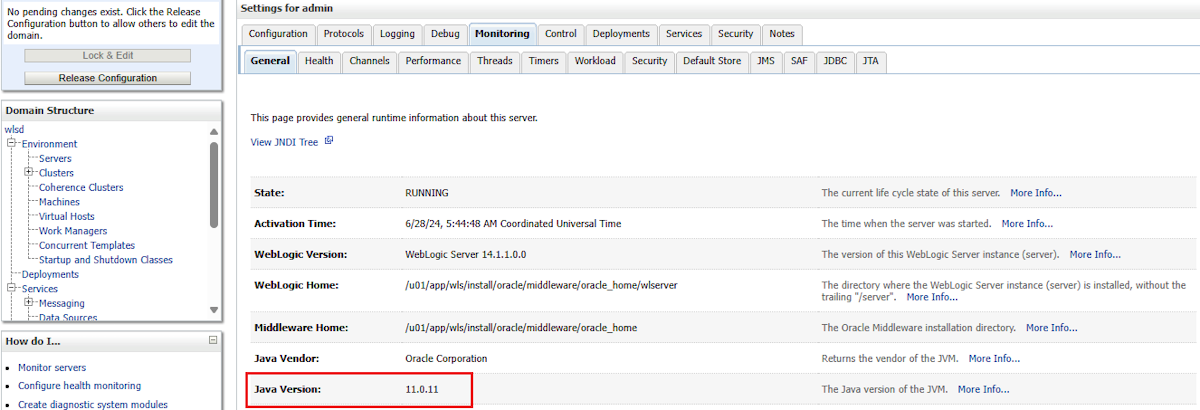

Führen Sie die folgenden Schritte aus, um Ihre JDK-Version zu überprüfen:

Fügen Sie den Wert von adminConsole in die Adressleiste Ihres Browsers ein, und melden Sie sich dann bei der WLS-Verwaltungskonsole an.

Wählen Sie unter "Domänenstruktur" die Option "Environment>Servers>Admin>Monitoring>General" aus, und suchen Sie dann die Java-Version.

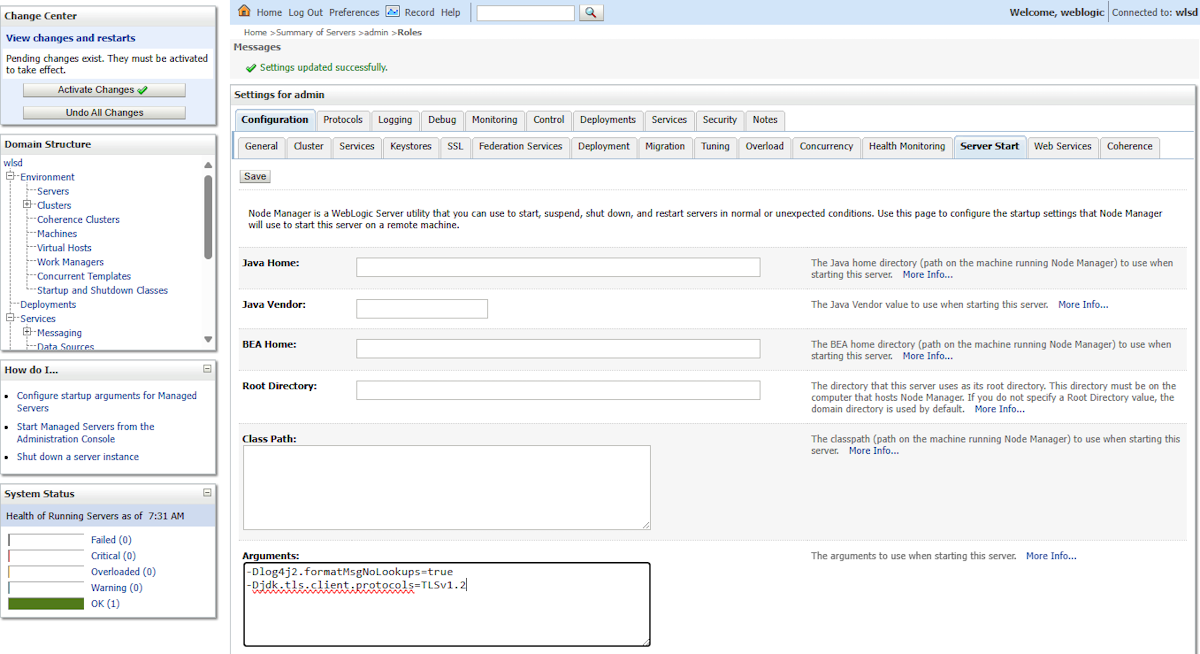

Wenn Ihre Java-Version 8 ist, aktivieren Sie TLS v1.2 mithilfe der folgenden Schritte:

Wählen Sie unter "Domänenstruktur" die Option "Konfigurationsserver für Umgebungsserver>>>">aus.

Geben Sie im Abschnitt Arguments den Wert

-Djdk.tls.client.protocols=TLSv1.2an.Wählen Sie Speichern aus, um die Änderung zu speichern.

Wählen Sie unter "Änderungscenter" die Option "Änderungen aktivieren" aus, um die Option zu aktivieren.

Integrieren der verwalteten Domäne des Microsoft Entra-Domänendiensts in WLS

Wenn der WebLogic-Administratorserver ausgeführt wird und die von Microsoft Entra Domain Service verwaltete Domäne bereitgestellt und mit LDAPs gesichert ist, ist es jetzt möglich, die Konfiguration zu starten.

Hochladen und Importieren der öffentlichen Zertifizierungsstelle

WLS kommuniziert mit der verwalteten Domäne mithilfe von Secure LDAP (LDAPS), was LDAP über Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) ist. Um diese Verbindung herzustellen, müssen Sie das Zertifikat der öffentlichen Zertifizierungsstelle (ca) (eine .cer Datei) in den WLS-Vertrauensschlüsselspeicher hochladen und importieren.

Laden Sie das Zertifikat mit den folgenden Schritten auf den virtuellen Computer hoch, auf dem der Administratorserver ausgeführt wird:

Aktivieren Sie den Zugriff

adminVM, indem Sie die Anweisungen im Abschnitt "Herstellen einer Verbindung mit dem virtuellen Computer " in der Schnellstartanleitung ausführen: Bereitstellen von WebLogic Server auf virtuellen Azure-Computern.Öffnen Sie ein Bash-Terminal, und laden Sie das Zertifikat mithilfe der folgenden Befehle hoch. Ersetzen Sie den

ADMIN_PUBLIC_IPWert durch den realen Wert, den Sie im Azure-Portal finden können. Sie müssen das Kennwort eingeben, das Sie zum Verbinden des Computers verwendet haben.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Nachdem das Zertifikat hochgeladen wurde, müssen Sie es in den WLS-Domänenordner /u01/domains verschieben und den Besitz mithilfe

oracle:oracleder folgenden Befehle ändern:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importieren Sie das Zertifikat in Ihren Keystore. Die Azure-Anwendung stellt WLS mit einem Standardvertrauensspeicher bereit.

<jvm-path-to-security>/cacertsDer spezifische Pfad kann je nach JDK-Version variieren. Sie können die öffentliche Domänenzertifizierungsstelle des microsoft Entra Domain Service importieren, indem Sie die folgenden Schritte ausführen:Fragen Sie das Skript ab, das Sie zum Festlegen der Domänenumgebungsvariablen verwendet haben.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImportieren Sie die Zertifizierungsstelle mithilfe des folgenden Befehls. Achten Sie auf Ihre Java-Version, die Sie im vorherigen Abschnitt eingecheckt haben.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Die Ausgabe sollte etwa folgendem Beispiel entsprechen:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Hinweis

Wenn Sie den Vertrauensspeicher anpassen, müssen Sie die öffentliche Domänenzertifizierungsstelle des Entra Domain Service in Ihren Vertrauensschlüsselspeicher importieren. Es ist nicht erforderlich, das Zertifikat auf die verwalteten WLS-Server zu importieren. Weitere Informationen finden Sie unter Configuring WebLogic to use LDAP.

Konfigurieren der Überprüfung des WLS-Hostnamens

Da die sichere LDAP-Konfiguration für eine verwaltete Domäne von Microsoft Entra Domain Services einen Wildcard *.aaddscontoso.com für den Hostnamen im Zertifikat verwendet, müssen Sie den WLS-Administratorserver mit entsprechender Hostnamenüberprüfung konfigurieren. Führen Sie die folgenden Schritte aus, um die Überprüfung zu deaktivieren. Für WLS 14 und höher können Sie stattdessen die Überprüfung von Wildcard-Hostnamen auswählen.

- Fügen Sie den Wert von adminConsole in Ihren Browser ein, und melden Sie sich bei der WLS-Verwaltungskonsole an.

- Wählen Sie im Änderungscenter "Sperren und Bearbeiten" aus.

- Wählen Sie "Umgebungsserver-Administrator>>>SSL>Erweitert" aus.

- Wählen Sie neben der Hostnamenüberprüfung "Keine" aus.

- Wählen Sie " Speichern " und "Änderungen aktivieren" aus, um die Konfiguration zu speichern.

Auflösen des Datenverkehrs für den sicheren LDAP-Zugriff

Wenn der sichere LDAP-Zugriff über das Internet aktiviert ist, können Sie Ihre DNS-Zone aktualisieren, damit Clientcomputer diese verwaltete Domäne finden können. Der Wert der externen IP-Adresse für sicheres LDAP wird auf der Registerkarte "Eigenschaften " für Ihre verwaltete Domäne aufgelistet. Weitere Informationen finden Sie unter Konfigurieren der DNS-Zone für den externen Zugriff.

Wenn Sie nicht über eine registrierte DNS-Zone verfügen, können Sie einen Eintrag in der adminVM Hostdatei hinzufügen, um den Datenverkehr für ldaps.<managed-domain-dns-name> (hier ist ldaps.aaddscontoso.com) mit der externen IP-Adresse aufzulösen. Ändern Sie den Wert mit Ihren, bevor Sie die folgenden Befehle ausführen:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Führen Sie den folgenden Befehl aus, um den Administratorserver neu zu starten, um die Konfigurationen zu laden:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Erstellen und Konfigurieren des LDAP-Authentifizierungsanbieters

Wenn der importierte und sichere LDAP-Zugriffsdatenverkehr aufgelöst wurde, können Sie den LDAP-Anbieter über die WLS-Konsole konfigurieren, indem Sie die folgenden Schritte ausführen:

Fügen Sie den AdminConsole-Wert in die Adressleiste Ihres Browsers ein, und melden Sie sich bei der WLS-Verwaltungskonsole an.

Wählen Sie unter "Änderungscenter" die Option "Sperren und Bearbeiten" aus.

Wählen Sie unter "Domänenstruktur" "Sicherheitsbereichs>myrealm>Providers>New" aus, und verwenden Sie die folgenden Werte, um einen neuen Authentifizierungsanbieter zu erstellen.

- Geben Sie "Name " ein

AzureEntraIDLDAPProvider. - Wählen Sie für "Typ" die Option

ActiveDirectoryAuthenticatoraus.

- Geben Sie "Name " ein

Wählen Sie OK aus, um die Änderung zu speichern.

Wählen Sie in der Anbieterliste AzureEntraIDLDAPProvider aus.

Wählen Sie für die Gemeinsame Steuerungskennzeichnung "Configuration>Common>Control Flag" die Option "AUSREICHEND" aus.

Wählen Sie Speichern aus, um die Änderung zu speichern.

Geben Sie für konfigurationsspezifische Domänenverbindungsinformationen>von Microsoft Entra Domain Services ein, die Sie zuvor abgerufen haben. Schritte zum Abrufen des Werts werden in der Tabelle unter Configure secure LDAP für eine verwaltete Domäne von Microsoft Entra Domain Services aufgeführt.

Füllen Sie die folgenden Pflichtfelder aus, und behalten Sie andere Felder mit ihren Standardwerten bei:

Element Wert Beispielwert Host DNS des LDAP-Servers für verwaltete Domänen, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPort 636636Prinzipal Prinzipal des reinen Cloudbenutzers CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comCredential Anmeldeinformationen Ihres cloudbasierten Benutzers - SSLEnabled Aktiviert - Benutzerbasis-DN Ihr Benutzerbasis-Distinguished Name (DN) OU=AADDC Users,DC=aaddscontoso,DC=comBenutzer aus Namensfilter (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Benutzername-Attribut sAMAccountNamesAMAccountNameUser-Objektklasse useruserGruppenbasis-DN Ihre Gruppenbasis DN. OU=AADDC Users,DC=aaddscontoso,DC=comGruppenmitgliedschaftssuche limitlimitMax. Gruppenmitgliedschaftssuchstufe 11Verwenden von Tokengruppen für die Gruppenmitgliedschaftssuche Aktiviert - Größe des Verbindungspools 55Connect Timeout 120120Wiederholungsgrenzwert für Die Verbindung 55Zeitlimit für Ergebnisse 300300Keep Alive Enabled Aktiviert - Cache aktiviert Aktiviert - Cachegröße 40004000Cache-TTL 300300Wählen Sie " Speichern" aus, um den Anbieter zu speichern.

Wählen Sie "Leistung " neben " Konfiguration" aus.

Wählen Sie "Gruppenmitgliedschafts-Nachschlagehierarchie zwischenspeichern" aus.

Wählen Sie "SID aktivieren" aus, um das Zwischenspeichern von Nachschlagevorgängen zu gruppieren.

Wählen Sie zum Speichern der Konfiguration Speichern aus.

Wählen Sie " Änderungen aktivieren" aus, um die Änderungen aufzurufen.

Hinweis

Achten Sie auf den Hostnamen des LDAP-Servers. Sie sollte folgendes Format aufweisen: ldaps.<managed-domain-dns-name>. In diesem Beispiel lautet der Wert ldaps.aaddscontoso.com.

Wenn ein Fehler auftritt, z [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server. B. , versuchen Sie adminVM , das Problem zu beheben.

Sie müssen den WLS-Administratorserver neu starten, damit die Änderungen wirksam werden. Führen Sie den folgenden Befehl aus, um den Administratorserver neu zu starten:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Hinweis

Wenn Sie eine Anwendung in einem Cluster mit Benutzern von Microsoft Entra ID authentifizieren, müssen Sie den verwalteten Server neu starten, um den Anbieter zu aktivieren. Sie können dies tun, indem Sie den virtuellen Computer neu starten, auf dem der Server gehostet wird.

Überprüfen

Führen Sie nach dem Neustart des Administratorservers die folgenden Schritte aus, um zu überprüfen, ob die Integration erfolgreich war:

- Besuchen Sie die WLS-Verwaltungskonsole.

- Erweitern Sie im Navigationsbereich die Struktur, und wählen Sie "Security Realms>myrealm>Providers" aus.

- Wenn die Integration erfolgreich war, finden Sie den Microsoft Entra ID-Anbieter , z. B

AzureEntraIDLDAPProvider. . - Erweitern Sie im Navigationsbereich die Struktur, und wählen Sie "Sicherheitsbereiche>myrealm>Users and Groups" aus.

- Wenn die Integration erfolgreich war, finden Sie Benutzer vom Microsoft Entra ID-Anbieter.

Hinweis

Es dauert ein paar Minuten, benutzer beim ersten Zugriff auf Benutzer und Gruppen zu laden. WLS speichert die Benutzer zwischen und ist schneller auf dem nächsten Zugriff.

Beschränken des Secure LDAP-Zugriffs über das Internet

Legen Sie bei der Einrichtung des sicheren LDAP in den vorherigen Schritten die Quelle als "Any " für die AllowLDAPS Regel in der Netzwerksicherheitsgruppe fest. Nachdem der WLS Admin Server bereitgestellt und mit LDAP verbunden ist, rufen Sie die öffentliche IP-Adresse mithilfe der Azure-Portal ab. Kehren Sie zu Beschränken des Secure LDAP-Zugriffs über das Internet zurück, und ändern Sie Beliebig in die spezifische IP-Adresse des WLS-Verwaltungsservers.

Bereinigen von Ressourcen

Jetzt ist es an der Zeit, die Schritte im Abschnitt "Bereinigen von Ressourcen " des Abschnitts " Sicheres LDAP für eine verwaltete Domäne von Microsoft Entra Domain Services konfigurieren" auszuführen.

Nächste Schritte

Erkunden Sie andere Aspekte der Migration von WebLogic Server-Apps zu Azure.