Konfigurieren des Containerimages zum Ausführen von Bereitstellungen

Azure Deployment Environments (ADE) unterstützt ein Erweiterbarkeitsmodell, das Ihnen die Konfiguration Ihrer Umgebungsdefinition mit Ihrem bevorzugten IaC-Vorlagenframework ermöglicht. Sie können benutzerdefinierte Images in einer Containerregistrierung wie Azure Container Registry (ACR) oder Docker Hub speichern und dann in Ihren Umgebungsdefinitionen darauf verweisen, um Umgebungen bereitzustellen.

In diesem Artikel erfahren Sie, wie Sie benutzerdefinierte Bicep-Containerimages erstellen, um Ihre Umgebungsdefinitionen in ADE bereitzustellen. Sie erfahren, wie Sie ein Standardimage verwenden, das von Microsoft bereitgestellt wird, oder wie Sie eine Infrastruktur für die Bereitstellung eines benutzerdefinierten Images mithilfe mithilfe des Bicep Infrastructure-as-Code (IaC)-Frameworks konfigurieren.

In diesem Artikel erfahren Sie, wie Sie benutzerdefinierte Terraform-Containerimages kompilieren, um Bereitstellungsumgebungen mit Azure Deployment Environments (ADE) zu erstellen. Sie erfahren, wie Sie ein benutzerdefiniertes Image für die Bereitstellung von Infrastruktur mithilfe des Terraform-IaC-Frameworks (Infrastructure-as-Code) konfigurieren.

In diesem Artikel erfahren Sie, wie Sie Pulumi für Bereitstellungen in ADE verwenden. Sie erfahren, wie Sie ein Standardimage verwenden, das von Pulumi bereitgestellt wird, oder wie Sie ein benutzerdefiniertes Image für die Bereitstellung einer Infrastruktur mithilfe des Pulumi Infrastructure-as-Code (IaC)-Frameworks konfigurieren.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Azure Deployment Environments, die in Ihrem Azure-Abonnement eingerichtet sind.

- Befolgen Sie zum Einrichten von ADE die Schnellstartanleitung: Konfigurieren von Azure-Bereitstellungsumgebungen.

Verwenden von Containerimages mit ADE

Sie können einen der folgenden Ansätze verwenden, um Containerimages mit ADE zu verwenden:

- Standardcontainerimage verwenden: Verwenden Sie für einfache Szenarien das ARM-Bicep-Standardcontainerimage, das von ADE bereitgestellt wird.

- Benutzerdefiniertes Containerimage erstellen: Erstellen Sie für komplexere Szenarien ein benutzerdefiniertes Containerimage, das Ihren spezifischen Anforderungen entspricht.

Standardcontainerimage verwenden

ADE unterstützt Azure Resource Manager (ARM) und Bicep ohne zusätzliche Konfiguration. Sie erstellen eine Umgebungsdefinition, die Azure-Ressourcen für eine Bereitstellungsumgebung bereitstellt, indem Sie Ihrem Katalog die Vorlagendateien (z. B. azuredeploy.json und environment.yaml) hinzufügen. ADE verwendet dann das ARM-Bicep-Standardcontainerimage, um die Bereitstellungsumgebung zu erstellen.

In der Datei environment.yaml gibt die runner-Eigenschaft den Speicherort des Containerimages an, das Sie verwenden möchten. Um das Standardimage zu verwenden, das in der Microsoft-Artefaktregistrierung veröffentlicht wurde, verwenden Sie die entsprechenden Bezeichner für runner.

Das folgende Beispiel zeigt einen runner, der auf das ARM-Bicep-Standardcontainerimage verweist:

name: WebApp

version: 1.0.0

summary: Azure Web App Environment

description: Deploys a web app in Azure without a datastore

runner: Bicep

templatePath: azuredeploy.json

Sie können das Bicep-Standardcontainerimage im ADE-Standardrepository unter dem Ordner für Runner-Images für das ARM-Bicep-Image sehen.

Weitere Informationen zum Erstellen von Umgebungsdefinitionen, welche die ADE-Containerimages verwenden, um Ihre Azure-Ressourcen bereitzustellen, finden Sie unter Hinzufügen und Konfigurieren einer Umgebungsdefinition.

Erstellen eines benutzerdefinierten Containerimages

- Erstellen eines benutzerdefinierten Images mithilfe eines Skripts

- Manuelles Erstellen eines benutzerdefinierten Images

Erstellen eines benutzerdefinierten Containerimages mithilfe eines Skripts

Durch das Erstellen eines benutzerdefinierten Containerimages können Sie Ihre Bereitstellungen an Ihre Anforderungen anpassen. Sie können ein Image basierend auf dem ADE-Standardimage erstellen und es mithilfe eines von Microsoft bereitgestellten Schnellstartskripts in Ihre Containerregistrierung pushen. Sie finden das Skript im Deployment Environments-Repository. Um das Schnellstartskript zu verwenden, forken Sie das Repository, und führen Sie das Skript dann lokal aus.

Das Skript erstellt ein Image und pusht es unter dem Repository „ade“ und dem Tag „latest“ an eine angegebene Azure-Containerregistrierung (ACR). Dieses Skript benötigt Ihren Registrierungsnamen und das Verzeichnis für Ihr benutzerdefiniertes Image. Außerdem müssen die Azure CLI und Docker Desktop installiert und in Ihren PATH-Variablen vorhanden sein, und Sie müssen über Berechtigungen zum Pushen an die angegebene Registrierung verfügen.

Damit Sie mit dem Schnellstartskript schnell dieses Beispielimage erstellen und an eine Azure-Containerregistrierung pushen können, müssen Sie Folgendes ausführen:

- Forken Sie dieses Repository in Ihr persönliches Konto.

- Stellen Sie sicher, dass die Azure CLI und die Docker Desktop-Anwendung auf Ihrem Computer und in Ihren PATH-Variablen installiert sind.

- Stellen Sie sicher, dass Sie über Berechtigungen zum Pushen von Images an Ihre ausgewählte Azure-Containerregistrierung verfügen.

Sie können das Skript mit dem folgenden Befehl in PowerShell aufrufen:

.\quickstart-image-build.ps1 -Registry '{YOUR_REGISTRY}' -Directory '{DIRECTORY_TO_YOUR_IMAGE}'

Wenn Sie außerdem an ein bestimmtes Repository und einen bestimmten Tagnamen pushen möchten, können Sie Folgendes ausführen:

.\quickstart-image.build.ps1 -Registry '{YOUR_REGISTRY}' -Directory '{DIRECTORY_TO_YOUR_IMAGE}' -Repository '{YOUR_REPOSITORY}' -Tag '{YOUR_TAG}'

Um das Image in Ihren Umgebungsbereitstellungen zu verwenden, müssen Sie der Manifestdatei den Speicherort des Images hinzufügen, das Image mit Ihrer Umgebungsdefinition verbinden und möglicherweise Berechtigungen für die ACR konfigurieren, um das benutzerdefinierte Image für ADE verfügbar zu machen.

Verwenden von Containerimages mit ADE

Sie können einen der folgenden Ansätze verwenden, um Containerimages mit ADE zu verwenden:

- Erstellen eines benutzerdefinierten Containerimages mithilfe eines Skripts: Verwenden Sie das veröffentlichte Skript, um ein Terraform-spezifisches Image zu erstellen.

- Erstellen eines benutzerdefinierten Containerimages mithilfe eines GitHub-Workflows: Verwenden Sie den veröffentlichten GitHub-Workflow aus dem Repository „Nutzen des Erweiterbarkeitsmodells von ADE mit Terraform“.

- Manuelles Erstellen eines benutzerdefinierten Containerimages: Erstellen Sie manuell ein benutzerdefiniertes Terraform-spezifisches Image.

Erstellen eines benutzerdefinierten Containerimages

- Erstellen eines benutzerdefinierten Images mit einem Skript

- Erstellen eines Images mithilfe eines GitHub-Workflows

- Manuelles Erstellen eines Images

Erstellen eines benutzerdefinierten Containerimages mithilfe eines Skripts

Durch das Erstellen eines benutzerdefinierten Containerimages können Sie Ihre Bereitstellungen an Ihre Anforderungen anpassen. Sie können ein Image basierend auf dem ADE-Standardimage erstellen und es mithilfe eines von Microsoft bereitgestellten Schnellstartskripts in Ihre Containerregistrierung pushen. Sie finden das Skript im Repository für Deployment Environments mit Terraform. Um das Schnellstartskript zu verwenden, forken Sie das Repository, und führen Sie das Skript dann lokal aus.

Damit Sie mit dem Schnellstartskript schnell dieses Beispielimage erstellen und an eine Azure-Containerregistrierung pushen können, müssen Sie Folgendes ausführen:

- Forken Sie dieses Repository in Ihr persönliches Konto.

- Stellen Sie sicher, dass die Azure CLI und die Docker Desktop-Anwendung auf Ihrem Computer und in Ihren PATH-Variablen installiert sind.

- Stellen Sie sicher, dass Sie über Berechtigungen zum Pushen von Images an Ihre ausgewählte Azure-Containerregistrierung verfügen.

Das Skript erstellt ein Image und pusht es unter dem Repository „ade“ und dem Tag „latest“ an eine angegebene Azure-Containerregistrierung (ACR). Dieses Skript benötigt Ihren Registrierungsnamen und das Verzeichnis für Ihr benutzerdefiniertes Image. Außerdem müssen die Azure CLI und Docker Desktop installiert und in Ihren PATH-Variablen vorhanden sein, und Sie müssen über Berechtigungen zum Pushen an die angegebene Registrierung verfügen. Sie können das Skript mit dem folgenden Befehl in PowerShell aufrufen:

.\quickstart-image-build.ps1 -Registry '{YOUR_REGISTRY}' -Directory '{DIRECTORY_TO_YOUR_IMAGE}'

Wenn Sie außerdem an ein bestimmtes Repository und einen bestimmten Tagnamen pushen möchten, können Sie Folgendes ausführen:

.\quickstart-image.build.ps1 -Registry '{YOUR_REGISTRY}' -Directory '{DIRECTORY_TO_YOUR_IMAGE}' -Repository '{YOUR_REPOSITORY}' -Tag '{YOUR_TAG}'

Um das Image in Ihren Umgebungsbereitstellungen zu verwenden, müssen Sie der Manifestdatei den Speicherort des Images hinzufügen, das Image mit Ihrer Umgebungsdefinition verbinden und möglicherweise Berechtigungen für die ACR konfigurieren, um das benutzerdefinierte Image für ADE verfügbar zu machen.

Verwenden eines Standardcontainerimages, das von Pulumi bereitgestellt wird

Das Pulumi-Team bietet ein vorgefertigtes Bild für die ersten Schritte, das Sie im Ordner Runner-Image sehen können. Dieses Image ist im Docker Hub von Pulumi öffentlich verfügbar als pulumi/azure-deployment-environments, sodass Sie es direkt aus Ihren ADE-Umgebungsdefinitionen verwenden können.

Hier ist eine environment.yaml-Beispieldatei, die das vorgefertigte Image verwendet:

name: SampleDefinition

version: 1.0.0

summary: First Pulumi-Enabled Environment

description: Deploys a Storage Account with Pulumi

runner: pulumi/azure-deployment-environments:0.1.0

templatePath: Pulumi.yaml

Im Ordner Umgebungen finden Sie einige Beispielumgebungsdefinitionen.

Erstellen eines benutzerdefinierten Images

Durch das Erstellen eines benutzerdefinierten Containerimages können Sie Ihre Bereitstellungen an Ihre Anforderungen anpassen. Sie können benutzerdefinierte Images auf Grundlage der Pulumi-Standardimages erstellen und sie an Ihre Anforderungen anpassen. Nachdem Sie die Imageanpassung abgeschlossen haben, müssen Sie das Image kompilieren und in die Containerregistrierung pushen.

Führen Sie die folgenden Schritte aus, um ein für ADE konfiguriertes Image zu erstellen:

- Erstellen eines benutzerdefinierten Images auf Grundlage eines Standardimages

- Installieren Sie die gewünschten Pakete.

- Konfigurieren Sie Shellskripts für Vorgänge.

- Erstellen Sie Shellskripts für Vorgänge, die die Pulumi-CLI verwenden.

1. Erstellen eines benutzerdefinierten Images auf Grundlage eines Standardimages

Erstellen Sie eine Dockerfile mit einer FROM-Anweisung, die auf ein Standardimage zeigt, das in der Microsoft-Artefaktregistrierung gehostet wird.

Hier ist ein Beispiel für eine FROM-Anweisung, die auf das Standardkernimage verweist:

FROM mcr.microsoft.com/deployment-environments/runners/core:latest

Diese Anweisung ruft das zuletzt veröffentlichte Kernimage ab und macht es zur Grundlage für Ihr benutzerdefiniertes Image.

2. Installieren der erforderlichen Pakete

Sie können die Pulumi CLI an einem ausführbaren Speicherort installieren, damit sie in Ihren Bereitstellungs- und Löschskripts verwendet werden kann.

Hier ist ein Beispiel für diesen Prozess, der die neueste Version der Pulumi CLI installiert:

RUN apk add curl

RUN curl -fsSL https://get.pulumi.com | sh

ENV PATH="${PATH}:/root/.pulumi/bin"

Je nachdem, welche Programmiersprache Sie für Pulumi-Programme verwenden möchten, müssen Sie möglicherweise eine oder mehrere entsprechende Laufzeiten installieren. Die Python-Laufzeit ist bereits im Basisimage verfügbar.

Hier ist ein Beispiel für die Installation von Node.js und TypeScript:

# install node.js, npm, and typescript

RUN apk add nodejs npm

RUN npm install typescript -g

Die ADE-Standardimages basieren auf dem Azure CLI-Image, in dem die ADE CLI- und JQ-Pakete bereits vorinstalliert sind. Erfahren Sie mehr über die Azure-Befehlszeilenschnittstelle und das JQ-Paket.

Verwenden Sie die RUN-Anweisung, um weitere Pakete zu installieren, die Sie in Ihrem Image benötigen.

Es gibt vier Schritte zur Bereitstellung der Infrastruktur über Pulumi:

pulumi login– Herstellen einer Verbindung mit dem Zustandsspeicher, entweder im lokalen Dateisystem oder in Pulumi Cloudpulumi stack select– Erstellen oder Auswählen des Stapels, der für die jeweilige Umgebung verwendet werden sollpulumi config set– Übergeben von Bereitstellungsparametern als Pulumi-Konfigurationswertepulumi up– Anwendung der Bereitstellung, um eine neue Infrastruktur in Azure zu erstellen oder eine vorhandene zu aktualisieren

Während des Einstiegspunkts des Kernimages werden alle vorhandenen lokalen Zustandsdateien in den Container und das unter der Umgebungsvariable $ADE_STORAGE gespeicherte Verzeichnis gepullt. Um auf die vorhandene Statusdatei zuzugreifen, führen Sie die folgenden Befehle aus:

mkdir -p $ADE_STORAGE

export PULUMI_CONFIG_PASSPHRASE=

pulumi login file://$ADE_STORAGE

Wenn Sie sich stattdessen bei Pulumi Cloud anmelden möchten, legen Sie Ihr Pulumi-Zugriffstoken als Umgebungsvariable fest, und führen Sie die folgenden Befehle aus:

export PULUMI_ACCESS_TOKEN=YOUR_PULUMI_ACCESS_TOKEN

pulumi login

Alle Parameter, die für die aktuelle Umgebung festgelegt wurden, werden in der Variable $ADE_OPERATION_PARAMETERS gespeichert. Darüber hinaus werden der ausgewählte Azure-Region- und Ressourcengruppenname in ADE_ENVIRONMENT_LOCATION bzw ADE_RESOURCE_GROUP_NAME übergeben. Führen Sie zum Festlegen der Pulumi-Stapelkonfiguration die folgenden Befehle aus:

# Create or select the stack for the current environment

pulumi stack select $ADE_ENVIRONMENT_NAME --create

# Store configuration values in durable storage

export PULUMI_CONFIG_FILE=$ADE_STORAGE/Pulumi.$ADE_ENVIRONMENT_NAME.yaml

# Set the Pulumi stack config

pulumi config set azure-native:location $ADE_ENVIRONMENT_LOCATION --config-file $PULUMI_CONFIG_FILE

pulumi config set resource-group-name $ADE_RESOURCE_GROUP_NAME --config-file $PULUMI_CONFIG_FILE

echo "$ADE_OPERATION_PARAMETERS" | jq -r 'to_entries|.[]|[.key, .value] | @tsv' |

while IFS=$'\t' read -r key value; do

pulumi config set $key $value --config-file $PULUMI_CONFIG_FILE

done

Darüber hinaus muss Ihr Skript, um die ADE-Berechtigungen zum Bereitstellen der Infrastruktur in Ihrem Abonnement zu nutzen, die ADI verwaltete Dienstidentität (Managed Service Identity, MSI) beim Bereitstellen der Infrastruktur mithilfe des Pulumi Azure Native oder Azure Classic-Anbieters verwenden. Wenn für den Abschluss Ihrer Bereitstellung spezielle Berechtigungen erforderlich sind (z. B. bestimmte Rollen), weisen Sie diese Berechtigungen der Identität des Projektumgebungstyps zu, der für die Bereitstellung Ihrer Umgebung verwendet wird. ADE legt die relevanten Umgebungsvariablen (z. B. Client-, Mandanten- und Abonnement-IDs) innerhalb des Einstiegspunkts des Kernimages fest. Führen Sie daher die folgenden Befehle aus, um sicherzustellen, dass der Anbieter die MSI von ADE verwendet:

export ARM_USE_MSI=true

export ARM_CLIENT_ID=$ADE_CLIENT_ID

export ARM_TENANT_ID=$ADE_TENANT_ID

export ARM_SUBSCRIPTION_ID=$ADE_SUBSCRIPTION_ID

Jetzt können Sie den pulumi up Befehl ausführen, um die Bereitstellung auszuführen:

pulumi up --refresh --yes --config-file $PULUMI_CONFIG_FILE

Während des Löschskripts können Sie stattdessen den destroy Befehl ausführen, wie im folgenden Beispiel gezeigt:

pulumi destroy --refresh --yes --config-file $PULUMI_CONFIG_FILE

Um die Ausgaben Ihrer Bereitstellung hochzuladen und über die Azure CLI beim Zugriff auf Ihre Umgebung zugänglich zu machen, transformieren Sie das Ausgabeobjekt von Pulumi über das JQ-Paket in das ADE-Format. Legen Sie den Wert auf die Umgebungsvariable „$ADE_OUTPUTS“ fest, wie im folgenden Beispiel gezeigt:

stackout=$(pulumi stack output --json | jq -r 'to_entries|.[]|{(.key): {type: "string", value: (.value)}}')

echo "{\"outputs\": ${stackout:-{\}}}" > $ADE_OUTPUTS

Erstellen des benutzerdefinierten Images

Sie können Ihr Image mithilfe der Docker-CLI erstellen. Stellen Sie sicher, dass das Docker-Modul auf Ihrem Computer installiert ist. Navigieren Sie dann zum Verzeichnis Ihres Dockerfiles, und führen Sie den folgenden Befehl aus:

docker build . -t {YOUR_REGISTRY}.azurecr.io/{YOUR_REPOSITORY}:{YOUR_TAG}

Wenn Sie Ihr Image beispielsweise in einem Repository in Ihrer Registrierung mit dem Namen customImage speichern und mit der Tagversion 1.0.0 hochladen möchten, führen Sie Folgendes aus:

docker build . -t {YOUR_REGISTRY}.azurecr.io/customImage:1.0.0

Verfügbarmachen des benutzerdefinierten Images für ADE

Um benutzerdefinierte Images verwenden zu können, müssen Sie sie in einer Containerregistrierung speichern. Sie können eine öffentliche oder eine private Containerregistrierung verwenden. Azure Container Registry (ACR) wird dringend empfohlen. Aufgrund der engen Verzahnung mit ADE kann das Image veröffentlicht werden, ohne den öffentlichen, anonymen Pullzugriff zuzulassen. Sie müssen Ihr benutzerdefiniertes Containerimage erstellen und an eine Containerregistrierung senden, um es für die Verwendung in ADE verfügbar zu machen.

Es ist auch möglich, das Image in einer anderen Containerregistrierung wie Docker Hub zu speichern, aber in diesem Fall muss es öffentlich zugänglich sein.

Achtung

Wenn Sie Ihr Containerimage in einer Registrierung mit anonymem (nicht authentifiziertem) Pullzugriff speichern, ist es öffentlich zugänglich. Tun Sie das nicht, wenn Ihr Image vertrauliche Informationen enthält. Speichern Sie es stattdessen in Azure Container Registry (ACR) mit deaktiviertem anonymen Pullzugriff.

Um ein benutzerdefiniertes Image zu verwenden, das in ACR gespeichert ist, müssen Sie sicherstellen, dass ADE über entsprechende Berechtigungen für den Zugriff auf Ihr Image verfügt. Wenn Sie eine ACR-Instanz erstellen, ist sie standardmäßig geschützt und ermöglicht nur authentifizierten Benutzern den Zugriff.

Sie können Pulumi verwenden, um eine Azure Container Registry zu erstellen und Ihr Image darin zu veröffentlichen. Verweisen Sie auf das Bereitstellungs-/benutzerdefinierte Image für ein eigenständiges Pulumi-Projekt, das alle erforderlichen Ressourcen in Ihrem Azure-Konto erstellt.

Wählen Sie die entsprechende Registerkarte aus, um mehr über die einzelnen Ansätze zu erfahren.

Verwenden einer privaten Registrierung mit gesichertem Zugriff

Standardmäßig ist der Zugriff auf Pull- oder Pushinhalte aus einer Azure Container Registry-Instanz nur für authentifizierte Benutzer möglich. Sie können den Zugriff auf die ACR weiter schützen, indem Sie den Zugriff von bestimmten Netzwerken einschränken und bestimmte Rollen zuweisen.

Um eine ACR-Instanz zu erstellen, was über die Azure CLI, das Azure-Portal, PowerShell-Befehle und vieles mehr möglich ist, befolgen Sie eine der Schnellstartanleitungen.

Netzwerkzugriff einschränken

Um den Netzwerkzugriff auf ACR zu schützen, können Sie den Zugriff auf Ihre eigenen Netzwerke einschränken oder den Zugriff auf öffentliche Netzwerke vollständig deaktivieren. Wenn Sie den Netzwerkzugriff einschränken, müssen Sie die Firewallausnahme Vertrauenswürdigen Microsoft-Diensten Zugriff auf diese Containerregistrierung gestatten aktivieren.

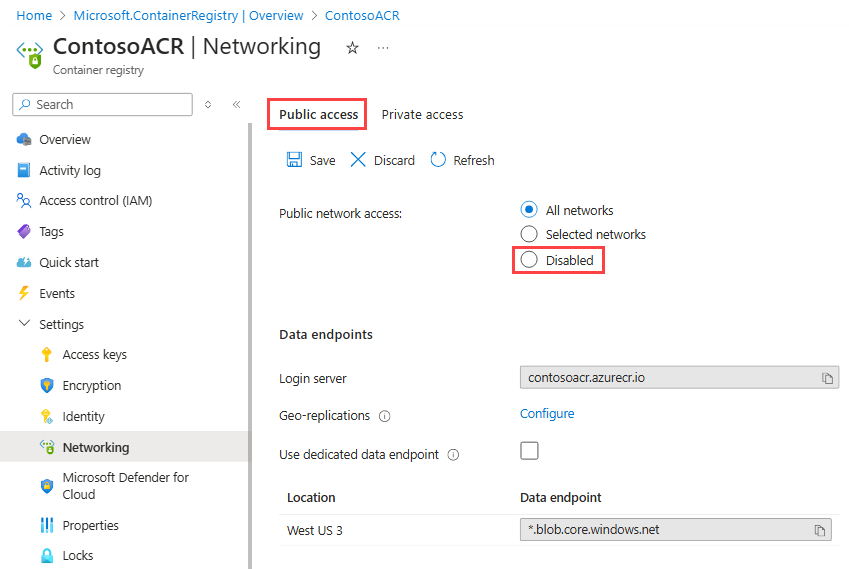

So deaktivieren Sie den Zugriff von öffentlichen Netzwerken:

Erstellen Sie eine ACR-Instanz, oder verwenden Sie eine vorhandene Instanz.

Navigieren Sie im Azure-Portal zu der ACR-Instanz, die Sie konfigurieren möchten.

Wählen Sie im linken Menü unter Einstellungen die Option Netzwerk aus.

Wählen Sie auf der Seite „Netzwerk“ auf der Registerkarte Öffentlicher Zugriff unter Öffentlicher Netzwerkzugriff die Option Deaktiviert aus.

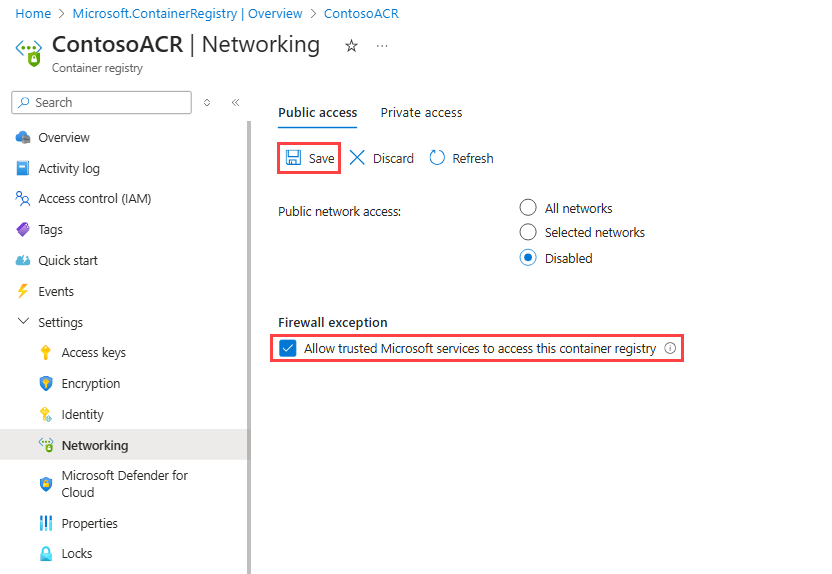

Überprüfen Sie unter Firewallausnahme, ob Vertrauenswürdigen Microsoft-Diensten Zugriff auf diese Containerregistrierung gestatten aktiviert ist, und wählen Sie dann Speichern aus.

Zuweisen der AcrPull-Rolle

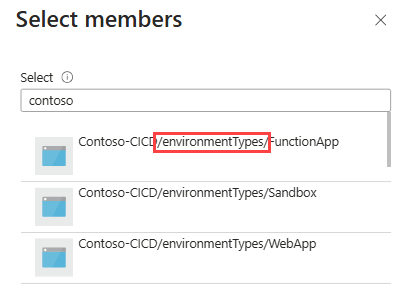

Das Erstellen von Umgebungen mithilfe von Containerimages verwendet die ADE-Infrastruktur, einschließlich Projekten und Umgebungstypen. Jedes Projekt verfügt über einen oder mehrere Projektumgebungstypen, die Lesezugriff auf das Containerimage benötigen, das die bereitzustellende Umgebung definiert. Um sicher auf die Images in Ihrer ACR zuzugreifen, weisen Sie die AcrPull-Rolle jedem Projektumgebungstyp zu.

So weisen Sie die AcrPull-Rolle dem Projektumgebungstyp zu:

Navigieren Sie im Azure-Portal zu der ACR-Instanz, die Sie konfigurieren möchten.

Wählen Sie im linken Menü Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen.

Weisen Sie die folgende Rolle zu. Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Einstellung Wert Rolle Wählen Sie AcrPull aus. Zugriff zuweisen zu Wählen Sie User, group, or service principal (Benutzer, Gruppe oder Dienstprinzipal) aus. Mitglieder Geben Sie den Namen des Projektumgebungstyps ein, der auf das Image im Container zugreifen muss. Der Projektumgebungstyp wird wie im folgenden Beispiel angezeigt:

In dieser Konfiguration verwendet ADE die verwaltete Identität für PET, unabhängig davon, ob diese systemseitig oder benutzerseitig zugewiesen ist.

Tipp

Diese Rollenzuweisung muss für jeden Projektumgebungstyp vorgenommen werden. Sie kann über die Azure CLI automatisiert werden.

Wenn Sie bereit sind, Ihr Image an Ihre Registrierung zu pushen, führen Sie den folgenden Befehl aus:

docker push {YOUR_REGISTRY}.azurecr.io/{YOUR_IMAGE_LOCATION}:{YOUR_TAG}

Verbinden des Images mit Ihrer Umgebungsdefinition

Wenn Sie Umgebungsdefinitionen erstellen, die Ihr benutzerdefiniertes Image in Ihrer Bereitstellung verwenden sollen, bearbeiten Sie die runner-Eigenschaft in der Manifestdatei („environment.yaml“ oder „manifest.yaml“).

runner: "{YOUR_REGISTRY}.azurecr.io/{YOUR_REPOSITORY}:{YOUR_TAG}"

Weitere Informationen zum Erstellen von Umgebungsdefinitionen, die die ADE-Containerimages zum Bereitstellen Ihrer Azure-Ressourcen verwenden, finden Sie unter Hinzufügen und Konfigurieren einer Umgebungsdefinition.