Integrieren von Palo Alto in Microsoft Defender für IoT

In diesem Artikel wird beschrieben, wie Palo Alto mit Microsoft Defender for IoT integriert wird, um Palo Alto- und Defender for IoT-Informationen an einem zentralen Ort anzuzeigen oder Defender for IoT-Daten zum Konfigurieren von Blockierungsaktionen in Palo Alto zu verwenden.

Das gemeinsame Anzeigen von Defender for IoT- und Palo Alto-Informationen bietet SOC-Analyst*innen mehrdimensionale Sichtbarkeit, sodass sie kritische Bedrohungen schneller blockieren können.

Cloudbasierte Integrationen

Tipp

Cloudbasierte Sicherheitsintegrationen bieten mehrere Vorteile gegenüber lokalen Lösungen, z. B. zentrale, einfachere Sensorverwaltung und zentrale Sicherheitsüberwachung.

Weitere Vorteile sind die echtzeitbasierte Überwachung, effizienter Ressourceneinsatz, höhere Skalierbarkeit und Stabilität, verbesserter Schutz vor Sicherheitsbedrohungen, vereinfachte Wartung und Updates sowie nahtlose Integration mit Drittanbieterlösungen.

Wenn Sie einen mit der Cloud verbundenen OT-Sensor mit Palo Alto integrieren, wird empfohlen, Defender for IoT mit Microsoft Sentinel zu verbinden.

Installieren Sie mindestens eine der folgenden Lösungen, um Palo Alto- und Defender for IoT-Daten in Microsoft Sentinel anzuzeigen.

Microsoft Sentinel ist ein skalierbarer Clouddienst für die Verwaltung von sicherheitsrelevanten Informationen und Ereignissen (Security Information & Event Management, SIEM) sowie die Sicherheitsorchestrierung mit automatisierter Reaktion (Security Orchestration Automated Response, SOAR). SOC-Teams können die wechselseitige Integration von Microsoft Defender for IoT und Microsoft Sentinel verwenden, um Daten netzwerkübergreifend zu sammeln, Bedrohungen zu erkennen und zu untersuchen und auf Vorfälle zu reagieren.

In Microsoft Sentinel bieten der Defender für IoT-Datenconnector und die -Lösung sofort einsatzbereite Sicherheitsinhalte für SOC-Teams, sodass sie OT-Sicherheitswarnungen anzeigen, analysieren und darauf reagieren können sowie die generierten Vorfälle in den umfassenderen Bedrohungsinhalten der Organisation verstehen können.

Weitere Informationen finden Sie unter

- Tutorial: Verbinden von Microsoft Defender for IoT mit Microsoft Sentinel

- Tutorial: Untersuchen und Erkennen von Bedrohungen für IoT-Geräte

Lokale Integrationen

Wenn Sie einen lokal verwalteten OT-Sensor mit Air Gap verwenden, benötigen Sie eine lokale Lösung, um Defender for IoT- und Palo Alto-Informationen an einem Ort anzuzeigen.

In solchen Fällen wird empfohlen, Ihren OT-Sensor so zu konfigurieren, dass Syslog-Dateien direkt an Palo Alto gesendet werden, oder die integrierte API von Defender for IoT zu verwenden.

Weitere Informationen finden Sie unter:

Lokale Integration (veraltet)

In diesem Abschnitt wird beschrieben, wie Sie Palo Alto mithilfe der lokalen Legacyintegration mit Microsoft Defender for IoT integrieren, die automatisch neue Richtlinien im NMS und Panorama des Palo Alto-Netzwerks erstellt.

Wichtig

Die Palo Alto Panorama-Legacyintegration wird bis Oktober 2024 mit Sensorversion 23.1.3 unterstützt, in bevorstehenden Hauptsoftwareversionen jedoch nicht mehr. Kund*innen, die die Legacyintegration verwenden, wird empfohlen, zu einer der folgenden Methoden zu wechseln:

- Wenn Sie Ihre Sicherheitslösung mit cloudbasierten Systeme integrieren, empfiehlt es sich, Datenconnectors über Microsoft Sentinel zu verwenden.

- Für lokale Integrationen empfiehlt es sich, entweder Ihren OT-Sensor für die Weiterleitung von Syslog-Ereignissen zu konfigurieren oder Defender for IoT-APIs zu verwenden.

In der folgenden Tabelle ist angegeben, für welche Incidents diese Integration bestimmt ist:

| Incidenttyp | BESCHREIBUNG |

|---|---|

| Nicht autorisierte SPS-Änderungen | Ein Update der Leiterlogik oder Firmware eines Geräts. Diese Warnung kann für eine legitime Aktivität oder eine versuchte Kompromittierung des Geräts stehen. Beispiele hierfür sind Schadcode, z. B. ein Remotezugriffstrojaner (Remote Access Trojan, RAT), oder Parameter, die dazu führen, dass ein physischer Prozess, z. B. eine sich drehende Turbine, auf unsichere Weise ausgeführt wird. |

| Protokollverstoß | Eine Paketstruktur oder ein Feldwert, die bzw. der gegen die Protokollspezifikation verstößt. Diese Warnung kann für eine falsch konfigurierte Anwendung oder eine böswillige versuchte Kompromittierung eines Geräts stehen. Ein Beispiel hierfür ist das Verursachen einer Pufferüberlaufbedingung auf dem Zielgerät. |

| SPS-Beendigung | Ein Befehl, der bewirkt, dass ein Gerät nicht mehr funktioniert. Dies stellt ein Risiko für den physischen Prozess dar, der von der SPS gesteuert wird. |

| Industrielle Schadsoftware im ICS-Netzwerk gefunden | Schadsoftware, die ICS-Geräte über ihre nativen Protokolle manipuliert, beispielsweise TRITON und Industroyer. Defender für IoT erkennt auch IT-Schadsoftware, die per Seitwärtsbewegung in die ICS- und SCADA-Umgebung eingeschleust wurde. Beispiele hierfür sind Conficker, WannaCry und NotPetya. |

| Schadsoftware für Überprüfung | Aufklärungstools, die in einer Phase vor einem Angriff Daten zur Systemkonfiguration sammeln. Beispielsweise durchsucht der Havex-Trojaner Industrienetzwerke nach Geräten, die OPC verwenden. OPC ist ein Standardprotokoll, das von Windows-basierten SCADA-Systemen für die Kommunikation mit ICS-Geräten verwendet wird. |

Wenn Defender for IoT einen vorkonfigurierten Anwendungsfall erkennt, wird der Warnung die Schaltfläche Quelle blockieren hinzugefügt. Wenn dann in Defender for IoT die Schaltfläche Quelle blockieren ausgewählt wird, werden von Defender for IoT Richtlinien in Panorama erstellt, indem die vordefinierte Weiterleitungsregel gesendet wird.

Die Richtlinie wird nur angewendet, wenn der Panorama-Administrator sie per Push an die entsprechende NGFW im Netzwerk sendet.

In IT-Netzwerken können dynamische IP-Adressen verwendet werden. Daher muss die Richtlinie für diese Subnetze auf dem vollqualifizierten Domänennamen (DNS-Namen) basieren, nicht auf der IP-Adresse. Defender für IoT führt ein Reverse-Lookup durch und gleicht Geräte mit dynamischer IP-Adresse im konfigurierten Stundenintervall mit dem zugehörigen vollqualifizierten Domänennamen (DNS-Namen) ab.

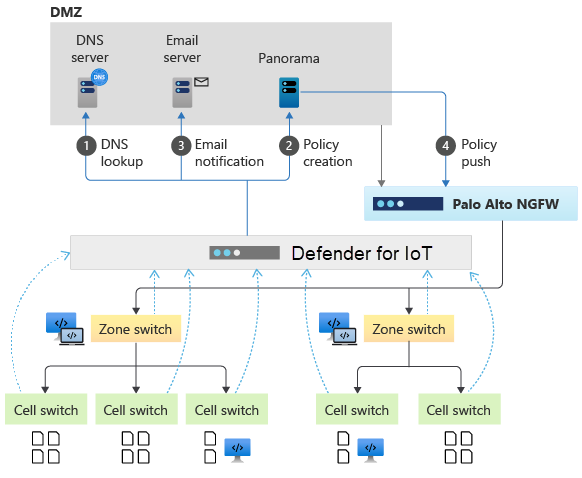

Darüber hinaus sendet Defender für IoT eine E-Mail an den entsprechenden Panorama-Benutzer, dass eine neue von Defender für IoT erstellte Richtlinie auf Genehmigung wartet. Die folgende Abbildung zeigt die Architektur der Integration von Defender for IoT und Panorama:

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie die folgenden Voraussetzungen erfüllen:

- Bestätigung durch den Panorama-Administrator für die Zulassung der automatischen Blockierung.

- Zugriff auf einen Defender for IoT-OT-Sensor als Administratorbenutzer*in

Konfigurieren der DNS-Suche

Der erste Schritt beim Erstellen von Panorama-Blockierungsrichtlinien in Defender für IoT ist die Konfiguration der DNS-Suche.

Konfigurieren Sie die DNS-Suche wie folgt:

Melden Sie sich bei Ihrem OT-Sensor an, und wählen Sie Systemeinstellungen>Netzwerküberwachung>DNS Reverse Lookup aus.

Aktivieren Sie die Umschaltfläche Aktiviert, um das Lookup zu aktivieren.

Definieren Sie im Feld Reverse-Lookup planen die Planungsoptionen:

- Nach bestimmter Uhrzeit: Geben Sie an, wann das Reverse-Lookup jeden Tag erfolgen soll.

- Nach festen Intervallen (in Stunden): Legen Sie fest, wie häufig das Reverse-Lookup ausgeführt werden soll.

Wählen Sie + DNS-Server hinzufügen aus, und fügen Sie dann die folgenden Details hinzu:

Parameter BESCHREIBUNG DNS-Serveradresse Geben Sie die IP-Adresse oder den vollqualifizierten Domänenname des DNS-Netzwerkservers ein. DNS-Serverport Geben Sie den zur Abfrage des DNS-Servers verwendeten Port ein. Anzahl der Bezeichnungen Um die DNS-Auflösung zu konfigurieren, fügen Sie die Anzahl der anzuzeigenden Domänenbezeichnungen hinzu.

Es werden bis zu 30 Bezeichnungen von links nach rechts angezeigt.Subnetze Legen Sie den Subnetzbereich für dynamische IP-Adressen fest.

Dies ist der Bereich, den Defender für IoT zum Reverse-Lookup von IP-Adressen im DNS-Server verwendet, um aktuelle vollqualifizierte Domänennamen abzugleichen.Wählen Sie Testen aus, um sicherzustellen, dass Ihre DNS-Einstellungen korrekt sind. Mit dem Test wird sichergestellt, dass die IP-Adresse und der Port des DNS-Servers richtig festgelegt sind.

Wählen Sie Speichern aus.

Wenn Sie fertig sind, fahren Sie bei Bedarf mit dem Erstellen von Weiterleitungsregeln fort:

- Konfigurieren der sofortigen Blockierung durch eine angegebene Palo Alto-Firewall

- Blockieren von verdächtigem Datenverkehr mit der Palo Alto-Firewall

Konfigurieren der sofortigen Blockierung durch eine angegebene Palo Alto-Firewall

Konfigurieren Sie das automatische Blockieren in Fällen wie schadsoftwarebezogenen Warnungen, indem Sie eine Defender for IoT-Weiterleitungsregel konfigurieren, um einen Blockierungsbefehl direkt an eine bestimmte Palo Alto-Firewall zu senden.

Wenn Defender für IoT eine kritische Bedrohung identifiziert, wird eine Warnung gesendet, die eine Option zum Blockieren der infizierten Quelle enthält. Durch Auswählen von Quelle blockieren in den Warnungsdetails wird die Weiterleitungsregel aktiviert, die den Blockierungsbefehl an die angegebene Palo Alto-Firewall sendet.

Beim Erstellen der Weiterleitungsregel gilt Folgendes:

Definieren Sie im Bereich Aktionen den Server, den Host, den Port und die Anmeldeinformationen für die Palo Alto-NGFW.

Konfigurieren Sie die folgenden Optionen, um die Blockierung der verdächtigen Quellen durch die Palo Alto-Firewall zuzulassen:

Parameter BESCHREIBUNG Ungültige Funktionscodes blockieren Protokollverstöße: ungültiger Feldwert, der gegen die ICS-Protokollspezifikation verstößt (potenzieller Exploit). Nicht autorisierte PLC-Programmierung/Firmwareupdates blockieren Nicht autorisierte SPS-Änderungen. Nicht autorisierten PLC-Stopp blockieren SPS-Beendigung (Downtime). Warnungen zu Schadsoftware blockieren Blockierung von Angriffsversuchen durch industrielle Schadsoftware (TRITON, NotPetya usw.).

Sie können die Option Automatische Blockierung auswählen.

In diesem Fall wird die Blockierung automatisch und sofort ausgeführt.Nicht autorisierte Überprüfung blockieren Nicht autorisierte Überprüfung (potenzielle Aufklärung).

Weitere Informationen finden Sie unter Weiterleiten von lokalen OT-Warnungsinformationen.

Blockieren von verdächtigem Datenverkehr mit der Palo Alto-Firewall

Konfigurieren Sie eine Defender for IoT-Weiterleitungsregel, um verdächtigen Datenverkehr mit der Palo Alto-Firewall zu blockieren.

Beim Erstellen der Weiterleitungsregel gilt Folgendes:

Definieren Sie im Bereich Aktionen den Server, den Host, den Port und die Anmeldeinformationen für die Palo Alto-NGFW.

Definieren Sie wie folgt, wie die Blockierung ausgeführt wird:

- Nach IP-Adresse: Blockierungsrichtlinien werden in Panorama immer basierend auf der IP-Adresse erstellt.

- Nach FQDN oder IP-Adresse: Blockierungsrichtlinien werden in Panorama basierend auf dem vollqualifizierten Domänennamen erstellt, falls vorhanden, andernfalls basierend auf der IP-Adresse.

Geben Sie im Feld E-Mail die E-Mail-Adresse für die Richtlinienbenachrichtigung ein.

Hinweis

Stellen Sie sicher, dass Sie einen Mailserver in Defender für IoT konfiguriert haben. Wenn keine E-Mail-Adresse angegeben wurde, sendet Defender für IoT keine Benachrichtigungs-E-Mail.

Konfigurieren Sie die folgenden Optionen, um die Blockierung verdächtiger Quellen durch Palo Alto Panorama zuzulassen:

Parameter BESCHREIBUNG Ungültige Funktionscodes blockieren Protokollverstöße: ungültiger Feldwert, der gegen die ICS-Protokollspezifikation verstößt (potenzieller Exploit). Nicht autorisierte PLC-Programmierung/Firmwareupdates blockieren Nicht autorisierte SPS-Änderungen. Nicht autorisierten PLC-Stopp blockieren SPS-Beendigung (Downtime). Warnungen zu Schadsoftware blockieren Blockierung von Angriffsversuchen durch industrielle Schadsoftware (TRITON, NotPetya usw.).

Sie können die Option Automatische Blockierung auswählen.

In diesem Fall wird die Blockierung automatisch und sofort ausgeführt.Nicht autorisierte Überprüfung blockieren Nicht autorisierte Überprüfung (potenzielle Aufklärung).

Weitere Informationen finden Sie unter Weiterleiten von lokalen OT-Warnungsinformationen.

Blockieren bestimmter verdächtiger Quellen

Nachdem Sie Ihre Weiterleitungsregel erstellt haben, führen Sie die folgenden Schritte aus, um bestimmte, verdächtige Quellen zu blockieren:

Suchen Sie auf der Seite Warnungen OT-Sensors die Warnung im Zusammenhang mit der Palo Alto-Integration, und wählen Sie sie aus.

Zum automatischen Blockieren der verdächtigen Quelle wählen Sie Block Source (Quelle blockieren) aus.

Wählen Sie im Dialogfeld Bitte bestätigen die Option OK aus.

Die verdächtige Quelle wird jetzt durch die Palo Alto-Firewall blockiert.