Bereitstellen einer Verwaltung für hybride oder air-gapped OT-Sensoren

Microsoft Defender for IoT hilft Organisationen dabei, Compliance ihrer OT-Umgebung zu erreichen und aufrechtzuerhalten, indem eine umfassende Lösung für die Bedrohungserkennung und -verwaltung bereitgestellt wird, einschließlich der Abdeckung über parallele Netzwerke hinweg. Defender for IoT unterstützt Organisationen in Industrie, Energie und Versorgung bei der Konformität mit NERC CIP oder IEC62443.

Wichtig

Die lokale Legacyverwaltungskonsole wird nicht mehr unterstützt oder steht nach dem 1. Januar 2025 nicht mehr zum Download zur Verfügung. Wir empfehlen die Umstellung auf die neue Architektur unter Verwendung des gesamten Spektrums an lokalen und Cloud-APIs vor diesem Datum. Weitere Informationen finden Sie unter Einstellen der lokalen Verwaltungskonsole.

Bestimmte Branchen, z. B. Behörden, Finanzdienstleister, Atomkraftwerke und industrielle Produzenten, verwenden air-gapped Netzwerke (nicht verbundene Netzwerke). Air-gapped Netzwerke sind physisch von anderen ungesicherten Netzwerken wie Unternehmensnetzwerken, Gastnetzwerken oder dem Internet getrennt. Defender for IoT hilft diesen Organisationen, globale Standards für Bedrohungserkennung und -verwaltung, Netzwerksegmentierung u. v. m. einzuhalten.

Die digitale Transformation hilft Unternehmen zwar dabei, ihre Geschäftsabläufe zu optimieren und ihre Nettogewinne zu steigern, sie gestaltet sich bei air-gapped Netzwerken aber häufig schwierig. Die Isolierung in air-gapped Netzwerken bietet mehr Sicherheit, aber erschwert auch die digitale Transformation. So sind beispielsweise Architekturdesigns wie Zero Trust, die Multi-Faktor-Authentifizierung verwenden, eine Herausforderung bei der Anwendung in nicht verbundenen (air-gapped) Netzwerken.

Air-gapped Netzwerke werden häufig verwendet, um vertrauliche Daten zu speichern oder kybernetisch-physische Systeme zu steuern, die nicht mit einem externen Netzwerk verbunden sind, um sie besser vor Cyberangriffen zu schützen. Trotzdem sind air-gapped Netzwerke nicht vollständig sicher und können angegriffen werden. Daher ist es zwingend erforderlich, air-gapped Netzwerke zu überwachen, um potenzielle Bedrohungen zu erkennen und darauf zu reagieren.

In diesem Artikel wird die Architektur für die Bereitstellung von hybriden und air-gapped Sicherheitslösungen beschrieben, einschließlich der Herausforderungen und bewährten Methoden zum Schützen und Überwachen von hybriden und air-gapped Netzwerken. Anstatt die Wartungsinfrastruktur von Defender for IoT in einer abgeschlossenen Architektur zu verwenden, sollten Sie Ihre Defender for IoT-Sensoren besser in Ihre vorhandene IT-Infrastruktur integrieren. Dies schließt auch lokale und Remoteressourcen ein. Mit diesem Ansatz wird sichergestellt, dass Ihre Sicherheitsvorgänge reibungslos und effizient ausgeführt werden und einfach zu verwalten sind.

Architekturempfehlungen

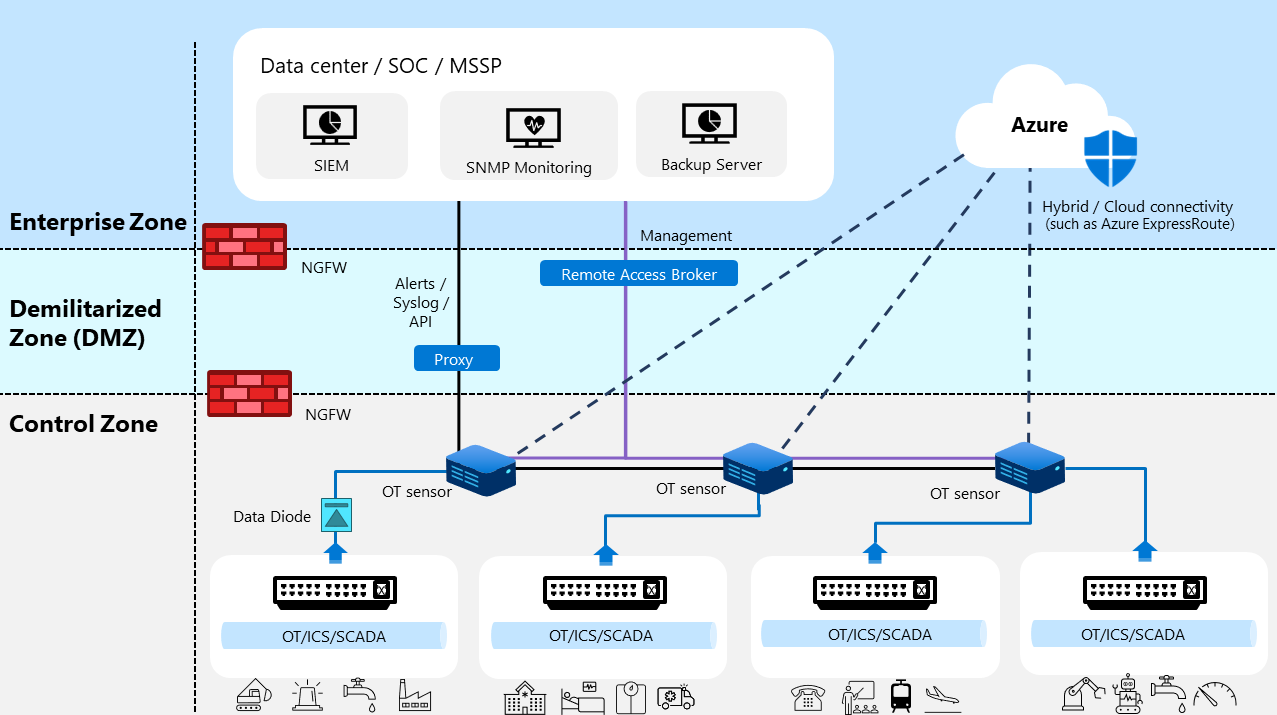

Die folgende Abbildung zeigt eine Beispielarchitektur unserer Empfehlungen für die Überwachung und Wartung von Defender for IoT-Systemen, bei denen jeder OT-Sensor eine Verbindung mit mehreren Sicherheitsverwaltungssystemen in der Cloud oder lokal herstellt.

In dieser Beispielarchitektur sind drei Sensoren mit vier Routern in verschiedenen logischen Zonen der Organisation verbunden. Die Sensoren befinden sich hinter einer Firewall und sind in die lokale IT-Infrastruktur integriert, die z. B. lokale Sicherungsserver, Remotezugriffsverbindungen über SASE und die Weiterleitung von Warnungen an ein lokales SIEM-System (Security Information & Event Management) umfasst.

In diesem Beispielbild wird die Kommunikation für Warnungen, Syslog-Nachrichten und APIs in einer einfarbigen schwarzen Linie angezeigt. Die lokale Verwaltungskommunikation wird in einer einfarbigen lila Linie angezeigt, und die Kommunikation zwischen Cloud- und Hybridverwaltung wird in einer gepunkteten schwarzen Linie angezeigt.

Der Defender for IoT-Architekturleitfaden für hybride und air-gapped Netzwerke hilft Ihnen bei Folgendem:

- Verwenden der vorhandenen Organisationsinfrastruktur zum Überwachen und Verwalten Ihrer OT-Sensoren, um zusätzliche Hardware oder Software überflüssig zu machen

- Verwenden von Integrationen mit dem Sicherheitsstapel der Organisation, die sowohl in der Cloud als auch lokal immer zuverlässiger und robuster werden

- Zusammenarbeiten mit den globalen Sicherheitsteams durch Überwachung und Steuerung des Zugriffs auf Ressourcen in der Cloud und lokal, um eine konsistente Sichtbarkeit und Schutz in Ihren OT-Umgebungen sicherzustellen

- Stärken des OT-Sicherheitssystem durch Hinzufügen cloudbasierter Ressourcen, die Ihre vorhandenen Funktionen verbessern und fördern, z. B. Threat Intelligence, Analyse und Automatisierung

Bereitstellungsschritte

Führen Sie die folgenden Schritte aus, um ein Defender for IoT-System in einer air-gapped oder hybriden Umgebung bereitzustellen:

Stellen Sie jeden OT-Netzwerksensor gemäß Ihrem Plan bereit, wie in Bereitstellen von Defender for IoT für die OT-Überwachung beschrieben.

Führen Sie für jeden Sensor die folgenden Schritte aus:

Integrieren in Partner-SIEM-Lösungen oder Syslog-Server, einschließlich der Einrichtung von E-Mail-Benachrichtigungen Zum Beispiel:

Verwenden der Defender for IoT-API zum Erstellen von Verwaltungsdashboards Weitere Informationen finden Sie unter Referenz zur Defender for IoT-API.

Einrichten eines Proxys oder verketteter Proxys in der Verwaltungsumgebung

Einrichten der Integritätsüberwachung mithilfe eines SNMP MIB-Servers oder über die Befehlszeilenschnittstelle Weitere Informationen finden Sie unter:

Konfigurieren des Zugriffs auf die Serververwaltungsschnittstelle, z. B. über iDRAC oder iLO

Konfigurieren eines Sicherungsservers mit Konfigurationen zum Speichern der Sicherung auf einem externen Server Weitere Informationen finden Sie unter Sicherung und Wiederherstellung von OT-Netzwerksensoren über die Sensorkonsole.