Beschleunigen von OT-Warnungsworkflows

Hinweis

Die genannten Features befinden sich in der Vorschauphase. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Microsoft Defender for IoT-Warnungen verbessern Ihre Netzwerksicherheit und -vorgänge mit Echtzeitdetails zu in Ihrem Netzwerk protokollierten Ereignissen. OT-Warnungen werden ausgelöst, wenn OT-Netzwerksensoren Änderungen oder verdächtige Aktivitäten im Netzwerkdatenverkehr erkennen, für die Ihre Aufmerksamkeit erforderlich ist.

In diesem Artikel werden die folgenden Methoden beschrieben, um die Warnungsmüdigkeit gegenüber OT-Netzwerkwarnungen in Ihrem Team zu verringern:

Erstellen Sie Unterdrückungsregeln über das Azure-Portal, um die von Ihren Sensoren ausgelösten Warnungen zu reduzieren. Wenn Sie in einer nicht verbundenen Umgebung arbeiten, erstellen Sie dazu Warnungsausschlussregeln auf dem OT-Sensor.

Erstellen von Warnungskommentaren für Ihre Teams, die sie einzelnen Warnungen hinzufügen, die Kommunikation optimieren und Aufzeichnungen für Ihre Warnungen speichern können

Erstellen von benutzerdefinierten Warnungsregeln zum Identifizieren bestimmter Datenverkehre in Ihrem Netzwerk

Voraussetzungen

Bevor Sie die Verfahren auf dieser Seite verwenden, beachten Sie die folgenden Voraussetzungen:

| Zweck | Sie benötigen Folgendes: |

|---|---|

| Erstellen von Benachrichtigungsunterdrückungsregeln im Azure-Portal | Ein Defender for IoT-Abonnement mit mindestens einem mit der Cloud verbundenen OT-Sensor und Zugriff als Sicherheitsadministrator, Mitwirkender oder Besitzer |

| Erstellen einer DNS-Positivliste für einen OT-Sensor | Installierter OT-Netzwerksensor und Zugriff auf den Sensor als standardmäßiger Administratorbenutzer |

| Erstellen von Warnungskommentaren auf einem OT-Sensor | Installierter OT-Netzwerksensor und Zugriff auf den Sensor als beliebiger Benutzer mit der Rolle Administrator |

| Erstellen benutzerdefinierter Warnungsregeln auf einem OT-Sensor | Installierter OT-Netzwerksensor und Zugriff auf den Sensor als beliebiger Benutzer mit der Rolle Administrator |

Weitere Informationen finden Sie unter:

- Installieren von OT-Überwachungssoftware auf OT-Sensoren

- Azure-Benutzerrollen und -Berechtigungen für Defender for IoT

- Lokale Benutzer*innen und Rollen für die OT-Überwachung mit Defender for IoT

Unterdrücken irrelevanter Warnungen

Konfigurieren Sie Ihre OT-Sensoren so, dass Warnungen für bestimmten Datenverkehr in Ihrem Netzwerk unterdrückt werden, der andernfalls eine Warnung auslösen würde. Wenn beispielsweise alle OT-Geräte, die von einem bestimmten Sensor überwacht werden, zwei Tage lang Wartungsverfahren durchlaufen, sollten Sie eine Regel definieren, um alle Warnungen zu unterdrücken, die während des Wartungszeitraums von diesem Sensor generiert werden.

Erstellen Sie für mit der Cloud verbundene OT-Sensoren Warnungsunterdrückungsregeln im Azure-Portal, um den angegebenen Datenverkehr in Ihrem Netzwerk zu ignorieren, der andernfalls eine Warnung auslösen würde.

Erstellen Sie für lokal verwaltete Sensoren entweder mithilfe der Benutzeroberfläche oder der API Warnungsausschlussregeln auf dem OT-Sensor.

Wichtig

Im Azure-Portal konfigurierte Regeln setzen alle Regeln außer Kraft, die für denselben Sensor auf dem OT-Sensor konfiguriert wurden. Wenn Sie derzeit Warnungsausschlussregeln auf Ihrem OT-Sensor verwenden, wird empfohlen, sie zuerst als Unterdrückungsregeln ins Azure-Portal zu migrieren.

Erstellen von Benachrichtigungsunterdrückungsregeln im Azure-Portal (Public Preview)

In diesem Abschnitt wird beschrieben, wie Sie eine Warnungsunterdrückungsregel im Azure-Portal erstellen, die nur für mit der Cloud verbundene Sensoren unterstützt werden.

So erstellen Sie eine Warnungsunterdrückungsregel

Wählen Sie in Defender for IoT im Azure-Portal Warnungen>

Unterdrückungsregeln aus.

Unterdrückungsregeln aus.Wählen Sie auf der Seite Unterdrückungsregeln (Vorschau) die Option + Erstellen aus.

Geben Sie im Bereich Unterdrückungsregel erstellen auf der Regel Details die folgenden Details ein:

Wählen Sie in der Dropdownliste Ihr Azure-Abonnement aus.

Geben Sie einen aussagekräftigen Namen für Ihre Regel und optional eine Beschreibung ein.

Schalten Sie auf Aktiviert um, damit die Regel wie konfiguriert gestartet wird. Sie können diese Option auch deaktivieren, um die Regel erst später zu verwenden.

Aktivieren Sie im Bereich Nach Zeitbereich unterdrücken die Option Ablaufdatum, um ein bestimmtes Datum und eine bestimmte Uhrzeit für Start und Ende für Ihre Regel zu definieren. Wählen Sie Bereich hinzufügen aus, um mehrere Zeitbereiche hinzuzufügen.

Wählen Sie im Bereich Anwenden auf aus, ob Sie die Regel auf alle Sensoren in Ihrem Abonnement oder nur auf bestimmte Sites oder Sensoren anwenden möchten. Wenn Sie Bei benutzerdefinierter Auswahl anwenden auswählen, wählen Sie die Sites und/oder Sensoren aus, für die die Regel ausgeführt werden soll.

Wenn Sie eine bestimmte Site auswählen, gilt die Regel für alle vorhandenen und zukünftigen Sensoren, die der Site zugeordnet sind.

Wählen Sie Weiter aus, und bestätigen Sie die Außerkraftsetzungsnachricht.

Gehen Sie im Bereich Unterdrückungsregel erstellen auf der Registerkarte Bedingungen wie folgt vor:

Wählen Sie in der Dropdownliste Warnungsname mindestens eine Warnung für Ihre Regel aus. Wenn Sie den Namen eines Warnungsmoduls anstelle eines bestimmten Regelnamens auswählen, wird die Regel auf alle vorhandenen und zukünftigen Warnungen angewendet, die diesem Modul zugeordnet sind.

Filtern Sie die Regel optional weiter, indem Sie zusätzliche Bedingungen definieren, z. B. für Datenverkehr aus bestimmten Quellen, für bestimmte Ziele oder für bestimmte Subnetze. Beachten Sie beim Angeben von Subnetzen als Bedingungen, dass die Subnetze sich sowohl auf die Quell- als auch auf die Zielgeräte beziehen.

Wenn Sie die Konfiguration Ihrer Regelbedingungen abgeschlossen haben, wählen Sie Weiter aus.

Überprüfen Sie im Bereich Unterdrückungsregel erstellen auf der Registerkarte Überprüfen und erstellen die Details der von Ihnen erstellten Regel, und wählen Sie dann Erstellen aus.

Ihre Regel wird der Liste der Unterdrückungsregeln auf der Seite Unterdrückungsregeln (Vorschau) hinzugefügt. Wählen Sie eine Regel aus, um sie nach Bedarf zu bearbeiten oder zu löschen.

Tipp

Wenn Sie Unterdrückungsregeln exportieren müssen, wählen Sie auf der Symbolleiste die Schaltfläche Exportieren aus. Alle konfigurierten Regeln werden in eine einzelne CSV-Datei exportiert, die Sie lokal speichern können.

Migrieren von Unterdrückungsregeln von einem OT-Sensor

Wenn Sie derzeit einen OT-Sensor mit Sensoren verwenden, die mit der Cloud verbunden sind, wird empfohlen, alle Ausschlussregeln als Unterdrückungsregeln ins Azure-Portal zu migrieren, bevor Sie mit dem Erstellen neuer Unterdrückungsregeln beginnen. Im Azure-Portal konfigurierte Unterdrückungsregeln setzen Warnungsausschlussregeln außer Kraft, die für dieselben Sensoren auf dem OT-Sensor vorhanden sind.

So exportieren Sie Warnungsausschlussregeln und importieren sie ins Azure-Portal

Melden Sie sich bei Ihrem OT-Sensor an, und wählen Sie Warnungsausschluss aus.

Wählen Sie auf der Seite Warnungsausschluss die Option

Exportieren aus, um Ihre Regeln in eine CSV-Datei zu exportieren.

Exportieren aus, um Ihre Regeln in eine CSV-Datei zu exportieren.Wählen Sie in Defender for IoT im Azure-Portal Warnungen>Unterdrückungsregeln aus.

Wählen Sie auf der Seite Unterdrückungsregeln (Preview) die Option Migrieren lokaler Manager-Regeln aus, navigieren Sie dann zu der CSV-Datei, die Sie vom OT-Sensor heruntergeladen haben, und wählen Sie sie aus.

Überprüfen Sie im Bereich Unterdrückungsregeln migrieren die hochgeladene Liste der Unterdrückungsregeln, die Sie migrieren möchten, und wählen Sie dann Migration genehmigen aus.

Bestätigen Sie die Außerkraftsetzungsnachricht.

Ihre Regeln werden der Liste der Unterdrückungsregeln auf der Seite Unterdrückungsregeln (Vorschau) hinzugefügt. Wählen Sie eine Regel aus, um sie nach Bedarf zu bearbeiten oder zu löschen.

Zulassen von Internetverbindungen in einem OT-Netzwerk

Verringern Sie die Anzahl der Warnungen wegen nicht autorisierten Internetverbindungen, indem Sie eine Zulassungsliste mit Domänennamen auf Ihrem OT-Sensor erstellen. Wenn eine DNS-Zulassungsliste konfiguriert ist, gleicht der Sensor jeden nicht autorisierten Versuch, eine Internetverbindung herzustellen, mit der Liste ab, bevor eine Warnung ausgelöst wird. Wenn der FQDN der Domäne in der Zulassungsliste enthalten ist, wird vom Sensor keine Warnung ausgelöst, und der Datenverkehr wird automatisch zugelassen.

Alle Benutzer des OT-Sensors können eine aktuell konfigurierte Liste von Domänen in einem Data Mining-Bericht anzeigen, einschließlich der FQDNs, der aufgelösten IP-Adressen und der letzten Auflösungszeit.

So definieren Sie eine DNS-Zulassungsliste:

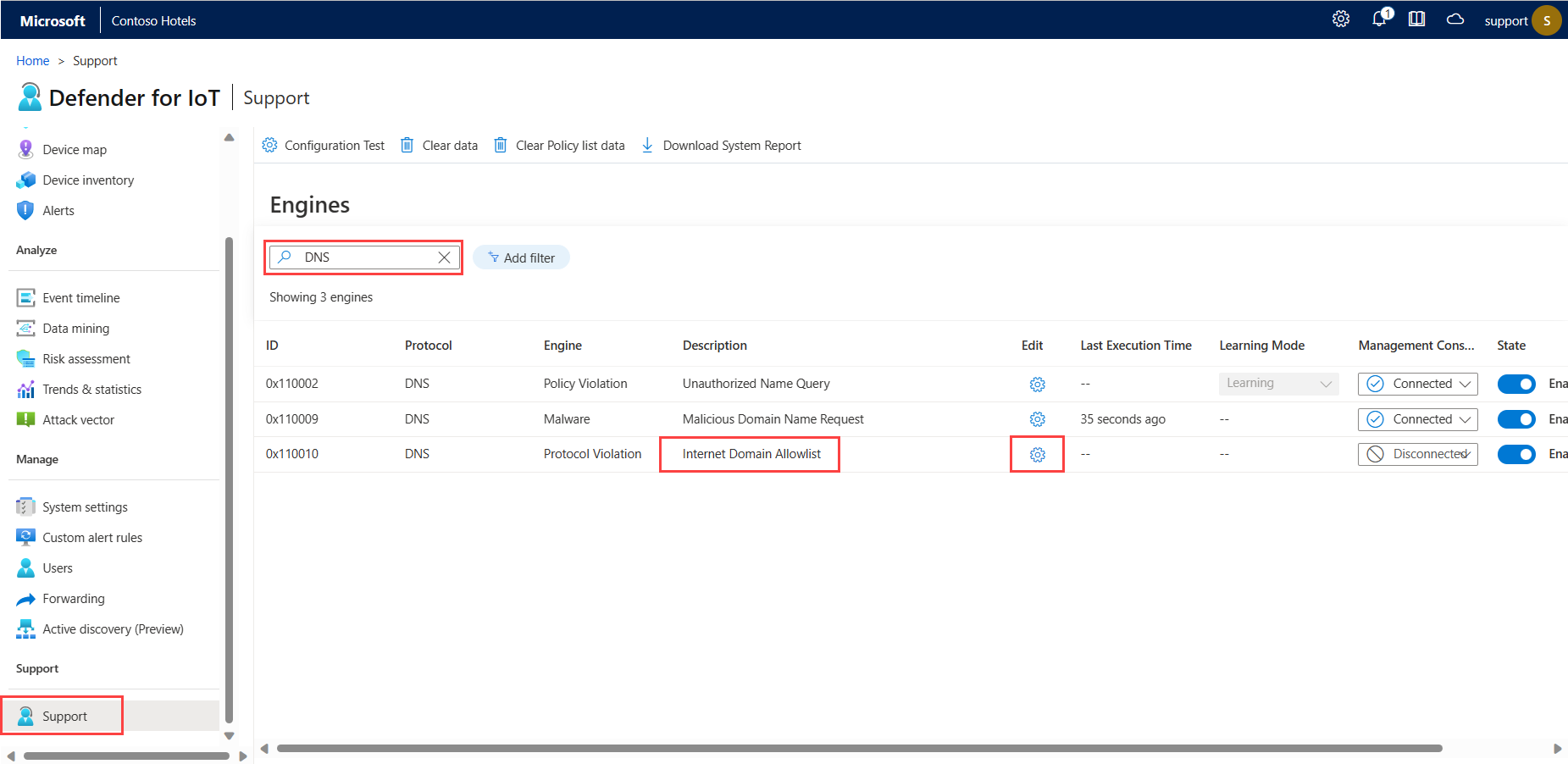

Melden Sie sich bei Ihrem OT-Sensor als Administrator-Benutzer an, und wählen Sie die Seite Support aus.

Geben Sie im Suchfeld DNS ein, und suchen Sie dann das Modul mit der Beschreibung Liste der zulässigen Internetdomänen.

Wählen Sie Bearbeiten

für die Zeile Liste der zulässigen Internetdomänen aus. Zum Beispiel:

für die Zeile Liste der zulässigen Internetdomänen aus. Zum Beispiel:Geben Sie im Bereich Konfiguration bearbeiten im Feld >FQDN-Zulassungsliste einen oder mehrere Domänennamen ein. Trennen Sie mehrere Domänennamen durch Kommas. Ihr Sensor generiert für die konfigurierten Domänen keine Warnungen wegen nicht autorisierten Versuchen, eine Internetverbindung herzustellen.

Sie können den Platzhalter

*an einer beliebigen Stelle im Domänennamen verwenden, um der Positivliste ganz einfach Unterdomänen hinzuzufügen, ohne sie einzeln eingeben zu müssen, z. B.*.microsoft.comoderteams.microsoft.*.Wählen Sie Senden aus, um Ihre Änderungen zu speichern.

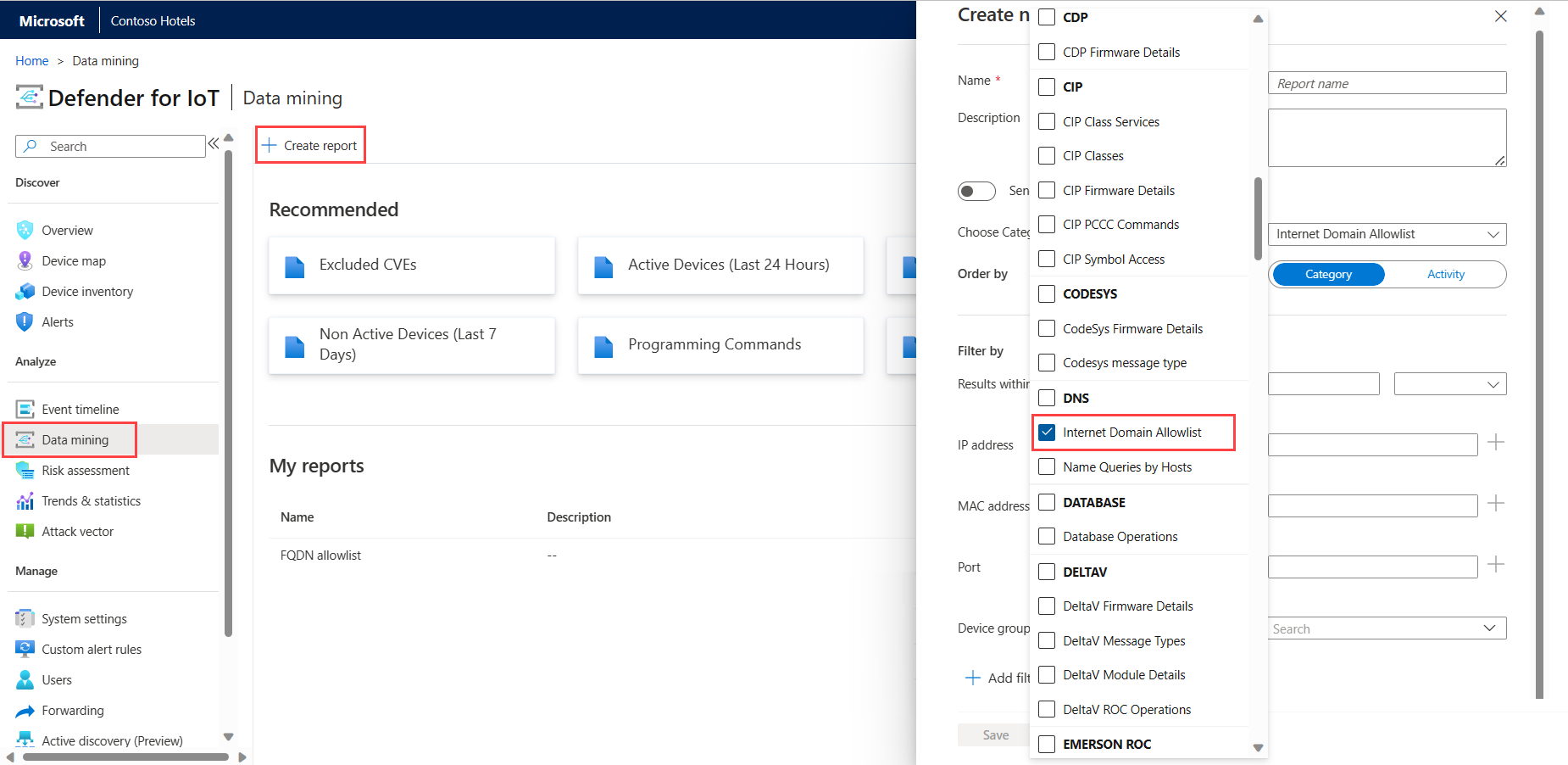

So zeigen Sie die aktuelle Zulassungsliste in einem Data Mining-Bericht an:

Wenn Sie eine Kategorie in Ihrem benutzerdefinierten Data Mining-Bericht auswählen, vergewissern Sie sich, dass Sie unter der Kategorie DNS die Option Liste der zulässigen Internetdomänen ausgewählt ist.

Zum Beispiel:

Der generierte Data Mining-Bericht zeigt eine Liste der zulässigen Domänen und jeder IP-Adresse an, die für diese Domänen aufgelöst wird. Der Bericht enthält auch die TTL (in Sekunden), während der diese IP-Adressen keine Internetverbindungswarnung auslösen.

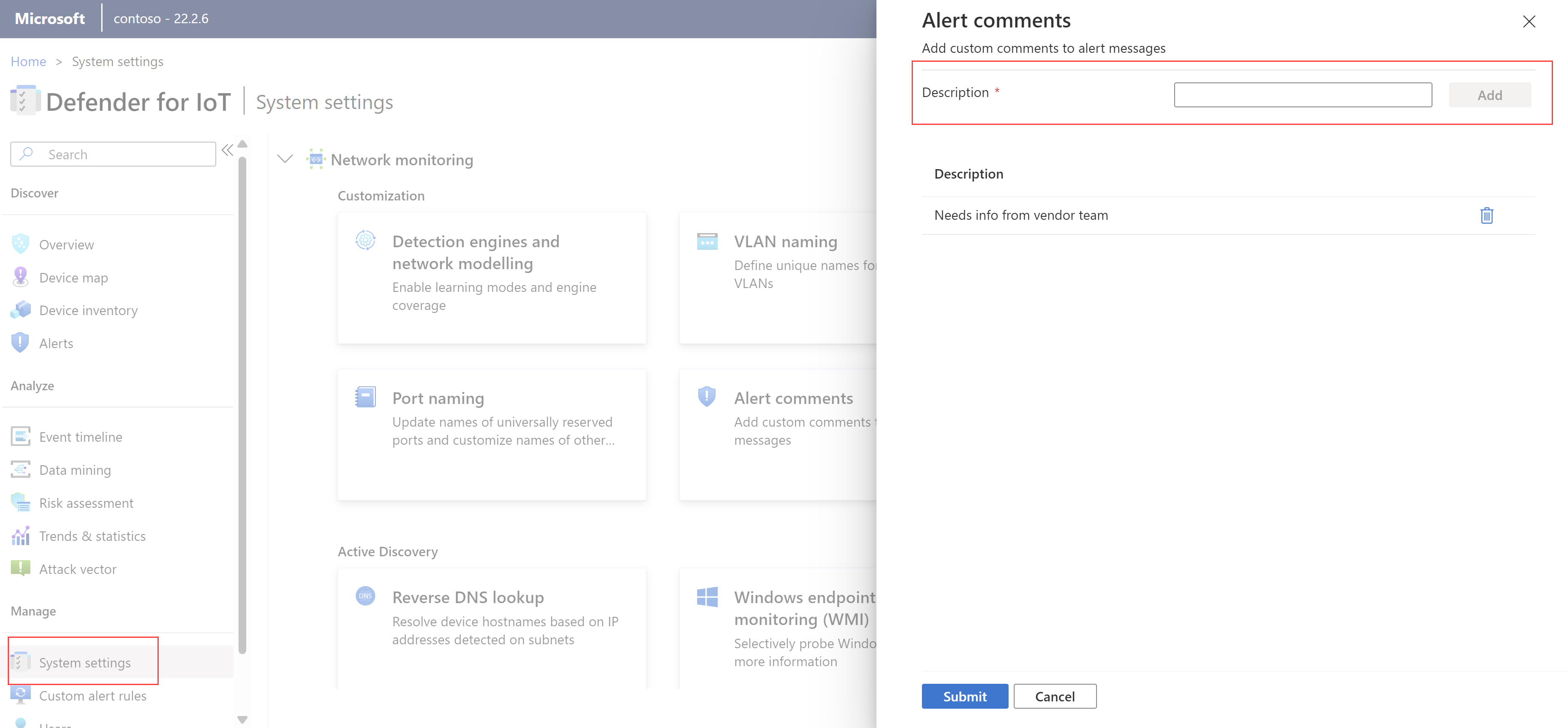

Erstellen von Warnungskommentaren auf einem OT-Sensor

Melden Sie sich bei Ihrem OT-Sensor an, und wählen Sie Systemeinstellungen>Netzwerküberwachung>Warnungskommentare aus.

Geben Sie im Bereich Warnungskommentare im Feld Beschreibung den neuen Kommentar ein, und wählen Sie Hinzufügen aus. Der neue Kommentar wird in der Liste Beschreibung unterhalb des Felds angezeigt.

Beispiel:

Wählen Sie Senden aus, um auf Ihrem Sensor jeder Warnung Ihren Kommentar zur Liste der verfügbaren Kommentare hinzuzufügen.

Benutzerdefinierte Kommentare sind in jeder Warnung auf Ihrem Sensor verfügbar und können von Teammitgliedern hinzugefügt werden. Weitere Informationen finden Sie unter Hinzufügen von Warnungskommentaren.

Erstellen benutzerdefinierter Warnungsregeln auf einem OT-Sensor

Fügen Sie benutzerdefinierte Warnungsregeln hinzu, um Warnungen für bestimmte Aktivitäten in Ihrem Netzwerk auszulösen, die nicht durch die sofort einsatzbereiten Funktionen abgedeckt werden.

Beispielsweise können Sie für eine Umgebung, in der MODBUS ausgeführt wird, eine Regel hinzufügen, um alle in ein Speicherregister geschriebenen Befehle für eine bestimmte IP-Adresse und ein Ethernet-Ziel zu erkennen.

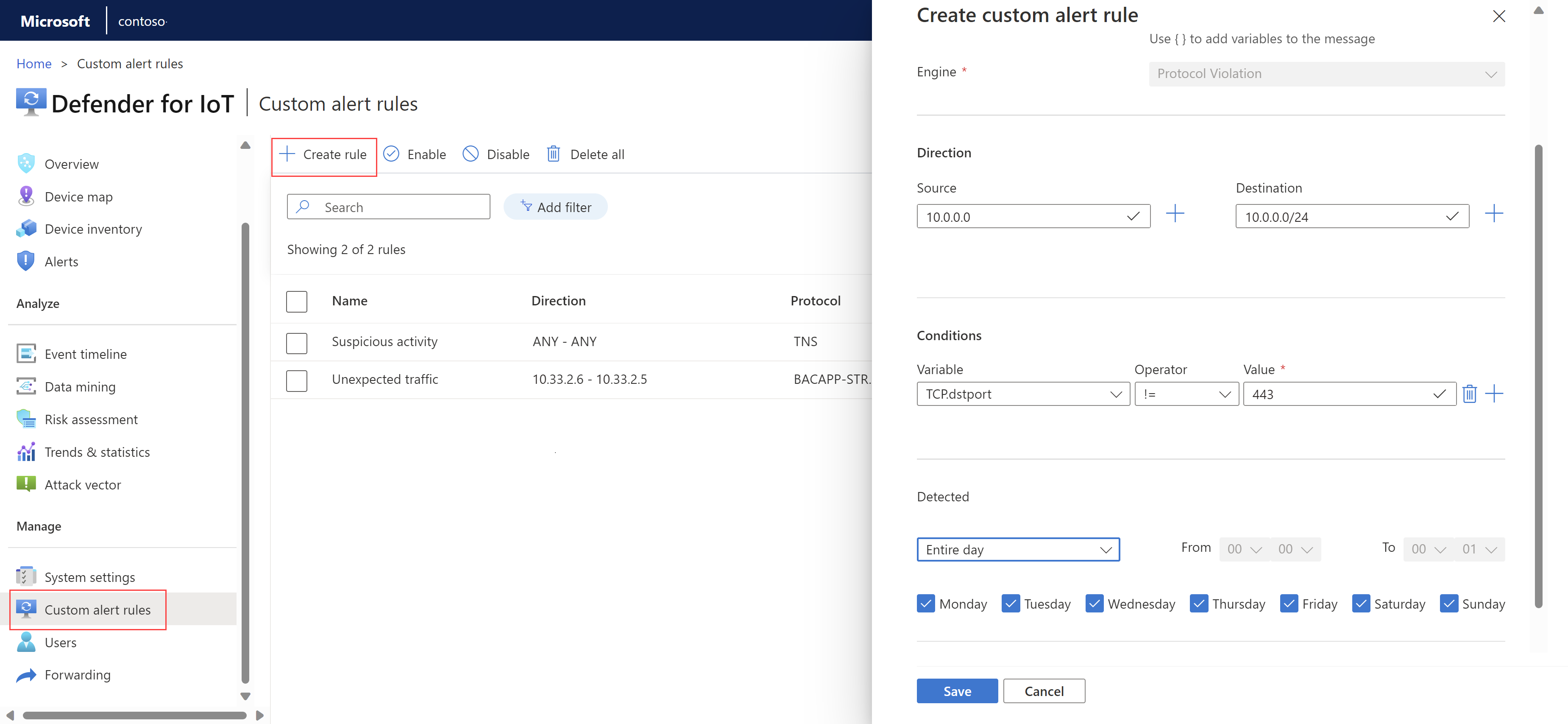

So erstellen Sie eine benutzerdefinierte Warnungsregel:

Melden Sie sich bei Ihrem OT-Sensor an, und wählen Sie Benutzerdefinierte Warnungsregeln>+ Regel erstellen aus.

Definieren Sie im Bereich Benutzerdefinierte Warnungsregel erstellen die folgenden Felder:

Name BESCHREIBUNG Warnungsname Geben Sie einen aussagekräftigen Namen für die Warnung ein. Warnungsprotokoll Wählen Sie das Protokoll aus, das Sie erkennen möchten.

Wählen Sie in bestimmten Fällen eines der folgenden Protokolle aus:

– Wählen Sie für ein Datenbankdaten- oder Strukturbearbeitungs-Ereignis TNS oder TDS aus.

– Wählen Sie für ein Datei-Ereignis je nach Dateityp HTTP, DELTAV, SMB oder FTP aus.

– Wählen Sie für ein Paketdownload-Ereignis HTTP aus.

– Wählen Sie für ein Ereignis mit offenen Ports (gelöscht) je nach Porttyp TCP oder UDP aus.

Verwenden Sie zum Erstellen von Regeln, die bestimmte Änderungen in einem Ihrer OT-Protokolle, z. B. S7 oder CIP, nachverfolgen, alle in diesem Protokoll gefundenen Parameter, z. B.tagodersub-function.Meldung Definieren Sie eine Meldung, die angezeigt wird, wenn die Warnung ausgelöst wird. Warnmeldungen unterstützen alphanumerische Zeichen und erkannte Datenverkehrsvariablen.

Sie können beispielsweise die ermittelten Quell- und Zieladressen einschließen. Verwenden Sie geschweifte Klammern ({}), um der Warnmeldung Variablen hinzuzufügen.Richtung Geben Sie eine Quell- und/oder Ziel-IP-Adresse ein, an der Datenverkehr erkannt werden soll. Bedingungen Definieren Sie eine oder mehrere Bedingungen, die erfüllt sein müssen, um die Warnung auszulösen.

– Wählen Sie das +-Zeichen aus, um einen Bedingungssatz mit mehreren Bedingungen zu erstellen, der den AND-Operator verwendet. Beachten Sie, dass das Zeichen + erst aktiviert wird, nachdem Sie einen Wert für Warnungsprotokoll ausgewählt haben.

– Wenn Sie eine MAC-Adresse oder IP-Adresse als Variable auswählen, müssen Sie den Wert von einer Adresse in Dezimalpunktschreibweise in ein Dezimalformat konvertieren.

Sie müssen mindestens eine Bedingung hinzufügen, um eine benutzerdefinierte Warnungsregel zu erstellen.Erkannt Definieren Sie einen Datums- und/oder Uhrzeitbereich für den Datenverkehr, den Sie erkennen möchten. Passen Sie die Tage und den Zeitbereich an die Wartungszeiten an, oder legen Sie Arbeitsstunden fest. Aktion Definieren Sie eine Aktion, die Defender für IoT automatisch ausführen soll, wenn die Warnung ausgelöst wird.

Lassen Sie Defender for IoT entweder eine Warnung oder ein Ereignis mit dem angegebenen Schweregrad erstellen.PCAP enthalten Wenn Sie sich für die Erstellung eines Ereignisses entschieden haben, deaktivieren Sie nach Bedarf die Option PCAP enthalten. Wenn Sie sich für das Erstellen einer Warnung entschieden haben, ist die PCAP immer enthalten und kann nicht entfernt werden. Beispiel:

Wenn Sie damit fertig sind, wählen Sie Speichern aus, um die Regel zu speichern.

Bearbeiten einer benutzerdefinierten Warnungsregel

Um eine benutzerdefinierte Warnungsregel zu bearbeiten, wählen Sie die Regel dann im Menü (...) >Bearbeiten aus. Ändern Sie die Warnungsregel nach Bedarf, und speichern Sie Ihre Änderungen.

Änderungen an benutzerdefinierten Warnungsregeln, z. B. das Ändern eines Schweregrads oder Protokolls, werden auf der Seite Zeitskala der Ereignisse auf dem OT-Sensor nachverfolgt.

Weitere Informationen finden Sie unter Nachverfolgen der Sensoraktivität.

Deaktivieren, Aktivieren oder Löschen von benutzerdefinierten Warnungsregeln

Deaktivieren Sie benutzerdefinierte Warnungsregeln, um deren Ausführung zu verhindern, ohne sie vollständig zu löschen.

Wählen Sie auf der Seite Benutzerdefinierte Warnungsregeln mindestens eine Regel aus, und wählen Sie dann auf der Symbolleiste nach Bedarf Deaktivieren, Aktivieren oder Löschen aus.

Erstellen von Warnungsausschlussregeln auf einem OT-Sensor

Erstellen Sie Warnungsausschlussregeln, um Ihre Sensoren anzuweisen, bestimmten Datenverkehr in Ihrem Netzwerk zu ignorieren, der andernfalls eine Warnung auslösen würde.

Wenn Sie z. B. wissen, dass alle von einem bestimmten Sensor überwachten OT-Geräte für zwei Tage gewartet werden, können Sie eine Ausschlussregel definieren, damit Defender for IoT die von diesem Sensor erkannten Warnungen während des festgelegten Zeitraums ignoriert.

So erstellen Sie eine Warnungsausschlussregel:

Melden Sie sich bei Ihrem OT-Sensor an, und wählen Sie im linken Menü die Option Warnungsausschluss aus.

Wählen Sie auf der Seite Warnungsausschluss die +-Schaltfläche oben rechts aus, um eine neue Regel hinzuzufügen.

Geben Sie im Dialogfeld Ausschlussregel erstellen die folgenden Details ein:

Name Beschreibung Name Geben Sie einen aussagekräftigen Namen für Ihre Regel ein. Der Name darf keine Anführungszeichen ( ") enthalten.Nach Zeitraum Wählen Sie eine Zeitzone und den bestimmten Zeitraum aus, in dem die Ausschlussregel aktiv sein soll, und wählen Sie dann HINZUFÜGEN aus.

Verwenden Sie diese Option, um separate Regeln für verschiedene Zeitzonen zu erstellen. Möglicherweise müssen Sie eine Ausschlussregel zwischen 8:00 Uhr und 10:00 Uhr in drei unterschiedlichen Zeitzonen anwenden. Erstellen Sie in diesem Fall drei separate Ausschlussregeln für den gleichen Zeitraum in der entsprechenden Zeitzone.Nach Geräteadresse Wählen Sie die folgenden Werte aus, geben Sie sie ein, und wählen Sie dann HINZUFÜGEN aus:

– Wählen Sie aus, ob es sich bei dem angegebenen Gerät um eine Quelle, ein Ziel oder um ein Quell- und Zielgerät handelt.

– Wählen Sie aus, ob es sich bei der Adresse um eine IP-Adresse, eine MAC-Adresse oder ein Subnetz handelt.

– Geben Sie den Wert der IP-Adresse, der MAC-Adresse oder des Subnetzes ein.Nach Warnungstitel Wählen Sie mindestens eine Warnung aus, die der Ausschlussregel hinzugefügt werden soll, und wählen Sie dann HINZUFÜGEN aus. Zum Finden von Warnungstiteln geben Sie einen Warnungstitel ganz oder teilweise ein, und wählen Sie den gewünschten Titel in der Dropdownliste aus. Nach Sensorname Wählen Sie mindestens einen Sensor aus, der der Ausschlussregel hinzugefügt werden soll, und wählen Sie dann HINZUFÜGEN aus. Zum Suchen von Sensornamen geben Sie den Sensornamen ganz oder teilweise ein, und wählen Sie den gewünschten Sensornamen in der Dropdownliste aus. Wichtig

Warnungsausschlussregeln sind

AND-basiert, was bedeutet, dass Warnungen nur ausgeschlossen werden, wenn alle Regelbedingungen erfüllt sind. Wenn keine Regelbedingung definiert ist, sind alle Optionen enthalten. Wenn Sie in die Regel etwa nicht den Namen eines Sensors einfügen, wird sie auf alle Sensoren angewandt.Unten im Dialogfeld wird eine Zusammenfassung der Regelparameter angezeigt.

Überprüfen Sie die am unteren Rand des Dialogfelds Ausschlussregel erstellen angezeigte Regelzusammenfassung, und wählen Sie dann SPEICHERN aus.

Erstellen von Warnungsausschlussregeln über API

Verwenden Sie die Defender for IoT-API, um Warnungsausschlussregeln aus einem externen Ticketsystem oder einem anderen System zu erstellen, das Netzwerkwartungsprozesse verwaltet.

Verwenden Sie die API maintenanceWindow (Create alert executions) (Wartungsfenster (Warnungsausschlüsse erstellen)), um die Sensoren, Analyse-Engines, Startzeit und Endzeit für die Anwendung der Regel zu definieren.

Weitere Informationen finden Sie unter Referenz zur Defender for IoT-API.