Erste Schritte mit der Enterprise IoT-Überwachung in Microsoft Defender XDR

In diesem Artikel wird beschrieben, wie Microsoft Defender for Endpoint-Kunden Enterprise IoT-Geräte in ihrer Umgebung überwachen und so zusätzliche Sicherheit in Microsoft Defender XDR bereitstellen können.

Während der IoT-Gerätebestand bereits für Defender for Endpoint P2-Kunden verfügbar ist, werden durch das Aktivieren von Enterprise IoT-Sicherheit speziell für IoT-Geräte in Ihrem Unternehmensnetzwerk konzipierte Warnungen, Empfehlungen und Sicherheitsrisikodaten hinzugefügt.

IoT-Geräte sind beispielsweise Drucker, Kameras, VoIP-Telefone, Smart-TVs und mehr. Die Aktivierung von Enterprise IoT-Sicherheit führt beispielsweise dazu, dass Sie eine Empfehlung in Microsoft Defender XDR verwenden können, um ein einzelnes IT-Ticket für das Patchen anfälliger Anwendungen auf Servern und Druckern zu erstellen.

Voraussetzungen

Bevor Sie mit den Verfahren in diesem Artikel beginnen, lesen Sie Schützen von IoT-Geräten im Unternehmen, um mehr über die Integration von Defender for Endpoint und Defender for IoT zu erfahren.

Stellen Sie sicher, dass Sie über Folgendes verfügen:

IoT-Geräte in Ihrem Netzwerk, sichtbar im Gerätebestand von Microsoft Defender XDR

Zugriff auf das Microsoft Defender-Portal als Sicherheitsadministrator

Microsoft Defender for Endpoint-Agents, die in Ihrer Umgebung bereitgestellt werden. Weitere Informationen finden Sie unter Onboarding mit Microsoft Defender for Endpoint.

Eine der folgenden Lizenzen:

Eine Lizenz für Microsoft 365 E5 (ME5) oder E5 Security

Microsoft Defender for Endpoint P2 mit einer zusätzlichen, eigenständigen Lizenz vom Typ Microsoft Defender for IoT – EIoT-Gerätelizenz – Add-On, die über das Microsoft 365 Admin Center erworben oder als Testversion abgerufen werden kann.

Tipp

Wenn Sie über eine eigenständige Lizenz verfügen, müssen Sie Enterprise IoT-Sicherheit nicht aktivieren und können direkt mit Sicherheitsmehrwert in Microsoft Defender XDR fortfahren.

Weitere Informationen finden Sie unter Enterprise IoT-Sicherheit in Microsoft Defender XDR.

Aktivieren der Enterprise IoT-Überwachung

In diesem Verfahren wird beschrieben, wie Sie Enterprise IoT-Überwachung in Microsoft Defender XDR aktivieren. Dies ist nur für ME5/E5 Security-Kunden relevant.

Überspringen Sie dieses Verfahren, wenn Sie einen der folgenden Lizenzierungsplantypen besitzen:

- Kunden mit einem älteren Enterprise IoT-Tarif und einer ME5/E5 Security-Lizenz

- Kunden mit eigenständigen, Pro-Gerät-Lizenzen, die zu Microsoft Defender for Endpoint P2 hinzugefügt wurden. In solchen Fällen ist die Einstellung für Enterprise IoT-Sicherheit schreibgeschützt aktiviert.

So aktivieren Sie die Enterprise IoT-Überwachung

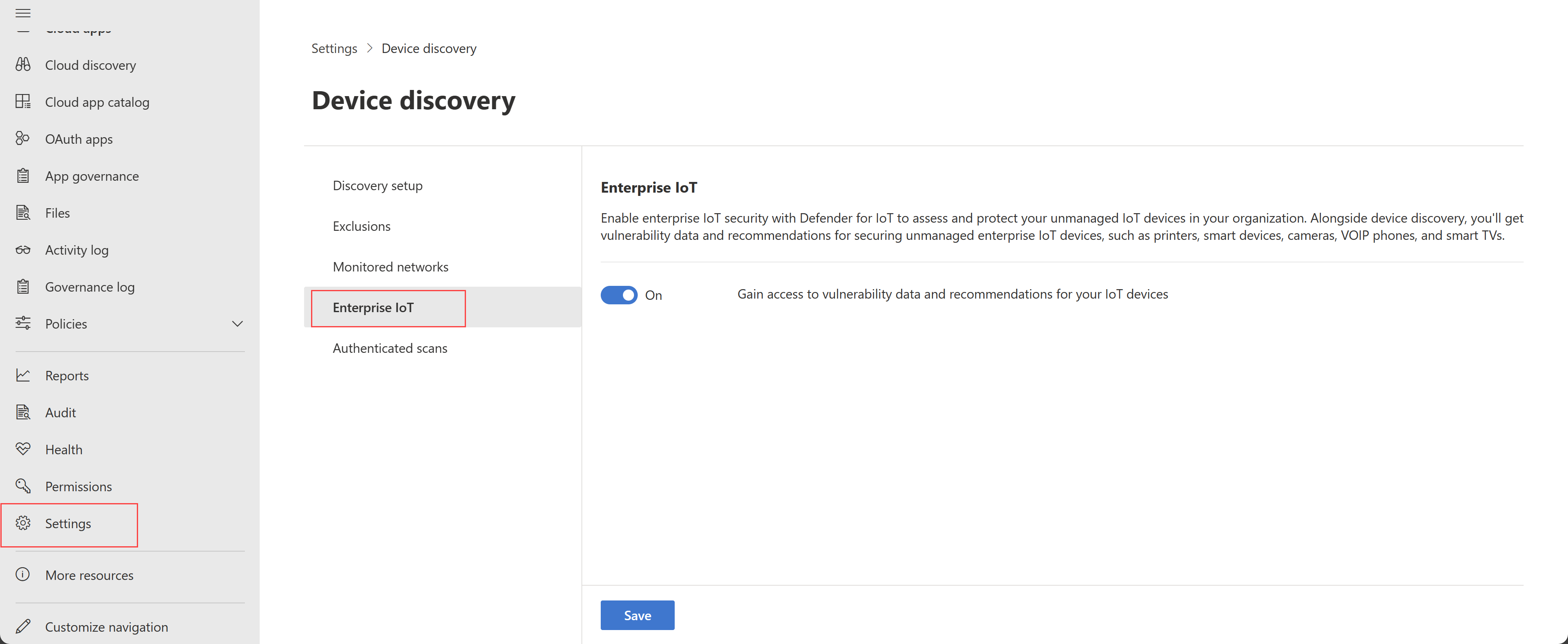

- Wählen Sie in Microsoft Defender XDR die Optionen Einstellungen>Geräteermittlung>Enterprise IoT aus.

Hinweis

Vergewissern Sie sich unter Einstellungen>Endpunkte>Erweiterte Features, dass Sie die Geräteermittlung aktiviert haben.

Legen Sie die Option für Enterprise IoT-Sicherheit auf Ein fest. Zum Beispiel:

Sicherheitsmehrwert in Microsoft Defender XDR

In diesem Verfahren wird beschrieben, wie Sie verwandte Warnungen, Empfehlungen und Sicherheitsrisiken für ein bestimmtes Gerät in Microsoft Defender XDR anzeigen, wenn die Option Enterprise IoT-Sicherheit aktiviert ist.

So zeigen Sie den Sicherheitsmehrwert an:

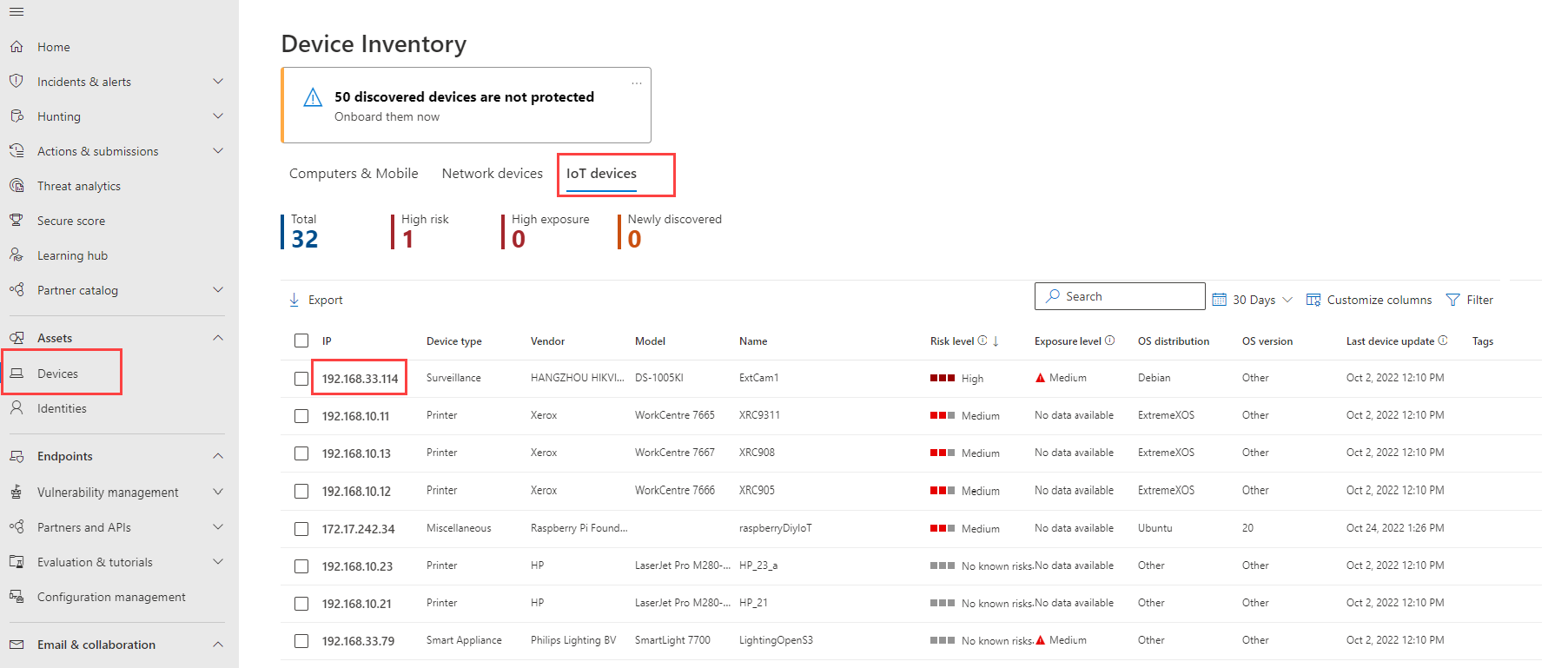

Wählen Sie in Microsoft Defender XDR die Optionen Ressourcen>Geräte aus, um die Seite Gerätebestand zu öffnen.

Wählen Sie die Registerkarte IoT-Geräte und dann eine bestimmte Geräte-IP-Adresse aus, um weitere Details zu erhalten. Zum Beispiel:

Erkunden Sie auf der Seite „Gerätedetails“ die folgenden Registerkarten, um Daten anzuzeigen, die von Enterprise IoT-Sicherheit für Ihr Gerät hinzugefügt wurden:

Suchen Sie auf der Registerkarte Warnungen nach Warnungen, die vom Gerät ausgelöst werden. Simulieren Sie Warnungen in Microsoft 365 Defender für Enterprise IoT mithilfe des Raspberry Pi-Szenarios, das auf der Seite Simulationen und Lernprogramme von Microsoft 365 Defender verfügbar ist.

Sie können auch erweiterte Hunting-Abfragen einrichten, um benutzerdefinierte Warnungsregeln zu erstellen. Weitere Informationen finden Sie unter Exemplarische erweiterte Hunting-Abfragen für Enterprise IoT.

Suchen Sie auf der Registerkarte Sicherheitsempfehlungen nach Empfehlungen, die für das Gerät verfügbar sind, um das Risiko zu verringern und die Angriffsfläche gering zu halten.

Suchen Sie auf der Registerkarte Ermittelte Sicherheitsrisiken nach bekannten CVEs, die dem Gerät zugeordnet sind. Bekannte CVEs können bei der Entscheidung helfen, ob das Gerät gepatcht, entfernt oder eingeschlossen werden soll, um das Risiko für Ihr Netzwerk zu minimieren. Verwenden Sie alternativ erweiterte Hunting-Abfragen, um Sicherheitsrisiken von allen Ihren Geräten zu sammeln.

Suchen nach Bedrohungen:

Wählen Sie auf der Seite Gerätebestand die Option Suche starten aus, um Geräte mithilfe von Tabellen wie der DeviceInfo-Tabelle abzufragen. Fragen Sie auf der Seite Erweiterte Suche Daten mithilfe anderer Schemas ab.

Exemplarische erweiterte Hunting-Abfragen für Enterprise IoT

In diesem Abschnitt finden Sie exemplarische erweiterte Hunting-Abfragen, die Sie in Microsoft 365 Defender verwenden können, um Ihre IoT-Geräte mit Enterprise IoT-Sicherheit zu überwachen und zu schützen.

Suchen nach Geräten anhand eines bestimmten Typs oder Untertyps

Verwenden Sie die folgende Abfrage, um Geräte, die in Ihrem Unternehmensnetzwerk vorhanden sind, anhand des Gerätetyps zu identifizieren (z. B. Router):

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId

| where DeviceType == "NetworkDevice" and DeviceSubtype == "Router"

Suchen und Exportieren von Sicherheitsrisiken für Ihre IoT-Geräte

Verwenden Sie die folgende Abfrage, um alle Sicherheitsrisiken auf Ihren IoT-Geräten aufzulisten:

DeviceInfo

| where DeviceCategory =~ "iot"

| join kind=inner DeviceTvmSoftwareVulnerabilities on DeviceId

Weitere Informationen finden Sie unter Erweiterte Suche und Grundlegendes zum Schema der erweiterten Suche.