Datenverkehrsspiegelungsmethode für OT-Sensoren auswählen

Dieser Artikel gehört zu einer Reihe von Artikeln, in denen der Bereitstellungspfad für die OT-Überwachung mit Microsoft Defender for IoT beschrieben wird. Er erläutert die Datenverkehrsspiegelungsmethode für die OT-Überwachung mit Microsoft Defender for IoT.

Die Entscheidung, welche Datenverkehrsspiegelungsmethode verwendet werden soll, hängt von Ihrer Netzwerkkonfiguration sowie von den Anforderungen Ihrer Organisation ab.

Um sicherzustellen, dass Defender for IoT nur Datenverkehr analysiert, den Sie überwachen möchten, empfiehlt es sich, die Datenverkehrsspiegelung auf einem Switch oder Terminalzugangspunkt (Terminal Access Point, TAP) zu konfigurieren, der nur industriellen ICS- und SCADA-Datenverkehr umfasst.

Hinweis

SPAN und RSPAN sind Cisco-Terminologie. Switches anderer Marken weisen ähnliche Funktionalität auf, verwenden aber möglicherweise eine abweichende Terminologie.

Empfehlungen zum Portbereich der Spiegelung

Es empfiehlt sich, die Datenverkehrsspiegelung von allen Ports Ihres Switchs zu konfigurieren, auch wenn keine Daten mit ihnen verbunden sind. Andernfalls können nicht autorisierte Geräte später eine Verbindung mit einem nicht überwachten Port herstellen, ohne von den Netzwerksensoren von Defender for IoT erkannt zu werden.

Konfigurieren Sie bei OT-Netzwerken, die Broadcast- oder Multicastnachrichten verwenden, die Datenverkehrsspiegelung nur für eingehende Übertragungen (RX). Multicastnachrichten werden für alle relevanten aktiven Ports wiederholt und beanspruchen unnötig Bandbreite.

Unterstützte Datenverkehrsspiegelungsmethoden vergleichen

Von Defender for IoT werden folgende Methoden unterstützt:

| Methode | BESCHREIBUNG | Weitere Informationen |

|---|---|---|

| Ein Switch-SPAN-Port | Spiegelt den lokalen Datenverkehr von Schnittstellen auf dem Switch an eine andere Schnittstelle auf dem gleichen Switch. | Konfigurieren der Spiegelung mit einem Switch-SPAN-Port |

| RSPAN-Port (Remote SPAN) | Spiegelt Datenverkehr von mehreren verteilten Quellports in ein dediziertes Remote-VLAN. | RSPAN (Remote SPAN)-Ports Konfigurieren der Datenverkehrsspiegelung mit einem RSPAN-Port (Remote SPAN) |

| Aktive oder passive Aggregation (TAP) | Bei dieser Methode wird ein TAP für aktive oder passive Aggregation inline in Ihrem Netzwerkkabel installiert, um Datenverkehr an den OT-Netzwerksensor zu duplizieren. Dies ist die beste Methode für die forensische Überwachung. | Aktive und passive Aggregation (TAP) |

| ERSPAN (Encapsulated Remote Switched Port Analyzer) | Spiegelt Eingabeschnittstellen an die Überwachungsschnittstelle Ihres OT-Sensors. | ERSPAN-Ports Aktualisieren der Überwachungsschnittstellen eines Sensors (Konfigurieren von ERSPAN). |

| Ein ESXi-vSwitch | Spiegelt Datenverkehr unter Verwendung des Promiscuous-Modus auf einem ESXi-vSwitch. | Datenverkehrsspiegelung mit virtuellen Switches Konfigurieren der Datenverkehrsspiegelung mit einem ESXi vSwitch |

| Ein Hyper-V-vSwitch | Spiegelt Datenverkehr unter Verwendung des Promiscuous-Modus auf einem Hyper-V-vSwitch. | Datenverkehrsspiegelung mit virtuellen Switches Konfigurieren der Datenverkehrsspiegelung mit einem virtuellen Hyper-V-Switch |

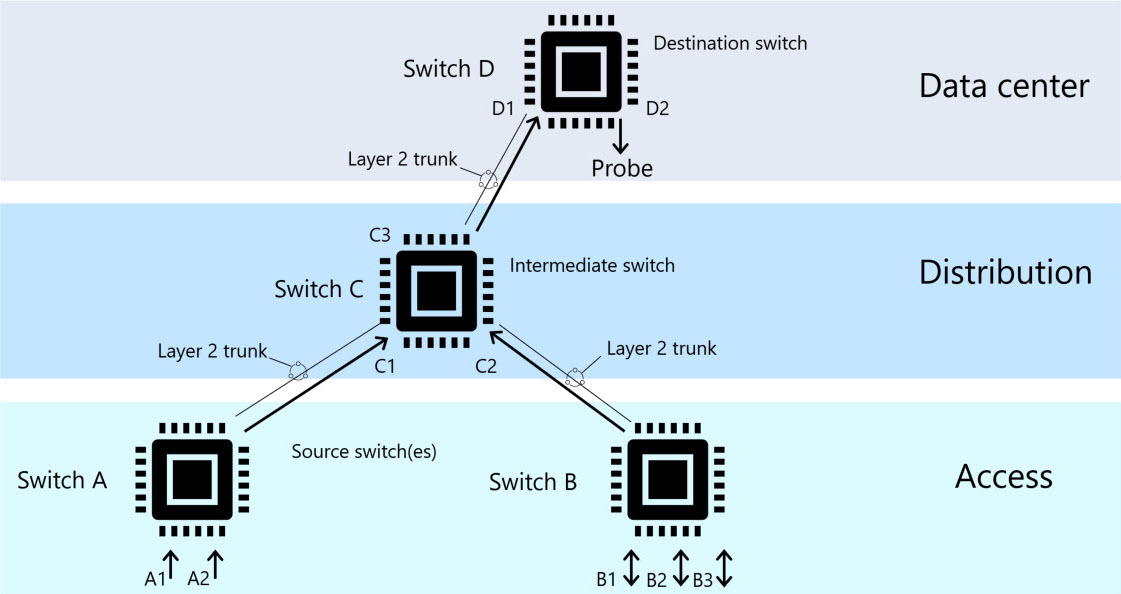

RSPAN (Remote SPAN)-Ports

Konfigurieren Sie eine RSPAN-Sitzung (Remote SPAN) für Ihren Switch, um Datenverkehr mehrerer verteilter Quellports in ein dediziertes Remote-VLAN zu spiegeln.

Die Daten im VLAN werden dann durch gebündelte Ports über mehrere Switches an einen bestimmten Switch geleitet, der den physischen Zielport enthält. Verbinden Sie den Zielport mit Ihrem OT-Netzwerksensor, um den Datenverkehr mit Defender for IoT zu überwachen.

Das folgende Diagramm zeigt ein Beispiel für eine Remote-VLAN-Architektur:

Weitere Informationen finden Sie unter Konfigurieren der Datenverkehrsspiegelung mit einem RSPAN (Remote SPAN)-Port.

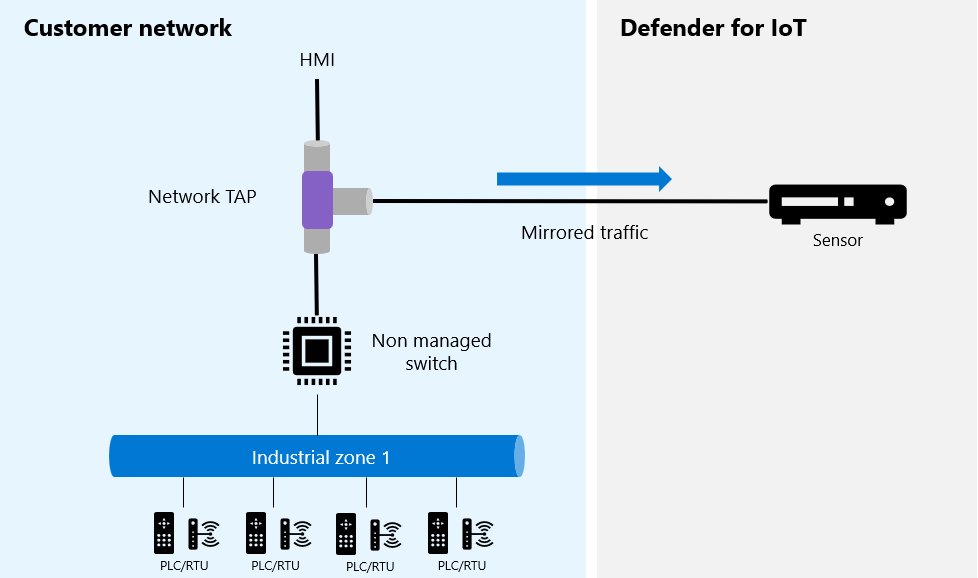

Aktive und passive Aggregation (TAP)

Beim Spiegeln von Datenverkehr mithilfe von aktiver oder passiver Aggregation wird ein Terminalzugangspunkt (Terminal Access Points, TAP) für die aktive oder passive Aggregation inline im Netzwerkkabel installiert. Der TAP dupliziert sowohl eingehenden als auch ausgehenden Datenverkehr an den OT-Netzwerksensor, sodass Sie den Datenverkehr mit Defender for IoT überwachen können.

Ein TAP ist ein Hardwaregerät, mit dem Netzwerkdatenverkehr unterbrechungsfrei zwischen Ports fließen kann. Der TAP erstellt fortlaufend eine exakte Kopie beider Seiten des Datenverkehrsflusses, ohne die Netzwerkintegrität zu beeinträchtigen.

Beispiel:

Einige TAPs aggregieren je nach Switchkonfiguration sowohl eingehenden als auch ausgehenden Datenverkehr. Wenn Ihr Switch keine Aggregation unterstützt, verwendet jeder TAP zwei Ports auf Ihrem OT-Netzwerksensor, um den eingehenden und ausgehenden Datenverkehr zu überwachen.

Vorteile der Datenverkehrsspiegelung mit einem TAP

Die Verwendung von TAPs empfiehlt sich insbesondere bei der Datenverkehrsspiegelung für forensische Zwecke. Die Datenverkehrsspiegelung mit TAPs bietet unter anderem folgende Vorteile:

TAPs sind hardwarebasiert und können nicht kompromittiert werden.

TAPs geben den gesamten Datenverkehr weiter – sogar beschädigte Nachrichten, die von den Switches oft verworfen werden.

TAPs sind nicht prozessorabhängig, daher ist das Pakettiming exakt. Bei Switches hat die Spiegelungsfunktion hingegen oftmals eine geringe Priorität, was sich auf das Timing der gespiegelten Pakete auswirken kann.

Sie können auch einen TAP-Aggregator verwenden, um Ihre Datenverkehrsports zu überwachen. TAP-Aggregatoren sind jedoch nicht prozessorbasiert und nicht so immanent sicher wie Hardware-TAPs. Daher geben sie das Pakettiming möglicherweise nicht exakt wieder.

Verbreitete TAP-Modelle

Für folgende TAP-Modelle wurden die Kompatibilität mit Defender für IoT getestet. Andere Hersteller und Modelle sind möglicherweise ebenfalls kompatibel.

Garland P1GCCAS

Stellen Sie bei Verwendung eines Garland-TAP sicher, dass Sie Ihr Netzwerk so einrichten, dass die Aggregation unterstützt wird. Weitere Informationen finden Sie im Diagramm Tap Aggregation auf der Registerkarte Network Diagrams im Garland-Installationshandbuch.

IXIA TPA2-CU3

Bei Verwendung eines Ixia-TAP muss der Aggregationsmodus aktiv sein. Weitere Informationen finden Sie im Ixia-Installationsleitfaden.

US Robotics USR 4503

Stellen Sie bei Verwendung eines US Robotics-TAP sicher, dass der Aggregationsmodus aktiviert ist, indem Sie den auswählbaren Schalter auf AGG festlegen. Weitere Informationen finden Sie im US Robotics-Installationsleitfaden.

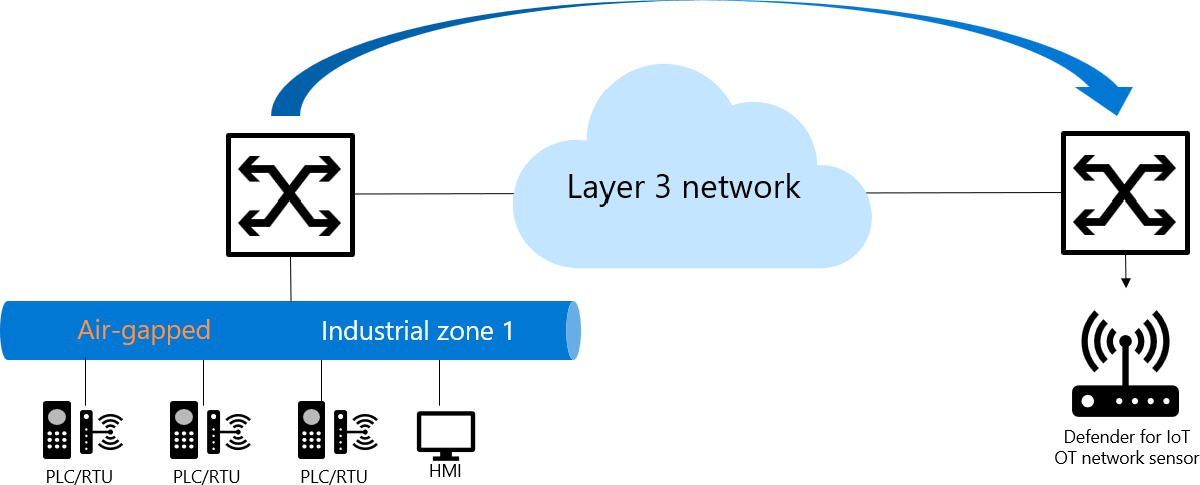

ERSPAN-Ports

Mit ERSPAN (Encapsulated Remote Switched Port Analyzer) können Sie Eingabeschnittstellen über ein IP-Netzwerk an die Überwachungsschnittstelle Ihres OT-Sensors spiegeln, wenn Sie Remotenetzwerke mit Defender for IoT schützen.

Die Überwachungsschnittstelle des Sensors ist eine promiske Schnittstelle und verfügt über keine spezifisch zugewiesene IP-Adresse. Wenn ERSPAN-Unterstützung konfiguriert ist, werden Datenverkehrsnutzdaten mit ERSPAN-Kapselung auf Basis der GRE-Tunnelkapselung vom Sensor analysiert.

Verwenden Sie ERSPAN-Kapselung, wenn der überwachte Datenverkehr auf Layer 3-Domänen erweitert werden muss. ERSPAN ist ein proprietäres Feature von Cisco und steht nur auf bestimmten Routern und Switches zur Verfügung. Weitere Informationen finden Sie in der Cisco-Dokumentation.

Hinweis

Dieser Artikel enthält einen allgemeinen Leitfaden zum Konfigurieren der Datenverkehrsspiegelung mit ERSPAN. Die spezifischen Implementierungsdetails variieren je nach Gerätehersteller.

ERSPAN-Architektur

ERSPAN-Sitzungen umfassen eine auf unterschiedlichen Switches konfigurierte Quell- und Zielsitzung. Datenverkehr wird zwischen den Quell- und Zielswitches in GRE gekapselt und kann über Layer 3-Netzwerke weitergeleitet werden.

Beispiel:

Gespiegelter Datenverkehr wird von ERSPAN wie folgt über ein IP-Netzwerk transportiert:

- Ein Quellrouter kapselt den Datenverkehr und sendet das Paket über das Netzwerk.

- Am Zielrouter wird das Paket entkapselt und an die Zielschnittstelle gesendet.

ERSPAN-Quelloptionen umfassen unter anderem folgende Elemente:

- Ethernet-Ports und Portkanäle

- VLANs (Alle unterstützten Schnittstellen im VLAN sind ERSPAN-Quellen.)

- Fabric-Portkanäle

- Satellitenports und Hostschnittstellen-Portkanäle

Weitere Informationen finden Sie unter Aktualisieren der Überwachungsschnittstellen eines Sensors (Konfigurieren von ERSPAN).

Datenverkehrsspiegelung mit virtuellen Switches

Während ein virtueller Switch keine Spiegelungsfunktionen aufweist, können Sie den promisken Modus in einer Umgebung mit virtuellen Switches als Problemumgehung zum Konfigurieren eines Überwachungsports (ähnlich wie ein SPAN-Port) verwenden. Ein SPAN-Port in Ihrem Switch spiegelt den lokalen Datenverkehr von Schnittstellen auf dem Switch an eine Schnittstelle auf demselben Switch.

Verbinden Sie den Zielswitch mit Ihrem OT-Netzwerksensor, um den Datenverkehr mit Defender for IoT zu überwachen.

Der promiske Modus ist ein Betriebsmodus sowie eine Sicherheits-, Überwachungs- und Verwaltungstechnik, die auf der Ebene des virtuellen Switches oder der Portgruppe definiert wird. Wenn der promiske Modus verwendet wird, können alle Netzwerkschnittstellen der virtuellen Maschine, die sich in derselben Portgruppe befinden, den gesamten Netzwerkdatenverkehr anzeigen, der über diesen virtuellen Switch läuft. Standardmäßig ist der promiske Modus deaktiviert.

Weitere Informationen finden Sie unter:

- Konfigurieren der Datenverkehrsspiegelung mit einem ESXi Switch

- Konfigurieren der Datenverkehrsspiegelung mit einem virtuellen Hyper-V-Switch