Tutorial: Konfigurieren einer Agent-basierten Lösung für Microsoft Defender für IoT

In diesem Tutorial wird erläutert, wie Sie die Agent-basierte Lösung für Microsoft Defender für IoT konfigurieren.

In diesem Tutorial lernen Sie Folgendes:

- Aktivieren der Datensammlung

- Erstellen eines Log Analytics-Arbeitsbereichs

- Aktivieren von Geolocation und Verarbeitung von IP-Adressen

Hinweis

Bei Defender for IoT soll der Micro-Agent am 1. August 2025 eingestellt werden.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Einen IoT-Hub.

Sie müssen Microsoft Defender für IoT in Ihrer Azure IoT Hub-Instanz aktiviert haben.

Sie müssen Ihrer IoT-Lösung eine Ressourcengruppe hinzugefügt haben.

Sie müssen einen Micro-Agent-Modulzwilling für Defender for IoT erstellt haben.

Sie müssen den Micro-Agent für Defender for IoT installiert haben.

Aktivieren der Datensammlung

So aktivieren Sie die Datensammlung

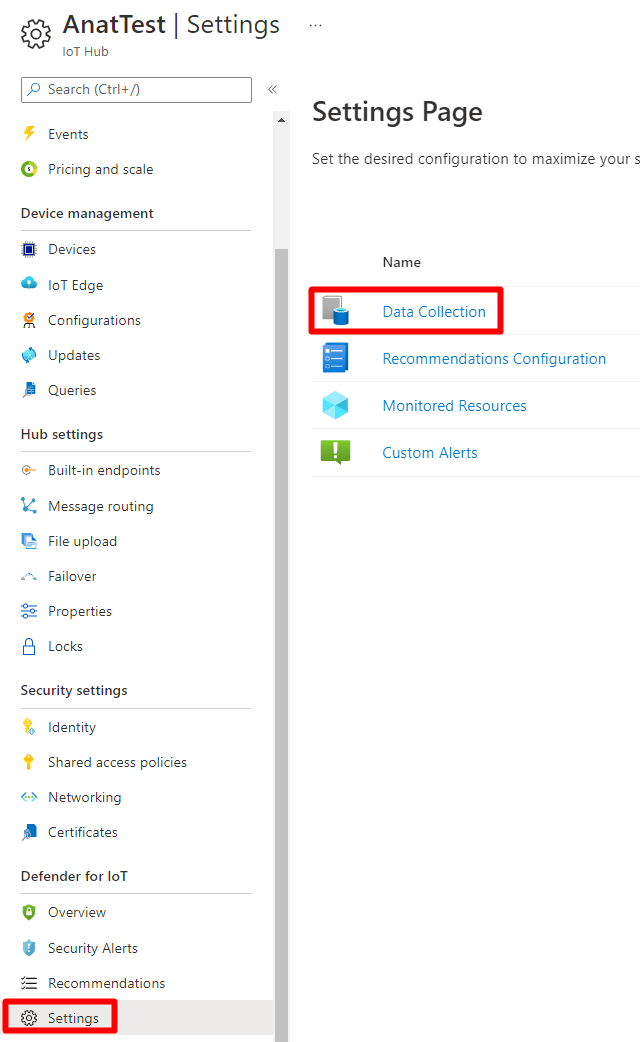

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu IoT Hub>

Your hub>Defender für IoT>Einstellungen>Datensammlung.

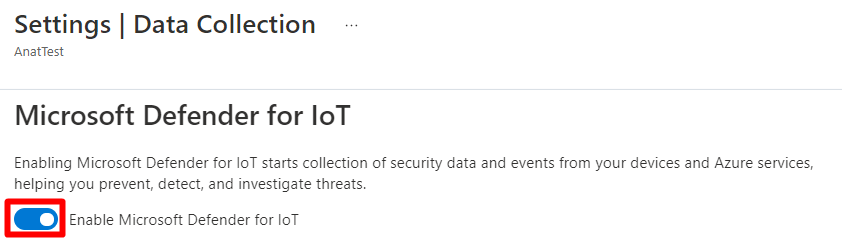

Überprüfen Sie, ob unter Microsoft Defender für IoT die Option Microsoft Defender für IoT aktivieren aktiviert ist.

Wählen Sie Speichern aus.

Erstellen eines Log Analytics-Arbeitsbereichs

Defender für IoT ermöglicht das Speichern von Sicherheitswarnungen, Empfehlungen und Sicherheitsrohdaten in Ihrem Log Analytics-Arbeitsbereich. Die Log Analytics-Erfassung in IoT Hub ist in der Defender für IoT-Lösung standardmäßig deaktiviert. Es ist möglich, Defender für IoT an einen Log Analytics-Arbeitsbereich anzufügen und die Sicherheitsdaten auch in diesem zu speichern.

Es gibt zwei Arten von Informationen, die standardmäßig in Ihrem Log Analytics-Arbeitsbereich von Defender für IoT gespeichert werden:

Sicherheitswarnungen.

Empfehlungen.

Sie können noch einen weiteren Informationstyp hinzufügen, nämlich raw events.

Hinweis

Für die Speicherung von raw events in Log Analytics fallen zusätzliche Speicherkosten an.

So aktivieren Sie die Zusammenarbeit von Log Analytics mit dem Micro-Agent

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu IoT Hub>

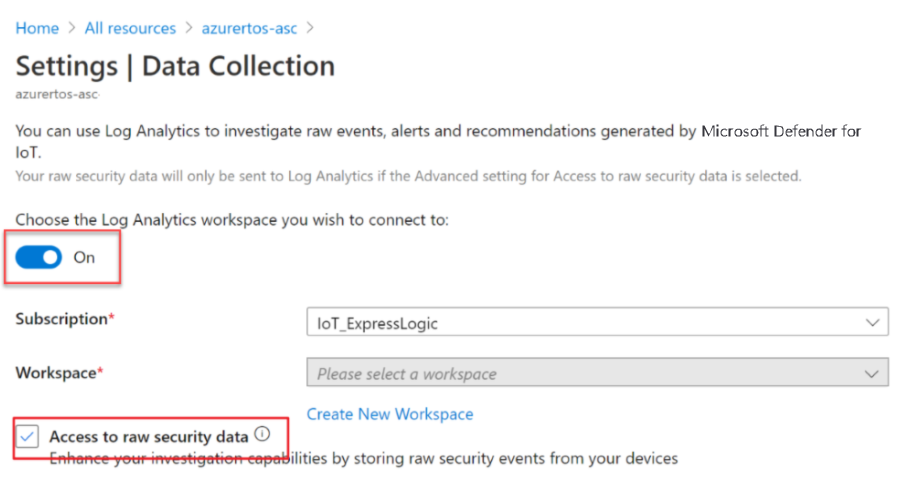

Your hub>Defender für IoT>Einstellungen>Datensammlung.Legen Sie unter„Arbeitsbereichskonfiguration“ den Log Analytics-Umschalter auf Ein fest.

Wählen Sie ein Abonnement aus dem Dropdownmenü aus.

Wählen Sie im Dropdownmenü einen Arbeitsbereich aus. Wenn Sie noch keinen Log Analytics-Arbeitsbereich haben, können Sie Neuen Arbeitsbereich erstellen auswählen, um einen neuen Arbeitsbereich zu erstellen.

Vergewissern Sie sich, dass die Option Access raw security data (Auf Sicherheitsrohdaten zugreifen) ausgewählt ist.

Wählen Sie Speichern aus.

Jeden Monat sind die ersten 5 Gigabyte Daten, die pro Kunde im Azure Log Analytics-Dienst erfasst werden, kostenlos. Jedes GB an Daten, das in Ihrem Azure Log Analytics-Arbeitsbereich erfasst wird, wird die ersten 31 Tage kostenlos aufbewahrt. Weitere Informationen zu Preisen finden Sie unter Log Analytics – Preise.

Aktivieren von Geolocation und Verarbeitung von IP-Adressen

Um Ihre IoT-Lösung abzusichern, werden standardmäßig die IP-Adressen der ein- und ausgehenden Verbindungen Ihrer IoT-Geräte, IoT Edge- und IoT Hub-Instanzen gesammelt und gespeichert. Diese Informationen sind unverzichtbar und dienen zur Erkennung anormaler Verbindungen mit verdächtigen Quellen von IP-Adressen. So zum Beispiel, wenn Versuche unternommen werden, Verbindungen von einer IP-Adressenquelle eines bekannten Botnets oder von einer IP-Adressenquelle außerhalb Ihrer geografischen Region herzustellen. Mit dem Dienst „Defender für IoT“ kann die Sammlung von IP-Adressdaten jederzeit flexibel aktiviert oder deaktiviert werden.

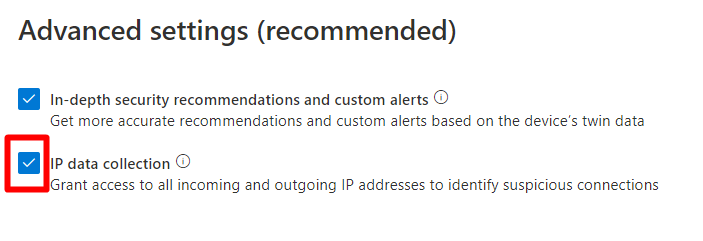

So aktivieren Sie die Sammlung von IP-Adressdaten

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu IoT Hub>

Your hub>Defender für IoT>Einstellungen>Datensammlung.Stellen Sie sicher, dass das Kontrollkästchen für die IP-Datensammlung aktiviert ist.

Wählen Sie Speichern aus.

Bereinigen von Ressourcen

Es müssen keine Ressourcen bereinigt werden.