Was ist die Firmware-Analyse (Vorschau)?

Genau wie Computer über Betriebssysteme verfügen, verfügen IoT-Geräte über Firmware. Diese Firmware führt das IoT-Gerät aus und steuert es. Für IoT-Geräteentwickler ist Sicherheit ein nahezu universelles Anliegen, da es IoT-Geräten traditionell an grundlegenden Sicherheitsmaßnahmen mangelt.

IoT-Angriffsvektoren verwenden beispielsweise in der Regel leicht ausnutzbare – aber leicht zu korrigierende – Schwächen wie hartcodierte Benutzerkonten, veraltete und anfällige Open-Source-Pakete oder den privaten kryptografischen Signaturschlüssel eines Herstellers.

Verwenden Sie die Firmware-Analyse, um eingebettete Sicherheitsbedrohungen, Sicherheitsrisiken und häufige Schwächen zu identifizieren, die andernfalls nicht erkennbar sind.

Hinweis

Die Seite Firmware-Analyse befindet sich in der VORSCHAUPHASE. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

So stellen Sie sicher, dass Ihre Firmware sicher ist

Die Firmwareanalyse kann Ihre Firmware auf häufige Schwachstellen und Sicherheitsrisiken analysieren und Einblicke in Ihre Firmwaresicherheit geben. Diese Analyse ist nützlich, unabhängig davon, ob Sie die Firmware intern erstellen oder Firmware aus Ihrer Lieferkette erhalten.

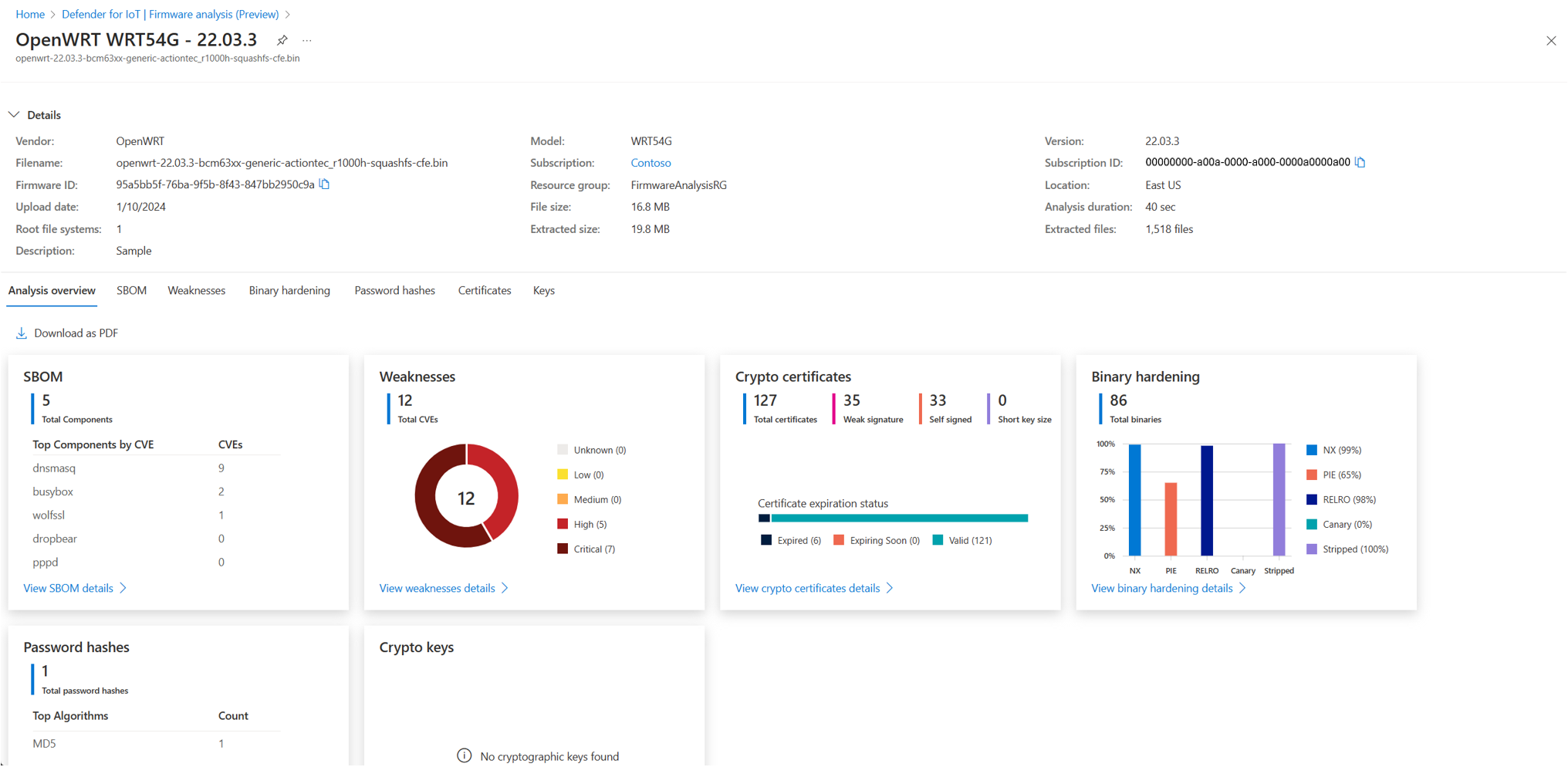

Software Leistungsbeschreibung (SBOM, Software Bill of Materials): Erhalten Sie eine detaillierte Auflistung der Open-Source-Pakete, die während des Buildprozesses der Firmware verwendet werden. Sehen Sie sich die Paketversion und die Lizenz an, die die Verwendung des Open-Source-Pakets regelt.

CVE-Analyse: Finden Sie heraus, welche Firmwarekomponenten öffentlich bekannte Sicherheitsrisiken und -gefährdungen aufweisen.

Binärhärtungsanalyse: Identifizieren Sie Binärdateien, die während der Kompilierung keine bestimmten Sicherheitsflags aktiviert haben, z. B. Pufferüberlaufschutz, positionsunabhängige ausführbare Dateien und gängigere Härtungstechniken.

SSL-Zertifikatanalyse: Zeigen Sie abgelaufene und widerrufene TLS/SSL-Zertifikate an.

Analyse öffentlicher und privater Schlüssel: Überprüfen Sie, ob die in der Firmware entdeckten öffentlichen und privaten kryptografischen Schlüssel notwendig und nicht zufällig entstanden sind.

Kennworthashextraktion: Stellen Sie sicher, dass Kennworthashes für Benutzerkonten sichere kryptografische Algorithmen verwenden.