Verwalten von Ergebnissen von Sicherheitsrisikobewertungen in Ihren Azure SQL-Datenbank-Instanzen

Microsoft Defender for Cloud bietet für Ihre Azure SQL-Datenbank-Instanzen eine Sicherheitsrisikobewertung. Die Sicherheitsrisikobewertung überprüft Ihre Datenbanken auf Softwarerisiken und stellt eine Liste der Ergebnisse bereit. Sie können mithilfe der Ergebnisse Sicherheitsrisiken in der Software beheben und Ergebnisse deaktivieren.

Voraussetzungen

Überzeugen Sie sich davon, ob Sie die Express- oder klassische Konfiguration verwenden, ehe Sie fortfahren.

So prüfen Sie die verwendete Konfiguration

- Öffnen Sie im Azure-Portal die spezifische Ressource in Azure SQL-Datenbank, SQL Managed Instance-Datenbank oder Azure Synapse.

- Wählen Sie unter der Überschrift Sicherheit die Option Defender für Cloud aus.

- Wählen Sie im Bereich Aktivierungsstatus den Befehl Konfigurieren aus, um den Einstellungsbereich von Microsoft Defender for SQL für den gesamten Server oder die verwaltete Instanz zu öffnen.

Wenn die Sicherheitsrisikoeinstellungen die Option zum Konfigurieren eines Speicherkontos enthalten, verwenden Sie die klassische Konfiguration. Falls nicht, verwenden Sie die Expresskonfiguration.

Expresskonfiguration

Anzeigen des Überprüfungsverlaufs

Wählen Sie im Bereich der Sicherheitsrisikobewertung die Option Überprüfungsverlauf aus, um einen Verlauf aller zuvor für diese Datenbank ausgeführten Überprüfungen anzuzeigen.

Die Expresskonfiguration speichert keine Überprüfungsergebnisse, wenn diese mit früheren Überprüfungen identisch sind. Die im Überprüfungsverlauf gezeigte Überprüfungszeit ist der Zeitpunkt der letzten Überprüfung, ab dem sich die Überprüfungsergebnisse geändert haben.

Deaktivieren bestimmter Ergebnisse aus Microsoft Defender für Cloud (Vorschau)

Wenn Sie ein Ergebnis aus organisatorischen Gründen ignorieren möchten, anstatt es zu beheben, können Sie das Ergebnis deaktivieren. Deaktivierte Ergebnisse haben keine Auswirkung auf Ihre Sicherheitsbewertung und erzeugen kein unerwünschtes Rauschen. Das deaktivierte Ergebnis wird im Abschnitt „Nicht zutreffend“ der Überprüfungsergebnisse gezeigt.

Wenn eine Suche mit den in Ihren Deaktivierungsregeln definierten Kriterien übereinstimmt, wird sie nicht in der Liste der Ergebnisse angezeigt. Typische Szenarien:

- Deaktivieren von Ergebnissen mit mittlerem oder niedrigerem Schweregrad

- Deaktivieren von nicht patchbaren Ergebnissen

- Deaktivieren Sie die Ergebnisse von Vergleichstests (Benchmarks), die für einen definierten Bereich nicht von Interesse sind.

Wichtig

Zum Deaktivieren bestimmter Ergebnisse benötigen Sie Berechtigungen zum Bearbeiten von Richtlinien in Azure Policy. Weitere Informationen finden Sie unter Azure RBAC-Berechtigungen in Azure Policy.

So erstellen Sie eine Regel:

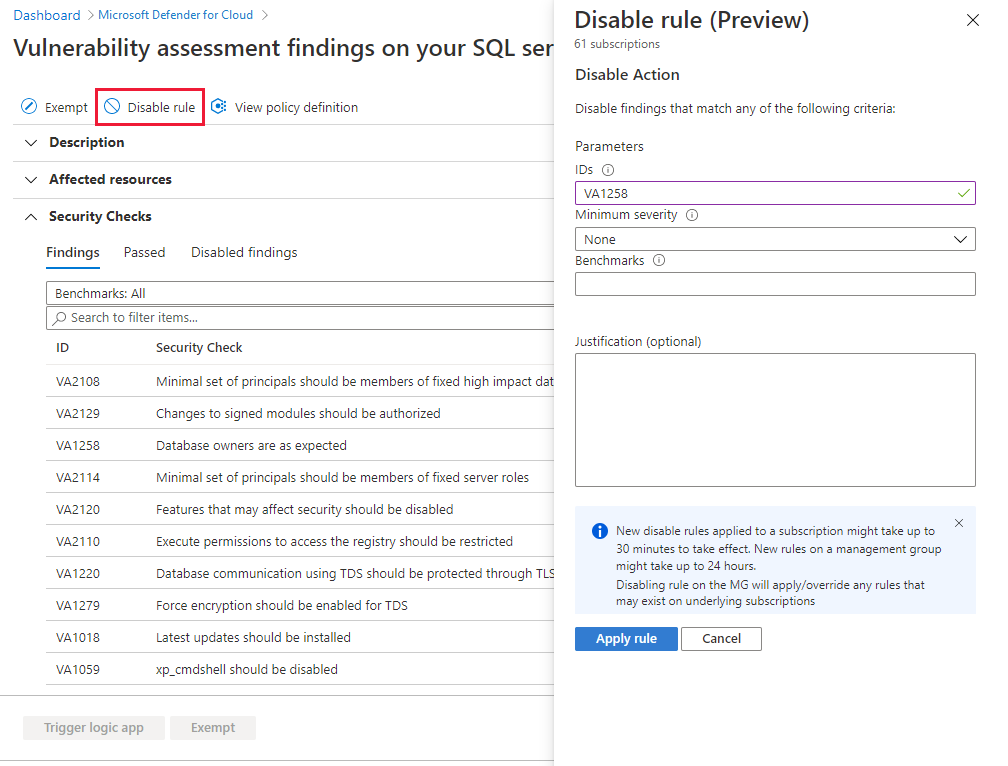

Wählen Sie auf der Seite mit den Empfehlungsdetails für Ergebnisse der Sicherheitsrisikobewertung zu Ihren SQL Server-Instanzen auf Computern müssen behandelt werden die Option Regel deaktivieren aus.

Wählen Sie den entsprechenden Gültigkeitsbereich aus.

Definieren Sie Ihre Kriterien. Sie können auch eines der folgenden Kriterien verwenden:

- Ergebnis-ID

- severity

- Vergleichstests

Erstellen einer Deaktivierungsregel für Ergebnisse der Sicherheitsrisikobewertung in SQL Server-Instanzen auf Computern

Wählen Sie Regel anwenden aus. Es kann bis zu 24 Stunden dauern, bis Änderungen wirksam werden.

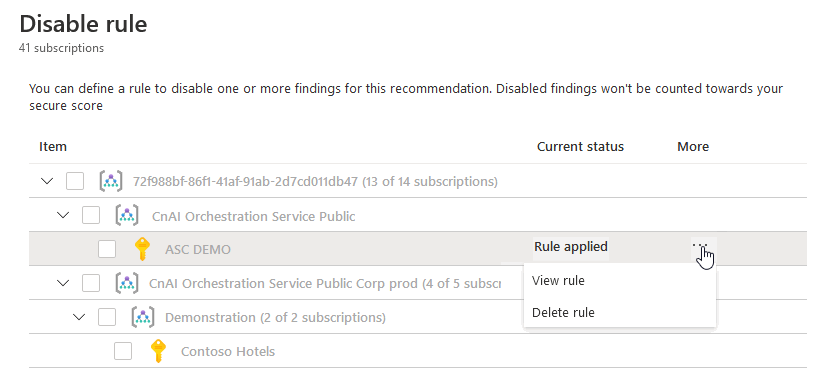

So können Sie eine Regel anzeigen, überschreiben oder löschen

- Wählen Sie Regel deaktivieren aus.

- In der Bereichsliste werden Abonnements mit aktiven Regeln als Rule applied (Angewandte Regel) angezeigt.

- Um die Regel anzuzeigen oder zu löschen, wählen Sie das Menü mit den Auslassungspunkten („...“) aus.

Konfigurieren von E-Mail-Benachrichtigungen mit Azure Logic Apps

Um regelmäßige Aktualisierungen des Status der Sicherheitsrisikobewertung für Ihre Datenbank zu erhalten, können Sie die anpassbare Azure Logic Apps-Vorlage verwenden.

Die Vorlage ermöglicht Ihnen Folgendes:

- Wählen des Zeitpunkt der E-Mail-Berichte

- Einen konsistenten Überblick über den Status Ihrer Sicherheitsrisikobewertung und der deaktivierten Regeln

- Senden von Berichten für Azure SQL-Server und SQL-VMs

- Anpassen der Berichtsstruktur und des Erscheinungsbilds an Ihre Organisationsstandards

Programmgesteuertes Verwalten von Sicherheitsrisikobewertungen

Die Expresskonfiguration wird von der neuesten REST-API-Version mit der folgenden Funktionalität unterstützt:

Verwenden von Azure-Ressourcen-Manager-Vorlagen

Verwenden Sie die folgende ARM-Vorlage, um einen neuen logischen Azure SQL-Server mit Expresskonfiguration für die SQL-Sicherheitsrisikobewertung zu erstellen.

Wenn Sie mithilfe von Azure Resource Manager-Vorlagen Baselines für Sicherheitsrisikobewertungen konfigurieren, müssen Sie den Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines-Typ verwenden. Stellen Sie sicher, dass vulnerabilityAssessments aktiviert ist, ehe Sie Baselines hinzufügen.

Nachstehend finden Sie Beispiele zum Einrichten von Baselines mithilfe von ARM-Vorlagen:

Einrichten der Batchbaseline basierend auf den neuesten Überprüfungsergebnissen:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/', parameters('databaseName') , '/default/default')]", "properties": { "latestScan": true } }Einrichten der Batchbaseline basierend auf bestimmten Ergebnissen:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/', parameters('databaseName') , '/default/default')]", "properties": { "latestScan": false, "results": { "VA2065": [ [ "FirewallRuleName3", "62.92.15.67", "62.92.15.67" ], [ "FirewallRuleName4", "62.92.15.68", "62.92.15.68" ] ], "VA2130": [ [ "dbo" ] ] } } }Einrichten einer Baseline für eine bestimmte Regel:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines/rules", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/', parameters('databaseName') , '/default/default/VA1143')]", "properties": { "latestScan": false, "results": [ [ "True" ] ] } }Einrichten von Batchbaselines für die Masterdatenbank basierend auf den neuesten Überprüfungsergebnissen:

{ "type": "Microsoft.Sql/servers/databases/sqlVulnerabilityAssessments/baselines", "apiVersion": "2022-02-01-preview", "name": "[concat(parameters('serverName'),'/master/default/default')]", "properties": { "latestScan": true } }

PowerShell

Die Expresskonfiguration wird in PowerShell-Cmdlets nicht unterstützt, aber Sie können PowerShell verwenden, um die neuesten Funktionen für die Sicherheitsrisikobewertung mithilfe der REST-API aufzurufen, z. B.:

- Aktivieren der Expresskonfiguration für eine Azure SQL Server-Instanz

- Einrichten von Baselines basierend auf den neuesten Überprüfungsergebnissen für alle Datenbanken in einer Azure SQL Server-Instanz

- Referenz für PowerShell-Befehle für die Expresskonfiguration

Verwenden der Azure-Befehlszeilenschnittstelle

Rufen Sie die Expresskonfiguration mithilfe der Azure CLI auf.

Problembehandlung

Zurückkehren zur klassischen Konfiguration

So stellen Sie eine Azure SQL-Datenbank-Instanz von der Expresskonfiguration der Sicherheitsrisikobewertung auf die klassische Konfiguration um

Deaktivieren Sie im Azure-Portal den Defender for Azure SQL-Plan.

Stellen Sie mithilfe von PowerShell auf die klassische Konfiguration um:

Update-AzSqlServerAdvancedThreatProtectionSetting ` -ResourceGroupName "demo-rg" ` -ServerName "dbsrv1" ` -Enable 1 Update-AzSqlServerVulnerabilityAssessmentSetting ` -ResourceGroupName "demo-rg" ` -ServerName "dbsrv1" ` -StorageAccountName "mystorage" ` -RecurringScansInterval Weekly ` -ScanResultsContainerName "vulnerability-assessment"Möglicherweise müssen Sie

Update-AzSqlServerVulnerabilityAssessmentSettingentsprechend den Ergebnissen der Sicherheitsrisikobewertung in einem Speicherkonto, auf das hinter Firewalls und VNets zugegriffen werden kann anpassen.

Errors

„Die Sicherheitsrisikobewertung ist auf diesem Server oder in einer der zugrunde liegenden Datenbanken mit einer inkompatiblen Version aktiviert“

Mögliche Ursachen:

Die Umstellung auf Expresskonfiguration ist aufgrund eines Serverrichtlinienfehlers fehlgeschlagen.

Lösung: Versuchen Sie, die Expresskonfiguration erneut zu aktivieren. Wenn das Problem bestehen bleibt, versuchen Sie, Microsoft Defender for SQL in der Azure SQL-Ressource zu deaktivieren. Wählen Sie Speichern aus, aktivieren Sie Microsoft Defender for SQL erneut, und wählen Sie Speichern aus.

Die Umstellung auf Expresskonfiguration ist aufgrund eines Datenbankrichtlinienfehlers fehlgeschlagen. Datenbankrichtlinien sind im Azure-Portal für die Defender for SQL-Sicherheitsrisikobewertung nicht sichtbar. Daher überprüfen wir sie während der Validierungsphase der Umstellung auf Expresskonfiguration.

Lösung: Deaktivieren Sie für den entsprechenden Server alle Datenbankrichtlinien, und versuchen Sie dann erneut die Umstellung auf Expresskonfiguration.

Erwägen Sie zur Unterstützung die Verwendung eines bereitgestellten PowerShell-Skripts.

Klassische Konfiguration

Anzeigen des Überprüfungsverlaufs

Wählen Sie im Bereich der Sicherheitsrisikobewertung die Option Überprüfungsverlauf aus, um einen Verlauf aller zuvor für diese Datenbank ausgeführten Überprüfungen anzuzeigen.

Deaktivieren bestimmter Ergebnisse aus Microsoft Defender für Cloud (Vorschau)

Wenn in Ihrer Organisation eine Suche ignoriert werden muss, anstatt sie zu beheben, können Sie sie optional deaktivieren. Deaktivierte Ergebnisse haben keine Auswirkung auf Ihre Sicherheitsbewertung und erzeugen kein unerwünschtes Rauschen.

Wenn eine Suche mit den in Ihren Deaktivierungsregeln definierten Kriterien übereinstimmt, wird sie nicht in der Liste der Ergebnisse angezeigt. Typische Szenarien:

- Deaktivieren von Ergebnissen mit mittlerem oder niedrigerem Schweregrad

- Deaktivieren von nicht patchbaren Ergebnissen

- Deaktivieren Sie die Ergebnisse von Vergleichstests (Benchmarks), die für einen definierten Bereich nicht von Interesse sind.

Wichtig

- Zum Deaktivieren bestimmter Ergebnisse benötigen Sie Berechtigungen zum Bearbeiten von Richtlinien in Azure Policy. Weitere Informationen finden Sie unter Azure RBAC-Berechtigungen in Azure Policy.

- Deaktivierte Ergebnisse werden weiterhin in den wöchentlichen E-Mail-Bericht zur SQL-Sicherheitsrisikobewertung einbezogen.

- Deaktivierte Regeln werden im Abschnitt „Nicht zutreffend“ der Überprüfungsergebnisse angezeigt.

So erstellen Sie eine Regel:

Wählen Sie auf der Seite mit den Empfehlungsdetails für Ergebnisse der Sicherheitsrisikobewertung zu Ihren SQL Server-Instanzen auf Computern müssen behandelt werden die Option Regel deaktivieren aus.

Wählen Sie den entsprechenden Gültigkeitsbereich aus.

Definieren Sie Ihre Kriterien. Sie können auch eines der folgenden Kriterien verwenden:

- Ergebnis-ID

- severity

- Vergleichstests

Wählen Sie Regel anwenden aus. Es kann bis zu 24 Stunden dauern, bis Änderungen wirksam werden.

So können Sie eine Regel anzeigen, überschreiben oder löschen

Wählen Sie Regel deaktivieren aus.

In der Bereichsliste werden Abonnements mit aktiven Regeln als Rule applied (Angewandte Regel) angezeigt.

Um die Regel anzuzeigen oder zu löschen, wählen Sie das Menü mit den Auslassungspunkten („...“) aus.

Programmgesteuertes Verwalten von Sicherheitsrisikobewertungen

Azure PowerShell

Hinweis

In diesem Artikel wird das Azure Az PowerShell-Modul verwendet. Dieses PowerShell-Modul wird für die Interaktion mit Azure genutzt. Informationen zu den ersten Schritten mit dem Az PowerShell-Modul finden Sie unter Installieren von Azure PowerShell.

Sie können die Azure PowerShell-Cmdlets verwenden, um Ihre Sicherheitsrisikobewertungen programmgesteuert zu verwalten. Die unterstützten Cmdlets sind die folgenden:

| Cmdlet-Name als Link | BESCHREIBUNG |

|---|---|

| Clear-AzSqlDatabaseVulnerabilityAssessmentRuleBaseline | Löscht die Baseline für die Regel zur Sicherheitsrisikobewertung. Legen Sie zunächst die Baseline fest, bevor Sie dieses Cmdlet zum Löschen verwenden. |

| Clear-AzSqlDatabaseVulnerabilityAssessmentSetting | Löscht die Einstellungen für die Sicherheitsrisikobewertung einer Datenbank. |

| Clear-AzSqlInstanceDatabaseVulnerabilityAssessmentRuleBaseline | Löscht die Baseline für die Regel zur Sicherheitsrisikobewertung einer verwalteten Datenbank. Legen Sie zunächst die Baseline fest, bevor Sie dieses Cmdlet zum Löschen verwenden. |

| Clear-AzSqlInstanceDatabaseVulnerabilityAssessmentSetting | Löscht die Einstellungen der Sicherheitsrisikobewertung einer verwalteten Datenbank. |

| Clear-AzSqlInstanceVulnerabilityAssessmentSetting | Löscht die Einstellungen der Sicherheitsrisikobewertung einer verwalteten Instanz. |

| Convert-AzSqlDatabaseVulnerabilityAssessmentScan | Konvertiert die Überprüfungsergebnisse der Sicherheitsrisikobewertung einer Datenbank in eine Excel-Datei (Export). |

| Convert-AzSqlInstanceDatabaseVulnerabilityAssessmentScan | Konvertiert die Überprüfungsergebnisse der Sicherheitsrisikobewertung einer verwalteten Datenbank in eine Excel-Datei (Export). |

| Get-AzSqlDatabaseVulnerabilityAssessmentRuleBaseline | Ruft die Baseline für die Regel zur Sicherheitsrisikobewertung einer Datenbank für eine angegebene Regel ab. |

| Get-AzSqlInstanceDatabaseVulnerabilityAssessmentRuleBaseline | Ruft die Baseline für die Regel zur Sicherheitsrisikobewertung einer verwalteten Datenbank für eine angegebene Regel ab. |

| Get-AzSqlDatabaseVulnerabilityAssessmentScanRecord | Ruft alle Überprüfungsdatensätze für die Sicherheitsrisikobewertung ab, die der angegebenen Datenbank zugeordnet sind. |

| Get-AzSqlInstanceDatabaseVulnerabilityAssessmentScanRecord | Ruft alle Überprüfungsdatensätze für die Sicherheitsrisikobewertung ab, die der angegebenen verwalteten Datenbank zugeordnet sind. |

| Get-AzSqlDatabaseVulnerabilityAssessmentSetting | Gibt die Einstellungen für die Sicherheitsrisikobewertung einer Datenbank zurück. |

| Get-AzSqlInstanceDatabaseVulnerabilityAssessmentSetting | Gibt die Einstellungen der Sicherheitsrisikobewertung einer verwalteten Datenbank zurück. |

| Set-AzSqlDatabaseVulnerabilityAssessmentRuleBaseline | Legt die Baseline für die Regel zur Sicherheitsrisikobewertung fest. |

| Set-AzSqlInstanceDatabaseVulnerabilityAssessmentRuleBaseline | Legt die Baseline für die Regel zur Sicherheitsrisikobewertung einer verwalteten Datenbank fest. |

| Start-AzSqlDatabaseVulnerabilityAssessmentScan | Löst den Start einer Überprüfung zur Sicherheitsrisikobewertung einer Datenbank aus. |

| Start-AzSqlInstanceDatabaseVulnerabilityAssessmentScan | Löst den Start einer Überprüfung zur Sicherheitsrisikobewertung einer verwalteten Datenbank aus. |

| Update-AzSqlDatabaseVulnerabilityAssessmentSetting | Aktualisiert die Einstellungen für die Sicherheitsrisikobewertung einer Datenbank. |

| Update-AzSqlInstanceDatabaseVulnerabilityAssessmentSetting | Aktualisiert die Einstellungen der Sicherheitsrisikobewertung einer verwalteten Datenbank. |

| Update-AzSqlInstanceVulnerabilityAssessmentSetting | Aktualisiert die Einstellungen der Sicherheitsrisikobewertung einer verwalteten Instanz. |

Ein Skriptbeispiel finden Sie im Blogbeitrag Azure SQL Vulnerability Assessment PowerShell support (SQL-Sicherheitsrisikobewertung: Unterstützung für PowerShell).

Azure CLI

Wichtig

Die folgenden Azure CLI-Befehle gelten für SQL-Datenbanken, die auf VMs oder lokalen Computern gehostet werden. Informationen zu Sicherheitsrisikobewertungen für Azure SQL-Datenbanken finden Sie im Abschnitt zum Azure-Portal oder zu PowerShell.

Mithilfe von Azure CLI-Befehlen können Sie Ihre Sicherheitsrisikobewertungen programmgesteuert verwalten. Die folgenden Befehle werden unterstützt:

| Befehlsname als Link | BESCHREIBUNG |

|---|---|

az security va sql baseline delete |

Löscht die Baseline für die Regel zur SQL-Sicherheitsrisikobewertung. |

az security va sql baseline list |

Zeigt die Baseline für die SQL-Sicherheitsrisikobewertung für alle Regeln an. |

az security va sql baseline set |

Legt die Baseline für die SQL-Sicherheitsrisikobewertung fest. Ersetzt die aktuelle Baseline. |

az security va sql baseline show |

Zeigt die Baseline für die Regel zur SQL-Sicherheitsrisikobewertung an. |

az security va sql baseline update |

Aktualisiert die Baseline für die Regel zur SQL-Sicherheitsrisikobewertung. Ersetzt die aktuelle Baseline für die Regel. |

az security va sql results list |

Zeigt alle Überprüfungsergebnisse der SQL-Sicherheitsrisikobewertung an. |

az security va sql results show |

Zeigt die Überprüfungsergebnisse der SQL-Sicherheitsrisikobewertung an. |

az security va sql scans list |

Listet alle Überprüfungszusammenfassungen zur SQL-Sicherheitsrisikobewertung auf. |

az security va sql scans show |

Zeigt die Überprüfungszusammenfassungen zur SQL-Sicherheitsrisikobewertung an. |

Resource Manager-Vorlagen

Wenn Sie mithilfe von Azure Resource Manager-Vorlagen Baselines für Sicherheitsrisikobewertungen konfigurieren, müssen Sie den Microsoft.Sql/servers/databases/vulnerabilityAssessments/rules/baselines-Typ verwenden.

Stellen Sie sicher, dass Sie vulnerabilityAssessments aktiviert haben, bevor Sie die Grundwerte hinzufügen.

Das folgende Beispiel veranschaulicht, wie die Baselineregel VA2065 für die master-Datenbank und die Baselineregel VA1143 für die user-Datenbank als Ressourcen in einer Resource Manager-Vorlage definiert werden.

"resources": [

{

"type": "Microsoft.Sql/servers/databases/vulnerabilityAapiVersion": "2018-06-01",

"name": "[concat(parameters('server_name'),'/', parameters('database_name') , '/default/VA2065/master')]",

"properties": {

"baselineResults": [

{

"result": [

"FirewallRuleName3",

"StartIpAddress",

"EndIpAddress"

]

},

{

"result": [

"FirewallRuleName4",

"62.92.15.68",

"62.92.15.68"

]

}

]

},

"type": "Microsoft.Sql/servers/databases/vulnerabilityAapiVersion": "2018-06-01",

"name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA2130/Default')]",

"dependsOn": [

"[resourceId('Microsoft.Sql/servers/vulnerabilityAssessments', parameters('server_name'), 'Default')]"

],

"properties": {

"baselineResults": [

{

"result": [

"dbo"

]

}

]

}

}

]

Für die master- und die user-Datenbank werden die Ressourcennamen unterschiedlich definiert:

- Masterdatenbank: "name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA2065/master')]",

- Benutzerdatenbank: "name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA2065/default')]",

Um boolesche Typen als „true/false“ zu behandeln, legen Sie das Baselineergebnis mit binärer Eingabe (beispielsweise „1“/„0“) fest.

{

"type": "Microsoft.Sql/servers/databases/vulnerabilityapiVersion": "2018-06-01",

"name": "[concat(parameters('server_name'),'/', parameters('database_name'), '/default/VA1143/Default')]",

"dependsOn": [

"[resourceId('Microsoft.Sql/servers/vulnerabilityAssessments', parameters('server_name'), 'Default')]"

],

"properties": {

"baselineResults": [

{

"result": [

"1"

]

}

]

}

}

Zugehöriger Inhalt

- Erfahren Sie mehr zu Microsoft Defender for Azure SQL.

- Informieren Sie sich ausführlicher über die Datenermittlung und -klassifizierung.

- Erfahren Sie mehr über das Speichern der Ergebnisse von Überprüfungen zur Sicherheitsrisikobewertung in einem Speicherkonto, auf das hinter Firewalls und VNets zugegriffen werden kann.

- Sehen Sie sich häufig gestellte Fragen zu Azure SQL-Datenbanken an.