Überprüfen von Ressourcen, die von Empfehlungen ausgenommen wurden

In Microsoft Defender for Cloud können Sie geschützte Ressourcen von den Sicherheitsempfehlungen von Defender for Cloud ausschließen. In diesem Artikel erfahren Sie, wie Sie ausgenommene Ressourcen überprüfen und mit ihnen arbeiten.

Überprüfen ausgenommener Ressourcen im Portal

Nachdem eine Ressource ausgenommen wurde, wird sie nicht mehr für die Sicherheitsempfehlung berücksichtigt. Sie können die ausgenommenen Ressourcen überprüfen und die einzelnen Ressourcen im Defender for Cloud-Portal verwalten.

Überprüfen von ausgenommenen Ressourcen auf der Seite „Empfehlungen“

Überprüfen von ausgenommenen Ressourcen:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Defender for Cloud>Empfehlungen.

Wählen Sie Empfehlungsstatus aus.

Wählen Sie Ausgenommen aus.

Wählen Sie Übernehmen.

Wählen Sie eine Ressource aus, um sie zu überprüfen.

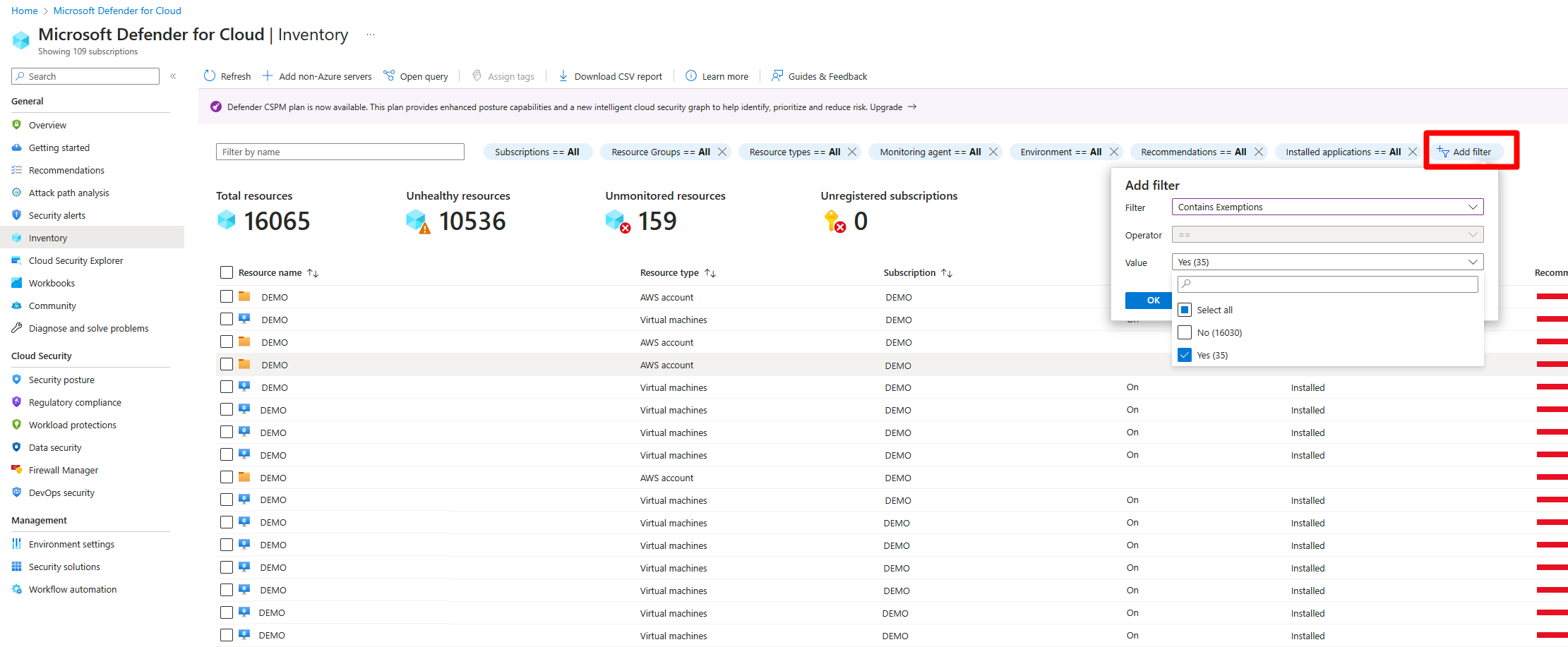

Überprüfen von ausgenommenen Ressourcen auf der Bestandsseite

Sie können auch alle Ressourcen, die von einer oder mehreren Empfehlungen ausgenommen wurden, auf der Seite „Bestand“ suchen.

So überprüfen Sie ausgenommene Ressourcen auf der Seite „Bestand“ von Defender for Cloud

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Defender for Cloud>Bestand.

Wählen Sie Filter hinzufügen aus.

Wählen Sie Enthält Ausnahmen aus.

Wählen Sie Ja aus.

Klickan Sie auf OK.

Überprüfen ausgenommener Ressourcen mit Azure Resource Graph

Azure Resource Graph (ARG) bietet mit zuverlässigen Funktionen zum Filtern, Gruppieren und Sortieren sofortigen Zugriff auf Ressourceninformationen in Ihren Cloudumgebungen. So können Sie mithilfe der Kusto-Abfragesprache (Kusto Query Language, KQL) schnell und effizient Informationen abfragen.

So zeigen Sie alle Empfehlungen mit Ausnahmeregeln an:

Wählen Sie auf der Seite Empfehlungen die Option Abfrage öffnen aus.

Geben Sie die folgende Abfrage ein, und wählen Sie Abfrage ausführen aus.

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

Erhalten von Benachrichtigungen bei Erstellung von Ausnahmen

Damit Sie nachverfolgen können, wie Benutzer und Benutzerinnen Ressourcen von Empfehlungen ausnehmen, steht eine ARM-Vorlage (Azure Resource Manager) zur Verfügung, die ein Logik-App-Playbook und alle notwendigen API-Verbindungen bereitstellt, um Sie zu benachrichtigen, wenn eine Ausnahme erstellt wurde.

- Lesen Sie den TechCommunity-Blog Wie man den Überblick über Ressourcenausnahmen in Microsoft Defender for Cloud behält mit weiteren Informationen zu dem Playbook.

- Suchen Sie im GitHub-Repository für Microsoft Defender for Cloud nach der ARM-Vorlage.

- Verwenden Sie diesen automatisierten Prozess, um alle erforderlichen Komponenten bereitzustellen.