Beheben von Computergeheimnissen

Microsoft Defender for Cloud kann Computer und Cloudbereitstellungen nach unterstützte Geheimnisse durchsuchen, um das Lateral Movement-Risiko zu verringern.

Dieser Artikel hilft Ihnen, Computergeheimnisse zu identifizieren und zu beheben.

- Sie können Ergebnisse mithilfe Empfehlungen für Computergeheimnisse überprüfen und beheben.

- Anzeigen von Geheimnissen, die auf einem bestimmten Computer im Defender for Cloud-Bestand ermittelt wurden

- Ausführen eines Drilldowns in Computergeheimnisse mithilfe von Cloudsicherheits-Explorer-Abfragen und Computergeheimnis-Angriffspfade

- Nicht jede Methode wird für jedes Geheimnis unterstützt. Überprüfen Sie die unterstützten Methoden für verschiedene Arten von Geheimnissen.

Es ist wichtig, Geheimnisse priorisieren und erkennen zu können, für welche Schlüssel sofort Maßnahmen erforderlich sind. Um Sie dabei zu unterstützen, bietet Defender for Cloud Folgendes:

- Umfangreiche Metadaten für jedes Geheimnis. Hierzu zählen unter anderem der Zeitpunkt des letzten Zugriffs für eine Datei, ein Tokenablaufdatum sowie die Angabe, ob die Zielressource vorhanden ist, auf die die Geheimnisse Zugriff gewähren.

- Kombination von Geheimnismetadaten mit Cloudressourcenkontext. Dadurch können Sie mit Ressourcen beginnen, die über das Internet verfügbar sind oder Geheimnisse enthalten, die ggf. weitere vertrauliche Ressourcen gefährden. Die Ergebnisse der Geheimnisüberprüfung fließen in die risikobasierte Empfehlungspriorisierung ein.

- Mehrere Ansichten, um Ihnen dabei zu helfen, die am häufigsten gefundenen Geheimnisse oder Ressourcen mit Geheimnissen zu lokalisieren.

Voraussetzungen

- Ein Azure-Konto. Wenn Sie noch kein Azure-Konto haben, können Sie heute Ihr kostenloses Azure-Konto erstellen.

- Defender for Cloud muss in Ihrem Azure-Abonnement verfügbar sein.

- Mindestens einer dieser Pläne muss aktiviert sein:

- Computerüberprüfung ohne Agent muss aktiviert sein.

Beheben von Geheimnissen mit Empfehlungen

Melden Sie sich beim Azure-Portal an.

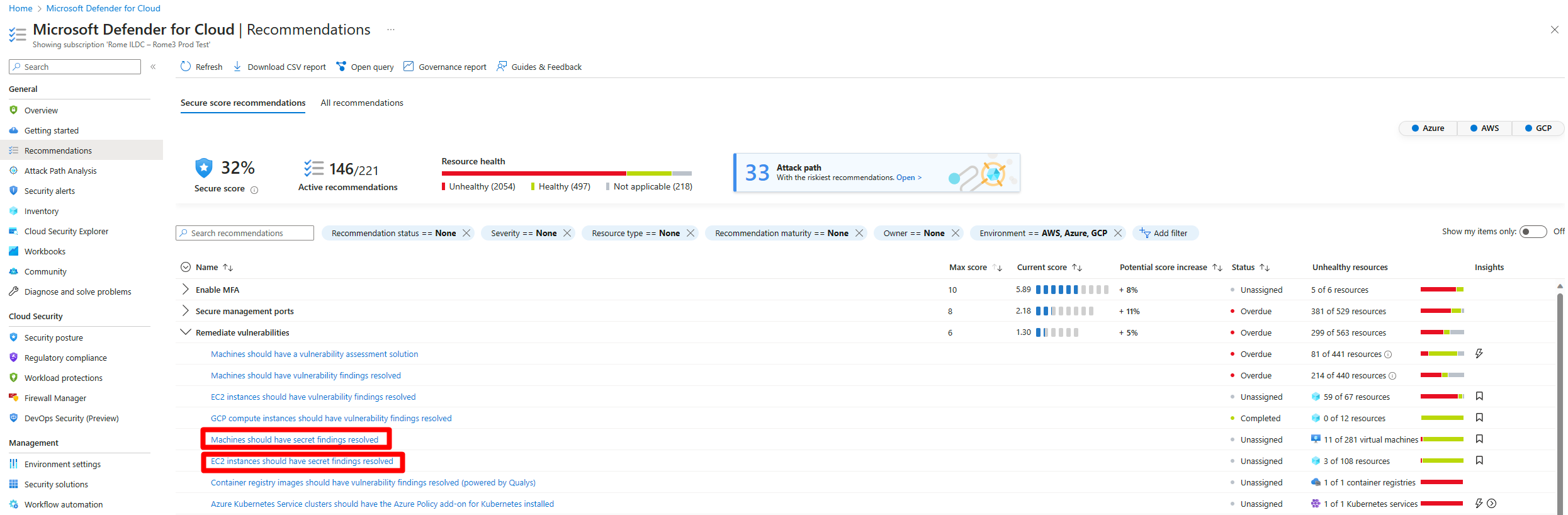

Navigieren Sie zu Microsoft Defender für Cloud>Empfehlungen.

Erweitern Sie die Sicherheitskontrolle Sicherheitsrisiken beheben.

Wählen Sie eine der entsprechenden Empfehlungen aus:

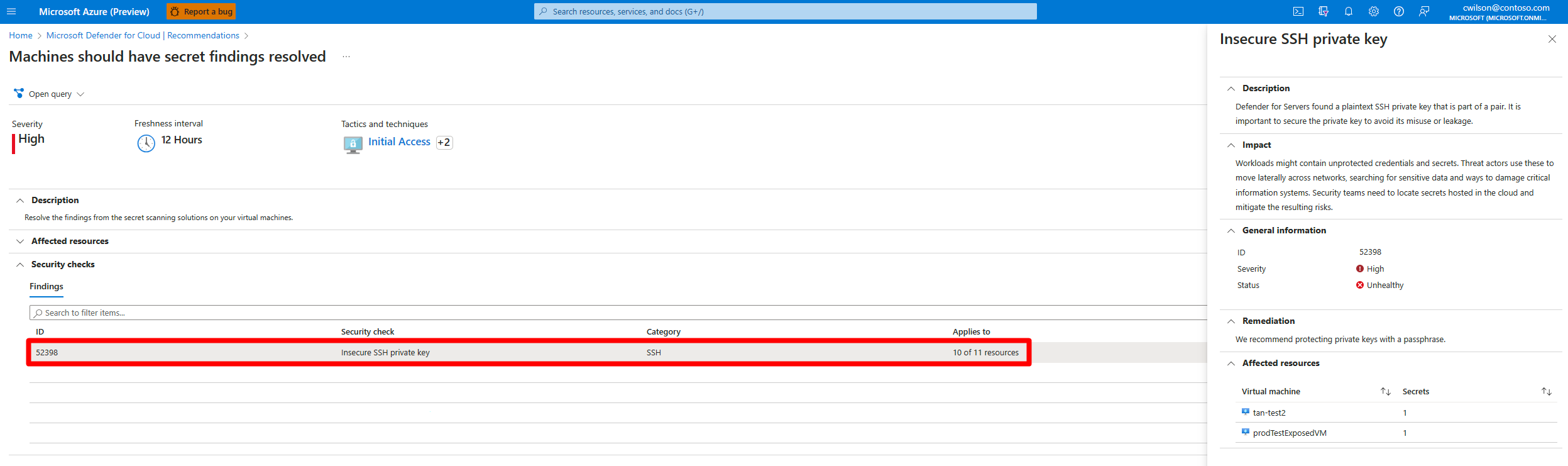

Erweitern Sie Betroffene Ressourcen, um die Liste aller Ressourcen zu überprüfen, die Geheimnisse enthalten.

Wählen Sie im Abschnitt „Ergebnisse“ ein Geheimnis aus, um detaillierte Informationen darüber anzuzeigen.

Erweitern Sie Problembehandlungsschritte, und führen Sie die aufgeführten Schritte aus.

Erweitern Sie Betroffene Ressourcen, um die von diesem Geheimnis betroffenen Ressourcen zu überprüfen.

(Optional) Sie können eine betroffene Ressource auswählen, um die Informationen der Ressource anzuzeigen.

Geheimnisse ohne bekannten Angriffspfad werden als „secrets without an identified target resource“ bezeichnet.

Beheben von Geheimnissen für einen Computer im Bestand

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Inventar.

Wählen Sie die relevante VM aus.

Navigieren Sie zur Registerkarte Geheimnisse.

Überprüfen Sie jedes Klartextgeheimnis, das in den relevanten Metadaten angezeigt wird.

Wählen Sie ein Geheimnis aus, um zusätzliche Details darüber anzuzeigen.

Verschiedene Arten von Geheimnissen verfügen über unterschiedliche zusätzliche Informationen. Bei privaten SSH-Klartextschlüsseln umfassen die Informationen beispielsweise verwandte öffentliche Schlüssel (die Zuordnung erfolgt zwischen dem privaten Schlüssel und der ermittelten Datei der autorisierten Schlüssel oder einem anderen virtuellen Computer, der denselben privaten SSH-Schlüsselbezeichner enthält).

Beheben von Geheimnissen mit Angriffspfaden

Melden Sie sich beim Azure-Portal an.

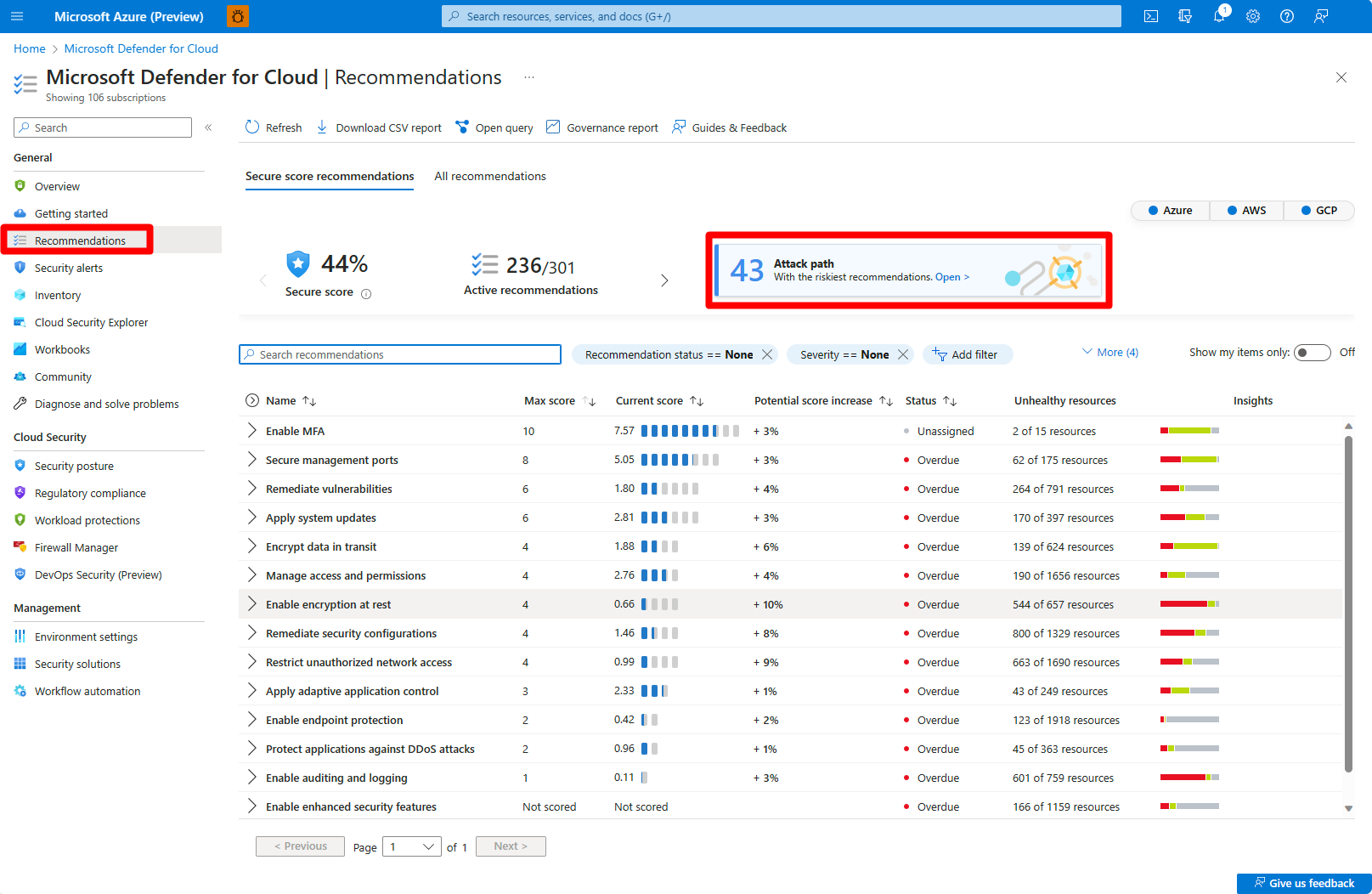

Navigieren Sie zu Microsoft Defender for Cloud>Empfehlungen>Angriffspfad.

Wählen Sie den relevanten Angriffspfad aus.

Führen Sie die Korrekturschritte aus, um den Angriffspfad zu unterbrechen.

Beheben von Geheimnissen mit dem Cloudsicherheits-Explorer

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Cloudsicherheits-Explorer.

Wählen Sie eine der folgenden Vorlagen aus:

- VM mit Klartextgeheimnis, die sich bei einer anderen VM authentifizieren kann: Gibt alle Azure-VMs, AWS EC2-Instanzen oder GCP-VM-Instanzen mit Klartextgeheimnis zurück, die auf andere VM- oder EC2-Instanzen zugreifen können.

- VM mit Klartextgeheimnis, die sich bei einem Speicherkonto authentifizieren kann: Gibt alle Azure-VMs, AWS EC2-Instanzen oder GCP-VM-Instanzen mit Klartextgeheimnis zurück, die auf Speicherkonten zugreifen können.

- VM mit Klartextgeheimnis, die sich bei einer SQL-Datenbank authentifizieren kann: gibt alle Azure-VMs, AWS EC2-Instanzen oder GCP-VM-Instanzen mit Klartextgeheimnissen zurück, die Zugriff auf SQL-Datenbanken haben.

Wenn Sie keine der verfügbaren Vorlagen verwenden möchten, können Sie auch eigene Abfragen im Cloudsicherheits-Explorer erstellen.