Sicherheitsrisikobewertung für Kubernetes-Knoten

Defender for Cloud kann Host-VMs von Kubernetes-Knoten überprüfen, um Sicherheitsrisiken für das Betriebssystem und die installierte Software zu bewerten. Wartungsempfehlungen für das Kundensicherheitsteam werden generiert, damit es diese gemäß der gemeinsamen Verantwortung überprüfen und beheben, um die Kubernetes-Knoten eines Clusters betriebsbereit zu halten.

Voraussetzung

Die Sicherheitsrisikobewertung der Knoten muss im Plan Defender for Containers, Defender Cloud Security Posture Management oder Defender for Servers P2 über die Option Überprüfung ohne Agent für Computer aktiviert werden.

Überprüfen der Sicherheitsrisikoempfehlungen für Kubernetes-Knoten

Wenn Sicherheitsrisiken für einen Kubernetes-Knoten gefunden werden, wird eine Empfehlung generiert, die von den Kunden überprüft werden kann. So überprüfen Sie Wartungsempfehlungen für Kubernetes-Knoten im Azure-Portal

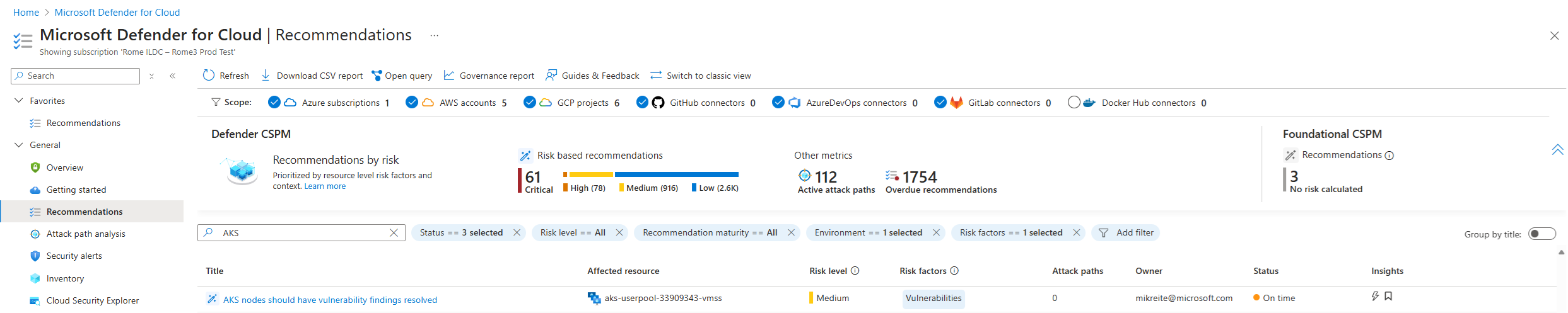

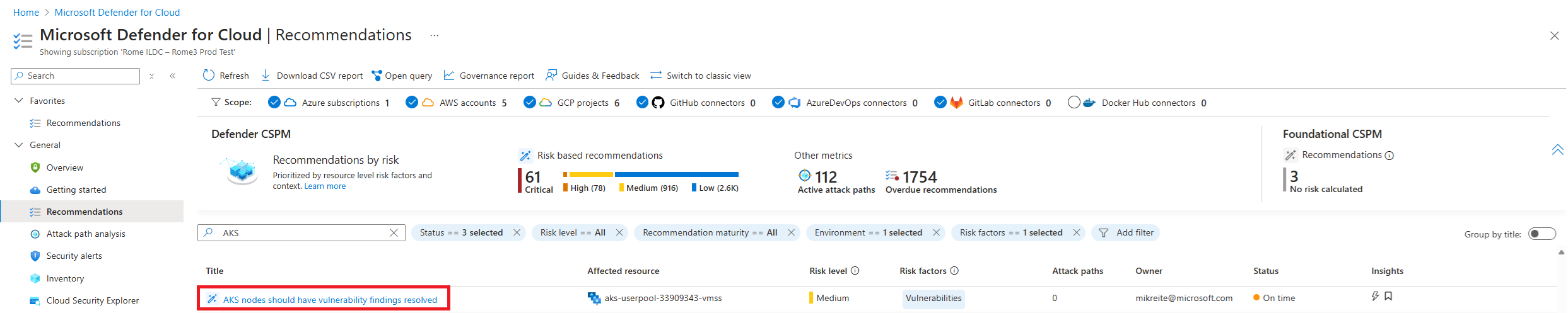

Wählen Sie im Menü Defender for Cloud die Option Empfehlungen aus.

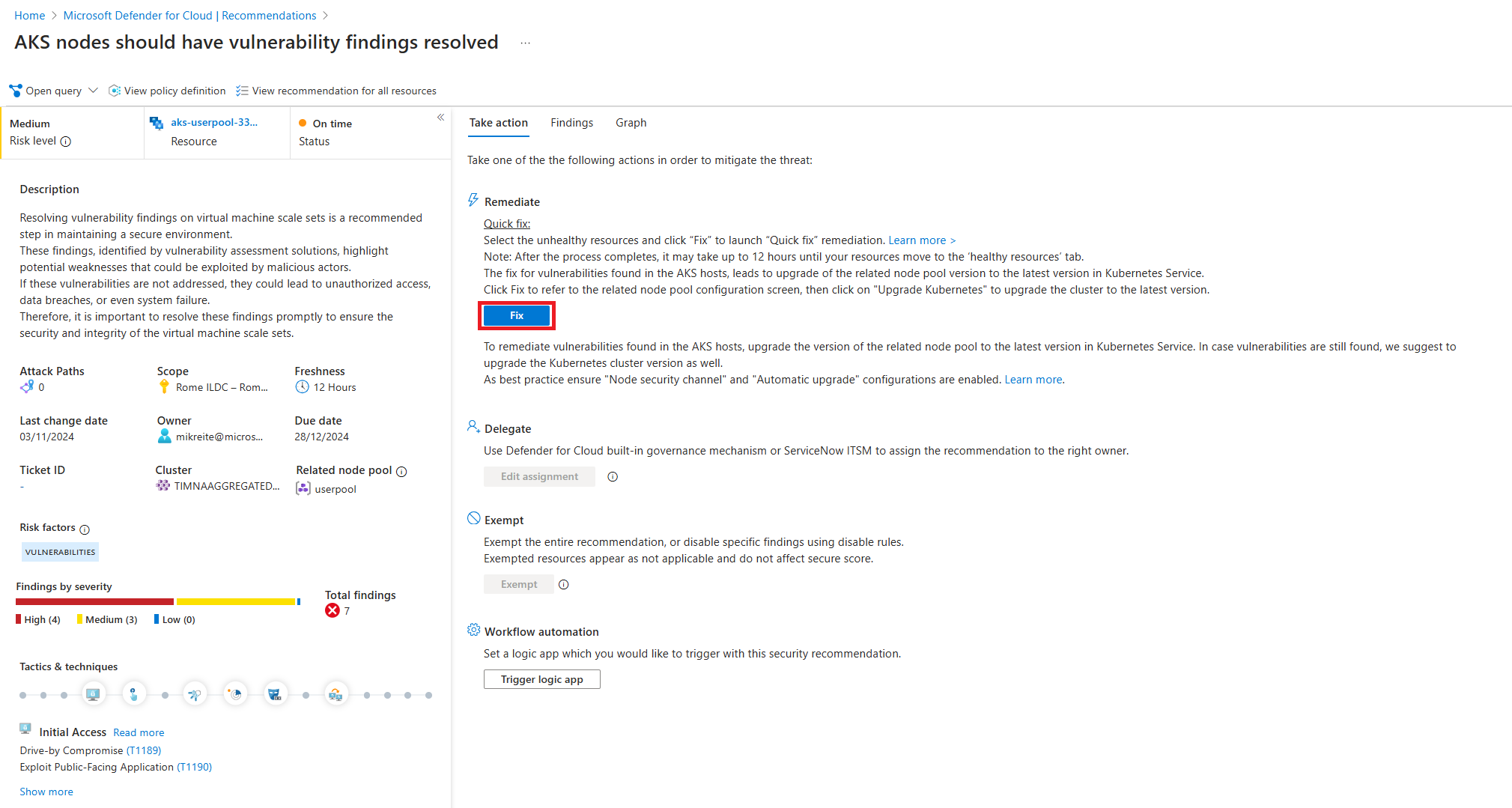

Wählen Sie die Empfehlung Ermittelte Sicherheitsrisiken für AKS-Knoten müssen behoben werden aus.

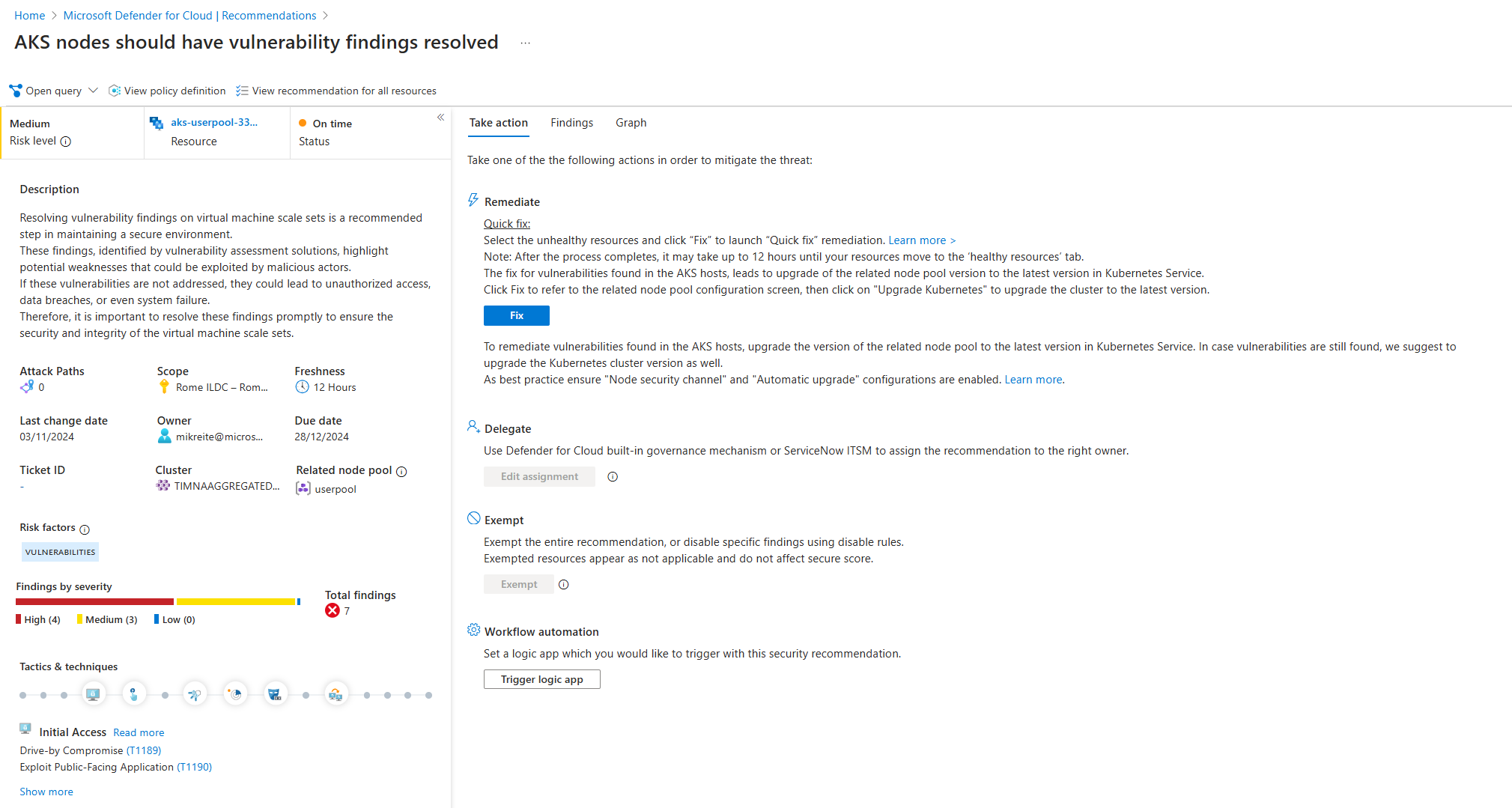

Daraufhin werden die vollständigen Details zur Empfehlung für Kubernetes-Knoten angezeigt. Außerdem wird eine vollständige Beschreibung des Sicherheitsrisikos sowie weitere Details wie der Name des betroffenen Kubernetes-Knotenpools und seines Clusters angezeigt.

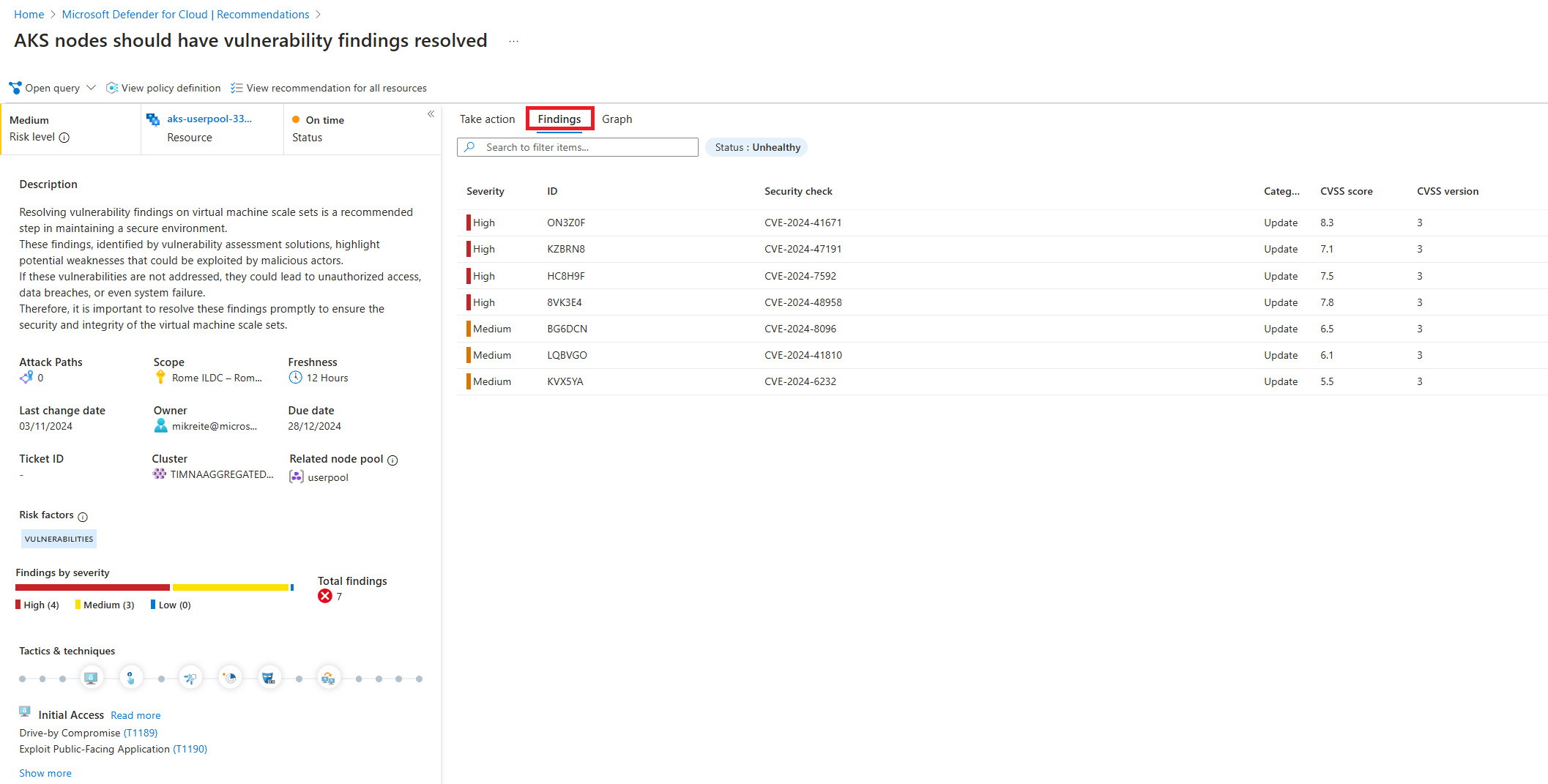

Wählen Sie die Registerkarte Ergebnisse aus, um eine Liste der CVEs (Common Vulnerabilities and Exposures) im Zusammenhang mit dem Kubernetes-Knoten anzuzeigen.

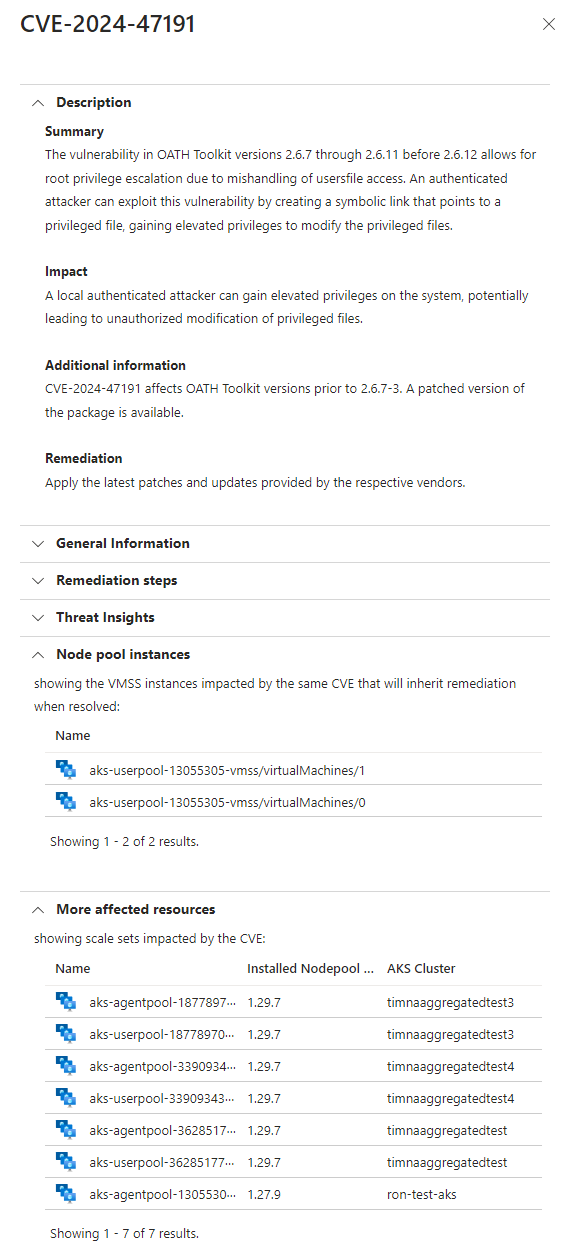

Wenn Sie eine der CVE-Zeilen auswählen, wird ein Bereich geöffnet, der vollständige Details zur CVE und allen Kubernetes-Knotenressourcen enthält, die ebenfalls über dieses Sicherheitsrisiko verfügen.

Im Detailbereich werden im Abschnitt Knotenpoolinstanzen die Knoten angezeigt, die von der Wartung betroffen sind. Unter Weitere betroffene Ressourcen werden andere Knoten mit derselben CVE aufgeführt, die ebenfalls korrigiert werden sollten.

Korrigieren von Sicherheitsrisiken bei Kubernetes-Knoten

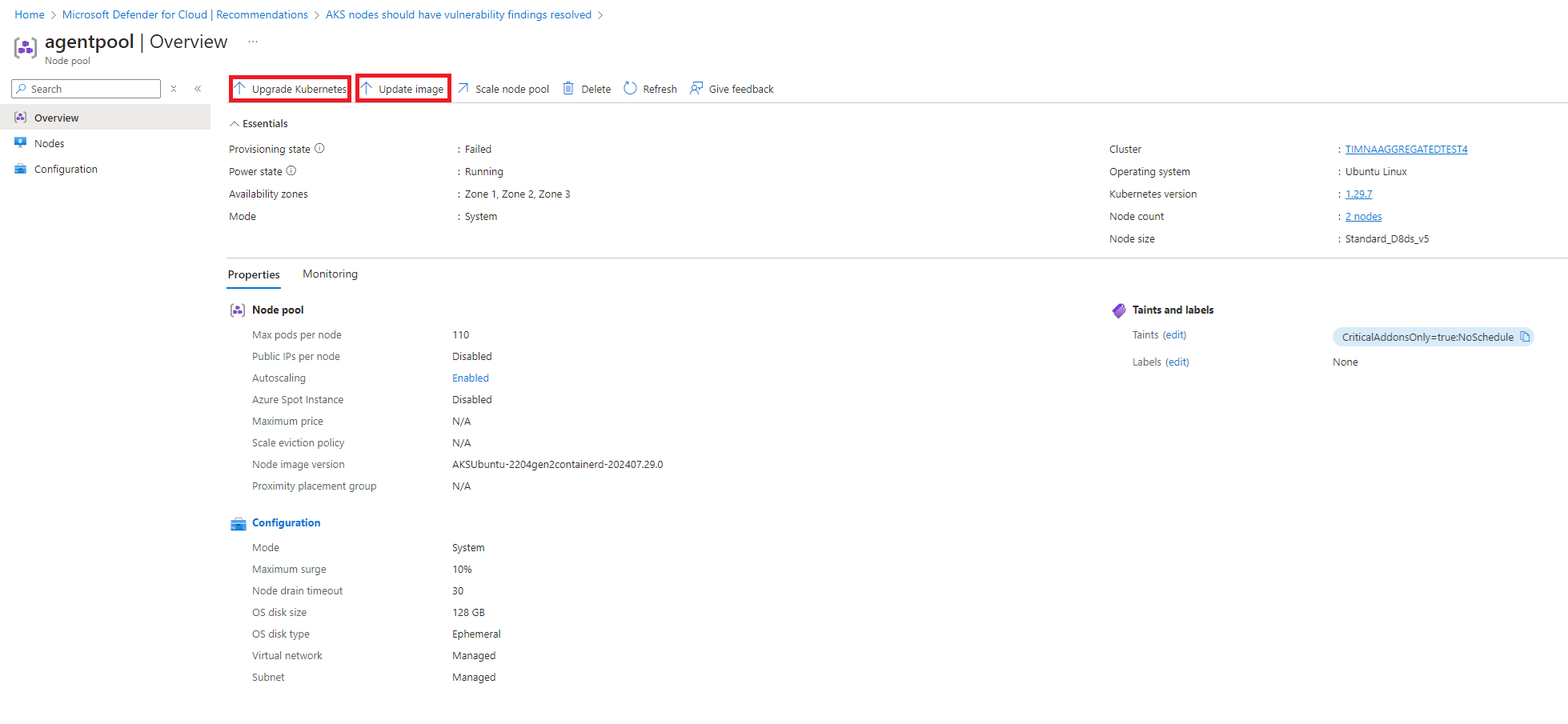

Sicherheitsrisiken bei Kubernetes-Knoten werden korrigiert, indem die VM-Imageversion des Knotenpools aktualisiert wird. Gemäß der gemeinsamen Verantwortung zwischen dem Kubernetes-Dienst und dem Kunden werden Upgrades am Knotenpool auf Kundenseite durchgeführt. Der Kunde kann den Knotenpool auf zwei Arten aktualisieren: entweder durch ein Upgrade des VM-Image des Knotenpools und/oder durch ein Upgrade des Kubernetes-Diensts des Clusters auf eine neuere Version. Es wird empfohlen, zuerst das VM-Image des Knotenpools zu upgraden. In einigen Fällen muss der Kunde die Kubernetes-Dienstversion des Clusters und die VM-Imageversion des Knotenpools upgraden, um ein Sicherheitsrisiko zu beheben.

Wichtig

Für die Kubernetes-Version des Clusters und das VM-Image des Knotenpools können automatische Upgrades festgelegt werden. Für die Versionen sollten regelmäßige Upgrades durchgeführt werden, um maximale Sicherheit für Ihre AKS-Ressourcen zu gewährleisten.

Upgraden des VM-Image des Knotenpools

Wählen Sie im Bereich „Empfehlungen“ die Schaltfläche

Fixaus.

Wählen Sie für ein Upgrade des VM-Image des Knotenpools die Schaltfläche Image aktualisieren aus. Sie können auch Kubernetes aktualisieren auswählen, um die Kubernetes-Dienstversion des Clusters zu upgraden.

Nächste Schritte

Weitere Informationen finden Sie unter Untersuchen von Sicherheitsrisiken auf einem Clusterknoten mit dem Cloudsicherheits-Explorer.