Zuordnen von IaC-Vorlagen (Infrastructure-as-Code) zu Cloudressourcen

Das Zuordnen von IaC (Infrastructure als Code)-Vorlagen zu Cloudressourcen hilft Ihnen, eine konsistente, sichere und überprüfbare Infrastrukturbereitstellung sicherzustellen. Es unterstützt eine schnelle Reaktion auf Sicherheitsbedrohungen und einen Ansatz „Security-by-Design“ (Sicherheit durch Design). Sie können die Zuordnung verwenden, um Fehlkonfigurationen in Runtimeressourcen zu entdecken. Korrigieren Sie dann auf Vorlagenebene, um sicherzustellen, dass keine Abweichung auftritt, und um die Bereitstellung über die CI/CD-Methodik zu unterstützen.

Voraussetzungen

Um Microsoft Defender for Cloud so festzulegen, dass IaC-Vorlagen Cloudressourcen zugeordnet werden, benötigen Sie Folgendes:

- Ein Azure-Konto mit konfiguriertem Defender for Cloud. Wenn Sie noch kein Azure-Konto besitzen, erstellen Sie ein kostenloses Konto.

- Eine Azure DevOps-Umgebung, die in Defender for Cloud eingerichtet ist.

- Aktivierung von Defender Cloud Security Posture Management (CSPM)

- Azure Pipelines, das zum Ausführen der Azure DevOps-Erweiterung für Microsoft Security DevOps eingerichtet ist.

- IaC-Vorlagen und Cloudressourcen, die mit Tagunterstützung eingerichtet sind. Sie können Open-Source-Tools wie Yor_trace verwenden, um IaC-Vorlagen automatisch zu markieren.

- Unterstützte Cloudplattformen: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Unterstützte Quellcodeverwaltungssysteme: Azure DevOps

- Unterstützte Vorlagensprachen: Azure Resource Manager, Bicep, CloudFormation, Terraform

Hinweis

Microsoft Defender for Cloud verwendet nur die folgenden Tags aus IaC-Vorlagen für die Zuordnung:

yor_tracemapping_tag

Anzeigen der Zuordnung zwischen Ihrer IaC-Vorlage und Ihren Cloudressourcen

So zeigen Sie die Zuordnung zwischen Ihrer IaC-Vorlage und Ihren Cloudressourcen im Cloudsicherheits-Explorer an:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Cloudsicherheits-Explorer.

Suchen Sie im Dropdownmenü nach allen Ihren Cloudressourcen, und wählen Sie diese aus.

Wenn Sie Ihrer Abfrage weitere Filter hinzufügen möchten, wählen Sie + aus.

Fügen Sie in der Kategorie Identität und Zugriff den Unterfilter Bereitgestellt von hinzu.

Wählen Sie in der Kategorie DevOps die Option Coderepositorys aus.

Wählen Sie nach dem Erstellen Ihrer Abfrage Suchen aus, um die Abfrage auszuführen.

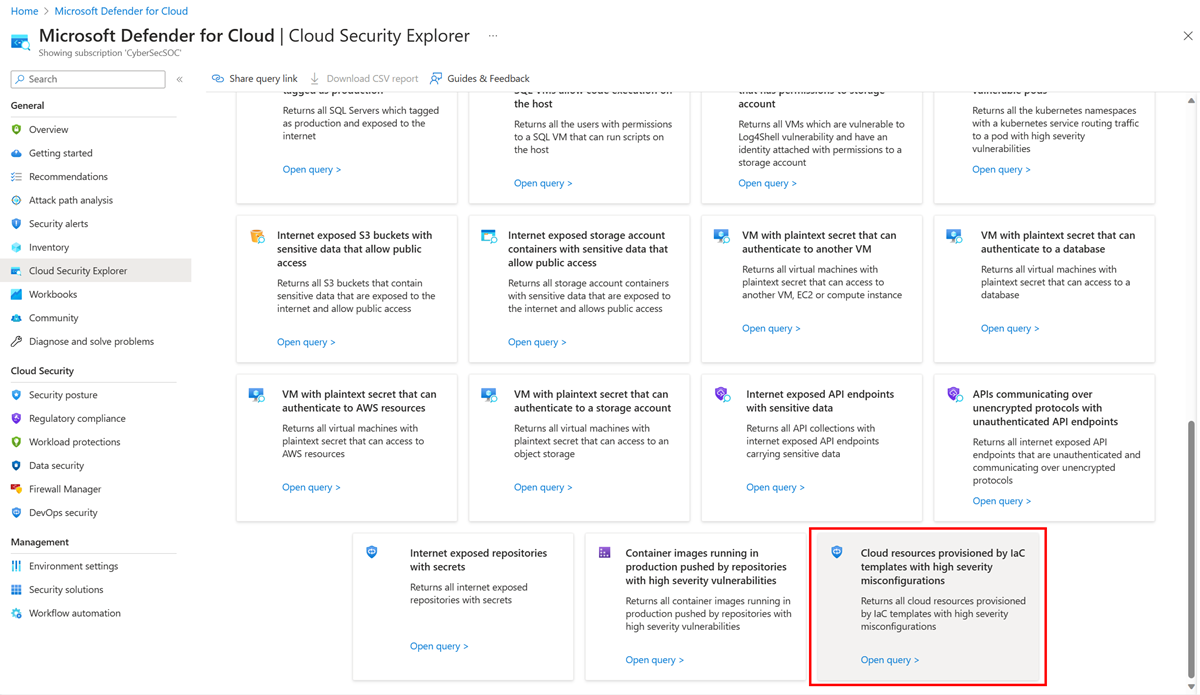

Alternativ können Sie die eingebaute Vorlage Cloudressourcen, die von IaC-Vorlagen mit Fehlkonfigurationen mit hohem Schweregrad bereitgestellt werden auswählen.

Hinweis

Das Zuordnen zwischen Ihren IaC-Vorlagen und Ihren Cloudressourcen kann bis zu 12 Stunden dauern, bis sie im Cloudsicherheits-Explorer angezeigt werden.

(Optional) Erstellen von Beispieltags für die IaC-Zuordnung

So erstellen Sie Beispiel-IaC-Zuordnungstags in Ihren Coderepositorys:

Fügen Sie in Ihrem Repository eine IaC-Vorlage hinzu, die Tags enthält.

Sie können mit einer Beispielvorlage beginnen.

Um den Commit direkt im Mainbranch auszuführen, oder einen neuen Branch für diesen Commit zu erstellen, wählen Sie Speichern aus.

Bestätigen Sie, dass Sie die Microsoft Security DevOps-Aufgabe in Ihre Azure-Pipeline aufgenommen haben.

Überprüfen Sie, dass die Pipelineprotokolle ein Ergebnis anzeigen, das Folgendes besagt: Für diese Ressource wurde mindestens ein IaC-Tag gefunden. Das Ergebnis gibt an, dass Defender for Cloud erfolgreich Tags entdeckt hat.

Zugehöriger Inhalt

- Erfahren Sie mehr über DevOps-Sicherheit in Defender for Cloud.