Die Sicherheitsrisikoüberprüfung in Microsoft Defender for Cloud verwendet das integrierte Microsoft Defender Vulnerability Management, um Computer nach Softwareinventar und Sicherheitsrisiken zu scannen und Ergebnisse und Erkenntnisse in Defender for Cloud bereitzustellen. Wenn Sie derzeit eine andere Lösung zur Bewertung von Sicherheitsrisiken verwenden, können Sie mithilfe der Anweisungen in diesem Artikel zu Defender Vulnerability Management wechseln.

Wechseln zur Überprüfung mit Defender Vulnerability Management

Voraussetzungen

- Überprüfen Sie unterstützte Computer.

- Stellen Sie sicher, dass ein Defender for Servers-Plan aktiviert ist.

- Der Plan muss die Integration von Defender for Endpoints aktiviert haben.

- Zum Bereitstellen benötigen Sie Besitzerberechtigungen (Ressourcengruppenebene).

- Sie benötigen Berechtigung „Sicherheitsleseberechtigter“, um Sicherheitsrisiken zu sehen.

Übergang mit Azure-Richtlinie für Azure-VMs

Führen Sie folgende Schritte aus:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Richtliniendefinitionen>.

Suchen Sie nach

Setup subscriptions to transition to an alternative vulnerability assessment solution.Wählen Sie Zuweisen aus.

Wählen Sie einen Bereich aus, und geben Sie einen Zuordnungsnamen ein.

Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die eingegebenen Informationen, und wählen Sie Erstellen aus.

Diese Richtlinie stellt sicher, dass alle virtuellen Computer (VM) innerhalb eines ausgewählten Abonnements mit der integrierten Defender-Sicherheitsrisikoverwaltungslösung geschützt werden.

Nachdem Sie den Übergang zur Defender Vulnerability Management-Lösung abgeschlossen haben, müssen Sie die alte Lösung zur Sicherheitsrisikobewertung entfernen

Übergang im Azure-Portal

Im Azure-Portal haben Sie die Möglichkeit, die Lösung für die Sicherheitsrisikobewertung in die integrierte Defender-Lösung für die Sicherheitsrisikoverwaltung zu ändern.

Melden Sie sich beim Azure-Portal an.

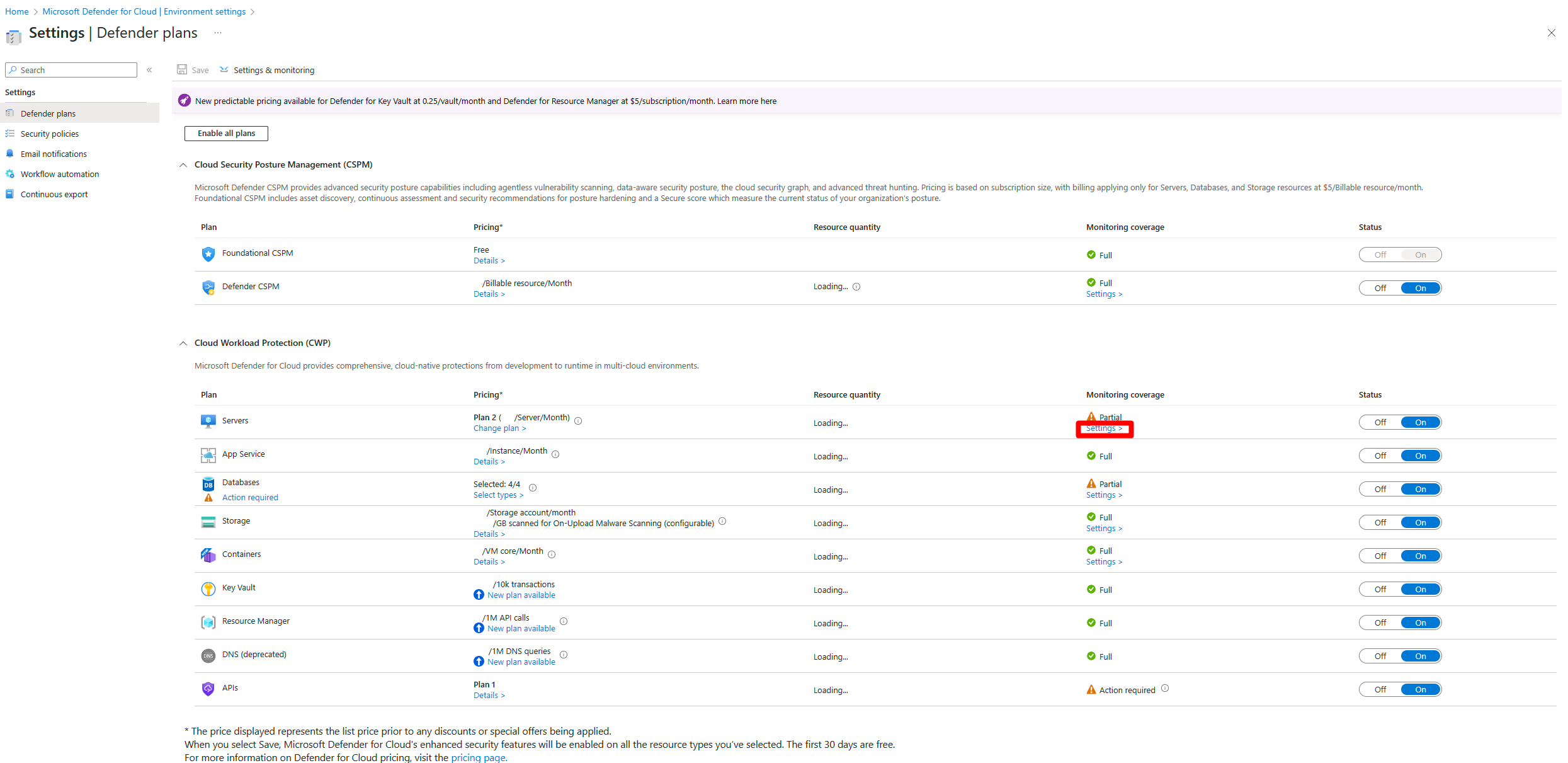

Navigieren Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen

Wählen Sie das relevante Abonnement aus.

Suchen Sie den Defender for Servers-Plan, und wählen Sie Einstellungen aus.

Schalten Sie

Vulnerability assessment for machineszu An.Wenn

Vulnerability assessment for machinessie bereits aktiviert war, wählen Sie Konfiguration bearbeiten ausWählen Sie Microsoft Defender Sicherheitsrisikomanagement.

Wählen Sie Übernehmen.

Stellen Sie sicher, dass

Endpoint protectionoderAgentless scanning for machinesauf An stehen.Wählen Sie Continue (Weiter) aus.

Wählen Sie Speichern.

Nachdem Sie den Übergang zur Defender Vulnerability Management-Lösung abgeschlossen haben, müssen Sie die alte Lösung zur Sicherheitsrisikobewertung entfernen

Übergang mit REST-API

REST-API für Azure-VMs

Mithilfe dieser REST-API können Sie Ihr Abonnement ganz einfach von jeder Sicherheitsrisikobewertungslösung zur Defender-Lösung für die Sicherheitsrisikoverwaltung migrieren.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.