Gewinnen des Endbenutzerkontexts für KI-Benachrichtigungen

Der Bedrohungsschutz von Microsoft Defender for Cloud für KI-Workloads ermöglicht es Ihnen, die Verwendbarkeit und den Sicherheitswert der generierten KI-Benachrichtigungen zu verbessern, indem Sie Endbenutzerkontext bereitstellen.

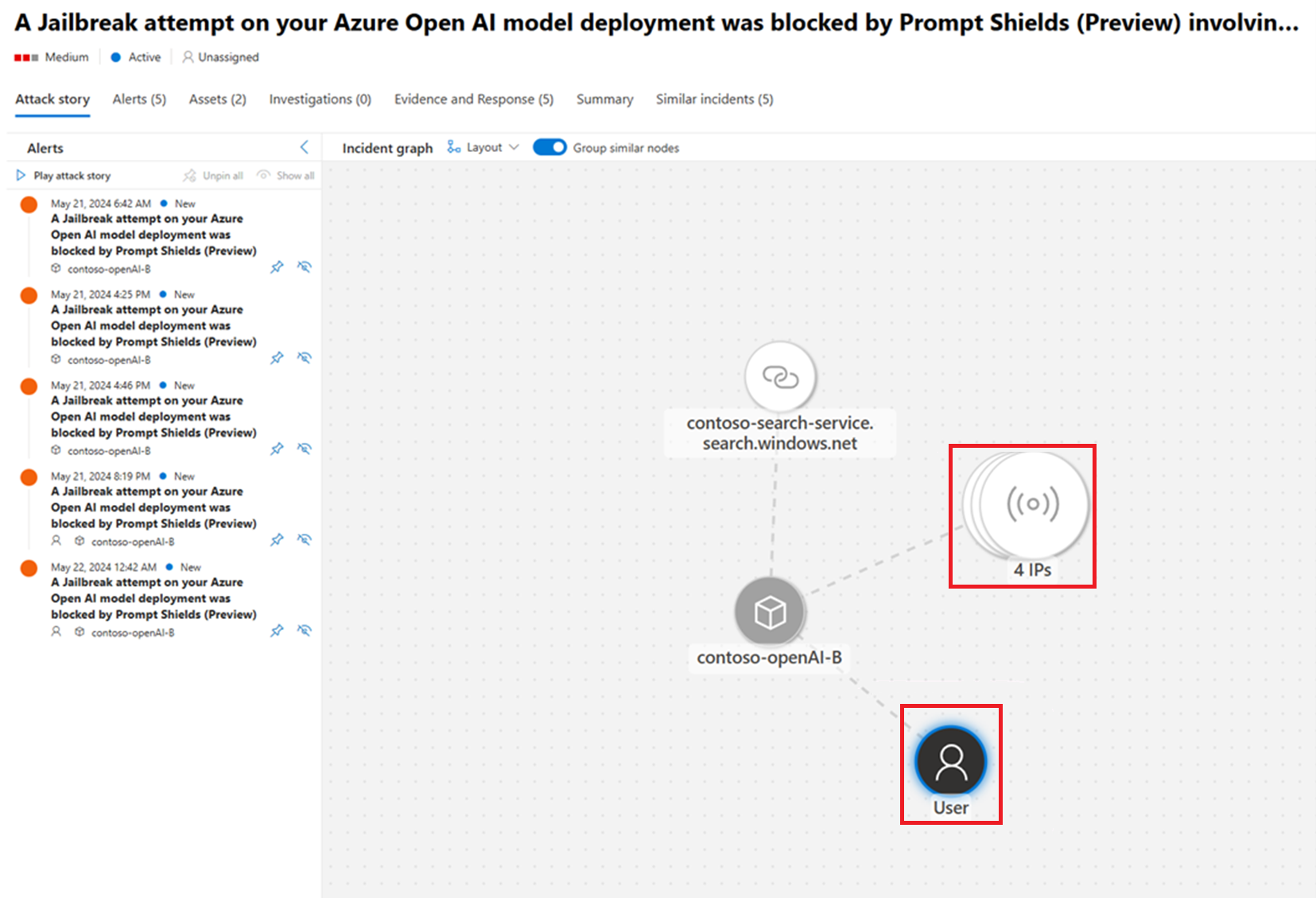

Fügen Sie Ihren Azure OpenAI-API-Aufrufen Parameter hinzu, damit Ihre Azure KI kritischen Endbenutzerkontext an die KI-Benachrichtigungen von Defender for Cloud übergeben kann. Dieser Endbenutzerkontext bietet einen besseren Einblick in Endbenutzer und führt zu effektiveren Untersuchungen und Ergebnissen. Sie können beispielsweise einen bestimmten Benutzer blockieren oder Vorfälle und Benachrichtigungen nach Endbenutzer korrelieren.

Voraussetzungen

Erfahren Sie mehr in Übersicht – KI-Bedrohungsschutz.

Aktivieren Sie den Bedrohungsschutz für KI-Workloads (Vorschau) in einer KI-Anwendung mit dem zugrunde liegenden Azure OpenAI-Modell direkt über den Azure OpenAI Service. Beachten Sie, dass dieses Feature derzeit nicht unterstützt wird, wenn Sie Modelle nutzen, die über die Azure KI-Modellinferenz-API bereitgestellt werden.

Hinzufügen von Sicherheitsparametern zu Ihrem Azure OpenAI-Aufruf

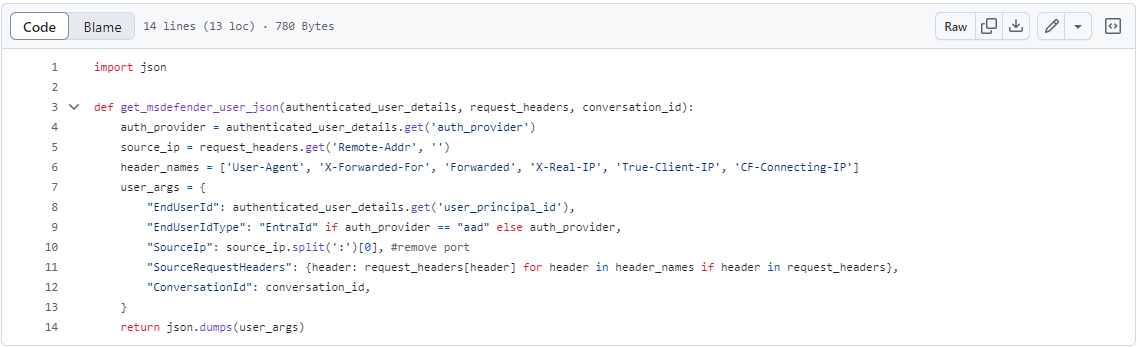

Um KI-Sicherheitsbenachrichtigungen mit mehr Kontext zu erhalten, können Sie einige oder alle der folgenden SecurityContext-Beispielparameter zu Ihren API-Aufrufen in Azure OpenAI hinzufügen.

Alle Felder in SecurityContext sind optional. Es wird empfohlen, mindestens die Felder EndUserId und SourceIP zu übergeben. Die Felder EndUserId und SourceIP bieten SOC-Analysten (Security Operations Center) die Möglichkeit, Sicherheitsvorfälle zu untersuchen, die sich auf KI-Ressourcen und Anwendungen mit generativer KI beziehen. Beispiele finden Sie im SecurityContext-Schema.

Wenn der Name eines Feldes falsch geschrieben ist, wird der API-Aufruf in Azure OpenAI dennoch erfolgreich ausgeführt. Das SecurityContext-Schema erfordert keine Überprüfung, um das Azure OpenAI-Benutzerfeld zu durchlaufen. Anwendungsentwickler sollten sicherstellen, dass in jeder Anforderung, die die Anwendung an Azure OpenAI stellt, gültiger JSON-Code an das Feld user übergeben wird.

SecurityContext-Schema

Das bereitgestellte Schema besteht aus den SecurityContext-Objekten, die mehrere Parameter enthalten, die die Anwendung selbst beschreiben und den Endbenutzer, der mit der Anwendung interagiert. Diese Felder helfen Ihren Sicherheitsteams dabei, Sicherheitsvorfälle zu untersuchen und zu mindern, da sie einen umfassenden Ansatz zum Schutz Ihrer KI-Anwendungen bieten.

Endbenutzer-ID

Endbenutzertyp

Mandanten-ID des Endbenutzers

Quell-IP-Adresse

Quellanforderungsheader

Anwendungsname

| Feldname | Typ | Beschreibung | Optional | Beispiel |

|---|---|---|---|---|

| EndUserId | Zeichenfolge | Dient als eindeutiger Bezeichner für den Endbenutzer innerhalb der generativen KI-Anwendung. Wenn zum Authentifizieren von Endbenutzern in der generativen KI-Anwendung die Microsoft Entra ID-Autorisierung verwendet wird, sollte dies eine Microsoft Entra ID-Benutzerobjekt-ID sein (früher Azure Active Directory). | Ja | 1234a123-12a3-1234-1ab2-a1b2c34d56e |

| EndUserIdType | Zeichenfolge | Gibt den Typ des Endbenutzerbezeichners an. Sollte auf Microsoft Entra ID festgelegt werden, wenn eine Benutzerobjekt-ID gemäß Microsoft Entra (früher als Azure Active Directory bezeichnet) verwendet wird. | Ja, es sei denn, EndUserId wird übergeben; in diesem Fall muss dies auf den richtigen Wert festgelegt werden. | Microsoft Entra ID |

| EndUserTenantId | Zeichenfolge | Diese Eigenschaft gibt die ID des Microsoft 365-Mandanten an, zu dem der Endbenutzer gehört. Ist erforderlich, wenn die generative KI-Anwendung mehrmandantenfähig ist und sich Endbenutzer aus verschiedenen Mandanten anmelden können. | Ja | 1234a123-12a3-1234-1ab2-a1b2c34d56e |

| SourceIP | Zeichenfolge | Erfasst die IP-Adresse des Clients, wie direkt vom Server gesehen. Sie stellt die unmittelbarste Client-IP-Adresse dar, die die Verbindung mit dem Server hergestellt hat. Wenn der Client eine Verbindung über einen Proxy oder einen Lastenausgleich herstellt, ist „SourceIP“ die IP-Adresse dieses Proxys oder Lastenausgleichs, nicht die IP-Adresse des ursprünglichen Clients: - ASP.NET: HttpContext.Connection.RemoteIpAddress – Python: request.remote_addr |

Ja | 12.34.567.891, 1234:1:123a:123:1a2b:ab1:ab1c:ab12 |

| SourceRequestHeaders | Wörterbuch <Zeichenfolge, Zeichenfolge> | Erfasst eine Teilmenge der Anforderungsheader des Endbenutzers, die von Proxys oder einem Lastenausgleich hinzugefügt werden. Header wie X-Forwarded-For, X-Real-IP oder Forwarded werden von Microsoft Defender for Cloud verwendet, um die IP-Adresse des ursprünglichen Clients abzurufen. User-Agent-Header stellen Kontext zur Clientsoftware bereit, die die API-Anforderung initiiert. Empfohlene Headernamen sind: User-Agent, X-Forwarded-For, X-Real-IP, Forwarded, CF-Connecting-IP, True-Client-IP, X-Client-IP, X-Forwarded, Forwarded-For |

Ja | - |

| ApplicationName | Zeichenfolge | Der Name der Anwendung für die Identifizierung und die Benutzeroberfläche. | Ja | Contoso HR Copilot, Chatbot für Kundenvertrieb. |

Hinzufügen von SecurityContext zu Ihrer Anwendung

Es wird empfohlen, den API-Aufrufen Ihrer generativen KI-Anwendung an Azure OpenAI alle Parameter hinzuzufügen, die in diesem Dokument aufgeführt werden.

Wählen Sie eines dieser Beispiele aus:

Suchen und kopieren Sie den Beispielcode.

Fügen Sie den Code zum Code Ihrer generativen KI-Anwendung hinzu, in dem die Azure OpenAI-API aufgerufen wird.

Ändern Sie die Codeparameter so, dass sie Ihren Anforderungen entsprechen.

Speichern Sie die Änderungen.

Stellen Sie anschließend sicher, dass in jeder Anforderung, die die Anwendung an Azure OpenAI stellt, gültiger JSON-Code an das Feld user übergeben wird.