Vorbereiten von Azure-Ressourcen zum Exportieren nach Splunk und QRadar

Um Microsoft Defender für Cloud-Sicherheitswarnungen an IBM QRadar und Splunk zu streamen, müssen Sie Ressourcen in Azure einrichten, z. B. Event Hubs und Microsoft Entra ID. Nachfolgend finden Sie die Anweisungen zum Konfigurieren dieser Ressourcen im Azure-Portal, sie können sie jedoch auch mithilfe eines PowerShell-Skripts konfigurieren. Sie sollten Streamen von Warnungen an QRadar und Splunk lesen, bevor Sie die Azure-Ressourcen zum Exportieren von Warnungen an QRadar und Splunk konfigurieren.

So konfigurieren Sie die Azure-Ressourcen für QRadar und Splunk im Azure-Portal:

Schritt 1: Erstellen eines Event Hubs-Namespace und eines Event Hubs mit Sendeberechtigungen

Erstellen Sie im Event Hubs-Dienst einen Event Hubs-Namespace:

- Klicken Sie auf Erstellen.

- Geben Sie die Details des Namespaces ein, wählen Sie Überprüfen + erstellen und dann Erstellen aus.

Erstellen eines Event Hubs:

- Wählen Sie im von Ihnen erstellten Namespace + Event Hub aus.

- Geben Sie die Details des Event Hubs ein, wählen Sie anschließend Überprüfen + erstellen und dann Erstellen aus.

Erstellen einer Richtlinie für den gemeinsamen Zugriff.

- Wählen Sie im Menü „Event Hub“ den Event Hubs-Namespace aus, den Sie erstellt haben.

- Wählen Sie im Menü „Event Hubs-Namespace“ die Option Event Hubs aus.

- Wählen Sie den gerade erstellten Event Hub aus.

- Wählen Sie im Menü „Event Hub“ die Option Richtlinien für gemeinsamen Zugriff aus.

- Wählen Sie Hinzufügen aus, geben Sie einen eindeutigen Richtliniennamen ein, und wählen Sie Senden aus.

- Klicken Sie auf Erstellen, um die Richtlinie zu erstellen.

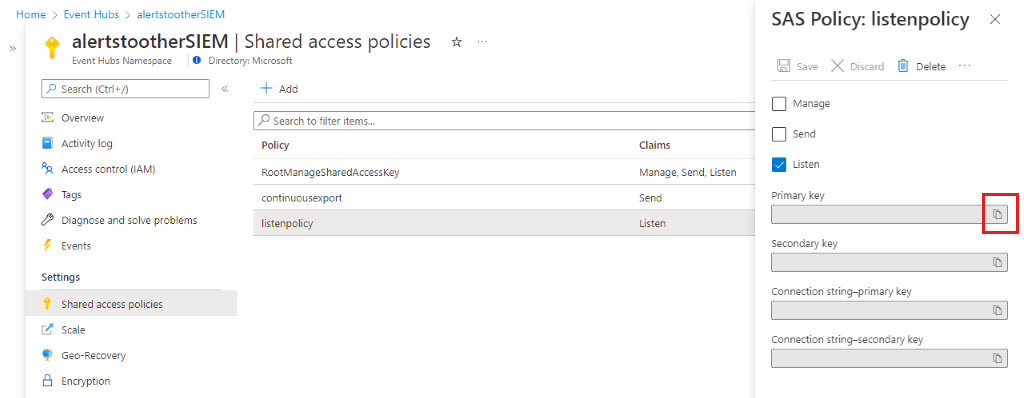

Schritt 2: Zum Streamen an QRadar SIEM – Erstellen einer Richtlinie zum Lauschen

Wählen Sie Hinzufügen aus, geben Sie einen eindeutigen Richtliniennamen ein, und wählen Sie Lauschen aus.

Klicken Sie auf Erstellen, um die Richtlinie zu erstellen.

Nachdem die Richtlinie zum Lauschen erstellt wurde, kopieren Sie den Primärschlüssel der Verbindungszeichenfolge, und speichern Sie ihn für die spätere Verwendung.

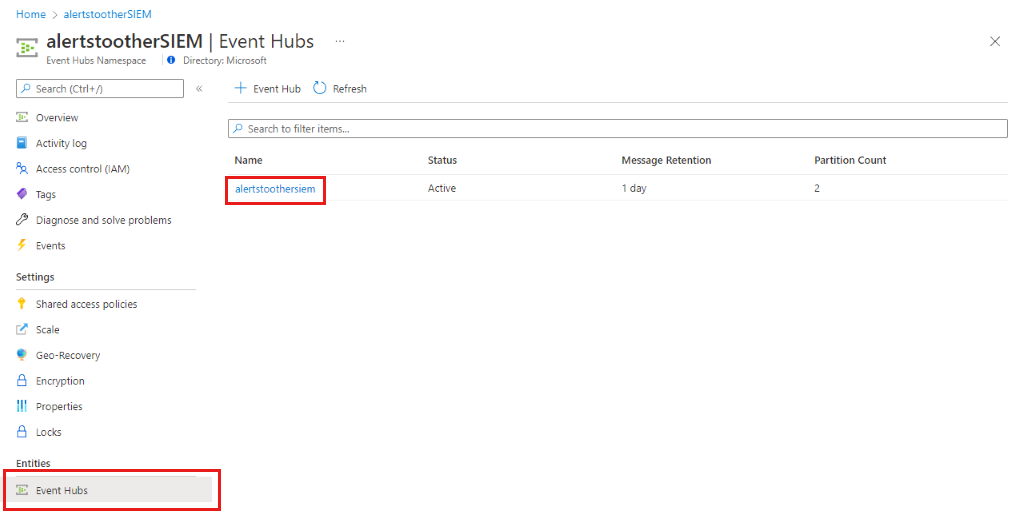

Schritt 3: Erstellen einer Consumergruppe und Kopieren und Speichern des Namens, der auf der SIEM-Plattform verwendet werden soll

Wählen Sie im Abschnitt „Entitäten“ des Menüs „Event Hubs“ die Option Event Hubs und dann den von Ihnen erstellten Event Hub aus.

Wählen Sie Consumergruppe aus.

Schritt 4: Aktivieren des fortlaufenden Exports für den Bereich der Warnungen

Geben Sie „Richtlinie“ im Azure-Suchfeld ein, und wechseln Sie zur Richtlinie.

Wählen Sie im Menü „Richtlinie“ die Option Definitionen aus.

Suchen Sie nach „Export bereitstellen“, und wählen Sie die integrierte Richtlinie Export zu Event Hub für Microsoft Defender for Cloud-Daten bereitstellen aus.

Wählen Sie Zuweisen aus.

Definieren Sie die grundlegenden Richtlinienoptionen:

- Wählen Sie unter „Bereich“ über ... den Bereich aus, auf den die Richtlinie angewendet werden soll.

- Suchen Sie die Stammverwaltungsgruppe (für den Mandantenbereich), die Verwaltungsgruppe, das Abonnement oder die Ressourcengruppe im Bereich, und wählen Sie Auswählen aus.

- Wenn Sie eine Mandantenstamm-Verwaltungsgruppenebene auswählen möchten, müssen Sie über Berechtigungen auf Mandantenebene verfügen.

- (Optional) Unter „Ausschlüsse“ können Sie bestimmte Abonnements definieren, die aus dem Export ausgeschlossen werden sollen.

- Geben Sie einen Zuordnungsnamen ein.

- Stellen Sie sicher, dass die Richtlinienerzwingung aktiviert ist.

In den Richtlinienparametern:

- Geben Sie die Ressourcengruppe ein, in der die Automatisierungsressource gespeichert wird.

- Wählen Sie einen Ressourcengruppenstandort aus.

- Wählen Sie ... neben den Event Hub-Details aus, und geben Sie die Details für den Event Hub ein, z. B.:

- Abonnement.

- Der von Ihnen erstellte Event Hubs-Namespace.

- Der von Ihnen erstellte Event Hub.

- Wählen Sie unter authorizationrules die Richtlinie für den gemeinsamen Zugriff aus, die Sie zum Senden von Warnungen erstellt haben.

Wählen Sie Überprüfen und erstellen und Erstellen aus, um den die Definition des fortlaufenden Exports in Event Hubs abzuschließen.

- Beachten Sie, dass beim Aktivieren einer Richtlinien für den fortlaufenden Export auf Mandantenebene (Stammverwaltungsgruppen-Ebene) Ihre Warnungen automatisch an jedes neue Abonnement gestreamt wird, das unter diesem Mandanten erstellt wird.

Schritt 5: Zum Streamen von Warnungen an QRadar SIEM – Erstellen eines Speicherkontos

Wechseln Sie zum Azure-Portal, wählen Sie die Option Ressource erstellen und dann Speicherkonto aus. Wenn diese Option nicht angezeigt wird, suchen Sie nach „Speicherkonto“.

Klicken Sie auf Erstellen.

Geben Sie die Details für das Speicherkonto ein, wählen Sie Überprüfen und erstellen und dann Erstellen aus.

Nachdem Sie Ihr Speicherkonto erstellt haben und zur Ressource gewechselt sind, wählen Sie im Menü die Option Zugriffsschlüssel aus.

Wählen Sie Schlüssel anzeigen aus, um die Schlüssel anzuzeigen, und kopieren Sie die Verbindungszeichenfolge von Schlüssel 1.

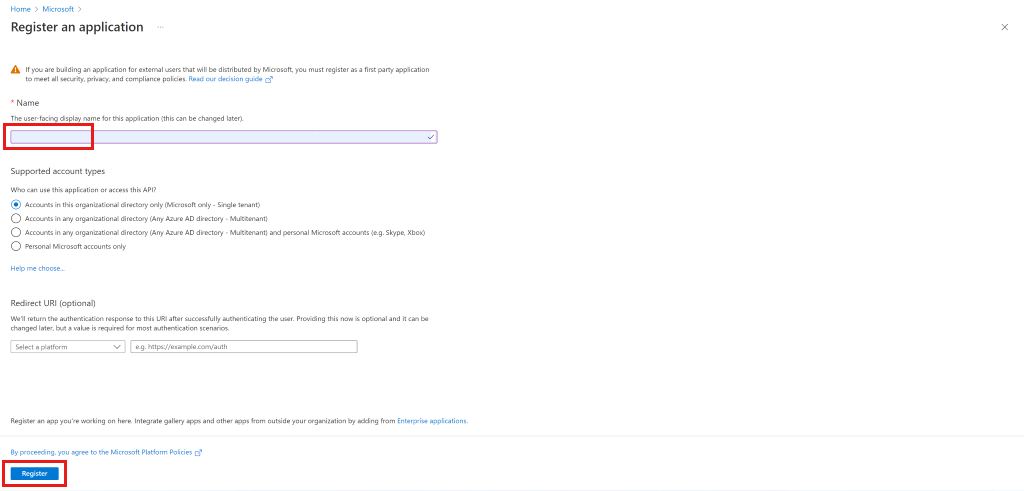

Schritt 6: Zum Streamen von Warnungen an Splunk SIEM – Erstellen einer Microsoft Entra-Anwendung

Suchen Sie im Menüsuchfeld nach „Microsoft Entra ID“, und wechseln Sie zu „Microsoft Entra ID“.

Wechseln Sie zum Azure-Portal, wählen Sie die Option Ressource erstellen und dann Microsoft Entra ID aus. Wenn diese Option nicht angezeigt wird, suchen Sie nach „Active Directory“.

Wählen Sie im Menü die Option App-Registrierungen aus.

Wählen Sie Neue Registrierung aus.

Geben Sie einen eindeutigen Namen für die Anwendung ein, und wählen Sie Registrieren aus.

Kopieren Sie Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant) in die Zwischenablage, und speichern Sie sie.

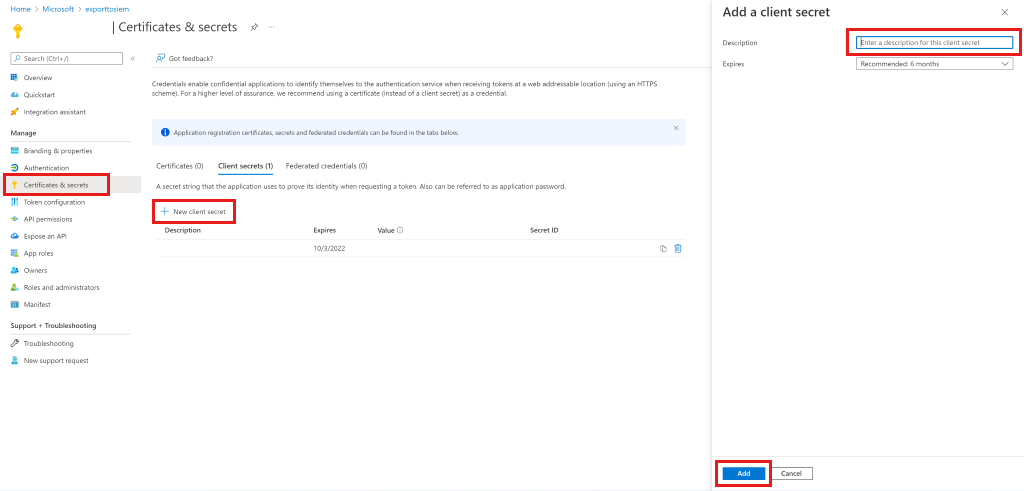

Erstellen Sie das Clientgeheimnis für die Anwendung:

- Wechseln Sie im Menü zu Zertifikate und Schlüssel.

- Erstellen Sie ein Kennwort für die Anwendung, um ihre Identität beim Anfordern eines Tokens nachzuweisen:

- Wählen Sie Neuer geheimer Clientschlüssel.

- Geben Sie eine kurze Beschreibung ein, legen Sie die Ablaufzeit des Geheimnisses fest, und wählen Sie Hinzufügen aus.

Nachdem das Geheimnis erstellt wurde, kopieren und speichern Sie Geheimnis-ID zur späteren Verwendung zusammen mit der Anwendungs-ID und der Verzeichnis-ID (Mandant-ID).

Schritt 7: Zum Streamen von Warnungen an Splunk SIEM – Zulassen, dass Microsoft Entra ID Daten im Event Hub liest

Wechseln Sie zu dem von Ihnen erstellten Event Hubs-Namespace.

Wechseln Sie im Menü zu Zugriffssteuerung.

Wählen Sie Hinzufügen und anschließend Rollenzuweisung hinzufügen aus.

Wählen Sie Rollenzuweisung hinzufügen aus.

Suchen Sie auf der Registerkarte „Rollen“ nach Azure Event Hubs-Datenempfänger.

Wählen Sie Weiter aus.

Wählen Sie Mitglieder auswählen aus.

Suchen Sie nach der Microsoft Entra-Anwendung, die Sie zuvor erstellt haben, und wählen Sie sie aus.

Wählen Sie Schließen aus.

Um den Export von Warnungen weiter einzurichten, installieren Sie die integrierten Connectors für das SIEM, das Sie verwenden.