Aktivieren von Defender für relationale Open-Source-Datenbanken in AWS (Vorschau)

Für die folgenden RDS-Instanztypen erkennt Microsoft Defender for Cloud anomale Aktivitäten in Ihrer AWS-Umgebung, die auf ungewöhnliche und potenziell schädliche Versuche hinweisen, auf Datenbanken zuzugreifen oder diese unbefugt zu nutzen:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Um Benachrichtigungen vom Microsoft Defender-Plan zu erhalten, müssen Sie die Anweisungen auf dieser Seite befolgen, um Defender für relationale Open-Source-Datenbanken in AWS zu aktivieren.

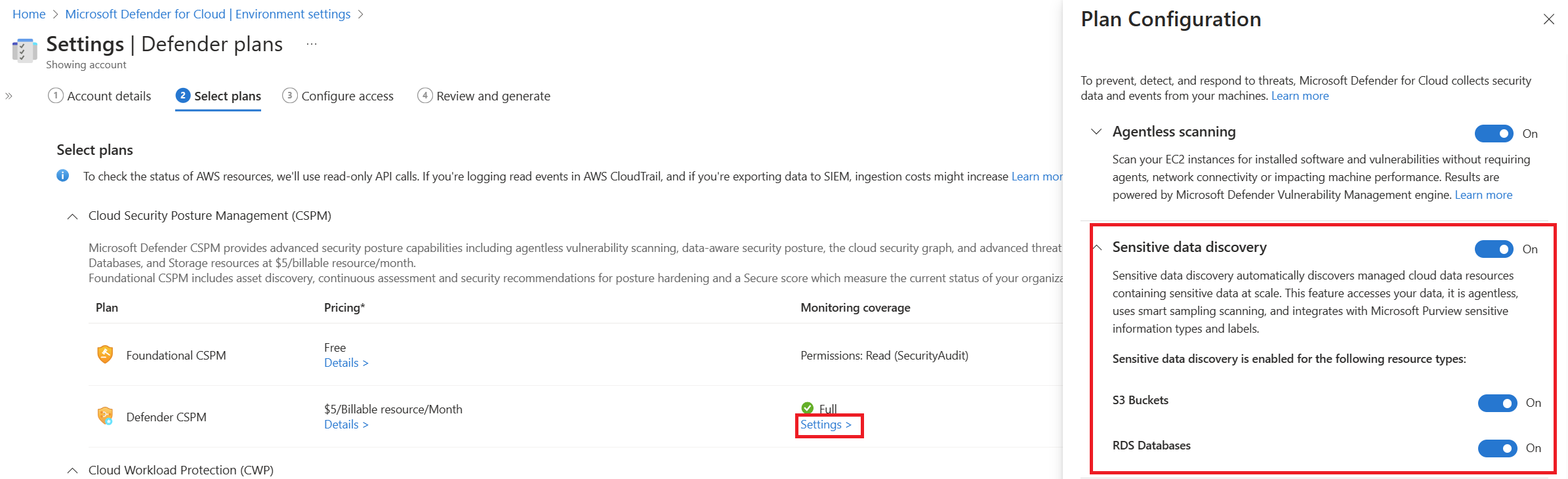

Der Plan für Defender für relationale Open-Source-Datenbanken in AWS beinhaltet auch die Möglichkeit, vertrauliche Daten in Ihrem Konto zu ermitteln und die Defender for Cloud-Umgebung mit den Ergebnissen anzureichern. Dieses Feature ist auch in Defender CSPM enthalten.

Weitere Informationen zu diesem Microsoft Defender-Plan finden Sie unter Übersicht zu Microsoft Defender für relationale Open-Source-Datenbanken.

Voraussetzungen

Sie benötigen ein Microsoft Azure -Abonnement. Sollten Sie über kein Azure-Abonnement verfügen, können Sie sich für ein kostenloses Abonnement registrieren.

Sie müssen Microsoft Defender for Cloud in Ihrem Azure-Abonnement aktivieren.

Mindestens ein verbundenes AWS-Konto mit erforderlichem Zugriff und erforderlichen Berechtigungen.

Regionale Verfügbarkeit: Alle öffentlichen AWS-Regionen (ausgenommen Tel Aviv, Mailand, Jakarta, Spanien und Bahrain).

Aktivieren von Defender für relationale Open-Source-Datenbanken

Melden Sie sich beim Azure-Portal

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie Umgebungseinstellungen.

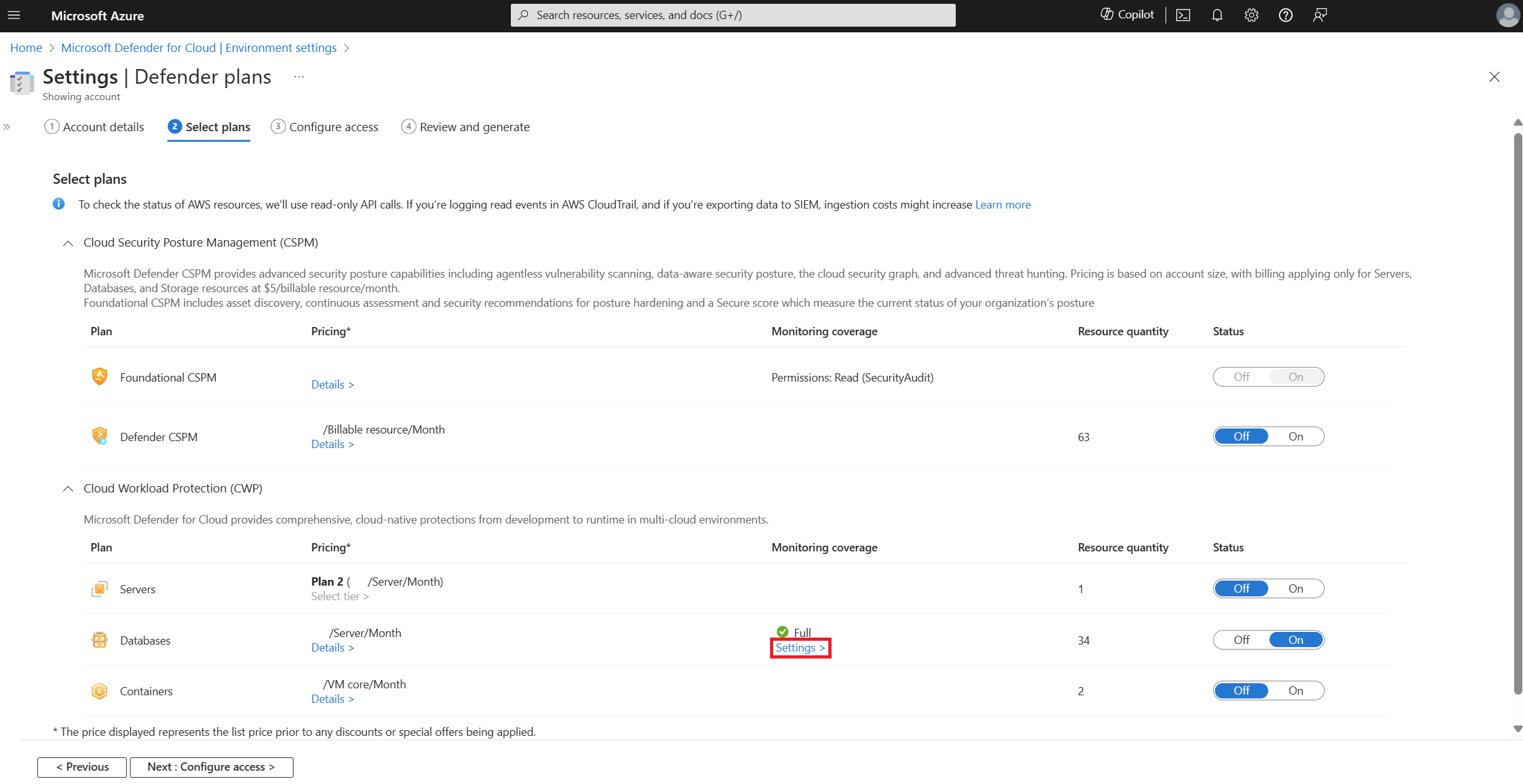

Wählen Sie das entsprechende AWS-Konto aus.

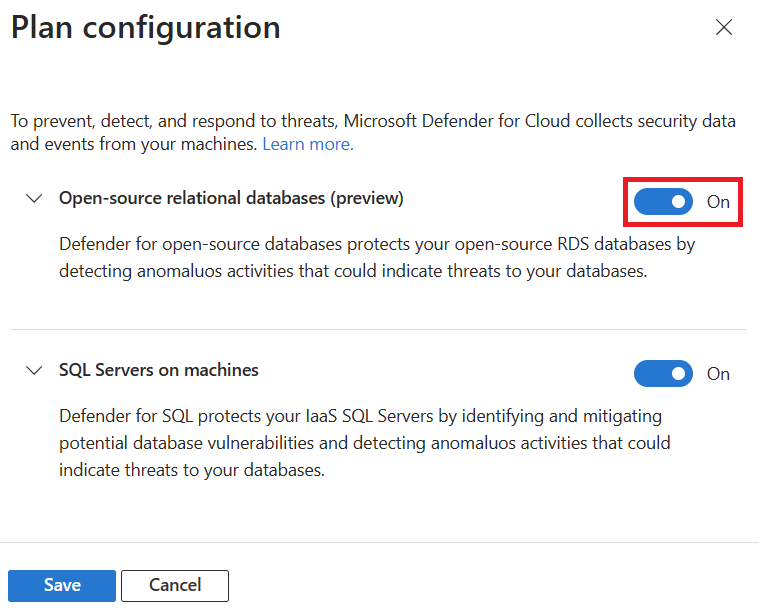

Suchen Sie den Datenbankplan, und wählen Sie Einstellungen aus.

Legen Sie die Umschaltfläche für relationale Open-Source-Datenbanken auf Ein fest.

Hinweis

Wenn Sie die relationalen Open-Source-Datenbanken aktivieren, wird auch die Ermittlung vertraulicher Daten aktiviert. Dabei handelt es sich um ein freigegebenes Feature mit Ermittlung vertraulicher Daten von Defender CSPM für RDS (Relational Database Service, relationaler Datenbankdienst).

Erfahren Sie mehr über die Ermittlung vertraulicher Daten in AWS RDS-Instanzen.

Wählen Sie Zugriff konfigurieren aus.

Wählen Sie im Abschnitt „Bereitstellungsmethode“ die Option Herunterladen aus.

Befolgen Sie den Updatestapel in den AWS-Anweisungen. Dieser Vorgang erstellt oder aktualisiert die CloudFormation-Vorlage mit den erforderlichen Berechtigungen.

Aktivieren Sie das Kontrollkästchen, dass die CloudFormation-Vorlage in der AWS-Umgebung (Stapel) aktualisiert wurde.

Wählen Sie Überprüfen und generieren aus.

Überprüfen Sie die angezeigten Informationen, und wählen Sie Aktualisieren aus.

Defender for Cloud nimmt automatisch Änderungen an den Parameter- und Optionsgruppeneinstellungen vor.

Erforderliche Berechtigungen für die Rolle „DefenderForCloud-DataThreatProtectionDB“

Die folgende Tabelle enthält eine Liste der erforderlichen Berechtigungen, die der Rolle zugewiesen wurden, die erstellt oder aktualisiert wurde, als Sie die CloudFormation-Vorlage heruntergeladen und den AWS-Stapel aktualisiert haben.

| Hinzugefügte Berechtigung | Beschreibung |

|---|---|

| rds:AddTagsToResource | Fügt ein Tag zur erstellten Optionsgruppe und Parametergruppe hinzu. |

| rds:DescribeDBClusterParameters | Beschreibt die Parameter innerhalb der Clustergruppe. |

| rds:CreateDBParameterGroup | Erstellt eine Datenbankparametergruppe. |

| rds:ModifyOptionGroup | Ändert eine Option innerhalb der Optionsgruppe. |

| rds:DescribeDBLogFiles | Beschreibt die Protokolldatei. |

| rds:DescribeDBParameterGroups | Beschreibt die Datenbankparametergruppe. |

| rds:CreateOptionGroup | Erstellt eine Optionsgruppe. |

| rds:ModifyDBParameterGroup | Ändert einen Parameter in der Datenbankparametergruppe. |

| rds:DownloadDBLogFilePortion | Lädt die Protokolldatei herunter. |

| rds:DescribeDBInstances | Beschreibt die Datenbank. |

| rds:ModifyDBClusterParameterGroup | Ändert den Clusterparameter innerhalb der Clusterparametergruppe. |

| rds:ModifyDBInstance | Ändert Datenbanken, um bei Bedarf eine Parametergruppe oder Optionsgruppe zuzuweisen. |

| rds:ModifyDBCluster | Ändert einen Cluster, um bei Bedarf eine Clusterparametergruppe zuzuweisen. |

| rds:DescribeDBParameters | Beschreibt die Parameter innerhalb der Datenbankgruppe. |

| rds:CreateDBClusterParameterGroup | Erstellt eine Clusterparametergruppe. |

| rds:DescribeDBClusters | Beschreibt den Cluster. |

| rds:DescribeDBClusterParameterGroups | Beschreibt die Clusterparametergruppe. |

| rds:DescribeOptionGroups | Beschreibt die Optionsgruppe. |

Betroffene Parameter- und Optionsgruppeneinstellungen

Wenn Sie Defender für relationale Open-Source-Datenbanken in Ihren RDS-Instanzen aktivieren, aktiviert Defender for Cloud automatisch die Überwachung mithilfe von Überwachungsprotokollen, um Zugriffsmuster für Ihre Datenbank nutzen und analysieren zu können.

Jedes Managementsystem für relationale Datenbanken oder jeder Diensttyp haben eigene Konfigurationen. In der folgenden Tabelle werden die Konfigurationen beschrieben, die von Defender for Cloud betroffen sind (Sie müssen diese Konfigurationen nicht manuell festlegen, die Tabelle dient lediglich als Referenz).

| type | Parameter | Wert |

|---|---|---|

| PostgreSQL und Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL und Aurora PostgreSQL | log_disconnections | 1 |

| Aurora MySQL-Clusterparametergruppe | server_audit_logging | 1 |

| Aurora MySQL-Clusterparametergruppe | server_audit_events | - Falls der Parameter vorhanden ist, erweitern Sie den Wert, um CONNECT, QUERY aufzunehmen. - Falls der Parameter nicht vorhanden ist, fügen Sie ihn mit dem Wert CONNECT, QUERY hinzu. |

| Aurora MySQL-Clusterparametergruppe | server_audit_excl_users | Wenn der Parameter vorhanden ist, erweitern Sie ihn, um „rdsadmin“ einzuschließen. |

| Aurora MySQL-Clusterparametergruppe | server_audit_incl_users | - Wenn der Parameter mit einem Wert und „rdsadmin“ als Teil der Einschließung vorhanden ist, ist er nicht in SERVER_AUDIT_EXCL_USER vorhanden, und der Wert der Einschließung ist leer. |

Für MySQL und MariaDB ist eine Optionsgruppe mit den folgenden Optionen für MARIADB_AUDIT_PLUGIN erforderlich. (Wenn die Option nicht vorhanden ist’, fügen Sie sie hinzu. Wenn die Option vorhanden ist, erweitern Sie die Werte in der Option.)

| Name der Option | Wert |

|---|---|

| SERVER_AUDIT_EVENTS | - Falls der Parameter vorhanden ist, erweitern Sie den Wert, um CONNECT aufzunehmen. - Falls der Parameter nicht vorhanden ist, fügen Sie ihn mit dem Wert CONNECT hinzu. |

| SERVER_AUDIT_EXCL_USER | Wenn der Parameter vorhanden ist, erweitern Sie ihn, um „rdsadmin“ einzuschließen. |

| SERVER_AUDIT_INCL_USERS | Wenn der Parameter mit einem Wert und „rdsadmin“ als Teil der Einschließung vorhanden ist, ist er nicht in SERVER_AUDIT_EXCL_USER vorhanden, und der Wert der Einschließung ist leer. |

Wichtig

Möglicherweise müssen Sie Ihre Instanzen neu starten, um die Änderungen zu übernehmen.

Wenn Sie die Standardparametergruppe verwenden, wird eine neue Parametergruppe erstellt, die die erforderlichen Parameteränderungen mit dem Präfix defenderfordatabases* enthält.

Wenn eine neue Parametergruppe erstellt wurde oder statische Parameter aktualisiert wurden, werden sie erst wirksam, wenn die Instanz neu gestartet wird.

Hinweis

Wenn bereits eine Parametergruppe vorhanden ist, wird sie entsprechend aktualisiert.

MARIADB_AUDIT_PLUGIN wird in MariaDB 10.2 und höher, in MySQL 8.0.25 und höher, in 8.0-Versionen und allen MySQL 5.7-Versionen unterstützt.

Änderungen an MARIADB_AUDIT_PLUGIN für MySQL-Instanzen werden dem nächsten Wartungsfenster hinzugefügt.

Zugehöriger Inhalt

- Unterstützte Elemente bei der Ermittlung vertraulicher Daten

- Ermitteln vertraulicher Daten in AWS RDS-Instanzen