Überprüfen der SQL-Server auf Sicherheitsrisiken

Microsoft Defender für SQL-Server auf Computern erweitert den Schutz für Ihre Azure-nativen SQL-Server, um hybride Umgebungen vollständig zu unterstützen und SQL-Server (alle unterstützten Versionen) zu schützen, die in Azure, anderen Cloud-Umgebungen und sogar auf Computern vor Ort gehostet werden:

- SQL Server auf virtuellen Computern

- Lokale SQL Server-Instanzen:

Der integrierte Scanner für die Sicherheitsrisikobewertung ermittelt, verfolgt und unterstützt Sie beim Beheben potenzieller Sicherheitsrisiken für Ihre Datenbanken. Die Ergebnisse der Bewertungsüberprüfungen bieten eine Übersicht über den Sicherheitszustand Ihrer SQL-Computer und Einzelheiten zu allen Sicherheitsergebnissen.

Hinweis

- Die Überprüfung ist einfach, sicher, in wenigen Sekunden pro Datenbank ausgeführt und vollständig schreibgeschützt. Es werden keine Änderungen an Ihrer Datenbank vorgenommen.

- Für die folgenden gespeicherten Prozeduren sind Ausführungsberechtigungen erforderlich, damit einige der Regeln zur Sicherheitsrisikobewertung ordnungsgemäß ausgeführt werden: xp_instance_regread, sysmail_help_profile_sp.

Untersuchen der Berichte zur Sicherheitsrisikobewertung

Der Sicherheitsrisikobewertungs-Dienst scannt Ihre Datenbanken alle 12 Stunden.

Das Sicherheitsrisikobewertungs-Dashboard bietet eine Übersicht über die Bewertungsergebnisse für alle Ihre Datenbanken, zusammen mit einer Zusammenfassung der fehlerfreien und fehlerhaften Datenbanken sowie einer allgemeinen Zusammenfassung der Prüfungen mit Fehlern nach Risikoverteilung.

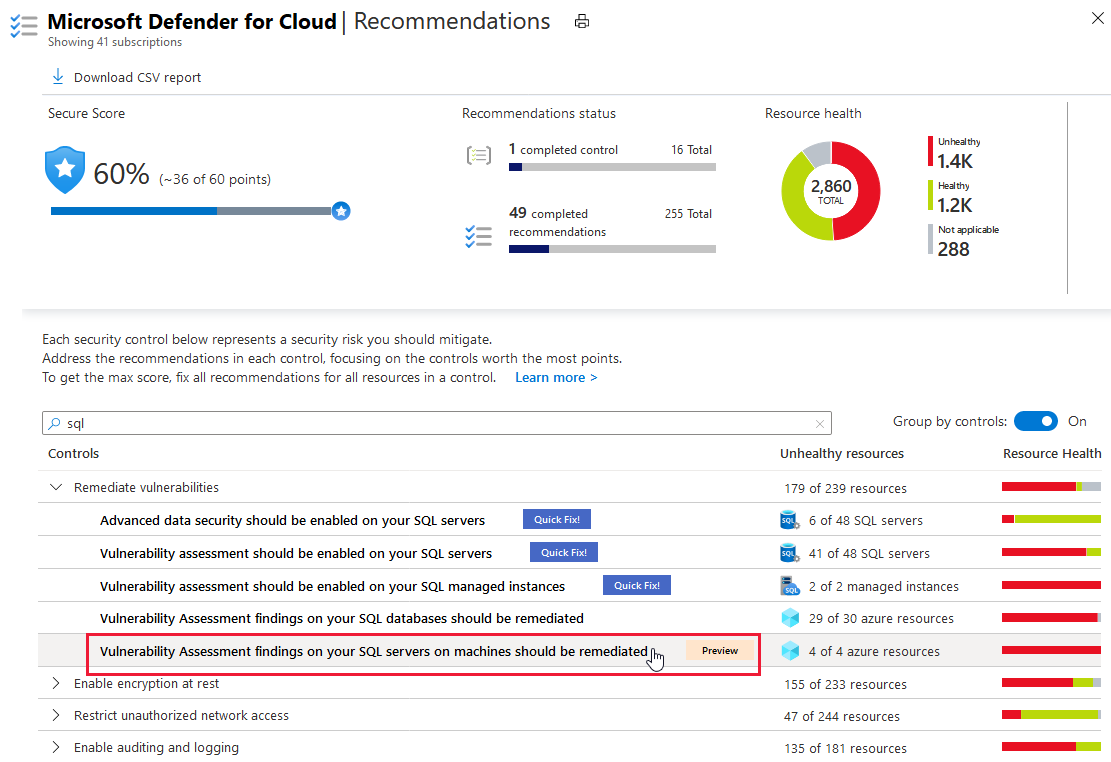

Sie können die Ergebnisse der Sicherheitsrisikobewertung direkt aus Defender für Cloud anzeigen.

Öffnen Sie über die Randleiste von Defender für Cloud die Seite Empfehlungen.

Wählen Sie die Empfehlung SQL-Server auf Rechnern sollten Schwachstellen behoben haben. Weitere Informationen finden Sie auf der Referenzseite mit den Defender für Cloud-Empfehlungen.

Die detaillierte Ansicht für diese Empfehlung wird angezeigt.

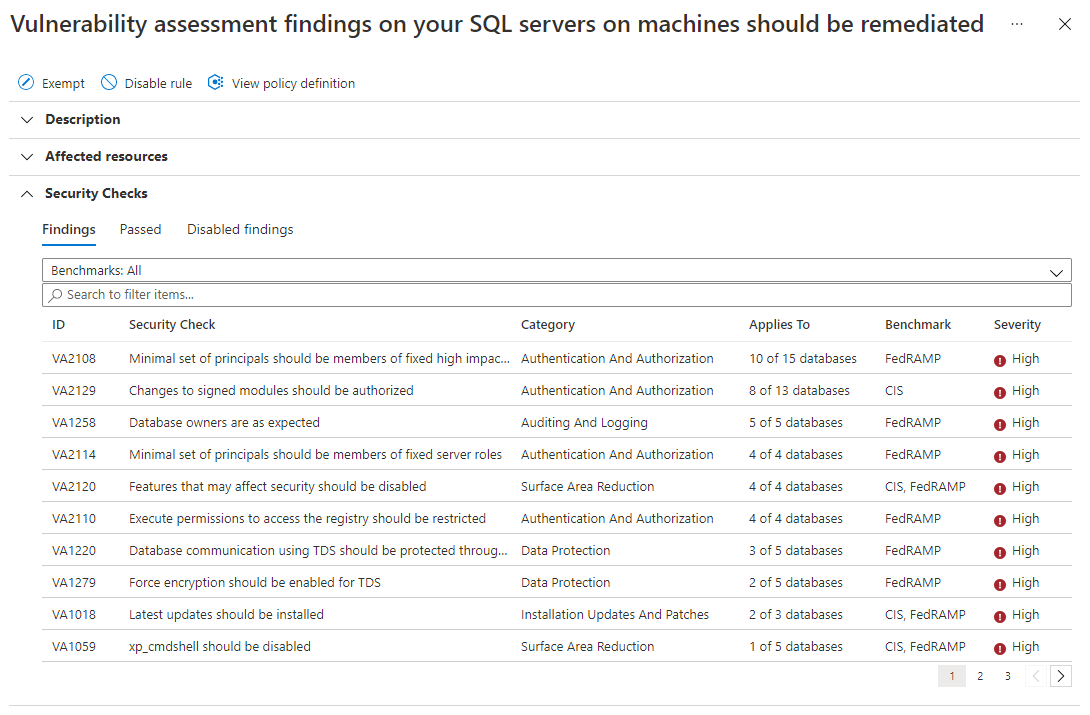

Weitere Informationen zur Empfehlung finden Sie unter:

Um eine Übersicht über gescannte Ressourcen (Datenbanken) und die Liste der getesteten Sicherheitsüberprüfungen zu erhalten, öffnen Sie die betroffenen Ressourcen, und wählen Sie den gewünschten Server aus.

Wählen Sie die gewünschte Datenbank aus, um eine Übersicht über die Sicherheitsrisiken zu erhalten, die nach einer bestimmten SQL-Datenbank gruppiert sind.

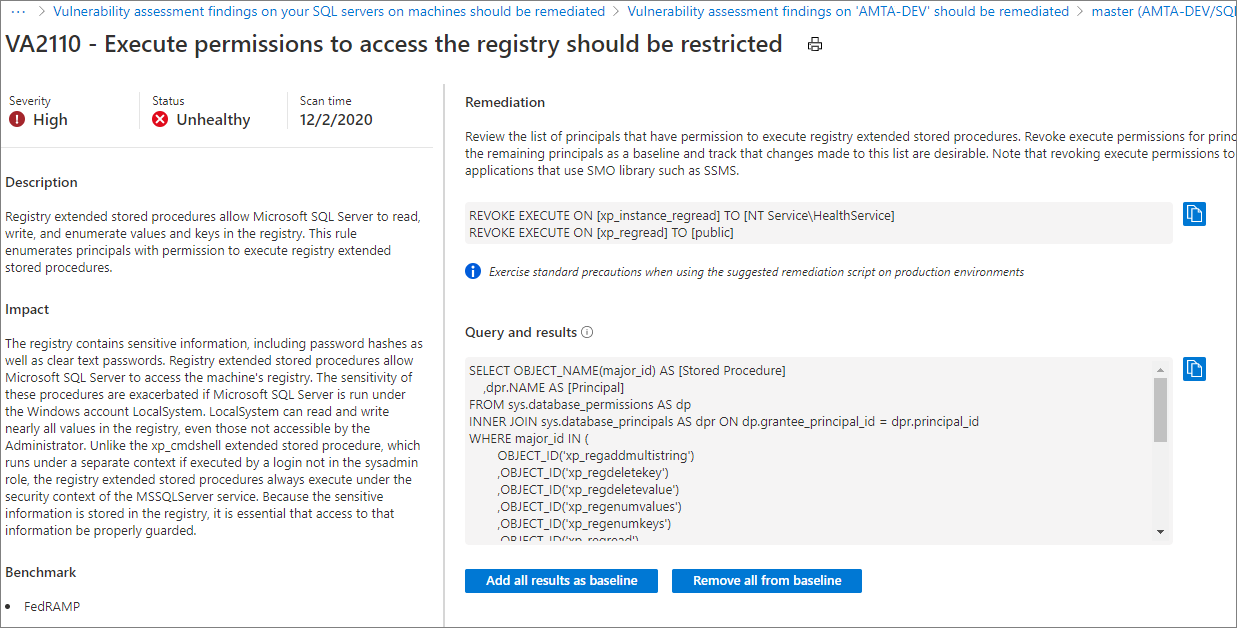

Die Sicherheitsüberprüfungen werden in jeder Ansicht nach Schweregrad sortiert. Wählen Sie eine bestimmte Sicherheitsüberprüfung aus, um einen Detailbereich mit einer Beschreibung anzuzeigen sowie Empfehlungen zur Behebung von Problemen und andere verwandte Informationen wie zur Auswirkung oder Benchmark zu erhalten.

Festlegen einer Baseline

Bei der Überprüfung Ihrer Bewertungsergebnisse können Sie Ergebnisse als akzeptable Baseline für Ihre Umgebung markieren. Die Baseline ist im Wesentlichen eine Anpassung der Art, in der die Ergebnisse berichtet werden. Wenn Ergebnisse in nachfolgenden Überprüfungen mit der Baseline übereinstimmen, wird dies als Bestehen gewertet. Nach dem Festlegen des Baselinesicherheitsstatus meldet die Sicherheitsrisikobewertungs-Überprüfung nur noch Abweichungen von der Baseline. Dadurch können Sie sich auf die relevanten Probleme konzentrieren.

Exportieren von Ergebnissen

Verwenden Sie das Microsoft Defender for Cloud-Feature Fortlaufender Export, um Ergebnisse der Sicherheitsrisikobewertung in Azure Event Hubs oder einen Log Analytics-Arbeitsbereich zu exportieren.

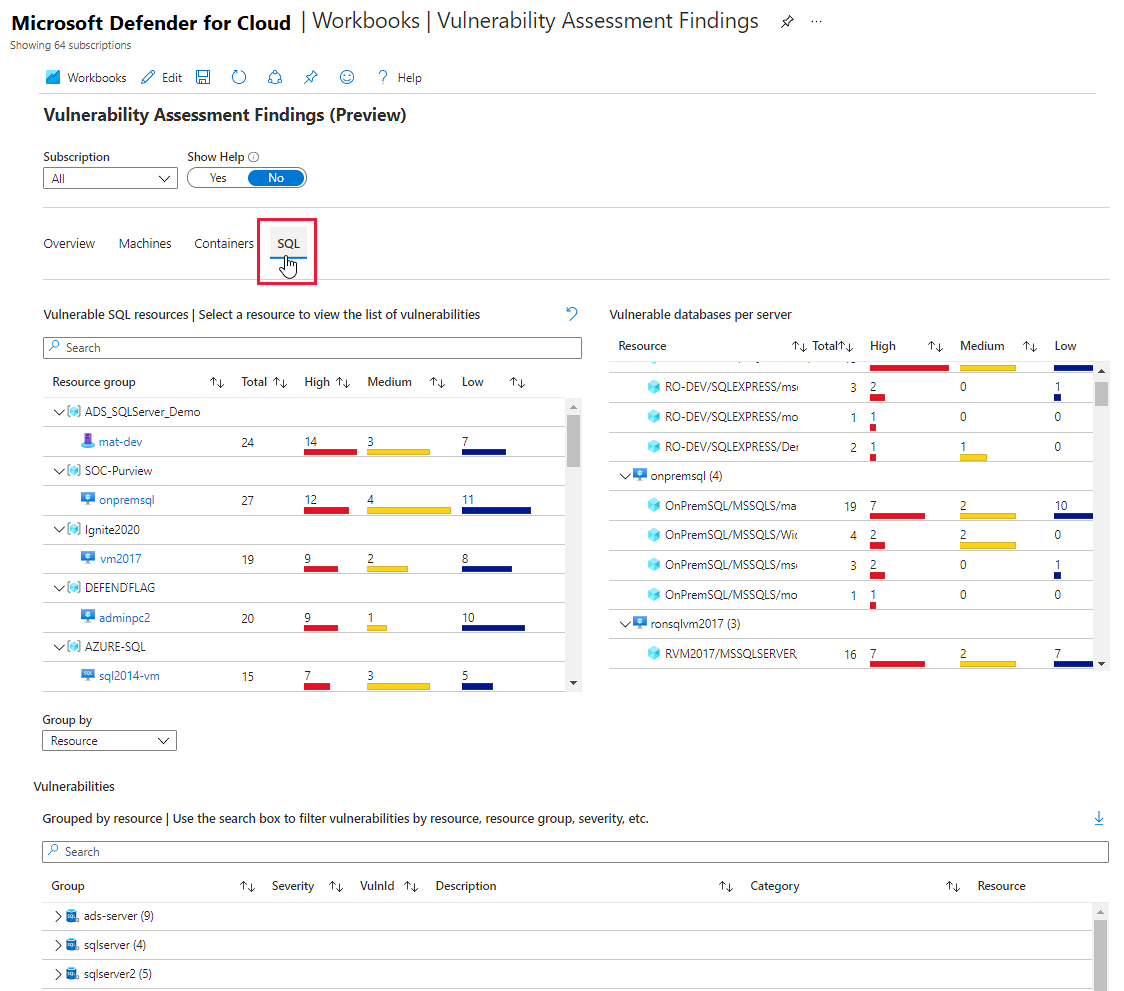

Anzeigen von Sicherheitsrisiken in grafischen, interaktiven Berichten

Der in Defender für Cloud integrierte Azure Monitor-Arbeitsmappenkatalog enthält einen interaktiven Bericht aller Ergebnisse der Sicherheitsrisikoüberprüfung für Computer, Container in Containerregistrierungen und SQL Server-Instanzen.

Die Ergebnisse der einzelnen Überprüfungen werden in separaten Empfehlungen angezeigt:

- Für die Geräte sollten die Schwachstellen behoben sein

- Die Images der Containerregistrierung sollten über behobene Schwachstellen verfügen (powered by Qualys)

- Ermittelte Sicherheitsrisiken für SQL-Datenbanken müssen behoben werden

- Ermittelte Sicherheitsrisiken für SQL Server-Instanzen auf Computern müssen behoben werden

Der Bericht „Ergebnisse der Sicherheitsrisikobewertung“ sammelt alle diese Ergebnisse und organisiert sie nach Schweregrad, Ressourcentyp und Kategorie. Sie finden den Bericht im Arbeitsmappenkatalog, der über die Defender für Cloud-Randleiste verfügbar ist.

Bestimmte Befunde deaktivieren

Wenn in Ihrer Organisation ein Ergebnis ignoriert werden muss, anstatt es zu beheben, können Sie es optional deaktivieren. Deaktivierte Ergebnisse haben keine Auswirkung auf Ihre Sicherheitsbewertung und erzeugen kein unerwünschtes Rauschen.

Wenn eine Suche mit den in Ihren Deaktivierungsregeln definierten Kriterien übereinstimmt, wird sie nicht in der Liste der Ergebnisse angezeigt. Zu den typischen Szenarien gehören:

- Deaktivieren von Ergebnissen mit einem Schweregrad unterhalb des Mittelwerts

- Deaktivieren von nicht patchbaren Ergebnissen

- Deaktivieren Sie die Ergebnisse von Vergleichstests (Benchmarks), die für einen definierten Bereich nicht von Interesse sind.

Wichtig

Zum Deaktivieren einzelner Ergebnisse benötigen Sie Berechtigungen zum Bearbeiten von Richtlinien in Azure Policy. Weitere Informationen finden Sie unter Azure RBAC-Berechtigungen in Azure Policy.

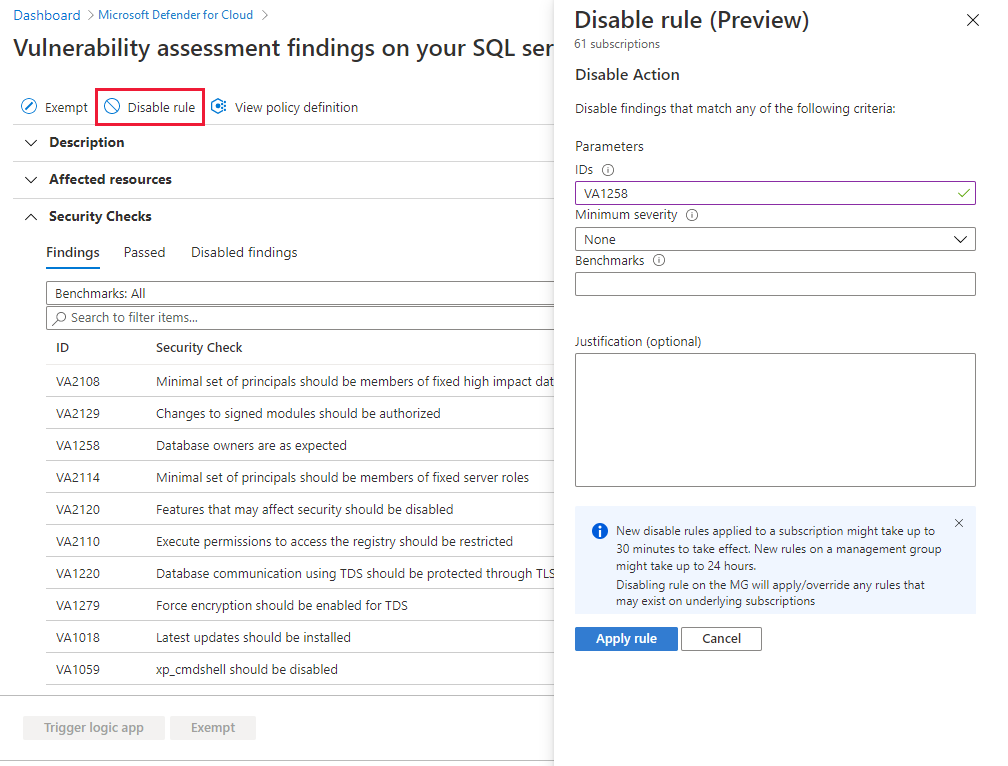

So erstellen Sie eine Regel:

Wählen Sie auf der Empfehlungsdetailseite für SQL-Server auf Rechnern, bei denen die Schwachstellen behoben werden sollten, die Option Regel deaktivieren.

Wählen Sie den entsprechenden Gültigkeitsbereich aus.

Definieren Sie Ihre Kriterien. Sie können auch eines der folgenden Kriterien verwenden:

- Ergebnis-ID

- severity

- Vergleichstests

Wählen Sie Regel anwenden aus. Es kann bis zu 24 Stunden dauern, bis Änderungen wirksam werden.

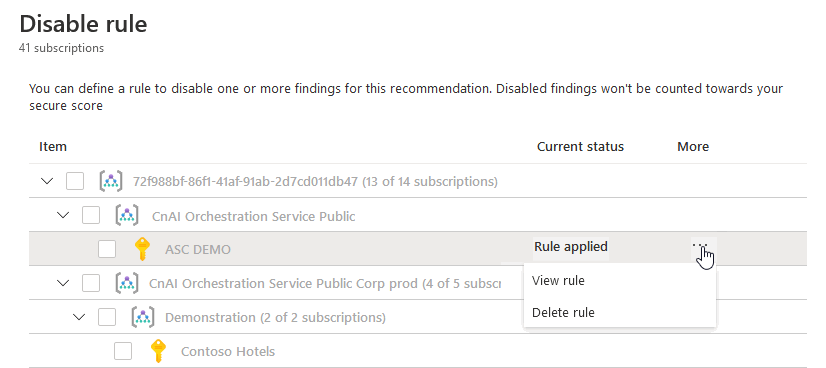

So können Sie eine Regel anzeigen, überschreiben oder löschen

Wählen Sie Regel deaktivieren aus.

In der Bereichsliste werden Abonnements mit aktiven Regeln als Rule applied (Angewandte Regel) angezeigt.

Um die Regel anzuzeigen oder zu löschen, wählen Sie das Menü mit den Auslassungspunkten („...“) aus.

Programmgesteuertes Verwalten von Sicherheitsrisikobewertungen

Mithilfe von Azure PowerShell

Sie können die Azure PowerShell-Cmdlets verwenden, um Ihre Sicherheitsrisikobewertungen programmgesteuert zu verwalten. Die unterstützten Cmdlets sind die folgenden:

| Cmdlet-Name als Link | BESCHREIBUNG |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Hinzufügen der Baseline für die SQL-Sicherheitsrisikobewertung |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Abrufen der Baseline für die SQL-Sicherheitsrisikobewertung |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Abrufen der Überprüfungsergebnisse der SQL-Sicherheitsrisikobewertung |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Abrufen der Überprüfungsdatensätze der SQL-Sicherheitsrisikobewertung |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Entfernt die Baseline für die SQL-Sicherheitsrisikobewertung. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Festlegen einer neuen Baseline für die SQL-Sicherheitsrisikobewertung für eine bestimmte Datenbank. Die alte Baseline (sofern vorhanden) wird verworfen. |

Datenresidenz

Bei der SQL-Sicherheitsrisikobewertung wird die SQL Server-Instanz mithilfe öffentlich verfügbarer Abfragen gemäß den Defender for Cloud-Empfehlungen für die SQL-Sicherheitsrisikobewertung abgefragt, und die Abfrageergebnisse werden gespeichert. Die Daten der SQL-Sicherheitsrisikobewertung werden am Standort des Log Analytics-Arbeitsbereichs gespeichert, mit dem der Computer verbunden ist. Wenn Benutzende beispielsweise einen virtuellen SQL-Computer mit einem Log Analytics-Arbeitsbereich in „Europa, Westen“ verbinden, werden die Ergebnisse in „Europa, Westen“ gespeichert. Diese Daten werden nur gesammelt, wenn die Lösung zur SQL-Sicherheitsrisikobewertung im Log Analytics-Arbeitsbereich aktiviert ist.

Metadateninformationen zum verbundenen Computer werden ebenfalls gesammelt, insbesondere:

- Betriebssystemname, -typ und -version

- Vollqualifizierter Domänenname (FQDN) des Computers

- Version des Connected Machine-Agents

- UUID (BIOS-ID)

- SQL Server-Name und zugrunde liegende Datenbanknamen

Sie können die Region angeben, in der die Daten Ihrer SQL-Sicherheitsrisikobewertung gespeichert werden, indem Sie den Standort des Log Analytics-Arbeitsbereichs auswählen. Microsoft repliziert die Daten möglicherweise für Datenresilienz in anderen Regionen, jedoch werden keine Daten außerhalb des geografischen Gebiets repliziert.

Hinweis

Wenn Sie den Log Analytics-Arbeitsbereich des Plans von Defender for SQL auf Computern ändern, werden die Scanergebnisse und Baselineeinstellungen zurückgesetzt. Wenn Sie innerhalb von 90 Tagen zum ursprünglichen Log Analytics-Arbeitsbereich zurückkehren, sind die Überprüfungsergebnisse und die Baselineeinstellungen wieder verfügbar.