Reagieren auf Warnungen von Defender für Resource Manager

Wenn Sie eine Warnung von Microsoft Defender für Resource Manager erhalten, empfehlen wir Ihnen, die Warnung wie unten beschrieben zu untersuchen und entsprechend darauf zu reagieren. Mit Defender für Resource Manager werden alle verbundenen Ressourcen geschützt. Daher ist es wichtig, die Situation bei jeder Warnung auch dann genau zu überprüfen, wenn Sie mit den Anwendungen oder Benutzern vertraut sind, von denen die Warnung ausgelöst wurde.

Contact

- Wenden Sie sich an den Ressourcenbesitzer, um zu bestimmen, ob das Verhalten erwartet oder beabsichtigt war.

- Wenn die Aktivität erwartet wird, schließen Sie die Warnung.

- Wenn die Aktivität unerwartet ist, behandeln Sie die betroffenen Benutzerkonten, Abonnements und virtuellen Computer als kompromittiert und mindern Sie das Risiko, wie im nächsten Schritt beschrieben.

Untersuchen von Warnungen von Microsoft Defender für Resource Manager

Sicherheitswarnungen von Defender für Resource Manager basieren auf Bedrohungen, die bei der Überwachung von Azure Resource Manager-Vorgängen erkannt werden. Defender for Cloud nutzt interne Protokollquellen von Azure Resource Manager sowie das Azure-Aktivitätsprotokoll. Dies ist ein Azure-Plattformprotokoll, das Einblicke in Ereignisse auf Abonnementebene bietet.

Defender for Resource Manager bietet Einblicke in Aktivitäten, die von Drittanbietern außerhalb Microsoft stammen, die im Rahmen der Resource Manager-Warnungen über delegierten Zugriff verfügen. Beispiel: Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access bezieht sich auf den Zugriff mit Azure Lighthouse oder mit Delegierten Administratorberechtigungen.

Warnungen mit Delegated access enthalten auch eine benutzerdefinierte Beschreibung und Korrekturschritte.

Weitere Informationen zum Azure-Aktivitätsprotokoll finden Sie hier.

So untersuchen Sie Sicherheitswarnungen von Defender für Resource Manager

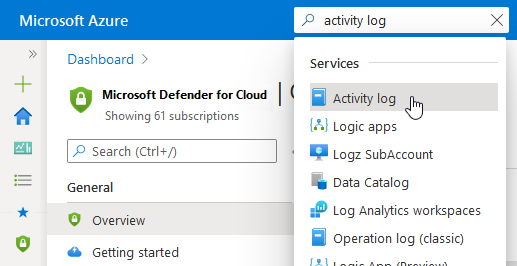

Öffnen Sie das Azure-Aktivitätsprotokoll.

Filtern Sie die Ereignisse nach Folgendem:

- In der Warnung erwähntes Abonnement

- Der Zeitrahmen der erkannten Aktivität

- Zugehöriges Benutzerkonto (sofern relevant)

Suchen Sie nach verdächtigen Aktivitäten.

Tipp

Streamen Sie Ihre Azure-Aktivitätsprotokolle, wie unter Verknüpfen von Daten aus dem Azure-Aktivitätsprotokoll beschrieben, an Microsoft Sentinel, um sie noch besser und umfassender analysieren zu können.

Auswirkungen des Problems sofort minimieren

Risikominderung für kompromittierte Benutzerkonten:

- Wenn sie nicht bekannt sind, löschen Sie sie, da sie möglicherweise von Angreifer*innen erstellt wurden.

- Wenn sie bekannt sind, ändern Sie ihre Anmeldeinformationen für die Authentifizierung.

- Verwenden Sie Azure-Aktivitätsprotokolle, um alle von dem Benutzer ausgeführten Aktivitäten zu überprüfen und dabei alle verdächtigen Aktionen zu identifizieren.

Risikominderung für kompromittierte Abonnements:

- Entfernen Sie alle unbekannten Runbooks aus dem kompromittierten Automation-Konto.

- Überprüfen Sie die IAM-Berechtigungen für das Abonnement, und entfernen Sie Berechtigungen für alle unbekannten Benutzerkonten.

- Überprüfen Sie alle Azure-Ressourcen im Abonnement, und löschen Sie alle unbekannten.

- Überprüfen und untersuchen Sie alle Sicherheitswarnungen für das Abonnement in Microsoft Defender für Cloud.

- Verwenden Sie Azure-Aktivitätsprotokolle, um alle in dem Abonnement ausgeführten Aktivitäten zu überprüfen und dabei alle verdächtigen Aktionen zu identifizieren.

Korrigieren Sie die kompromittierten virtuellen Computer.

- Ändern Sie die Kennwörter für alle Benutzer.

- Führen Sie eine vollständige Antischadsoftwareüberprüfung auf dem Computer aus.

- Führen Sie ein Reimaging der Computer aus einer schadsoftwarefreien Quelle durch.

Nächste Schritte

Auf dieser Seite wurde die Reaktion auf eine Warnung von Defender for Resource Manager erläutert. Zugehörige Informationen finden Sie auf den folgenden Seiten: