Warnungsschemas

Defender for Cloud bietet Warnungen, die Ihnen helfen, Sicherheitsbedrohungen zu identifizieren, zu verstehen und darauf zu reagieren. Warnungen werden generiert, wenn Defender for Cloud verdächtige Aktivitäten oder ein sicherheitsbezogenes Problem in Ihrer Umgebung erkennt. Sie können diese Warnungen im Defender for Cloud-Portal anzeigen oder sie für weitere Analysen und Reaktionen in externe Tools exportieren.

Sie können diese Sicherheitswarnungen auf den Seiten von Microsoft Defender für Cloud anzeigen – Dashboard „Übersicht“, Warnungen, Seiten zur Ressourcenintegrität oder Dashboard zum Workloadschutz – und mithilfe externer Tools wie z. B.:

- Microsoft Sentinel: die cloudnative SIEM-Lösung von Microsoft. Der Sentinel-Connector ruft Warnungen von Microsoft Defender für Cloud ab und sendet sie an den Log Analytics-Arbeitsbereich für Microsoft Sentinel.

- SIEMs von Drittanbietern: Senden von Daten an Azure Event Hubs. Integrieren Sie anschließend Ihre Event Hubs-Daten in eine SIEM-Lösung eines Drittanbieters. Weitere Informationen finden Sie unter Streamen von Warnungen in eine SIEM-, SOAR- oder IT-Service-Management-Lösung.

- Die REST-API: Wenn Sie die REST-API für den Zugriff auf Warnungen verwenden, finden Sie weitere Informationen in der Online-API-Dokumentation zu Warnungen.

Wenn Sie programmgesteuerte Methoden verwenden, um die Warnungen zu verarbeiten, benötigen Sie das richtige Schema, um die für Sie relevanten Felder zu finden. Wenn Sie in Event Hubs exportieren oder die Workflowautomatisierung mit generischen HTTP-Connectors auslösen möchten, sollten Schemas verwendet werden, um die JSON-Objekte ordnungsgemäß zu parsen.

Wichtig

Da das Schema für jedes dieser Szenarien etwas anders ist, achten Sie darauf, die entsprechende Registerkarte auszuwählen.

Die Schemas

- Microsoft Sentinel

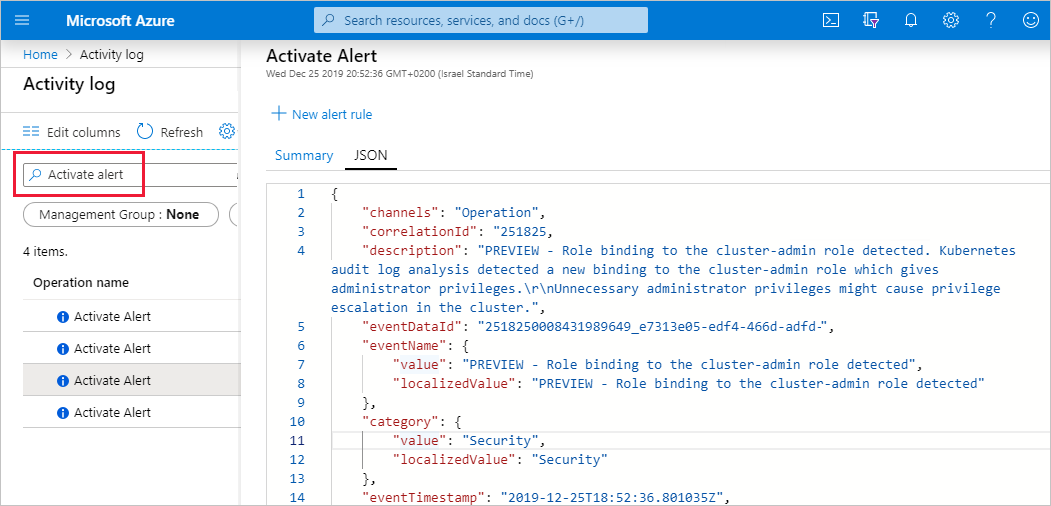

- Azure-Aktivitätsprotokoll

- Workflowautomatisierung (Vorschauversion)

- Fortlaufendem Export

- MS Graph-API

Der Sentinel-Connector ruft Warnungen von Microsoft Defender für Cloud ab und sendet sie an den Log Analytics-Arbeitsbereich für Microsoft Sentinel.

Zum Erstellen eines Sentinel-Falls oder -Vorfalls mithilfe von Defender für Cloud-Warnungen benötigen Sie das Schema für die angezeigten Warnungen.

In der Dokumentation zu Microsoft Sentinel können Sie mehr erfahren.

Das Datenmodell des Schemas

| Feld | BESCHREIBUNG |

|---|---|

| AlertName | Anzeigename der Warnung |

| AlertType | Eindeutiger Warnungsbezeichner |

| ConfidenceLevel | (Optional) Konfidenzniveau dieser Warnung (hoch/niedrig) |

| ConfidenceScore | (Optional) Numerischer Konfidenzindikator der Sicherheitswarnung |

| Beschreibung | Beschreibungstext für die Warnung |

| DisplayName | Anzeigename der Warnung |

| EndTime | Der Endzeitpunkt des Effekts der Warnung (der Zeitpunkt des letzten Ereignisses, das zur Warnung beiträgt) |

| Entitäten | Eine Liste der Entitäten im Zusammenhang mit der Warnung. Diese Liste kann eine Mischung aus Entitäten unterschiedlicher Typen enthalten. |

| ExtendedLinks | (Optional) Eine Behälter für alle Links im Zusammenhang mit der Warnung. Dieser Behälter kann eine Mischung aus Links für verschiedene Typen enthalten. |

| ExtendedProperties | Ein Behälter zusätzlicher Felder, die für die Warnung relevant sind |

| IsIncident | Bestimmt, ob es sich bei der Warnung um einen Incident oder eine reguläre Warnung handelt. Ein Incident ist eine Sicherheitswarnung, die mehrere Warnungen in einem Sicherheitsincident aggregiert. |

| ProcessingEndTime | UTC-Zeitstempel der Erstellung der Warnung |

| ProductComponentName | (Optional) Der Name einer Komponente innerhalb des Produkts, das die Warnung generiert hat. |

| ProductName | Konstante („Azure Security Center“) |

| ProviderName | unused |

| RemediationSteps | Manuelle Aktionselemente zum Beheben der Sicherheitsbedrohung |

| ResourceId | Vollständige Bezeichner der betroffenen Ressource |

| Severity | Der Schweregrad der Warnung (hoch/mittel/niedrig/Information) |

| SourceComputerId | eine eindeutige GUID für den betroffenen Server (wenn die Warnung auf dem Server generiert wird) |

| SourceSystem | unused |

| StartTime | Der Startzeitpunkt des Effekts der Warnung (der Zeitpunkt des ersten Ereignisses, das zur Warnung beiträgt) |

| SystemAlertId | Eindeutiger Bezeichner dieser Instanz der Sicherheitswarnung |

| TenantId | der Bezeichner des übergeordneten Microsoft Entra ID-Mandanten des Abonnements, unter dem sich die überprüfte Ressource befindet |

| TimeGenerated | UTC-Zeitstempel der Bewertung (Security Center-Überprüfungszeit) (identisch mit „DiscoveredTimeUTC“) |

| Typ | Konstante („SecurityAlert“) |

| VendorName | Der Name des Anbieters, der die Warnung ausgelöst hat (z. B. „Microsoft“) |

| VendorOriginalId | unused |

| WorkspaceResourceGroup | wenn die Warnung auf einem virtuellen Computer (VM), einem Server, einer VM-Skalierungsgruppe oder einer App Service-Instanz generiert wird, die Meldungen an einen Arbeitsbereich sendet: Name dieser Ressourcengruppe des Arbeitsbereichs |

| WorkspaceSubscriptionId | wenn die Warnung auf einem virtuellen Computer, einem Server, einer VM-Skalierungsgruppe oder einer App Service-Instanz generiert wird, die Meldungen an einen Arbeitsbereich sendet: Abonnement-ID des Arbeitsbereichs |

Verwandte Artikel

- Log Analytics-Arbeitsbereiche: Azure Monitor speichert die Protokolldaten in einem Log Analytics-Arbeitsbereich, einem Container, der Daten und Konfigurationsinformationen enthält.

- Microsoft Sentinel: die cloudnative SIEM-Lösung von Microsoft

- Azure Event Hubs: der vollständig verwaltete Microsoft-Dienst für die Datenerfassung in Echtzeit