Tutorial: Azure DDoS Protection – Simulationstests

Sie sollten Ihre Annahmen über die Reaktionen Ihrer Dienste auf einen Angriff unbedingt mithilfe regelmäßiger Simulationen testen. Überprüfen Sie während der Tests, ob Ihre Dienste oder Anwendungen weiterhin wie erwartet funktionieren und der Benutzer keine Unterbrechung merkt. Identifizieren Sie Lücken sowohl vom technologischen als auch Prozessstandpunkt, und beziehen Sie sie in die DDoS-Reaktionsstrategie ein. Generell sollten Sie derartige Tests in Stagingumgebungen oder außerhalb der Spitzenzeiten ausführen, um Auswirkungen auf die Produktionsumgebung zu minimieren.

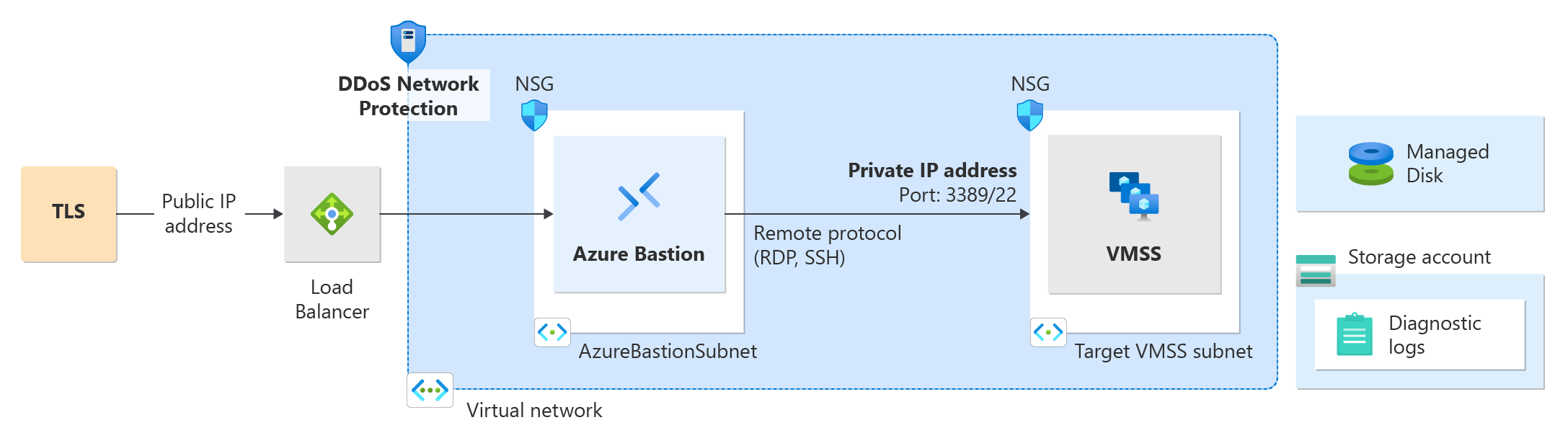

In diesem Tutorial erstellen Sie eine Testumgebung, die Folgendes ermöglicht:

- Ein DDoS-Schutzplan

- ein virtuelles Netzwerk

- Ein Azure Bastion-Host

- Ein Load Balancer

- Zwei virtuelle Computer

Anschließend konfigurieren Sie Diagnoseprotokolle und Warnungen, um Angriffe und Datenverkehrsmuster zu überwachen. Schließlich konfigurieren Sie eine DDoS-Angriffssimulation mit einem unserer genehmigten Testpartner.

Simulationen helfen Ihnen bei Folgendem:

- Zur Überprüfung, wie Azure DDoS Protection Ihre Azure-Ressourcen vor DDoS-Angriffen schützt

- Zur Optimierung Ihres Reaktionsprozesses auf Incidents während DDoS-Angriffen

- Zur Dokumentation der DDoS-Konformität

- Zur Schulung Ihrer Netzwerksicherheitsteams

Azure DDoS-Simulationstestrichtlinie

Sie können Angriffe nur mit unseren genehmigten Testpartnern simulieren:

- BreakingPoint Cloud: Ein Self-Service-Datenverkehrsgenerator, mit dem Azure-Kunden zu Simulationszwecken Datenverkehr für öffentliche Endpunkte generieren können, für die DDoS Protection aktiviert ist.

- MazeBolt: Die RADAR™-Plattform identifiziert kontinuierlich DDoS-Sicherheitsrisiken und ermöglicht deren Beseitigung – proaktiv und ohne Unterbrechung des Geschäftsbetriebs.

- Red Button: Arbeiten Sie mit einem dedizierten Team von Experten zusammen, um DDoS-Angriffsszenarien in einer kontrollierten Umgebung zu simulieren.

- RedWolf: Ein Anbieter Self-Service-basierter oder geführter DDoS-Tests mit Echtzeitsteuerung.

Die Simulationsumgebungen unserer Testpartner wurden in Azure entwickelt. Sie können nur mit von Azure gehosteten öffentlichen IP-Adressen simulieren, die zu einem eigenen Azure-Abonnement gehören. Dies wird vor dem Testen von unseren Partnern überprüft. Darüber hinaus müssen diese öffentlichen IP-Adressen des Ziels unter Azure DDoS Protection geschützt werden. Mit Simulationstests können Sie Ihren aktuellen Bereitschaftsstatus bewerten, Lücken in Ihren Verfahren zur Reaktion auf Vorfälle identifizieren und sich bei der Entwicklung einer geeigneten DDoS-Reaktionsstrategie unterstützen lassen.

Hinweis

BreakingPoint Cloud and Red Button sind nur für die öffentliche Cloud verfügbar.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement.

- Um diese Diagnoseprotokollierung verwenden zu können, müssen Sie zuerst einen Log Analytics-Arbeitsbereich mit aktivierten Diagnoseeinstellungen erstellen.

- In diesem Tutorial müssen Sie einen Load Balancer, eine öffentliche IP-Adresse, Bastion und zwei virtuelle Computer bereitstellen. Weitere Informationen finden Sie unter Load Balancer-Bereitstellung mit DDoS Protection. Sie können den NAT-Gatewayschritt im Tutorial „Load Balancer-Bereitstellung mit DDoS Protection“ überspringen.

Konfigurieren von DDoS-Schutzmetriken und -warnungen

In diesem Tutorial konfigurieren wir DDoS-Schutzmetriken und Warnungen, um Angriffe und Datenverkehrsmuster zu überwachen.

Konfigurieren von Diagnoseprotokollen

Melden Sie sich beim Azure-Portal an.

Geben Sie in das Suchfeld oben im Portal Monitor ein. Wählen Sie in den Suchergebnissen den Eintrag Monitor aus.

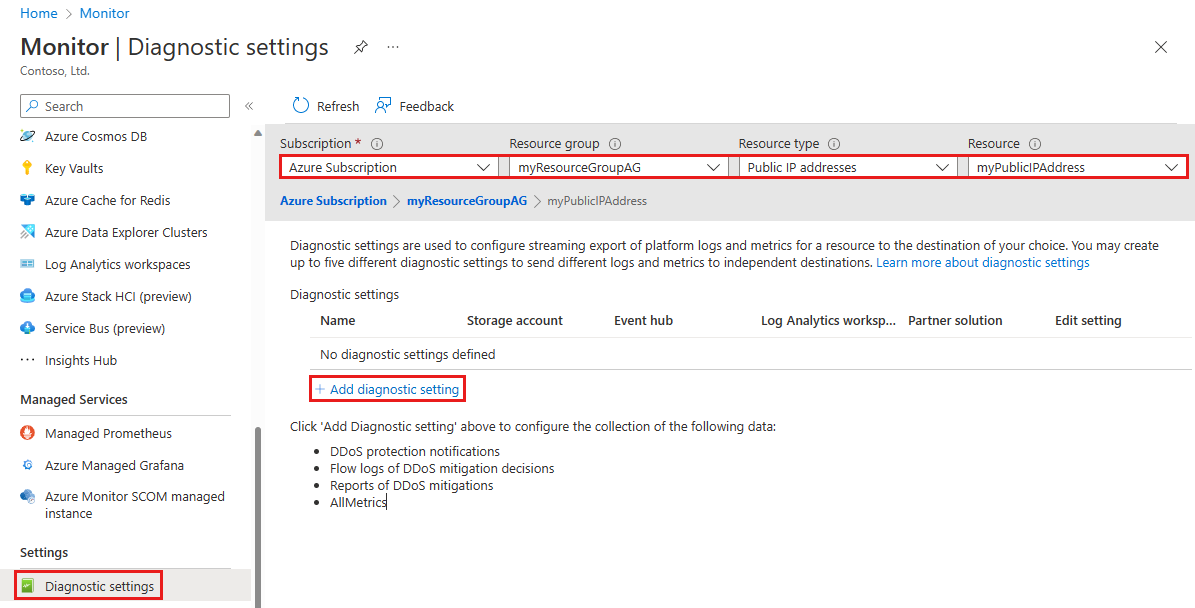

Wählen Sie zunächst im linken Bereich unter Einstellungen die Option Diagnoseeinstellungen und dann auf der Seite Diagnoseeinstellungen die folgenden Informationen aus. Als Nächstes wählen Sie Diagnoseeinstellung hinzufügen aus.

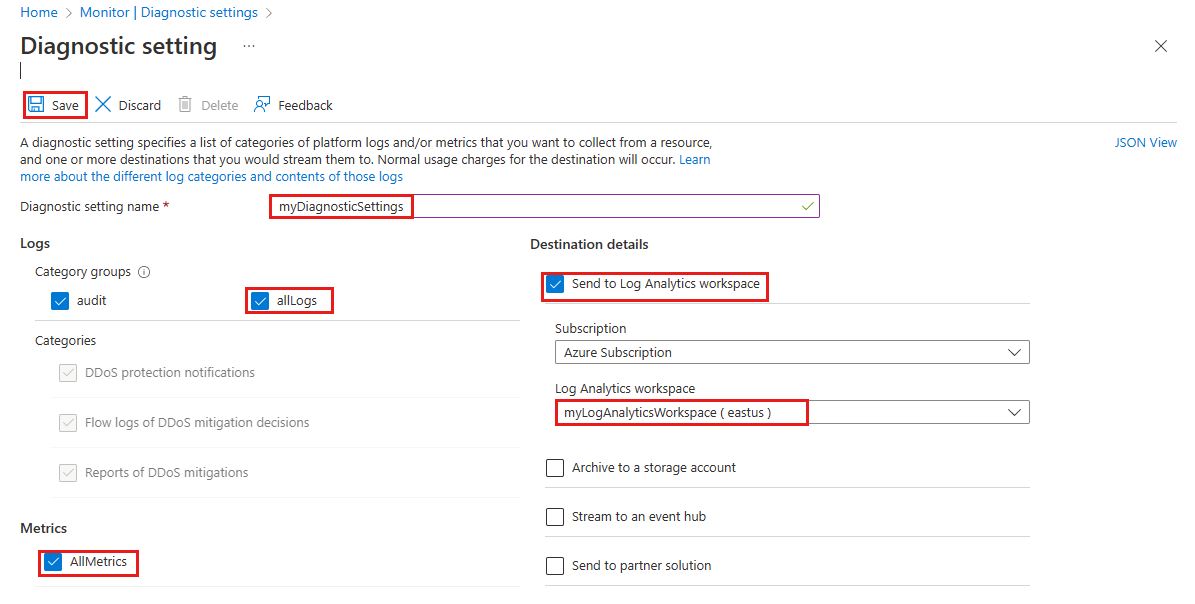

Einstellung Wert Subscription Wählen Sie das Abonnement aus, in dem die öffentliche IP-Adresse enthalten ist, die Sie protokollieren möchten. Resource group Wählen Sie die Ressourcengruppe aus, die die zu protokollierende öffentliche IP-Adresse enthält. Ressourcentyp Wählen Sie Öffentliche IP-Adressen aus. Resource Wählen Sie die gewünschte Öffentliche IP-Adresse aus, für die Metriken protokolliert werden sollen. Wählen Sie auf der Seite Diagnoseeinstellung unter Zieldetails die Option An Log Analytics-Arbeitsbereich senden aus, geben Sie dann die folgenden Informationen ein, und klicken Sie anschließend auf Speichern.

Einstellung Wert Name der Diagnoseeinstellung Geben Sie myDiagnosticSettings ein. Protokolle Wählen Sie allLogs aus. Metriken Wählen Sie AllMetrics aus. Zieldetails Aktivieren Sie An Log Analytics-Arbeitsbereich senden. Subscription Wählen Sie Ihr Azure-Abonnement. Log Analytics-Arbeitsbereich Wählen Sie myLogAnalyticsWorkspace aus.

Konfigurieren von Metrikwarnungen

Melden Sie sich beim Azure-Portal an.

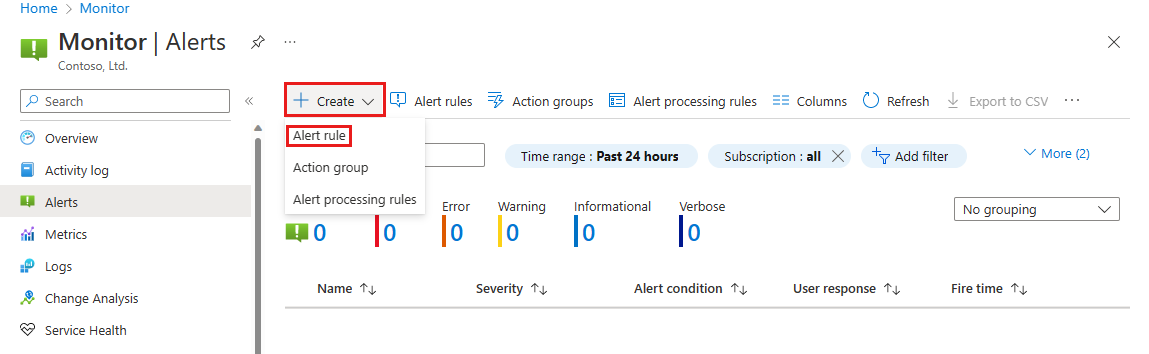

Geben Sie in das Suchfeld oben im Portal den Suchbegriff Warnungen ein. Wählen Sie in den Suchergebnissen den Eintrag Warnungen aus.

Wählen Sie auf der Navigationsleiste + Erstellen und dann Warnungsregel aus.

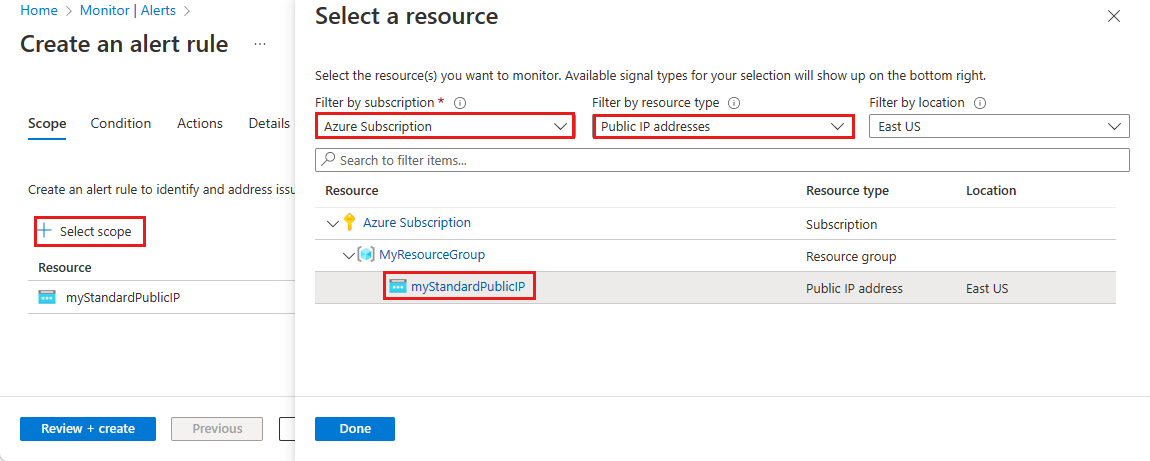

Wählen Sie auf der Seite Warnungsregel erstellen die Option + Bereich auswählen und dann auf der Seite Ressource auswählen die folgenden Informationen aus.

Einstellung Wert Nach Abonnement filtern Wählen Sie das Abonnement aus, in dem die öffentliche IP-Adresse enthalten ist, die Sie protokollieren möchten. Nach Ressourcentyp filtern Wählen Sie Öffentliche IP-Adressen aus. Resource Wählen Sie die gewünschte Öffentliche IP-Adresse aus, für die Metriken protokolliert werden sollen. Wählen Sie Fertig und dann Weiter: Bedingung aus.

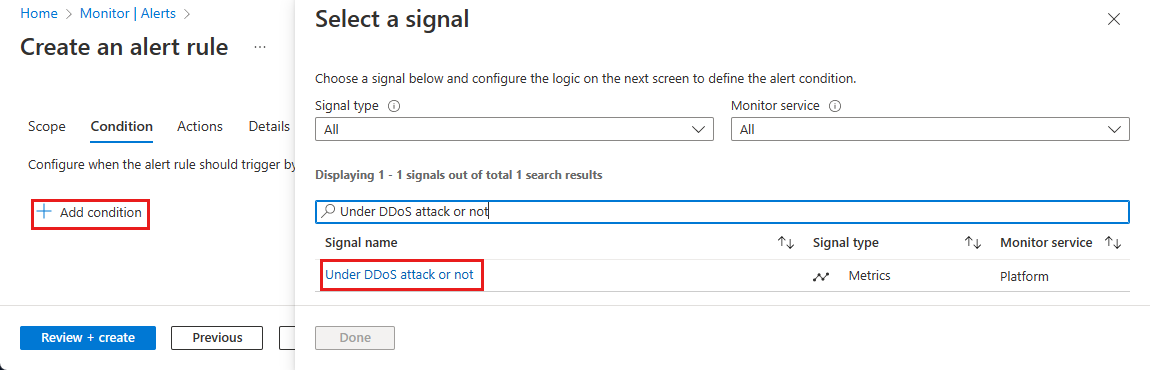

Wählen Sie auf der Seite Bedingung die Option + Bedingung hinzufügen aus, suchen Sie dann im Suchfeld Nach Signalname suchen nach Unter DDoS-Angriff oder nicht, und wählen Sie die Option aus.

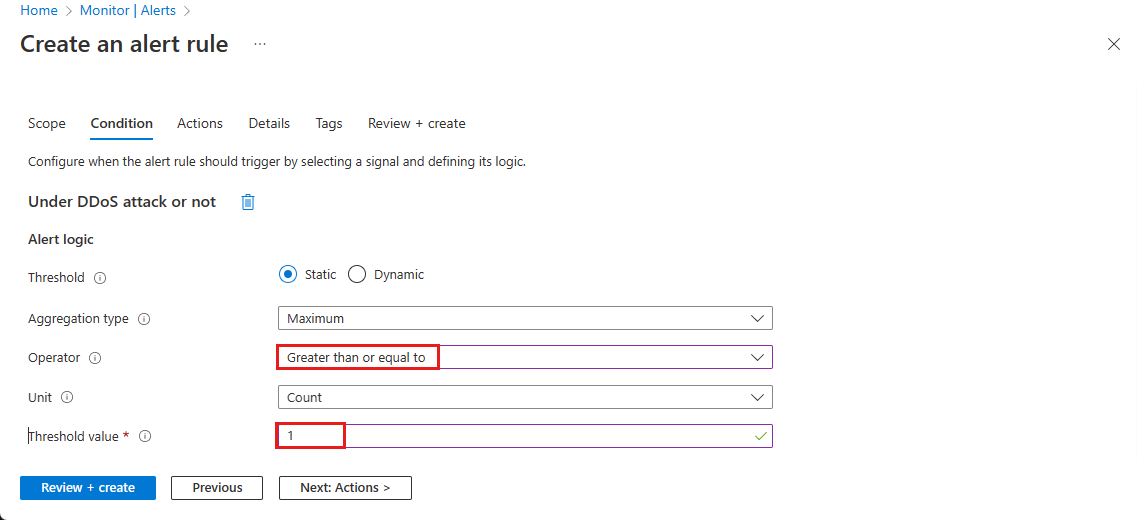

Geben Sie auf der Seite Warnungsregel erstellen die folgenden Informationen ein, oder wählen Sie sie aus.

Einstellung Wert Schwelle Behalten Sie den Standard bei. Aggregationstyp Behalten Sie den Standard bei. Betreiber Wählen Sie Größer als oder gleich aus. Einheit Behalten Sie den Standard bei. Schwellenwert Geben Sie 1 ein. Bei der Metrik Unter DDoS-Angriff oder nicht bedeutet 0, dass Sie nicht angegriffen werden, während 1 bedeutet, dass Sie angegriffen werden. Wählen Sie Weiter: Aktionen und dann + Aktionsgruppe erstellen aus.

Erstellen einer Aktionsgruppe

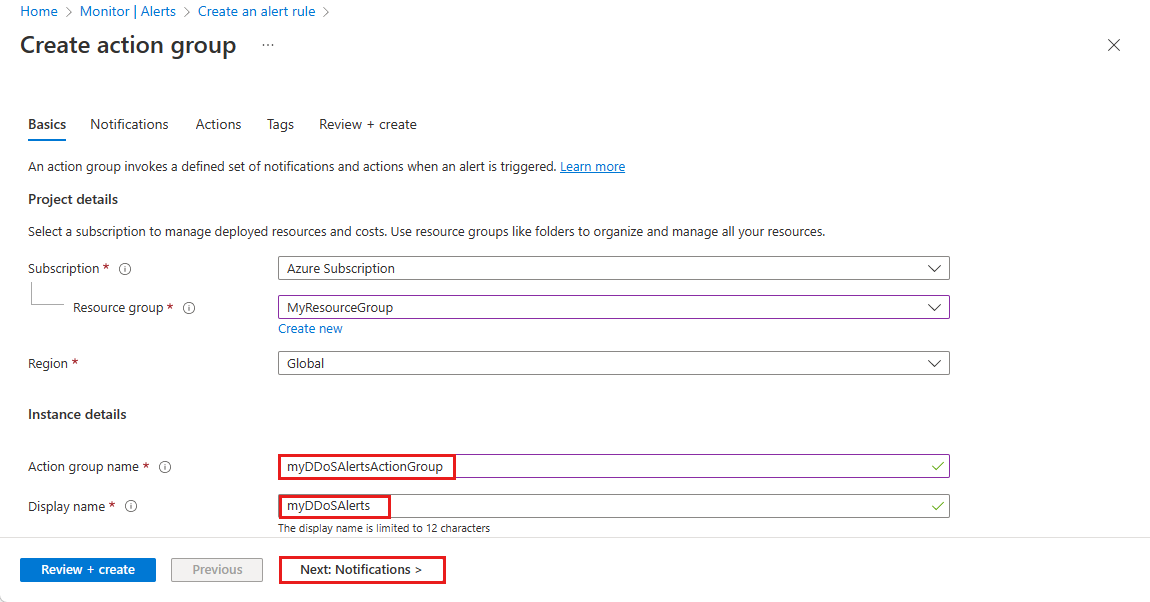

Geben Sie auf der Seite Aktionsgruppe erstellen die folgenden Informationen ein, und wählen Sie dann Weiter: Benachrichtigungen aus.

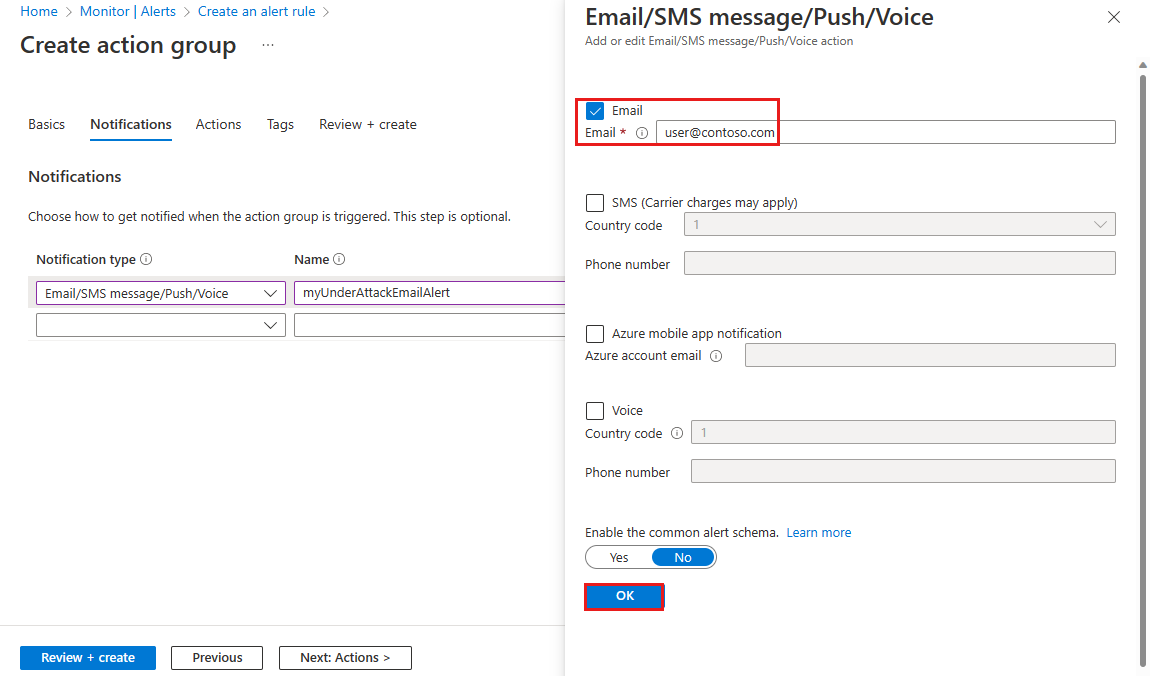

Einstellung Wert Subscription Wählen Sie das Azure-Abonnement mit der öffentlichen IP-Adresse aus, die Sie protokollieren möchten. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Region Behalten Sie den Standard bei. Aktionsgruppe Geben Sie myDDoSAlertsActionGroup ein. Anzeigename Geben Sie myDDoSAlerts ein. Wählen Sie unter Benachrichtigungen als Benachrichtigungstyp die Option E-Mail/SMS/Push/Sprachanruf aus. Geben Sie myUnderAttackEmailAlert unter Name ein.

Aktivieren Sie auf der Seite E-Mail/SMS/Push/Sprachanruf das Kontrollkästchen E-Mail, und geben Sie dann die erforderliche E-Mail-Adresse ein. Klicken Sie auf OK.

Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen.

Konfigurieren von Warnungen über das Portal (Forts.)

Wählen Sie Weiter: Details aus.

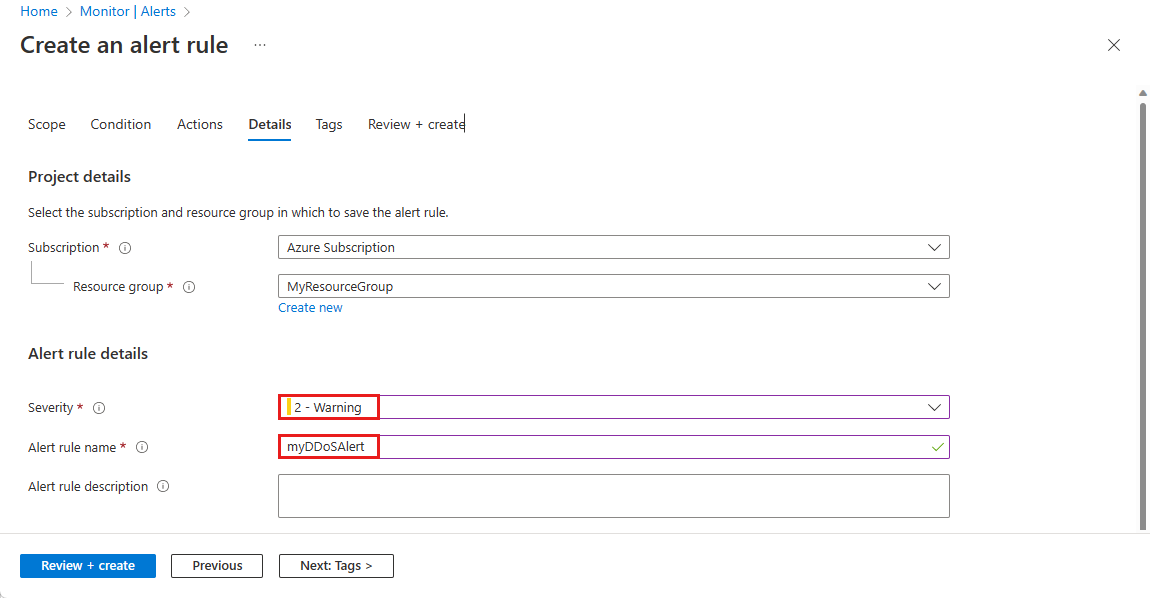

Geben Sie auf der Registerkarte Details unter Warnungsregeldetails die folgenden Informationen ein.

Einstellung Wert Schweregrad Wählen Sie 2 – Warnung aus. Name der Warnungsregel Geben Sie myDDoSAlert ein. Wählen Sie Überprüfen + erstellen und nach erfolgreicher Prüfung Erstellen aus.

Konfigurieren einer DDoS-Angriffssimulation

BreakingPoint Cloud

BreakingPoint Cloud: Ein Self-Service-Datenverkehrsgenerator, mit dem Sie zu Simulationszwecken Datenverkehr für öffentliche Endpunkte generieren können, für die DDoS Protection aktiviert ist.

BreakingPoint Cloud bietet:

- Eine vereinfachte Benutzeroberfläche und eine „Out-of-the-box“-Erfahrung.

- Modell mit nutzungsbasierter Bezahlung.

- Vordefinierte DDoS-Testanpassungs- und Testdauerprofile ermöglichen eine sicherere Überprüfung, indem das Risiko von Konfigurationsfehlern beseitigt wird.

- Ein kostenloses Testkonto.

Hinweis

Für BreakingPoint Cloud müssen Sie zuerst ein BreakingPoint Cloud-Kontoerstellen.

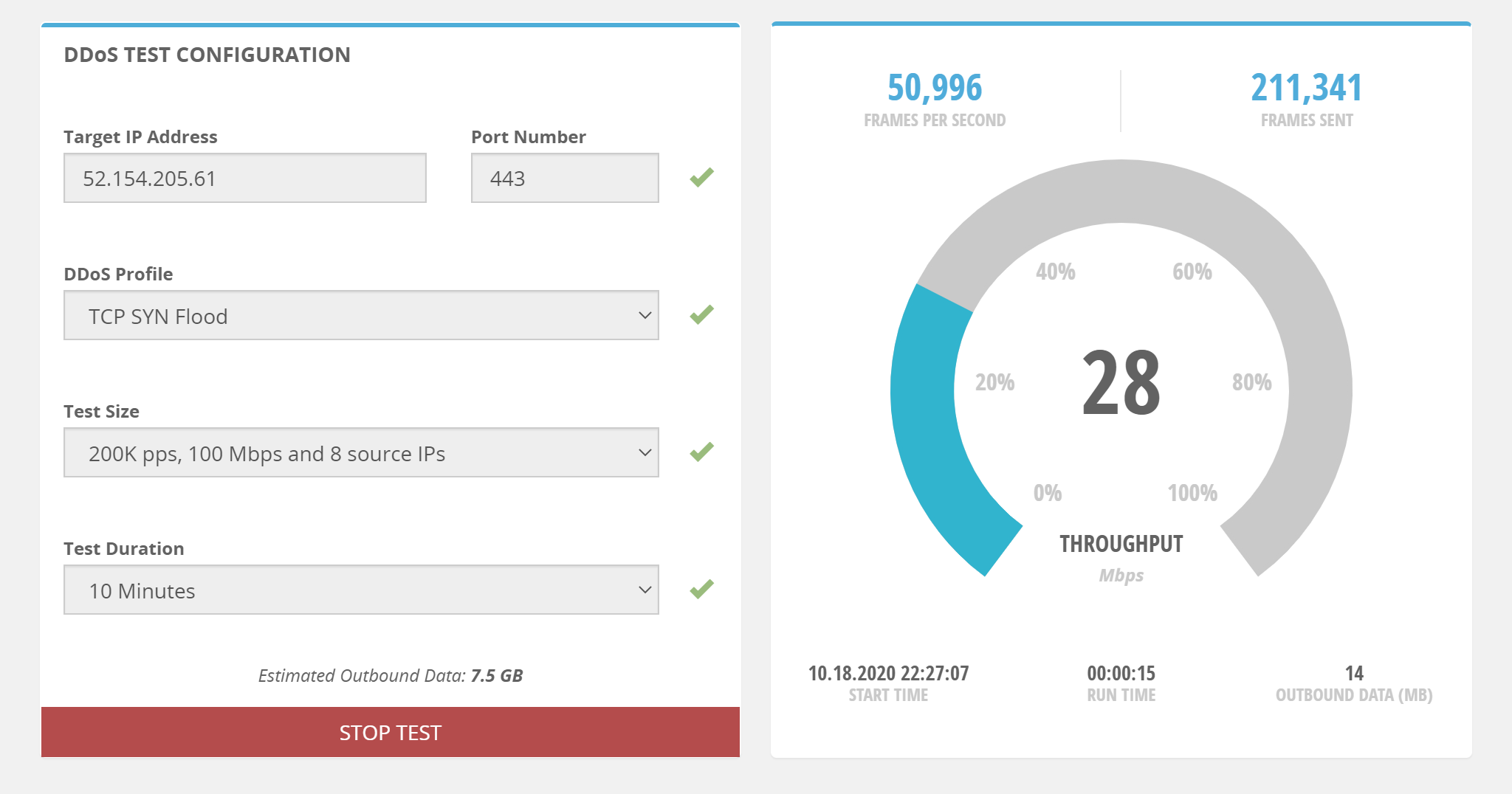

Beispiel für Angriffswerte:

| Einstellung | Wert |

|---|---|

| Ziel-IP-Adresse | Geben Sie eine Ihrer öffentlichen IP-Adressen ein, die Sie testen möchten. |

| Portnummer | Geben Sie 443 ein. |

| DDoS-Profil | Mögliche Werte sind unter anderem DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, UDP Fragmentation, UDP Memcached. |

| Testgröße | Mögliche Werte sind unter anderem 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Testdauer | Mögliche Werte sind unter anderem 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, 30 Minutes. |

Hinweis

- Weitere Informationen zur Verwendung von BreakingPoint Cloud mit Ihrer Azure-Umgebung finden Sie in diesem BreakingPoint Cloud-Blog.

- Eine Videodemonstration zur Verwendung von BreakingPoint Cloud finden Sie unter DDoS-Angriffssimulation.

Red Button

Die DDoS-Testdienstsuite von Red Button umfasst drei Stufen:

- Planungssitzung: Red Button-Experten treffen sich mit Ihrem Team, um Ihre Netzwerkarchitektur zu verstehen, technische Details zusammenzustellen und klare Ziele und Testpläne zu definieren. Dazu gehören die Planung von DDoS-Testbereich und -zielen, Angriffsvektoren und Angriffsraten. Der gemeinsame Planungsaufwand wird in einem Testplandokument beschrieben.

- Kontrollierter DDoS-Angriff: Basierend auf den definierten Zielen startet das Red Button-Team eine Kombination aus Multivektor-DDoS-Angriffen. Der Test dauert in der Regel zwischen drei und sechs Stunden. Angriffe werden auf sichere Weise mithilfe dedizierter Server ausgeführt und über die Verwaltungskonsole von Red Button gesteuert und überwacht.

- Zusammenfassung und Empfehlungen: Das Red Button-Team stellt Ihnen einen schriftlichen DDoS-Testberichtzur Verfügung, aus dem die Wirksamkeit der DDoS-Entschärfung hervorgeht. Der Bericht enthält eine Zusammenfassung der Testergebnisse, ein vollständiges Protokoll der Simulation, eine Liste der Sicherheitsrisiken in Ihrer Infrastruktur und Empfehlungen zu deren Korrektur.

Darüber hinaus bietet Red Button zwei weitere Servicesuiten, DDoS 360 und DDoS Incident Response, die die DDoS-Testdienstsuite ergänzen.

RedWolf

RedWolf bietet ein benutzerfreundliches Testsystem, das entweder selbstverwaltet oder von RedWolf-Experten geleitet wird. Mit dem RedWolf-Testsystem können Kunden Angriffsvektoren einrichten. Kunden können den Umfang eines Angriffs mit einer Echtzeitsteuerung der Einstellungen angeben, um reale DDoS-Angriffsszenarien in einer kontrollierten Umgebung zu simulieren.

Die DDoS Testing Service Suite von RedWolf umfasst Folgendes:

- Angriffsvektoren: Einzigartige Cloudangriffe, die von RedWolf entworfen wurden. Weitere Informationen zu RedData-Angriffsvektoren finden Sie unter Technische Details.

- Geführter Service: Nutzen Sie das Team von RedWolf, um Tests auszuführen. Weitere Informationen zum geführten Dienst von Red Wolf finden Sie unter Geführter Service.

- Self-Service: Nutzen Sie RedWolf, um Tests selbst auszuführen. Weitere Informationen zum Self-Service von RedWolf finden Sie unter Self-Service.

MazeBolt

Die RADAR™-Plattform identifiziert kontinuierlich DDoS-Sicherheitsrisiken und ermöglicht deren Beseitigung – proaktiv und ohne Unterbrechung des Geschäftsbetriebs.

Nächste Schritte

Um Angriffsmetriken und Warnungen nach einem Angriff anzuzeigen, fahren Sie mit diesen nächsten Tutorials fort.