Aktivieren von Azure Private Link als Standardbereitstellung

In diesem Artikel wird erläutert, wie Sie Azure Private Link verwenden, um private Konnektivität zwischen Benutzer und ihren Databricks-Arbeitsbereichen sowie zwischen Rechnern auf der Compute-Ebene und den Kerndiensten auf der Steuerungsebene innerhalb der Databricks-Arbeitsbereichsinfrastruktur zu ermöglichen.

Hinweis

- Anforderungen und eine Übersicht über Private Link finden Sie unter Aktivieren von Back-End- und Front-End-Verbindungen für Azure Private Link.

- Es gibt zwei Bereitstellungstypen: Standardbereitstellung und vereinfachte Bereitstellung. In diesem Artikel wird die Standardbereitstellung beschrieben. Einen Vergleich dieser Bereitstellungstypen finden Sie unter Auswählen der Standardbereitstellung oder der vereinfachten Bereitstellung.

Einführung in Front-End-Verbindungen in einer Standardbereitstellung

Um private Front-End-Verbindungen mit der Azure Databricks-Webanwendung für Clients ohne öffentliche Internetverbindung zu unterstützen, müssen Sie einen privaten Browserauthentifizierungsendpunkt hinzufügen, um SSO-Anmelderückrufe für die Azure Databricks-Webanwendung zu unterstützen. In der Regel werden diese Benutzerverbindungen über ein VNet geleitet, das Verbindungen mit einem lokalen Netzwerk und VPN verarbeitet, und dies wird als VNet-Übertragung bezeichnet.

Tipp

Wenn Sie nur Back-End-Private Link-Verbindungen implementieren, benötigen Sie weder VNet-Übertragung noch einen privaten Browserauthentifizierungsendpunkt und können den Rest dieses Abschnitts überspringen.

Ein privater Browserauthentifizierungsendpunkt ist eine private Verbindung mit dem Unterressourcentyp browser_authentication. Es hostet eine private Verbindung aus dem Transit-VNet, mit Microsoft Entra ID, um Benutzer nach der Anmeldung an die richtige Instanz der Azure Databricks-Steuerungsebene umzuleiten.

- Wenn Sie beabsichtigen, Verbindungen von Ihrem Benutzerclient-Transit-Netzwerk zum öffentlichen Internet zuzulassen, wird das Hinzufügen eines privaten Browserauthentifizierungsendpunkts empfohlen, ist aber nicht erforderlich.

- Wenn Sie beabsichtigen, Verbindungen von Ihrem Client-Transit-Netzwerk zum öffentlichen Internet zu verbieten, ist das Hinzufügen eines privaten Endpunkts für die Browserauthentifizierung erforderlich.

Der private Endpunkt für die Browserauthentifizierung wird für alle Arbeitsbereiche in der Region freigegeben, die dieselbe private DNS-Zone verwenden. Beachten Sie außerdem, dass einige Unternehmens-DNS-Lösungen Sie effektiv auf einen regionalen privaten Endpunkt für die Browserauthentifizierung beschränken.

Wichtig

Um die Einstellungen des privaten Netzwerks für die Webauthentifizierung zu hosten, empfiehlt Databricks dringend das Erstellen eines Arbeitsbereichs namens privater Webauthentifizierungsarbeitsbereich für jede Region. Dadurch wird das Problem gelöst, dass das Löschen eines Arbeitsbereichs möglicherweise andere Arbeitsbereiche in dieser Region beeinträchtigt. Weitere Informationen finden Sie in Schritt 4: Erstellen eines privaten Endpunkts zur Unterstützung von SSO für den Webbrowserzugriff.

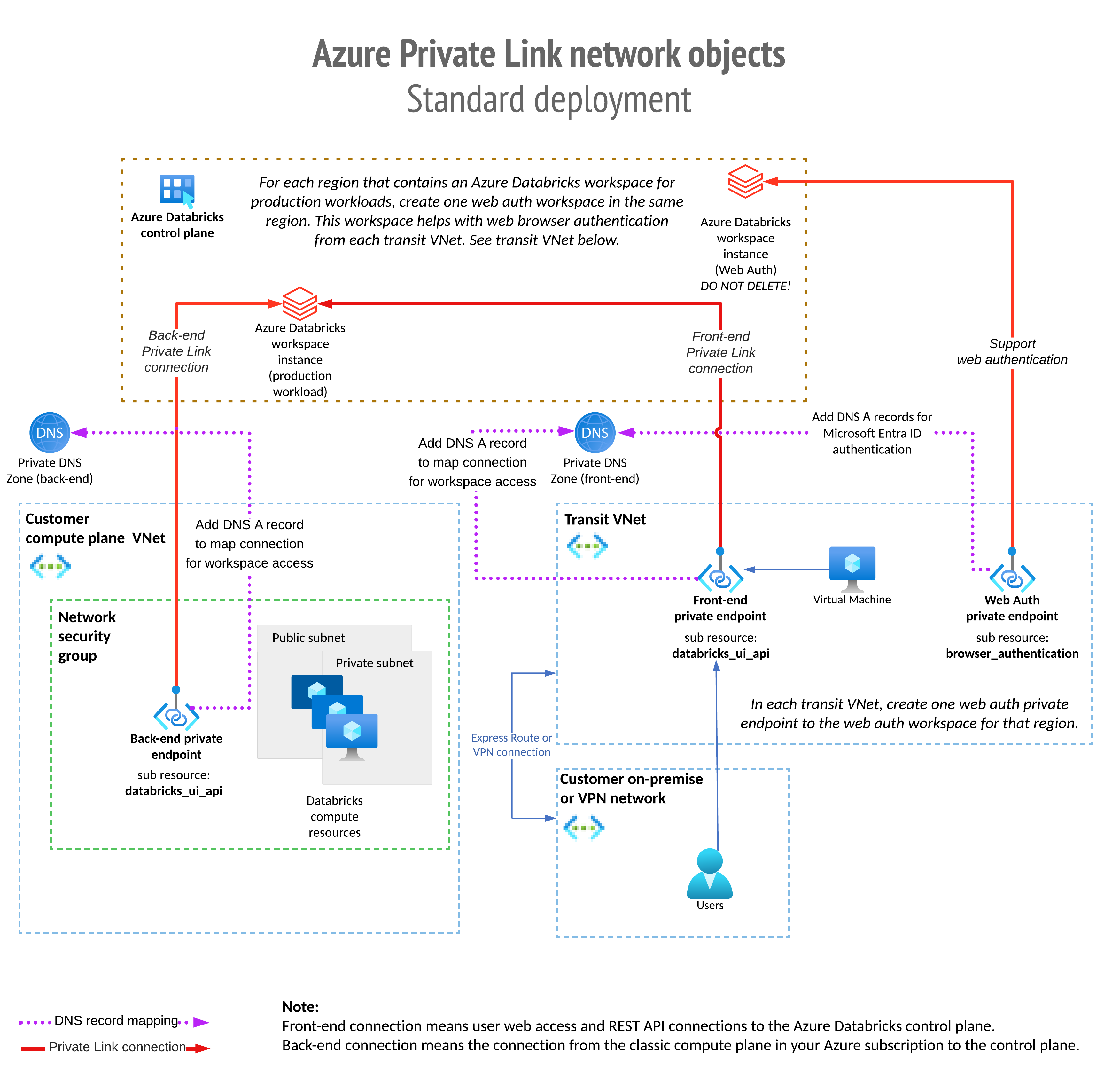

Diagramme zum Netzwerkdatenfluss und Netzwerkobjekt

Das folgende Diagramm zeigt den Netzwerkdatenfluss in einer typischen Implementierung der Private Link-Standardbereitstellung:

Das folgende Diagramm veranschaulicht die Architektur des Netzwerkobjekts:

Einen Vergleich mit der vereinfachten Private Link-Bereitstellung finden Sie unter Diagramme zu Netzwerkdatenfluss und Netzwerkobjekten.

Schritt 1: Erstellen einer Ressourcengruppe

- Navigieren Sie im Azure-Portal zum Blatt Ressourcengruppen.

- Klicken Sie auf Ressourcengruppe erstellen, um eine Ressourcengruppe für Ihren Arbeitsbereich zu erstellen. Legen Sie das Azure-Abonnement, die Region und den Namen der Ressourcengruppe fest. Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen.

- Wiederholen Sie den vorherigen Schritt, um eine Ressourcengruppe für Ihre Private Link-Ressourcen (etwa den Private Link-Endpunkt und die Zone) zu erstellen. Die Region muss nicht mit der Arbeitsbereichsregion übereinstimmen. Verwenden Sie die Azure-Region, die der Region entspricht, die Sie für Ihr Transit-VNet verwenden möchten. Wenn die Arbeitsbereichsregion und die Transit-VNet-Region nicht übereinstimmen, fallen zusätzliche Kosten für die Datenübertragung zwischen den Regionen an.

Schritt 2: Erstellen oder Vorbereiten des Arbeitsbereichs-VNet

Möglicherweise verfügen Sie bereits über ein VNet, das Sie verwenden werden, oder Sie können ein neues VNet speziell für Azure Databricks erstellen.

Die Anforderungen an die IP-Bereiche des VNet und die beiden erforderlichen Subnetze für den Arbeitsbereich finden Sie im Artikel Bereitstellen von Azure Databricks in Ihrem virtuellen Azure-Netzwerk (VNet-Einschleusung).

Die VNet- und Subnetz-IP-Bereiche, die Sie für Azure Databricks verwenden, definieren die maximale Anzahl von Clusterknoten, die Sie gleichzeitig verwenden können. Wählen Sie diese Werte sorgfältig aus, um den Netzwerkanforderungen Ihres Unternehmens und den maximalen Clusterknoten, die Sie voraussichtlich gleichzeitig mit Azure Databricks verwenden werden, zu entsprechen. Weitere Informationen finden Sie unter Adressraum und maximale Anzahl von Clusterknoten.

Sie können z. B. ein VNet mit folgenden Werten erstellen:

- IP-Bereich: Entfernen Sie zuerst den Standard-IP-Bereich, und fügen Sie dann den IP-Bereich

10.28.0.0/23hinzu. - Erstellen Sie das Subnetz

public-subnetmit dem Bereich10.28.0.0/25. - Erstellen Sie das Subnetz

private-subnetmit dem Bereich10.28.0.128/25. - Erstellen Sie das Subnetz

private-linkmit dem Bereich10.28.1.0/27.

Schritt 3: Bereitstellen eines Azure Databricks-Arbeitsbereichs und privater Endpunkte

Stellen Sie einen neuen Azure Databricks-Arbeitsbereich mit den folgenden Einstellungen bereit:

- Für das Netzwerk für Computeressourcen stellen Sie Ihren Azure Databricks-Arbeitsbereich in Ihrem eigenen VNet bereit. Dieses Feature ist bekannt als Bereitstellen von Azure Databricks in Ihrem virtuellen Azure-Netzwerk (VNet-Einschleusung).

- Konnektivität für sichere Cluster (wird auch als „keine öffentlichen IP-Adressen/NPIP“ bezeichnet).

- Private Link-Unterstützung.

Um einen Arbeitsbereich mit diesen Einstellungen bereitzustellen, haben Sie mehrere Möglichkeiten, darunter eine Benutzeroberfläche im Azure-Portal, eine benutzerdefinierte Vorlage (die Sie über die Benutzeroberfläche, mit der Azure CLI oder PowerShell anwenden können) oder Terraform. Verwenden Sie diese Vorlage, um eine benutzerdefinierte Vorlage zum Erstellen eines Private Link-fähigen Arbeitsbereichs zu verwenden.

Unabhängig vom gewählten Ansatz sollten Sie diese Werte festlegen, wenn Sie Ihren neuen Arbeitsbereich erstellen:

- Öffentlicher Netzwerkzugriff (für Front-End-Private Link) (in der Vorlage als

publicNetworkAccess): Steuert Ihre Einstellungen für den Front-End-Anwendungsfall von Private Link.- Wenn Sie dies auf

Enabled(Standardwert) festlegen, können Benutzer*innen und REST API-Clients im öffentlichen Internet auf Azure Databricks zugreifen. Sie können den Zugriff aber mithilfe von IP-Zugriffslisten für Arbeitsbereiche auf bestimmte IP-Bereiche aus zugelassenen Quellnetzwerken beschränken. - Wenn Sie dies auf

Disabledfestlegen, ist kein Benutzerzugriff über das öffentliche Internet zulässig. Wenn Sie diese Option auf „Deaktiviert“ festlegen, kann der Zugriff auf die Front-End-Verbindung nur mithilfe von Private Link-Konnektivität und nicht über das öffentliche Internet erfolgen. IP-Zugriffslisten sind bei Private Link-Verbindungen nicht wirksam. - Wenn Sie nur Back-End-Private Link verwenden möchten (kein Front-End-Private Link), müssen Sie den öffentlichen Netzwerkzugriff auf

Enabledfestlegen.

- Wenn Sie dies auf

- Erforderliche NSG-Regeln (für Back-End-Private Link) (in der Vorlage als

requiredNsgRules): Mögliche Werte:- Alle Regeln (Standardeinstellung): Dieser Wert ist in der Vorlage als

AllRulesenthalten. Diese Einstellung zeigt an, dass die Computeebene Ihres Arbeitsbereichs eine Netzwerksicherheitsgruppe benötigt, die Azure Databricks-Regeln enthält, die Verbindungen im öffentlichen Internet von der Computeebene zur Steuerungsebene zulassen. Wenn Sie kein Back-End-Private Link verwenden, legen Sie diese Einstellung fest. - Keine Azure Databricks-Regeln: Dieser Wert ist in der Vorlage als

NoAzureDatabricksRulesenthalten. Verwenden Sie diesen Wert, wenn Sie Back-End-Private Link verwenden, d. h. Ihre Computeebene des Arbeitsbereichs benötigt keine Regeln für die Netzwerksicherheitsgruppe, um eine Verbindung mit der Azure Databricks-Steuerungsebene herzustellen. Wenn Sie Back-End-Private Link verwenden, legen Sie diese Einstellung fest.

- Alle Regeln (Standardeinstellung): Dieser Wert ist in der Vorlage als

- Aktivieren der Konnektivität für sichere Cluster (Keine öffentliche IP-Adresse) (in der Vorlage als

Disable Public Ip): Immer auf „Ja“ festlegen (true), wodurch die Konnektivität für sichere Cluster aktiviert wird.

Die Kombination der Einstellungen Öffentlicher Netzwerkzugriff (in der Vorlage publicNetworkAccess) und Erforderliche NSG-Regeln (in der Vorlage requiredNsgRules) definieren, welche Arten von Private Link unterstützt werden.

Die folgende Tabelle zeigt die unterstützten Szenarien für die beiden Hauptanwendungsfälle von Private Link, d. h. Front-End und Back-End.

| Szenario | Festlegen des öffentlichen Netzwerkzugriffs auf diesen Wert | Festlegen der erforderlichen NSG-Regeln auf diesen Wert | Erstellen dieser Endpunkte |

|---|---|---|---|

| Kein Private Link für Front-End oder Back-End | Aktiviert | Alle Regeln | Nicht zutreffend |

| Empfohlene Konfiguration: Sowohl Front-End- als auch Back-End-Private Link. Die Front-End-Konnektivität ist gesperrt, um Private Link zu erfordern. | Disabled | NoAzureDatabricksRules | Eines für Back-End (erforderlich). Eines für Front-End (erforderlich). Zusätzlich gibt es einen privaten Endpunkt für die Browserauthentifizierung pro Region. |

| Sowohl Front-End- als auch Back-End-Private Link. Die Front-End-Hybridkonnektivität ermöglicht Private Link oder öffentliches Internet, in der Regel mithilfe von Konfigurieren von IP-Zugriffslisten für Arbeitsbereiche. Verwenden Sie diesen Hybridansatz, wenn Sie Private Link für den lokalen Benutzerzugriff verwenden, aber bestimmte CIDR-Bereiche für das Internet zulassen müssen. Die zusätzlichen Bereiche können für Azure-Dienste wie SCIM oder Azure Machine Learning oder die Bereitstellung des externen Zugriffs für JDBC, Cloudautomatisierung oder Verwaltungstools verwendet werden. | Aktiviert | NoAzureDatabricksRules | Eines für Back-End (erforderlich). Ein Endpunkt für Front-End (optional). Zusätzlich gibt es einen privaten Endpunkt für die Browserauthentifizierung pro Region. |

| Nur Front-End-Private Link. Die Front-End-Konnektivität ist gesperrt, um Private Link zu erfordern (öffentlicher Netzwerkzugriff ist deaktiviert). Kein Private Link für das Back-End. | Dieses Szenario wird nicht unterstützt. | Dieses Szenario wird nicht unterstützt. | Dieses Szenario wird nicht unterstützt. |

| Nur Front-End-Private Link. Die Front-End-Hybridkonnektivität ermöglicht Private Link oder öffentliches Internet, z. B. mithilfe von Konfigurieren von IP-Zugriffslisten für Arbeitsbereiche. Kein Private Link für das Back-End. | Aktiviert | Alle Regeln | Ein Endpunkt für Front-End (optional). Zusätzlich gibt es einen privaten Endpunkt für die Browserauthentifizierung pro Region. |

| Nur Back-End-Private Link. Front-End verwendet das öffentliche Internet, z. B. mithilfe von Konfigurieren von IP-Zugriffslisten für Arbeitsbereiche. Kein Private Link für Front-End. | Aktiviert | NoAzureDatabricksRules | Ein Endpunkt für Back-End (erforderlich). |

Legen Sie die folgenden Konfigurationseinstellungen für den Arbeitsbereich fest:

- Legen Sie den Tarif auf Premium fest (in einer Vorlage ist dieser Wert

premium). - Wenn Sie Back-End-Konnektivität aktivieren, legen Sie „Keine öffentliche IP-Adresse“ deaktivieren (Konnektivität für sichere Cluster) auf Ja fest. (In einer Vorlage ist dieser Wert

true.) - Legen Sie Netzwerk > Azure Databricks-Arbeitsbereich in Ihrem eigenen virtuellen Netzwerk (VNet) bereitstellen auf Ja fest (in einer Vorlage ist dieser Wert

true)

Hinweis

Im Allgemeinen müssen Sie Private Link aktivieren, wenn Sie einen neuen Arbeitsbereich erstellen. Wenn Sie jedoch über einen bestehenden Arbeitsbereich verfügen, der noch nie über einen Front-End- oder Back-End-Zugriff über Private Link verfügte, oder wenn Sie die Standardwerte für Öffentlicher Netzwerkzugriff (Aktiviert) und Erforderliche NSG-Regeln (Alle Regeln) verwendet haben, können Sie Front-End-Private Link später hinzufügen. Öffentlicher Netzwerkzugriff bleibt jedoch aktiviert, sodass Ihnen nur einige der Konfigurationsoptionen zur Verfügung stehen.

Es gibt zwei Möglichkeiten, wie Sie den Arbeitsbereich erstellen können:

Erstellen des Arbeitsbereichs und der privaten Endpunkte über die Benutzeroberfläche des Azure-Portals

Das Azure-Portal enthält automatisch die beiden Private Link-Felder (Öffentlicher Netzwerkzugriff und Erforderliche NSG-Regeln) beim Erstellen eines neuen Azure Databricks-Arbeitsbereichs.

So erstellen Sie den Arbeitsbereich mit Ihrem eigenen VNet (VNet-Einschleusung). Um Ihre Subnetze zu konfigurieren und zu skalieren, folgen Sie dem Arbeitsbereichsverfahren unter Bereitstellen von Azure Databricks in Ihrem virtuellen Azure-Netzwerk (VNet-Einschleusung), aber drücken Sie noch nicht auf Erstellen.

Legen Sie die folgenden Felder fest:

- Legen Sie Tarif auf

premiumfest, da Sie sonst die Private Link-Felder auf der Benutzeroberfläche nicht sehen. - Legen Sie Netzwerk > Azure Databricks-Arbeitsbereich mit Konnektivität für sichere Cluster bereitstellen (keine öffentlichen IP-Adressen) auf Ja fest.

- Legen Sie Netzwerk > Azure Databricks-Arbeitsbereich in Ihrem eigenen virtuellen Netzwerk (VNet) bereitstellen auf Ja fest.

- Legen Sie die Subnetze gemäß dem VNet fest, das Sie in einem vorherigen Schritt erstellt haben. Ausführliche Informationen finden Sie im Artikel zur VNet-Einschleusung.

- Legen Sie die Private Link-Arbeitsbereichsfelder Öffentlicher Netzwerkzugriff und Erforderliche NSG-Regeln gemäß der Szenariotabelle in Schritt 3: Bereitstellen eines Azure Databricks-Arbeitsbereichs und privater Endpunkte fest.

Der folgende Screenshot zeigt die vier wichtigsten Felder für Private Link-Konnektivität.

- Legen Sie Tarif auf

Erstellen eines privaten Endpunkts für die Back-End-Konnektivität:

Suchen Sie unter den im vorherigen Screenshot gezeigten Feldern nach dem Abschnitt Private Endpunkte. Wenn Sie diese nicht sehen, haben Sie den Tarif wahrscheinlich nicht auf Premium festgelegt.

Klicken Sie auf + Hinzufügen.

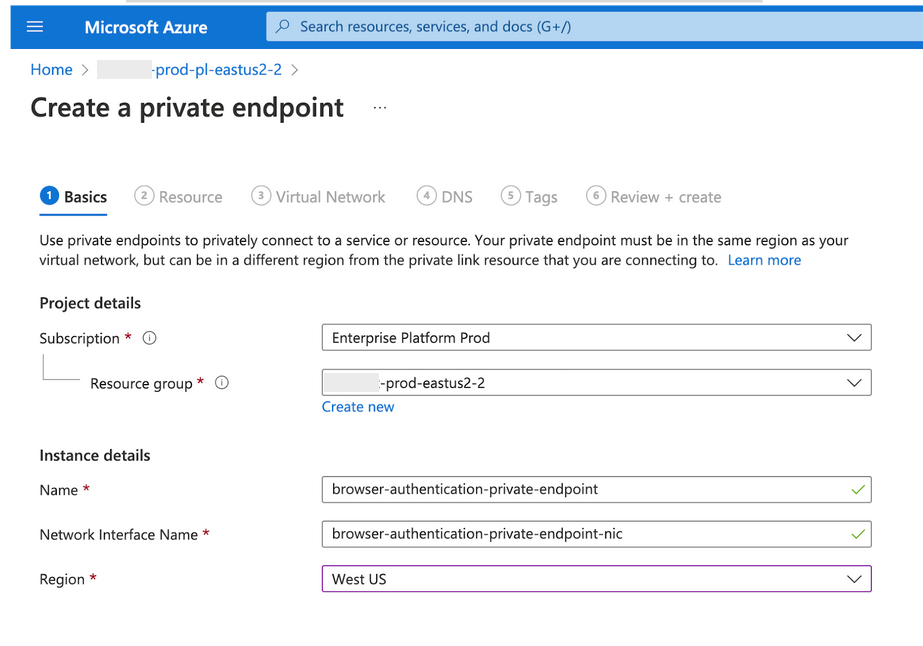

Das Azure-Portal zeigt das Blatt Privaten Endpunkt erstellen beim Erstellen des Arbeitsbereichs an.

Wenn Sie den privaten Endpunkt aus dem Arbeitsbereich heraus erstellen, werden einige Azure-Felder für diesen Objekttyp nicht angezeigt, da sie automatisch ausgefüllt werden und nicht editierbar sind. Einige Felder sind sichtbar, müssen aber nicht bearbeitet werden:

Das Feld Azure Databricks-Unterressource ist sichtbar und wird automatisch mit dem Wert databricks_ui_api gefüllt. Der Wert der Unterressource stellt die aktuelle Azure Databricks-Steuerungsebene für Ihren Arbeitsbereich dar. Dieser Wert für den Unterressourcennamen wird für private Endpunkte sowohl für Back-End- als auch für Front-End-Konnektivität verwendet.

Nachdem Sie Ihre Ressourcengruppe, das VNet und das Subnetz festgelegt haben, wird die Private DNS-Zone automatisch mit einem Wert gefüllt, wenn Sie das von Azure erstellte integrierte DNS und nicht ein benutzerdefiniertes DNS verwenden.

Wichtig

Azure wählt möglicherweise nicht automatisch die private DNS-Zone aus, die Sie verwenden möchten. Überprüfen Sie den Wert für das Feld Private DNS-Zone und ändern Sie ihn nach Bedarf.

Legen Sie den Speicherort so fest, dass er mit Ihrer Arbeitsbereichsregion übereinstimmt. Beachten Sie, dass bei Back-End-Verbindungen die private Endpunktregion und die Arbeitsbereichsregion übereinstimmen müssen, auch wenn bei privaten Front-End-Endpunktverbindungen die Regionen nicht übereinstimmen müssen.

Legen Sie für Virtuelles Netzwerk Ihr Arbeitsbereich-VNet fest.

Legen Sie das Subnetz auf das Private Link-spezifische Subnetz in Ihrem Arbeitsbereich fest. Weitere Informationen finden Sie unter Netzwerkanforderungen.

Für die typische Verwendung mit dem integrierten Azure DNS legen Sie Integration in eine private DNS-Zone auf Ja fest. Der Rest dieser Anweisungen geht davon aus, dass Sie Ja ausgewählt haben.

Wenn Ihr Unternehmen ein eigenes DNS unterhält, möchten Sie dies vielleicht auf Nein festlegen, aber lesen Sie diesen Microsoft-Artikel zur DNS-Konfiguration, bevor Sie fortfahren. Wenden Sie sich bei Fragen an Ihr Azure Databricks-Kontoteam.

Klicken Sie auf OK, um den privaten Endpunkt zu erstellen und zum Blatt zum Erstellen des Arbeitsbereichs zurückzukehren.

Nur ein privater Endpunkt kann direkt aus dem Flow zur Arbeitsbereichserstellung erstellt werden. Um einen separaten privaten Front-End-Endpunkt von Ihrem Transit-VNet zu erstellen, müssen Sie einen zusätzlichen privaten Endpunkt erstellen. Dies müssen Sie aber erst erledigen, nachdem der Arbeitsbereich bereitgestellt wurde.

Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen, um die Erstellung des Arbeitsbereichs abzuschließen.

Warten Sie, bis der Arbeitsbereich bereitgestellt wurde, und klicken Sie dann auf Zu Ressource wechseln. Dies ist das Azure-Portalobjekt für Ihren Azure Databricks-Arbeitsbereich. Erwägen Sie, diese Ressource an Ihr Azure-Dashboard anzuheften, um den Zugriff darauf zu erleichtern.

Erstellen Sie einen zusätzlichen privaten Front-End-Endpunkt, um Ihr Transit-VNet mit der Azure Databricks-Steuerungsebene zu verbinden:

- Klicken Sie über das Arbeitsbereichsobjekt im Azure-Portal auf Netzwerk.

- Klicken Sie auf die Registerkarte Private Endpunktverbindungen.

- Klicken sie auf + Privater Endpunkt.

- Legen Sie die Ressourcengruppe auf die Ressourcengruppe für Ihre Front-End-Verbindung fest.

- Für die Regionmuss sich ein privater Front-End-Endpunkt in derselben Region befinden wie Ihr Transit-VNet, kann sich aber in einer anderen Region befinden als Ihr Arbeitsbereich oder Ihre Steuerungsebene.

Erstellen des Arbeitsbereichs mithilfe einer benutzerdefinierten Vorlage und optionales Hinzufügen privater Front-End-Endpunkte

Wenn Sie zum Erstellen des Arbeitsbereichs nicht die Standardbenutzeroberfläche des Azure-Portals verwenden möchten, können Sie eine Vorlage für die Bereitstellung Ihres Arbeitsbereichs verwenden. Sie können die Vorlage mit Folgendem verwenden:

Die ARM-Vorlage für die Bereitstellung der Komplettlösung (All-in-One) für Private Link erstellt die folgenden Ressourcen:

Netzwerksicherheitsgruppen

Ressourcengruppen

VNet mit Subnetzen für den Arbeitsbereich (die beiden Standardsubnetze) und Private Link (ein zusätzliches Subnetz)

Azure Databricks-Arbeitsbereich

Back-End-Private Link-Endpunkt mit privater DNS-Zone

Hinweis

Die Vorlage erstellt keinen Front-End-Endpunkt aus Ihrem Transit-VNet. Nachdem Sie den Arbeitsbereich erstellt haben, können Sie diesen Endpunkt manuell hinzufügen.

Sie können die Vorlage direkt über die Hauptseite für die Vorlage bereitstellen.

Klicken Sie auf In Azure bereitstellen, um sie direkt bereitzustellen. Klicken Sie zum Anzeigen der Quelle auf GitHub durchsuchen.

Legen Sie in beiden Fällen die folgenden Parameterwerte für die Vorlage fest:

- Legen Sie

pricingTieraufpremiumfest. Wenn Sie dies alsstandardbelassen, blendet das Azure-Portal die Konfigurationsfelder aus, die für Private Link spezifisch sind. - Legen Sie

enableNoPublicIp(Öffentliche IP-Adresse deaktivieren) auftruefest. - Legen Sie

publicNetworkAccessundrequiredNsgRulesentsprechend der Tabelle in Schritt 3: Bereitstellen eines Azure Databricks-Arbeitsbereichs und privater Endpunkte fest. - Legen Sie die

networkSecurityGroupauf die ID für Ihre Arbeitsbereichs-NSG fest.

- Legen Sie

Warten Sie auf die Bereitstellung des Arbeitsbereichs.

Navigieren Sie zu der neuen **Azure Databricks-Dienstressource, die Ihren Arbeitsbereich darstellt. Dies ist das Azure-Portalobjekt für Ihren Azure Databricks-Arbeitsbereich. Erwägen Sie, diese Ressource an Ihr Azure-Dashboard anzuheften, um den Zugriff darauf zu erleichtern.

(Nur Front-End-Private Link) Erstellen Sie die Front-End-Verbindung mit Ihrem Transit-VNet:

- Klicken Sie im linken Navigationsbereich auf Einstellungen>Netzwerk.

- Klicken Sie auf die Registerkarte Private Endpunktverbindungen.

- Klicken sie auf + Privater Endpunkt.

- Legen Sie die Ressourcengruppe auf die Ressourcengruppe für Ihre Front-End-Verbindung fest.

- Für die Regionmuss sich Ihr privater Front-End-Endpunkt in derselben Region befinden wie Ihr Transit-VNet, kann sich aber in einer anderen Region befinden als Ihr Arbeitsbereich oder Ihre Steuerungsebene.

Schritt 4: Erstellen eines privaten Endpunkts zur Unterstützung von SSO für den Webbrowserzugriff

Wichtig

Überspringen Sie diesen Schritt, wenn Sie keine Front-End-Verbindung mit Private Link implementieren. Wenn alle Arbeitsbereiche in der Region Front-End-Verbindungen mit Private Link unterstützen und das Clientnetzwerk (das Transit-VNet) den öffentlichen Internetzugriff zulässt, ist die Konfiguration, die in diesem Schritt beschrieben wird, zwar empfohlen, jedoch optional .

Die Benutzerauthentifizierung bei der Azure Databricks-Webanwendung verwendet OAuth im Rahmen der SSO-Implementierung (einmaliges Anmelden) von Microsoft Entra ID. Während der Authentifizierung verbindet sich der Browser des Benutzers mit der Steuerungsebene von Azure Databricks. Außerdem erfordert der OAuth-Flow eine Netzwerkrückrufumleitung von Microsoft Entra ID. Wenn Sie Front-End-Private Link konfiguriert haben, tritt bei der Netzwerkumleitung für einmaliges Anmelden ohne zusätzliche Konfiguration ein Fehler auf. Dies bedeutet, dass sich Benutzer im Transit-VNet nicht bei Azure Databricks authentifizieren können. Beachten Sie, dass dieses Problem für die Anmeldung des Benutzers bei der Benutzeroberfläche der Webanwendung über eine Front-End-Verbindung gilt, aber nicht für REST-API-Verbindungen, da die REST-API-Authentifizierung keine SSO-Rückrufe verwendet.

Um die Webbrowserauthentifizierung zu unterstützen, wenn Ihr Clientnetzwerk (das Transit-Vnet) den Zugriff auf das öffentliche Internet verbietet, müssen Sie einen privaten Browserauthentifizierungsendpunkt erstellen, um SSO-Authentifizierungsrückrufe zu unterstützen. Ein privater Browserauthentifizierungsendpunkt ist ein privater Endpunkt mit der Unterressource namens browser_authentication. Wenn Sie einen privaten Browserauthentifizierungsendpunkt erstellen, konfiguriert Azure Databricks während der SSO-Anmeldung automatisch die DNS-Einträge für den Rückruf aus Microsoft Entra ID. Die DNS-Änderungen werden standardmäßig in der privaten DNS-Zone vorgenommen, die dem Arbeitsbereich-VNet zugeordnet ist.

Für ein Unternehmen mit mehreren Arbeitsbereichen ist es wichtig zu verstehen, dass eine richtig konfigurierte Netzwerkkonfiguration genau einen privaten Endpunkt für die Browserauthentifizierung für jede Azure Databricks-Region und jede private DNS-Zone darstellt. Der private Endpunkt für die Browserauthentifizierung konfiguriert die private Webauthentifizierung für alle Private Link-Arbeitsbereiche in der Region, die dieselbe private DNS-Zone verwenden.

Wenn Sie beispielsweise 10 Produktionsarbeitsbereiche in der Region „USA, Westen“ haben, die sich dieselbe private DNS-Zone teilen, haben Sie einen privaten Endpunkt für die Browser-Authentifizierung, um diese Arbeitsbereiche zu unterstützen.

Wichtig

- Wenn jemand den Arbeitsbereich löscht, der den privaten Endpunkt für die Browserauthentifizierung für diese Region hostet, wird die Webauthentifizierung des Benutzers für alle anderen Arbeitsbereiche in dieser Region unterbrochen, die sich auf diesen privaten Endpunkt für die Browserauthentifizierung und die zugehörige DNS-Konfiguration für SSO-Rückrufe verlassen.

- Um das Risiko des Löschens von Arbeitsbereichen zu verringern und eine standardmäßige Arbeitsbereichskonfiguration für Ihre Produktionsarbeitsbereiche zu fördern, empfiehlt Databricks dringend, dass Sie für jede Region einen privaten Arbeitsbereich mit Webauthentifizierung erstellen.

- Bei Nichtproduktionsbereitstellungen können Sie die Implementierung vereinfachen, indem Sie den zusätzlichen privaten Arbeitsbereich für die Webauthentifizierung weglassen. In diesem Fall stellt der Endpunkt für die Webauthentifizierung eine Verbindung mit einem der anderen Arbeitsbereiche in dieser Region her.

Ein privater Arbeitsbereich für die Webauthentifizierung ist ein Arbeitsbereich, den Sie in derselben Region wie Ihre Azure Databricks-Arbeitsbereiche erstellen. Sein einziger Zweck ist das Hosten der privaten Endpunktverbindung für die Browserauthentifizierung von einem bestimmten Transit-VNet zu Ihren tatsächlichen Azure Databricks-Arbeitsbereichen in dieser Region. In allen anderen Fällen wird der private Arbeitsbereich für die Webauthentifizierung für nichts verwendet, z. B. verwenden Sie ihn nicht zum Ausführen von Aufträgen oder anderen Workloads. Er benötigt keine tatsächlichen Benutzerdaten oder eingehende Netzwerkkonnektivität außer dem privaten Endpunkt der Browserauthentifizierung. Sie können es so konfigurieren, dass kein Benutzer Zugriff darauf hat. Wenn Sie für den Arbeitsbereich die Einstellung Öffentlicher Netzwerkzugriff auf Deaktiviert festlegen und keine privaten Front-End-Endpunkte für den Arbeitsbereich erstellen, haben Benutzer keinen Zugriff auf die Benutzeranmeldung im Arbeitsbereich.

Um zu visualisieren, wie der Arbeitsbereich für die private Webauthentifizierung mit anderen Objekten für die Private Link-Konnektivität zusammenarbeitet, sehen Sie sich das Diagramm weiter oben in diesem Artikel an.

Der private Arbeitsbereich für die Webauthentifizierung fungiert als Rückrufdienst für alle Arbeitsbereiche in der Region für die einmalige Benutzeranmeldung während der Anmeldung. Nach der Anmeldung bei Ihren regulären Arbeitsbereichen ist der private Arbeitsbereich für die Webauthentifizierung bis zur nächsten Anmeldung ungenutzt.

Unabhängig davon, ob Sie einen privaten Arbeitsbereich für die Webauthentifizierung erstellen möchten oder nicht, müssen Sie einen Arbeitsbereich in der Region auswählen, in der das private Endpunktziel für die Browserauthentifizierung gehostet wird. Wählen Sie im Azure-Portal ein Azure Databricks-Arbeitsbereichsobjekt aus, das den privaten Endpunkt der Browserauthentifizierung enthält. Zur Laufzeit erfolgt der eigentliche Netzwerkzugriff von Ihrem Transit-VNet auf Microsoft Entra ID. Nach erfolgreicher Anmeldung mithilfe von Microsoft Entra ID wird der Webbrowser des Benutzers an die richtige Instanz der Steuerungsebene weitergeleitet.

Tipp

Databricks empfiehlt dringend die Konfiguration des privaten Arbeitsbereichs mit Webauthentifizierung, wenn Sie über mehrere Arbeitsbereiche verfügen, die sich eine private DNS-Konfiguration teilen. Sie können den privaten Webauthentifizierungsarbeitsbereich für eine der folgenden Bedingungen weglassen:

- Sie haben nur einen Arbeitsbereich in der Region und Sie sind sicher, dass Sie später keine weiteren hinzufügen werden.

- Sie sind sicher, dass Sie keinen Arbeitsbereich löschen müssen.

- Nicht-Produktionsbereitstellungen.

In jedem dieser Fälle lassen Sie den privaten Webauthentifizierungsarbeitsbereich weg und wählen stattdessen einen Ihrer Produktionsarbeitsbereiche als Host für den privaten Endpunkt der Browserauthentifizierung. Seien Sie sich jedoch des Risikos bewusst, dass eine eventuelle Löschung dieses Arbeitsbereichs sofort die Benutzerauthentifizierung für andere Arbeitsbereiche in der Region mit Private Link-Front-End-Unterstützung verhindert.

So erstellen Sie einen privaten Endpunkt zur Unterstützung des einmaligen Anmeldens

Empfohlen, aber optional: Erstellen Sie einen privaten Arbeitsbereich für die Webauthentifizierung, um den Webauthentifizierungsdienst zu hosten.

Erstellen Sie eine Ressourcengruppe zum Hosten des privaten Arbeitsbereichs für die Webauthentifizierung. Erstellen Sie einen für jede Region, in der Sie Azure Databricks-Arbeitsbereiche bereitgestellt haben.

Erstellen Sie einen privaten Arbeitsbereich für die Webauthentifizierung für jede Region, in der Sie Azure Databricks-Arbeitsbereiche bereitgestellt haben.

- Sie können das Azure-Portal, die Azure CLI, PowerShell oder Terraform verwenden, um einen neuen Azure Databricks-Arbeitsbereich zu erstellen.

- Legen Sie die Dienstebene auf „Premium“ fest.

- Legen Sie den Arbeitsbereichsnamen auf

WEB_AUTH_DO_NOT_DELETE_<region>fest, um sicherzustellen, dass er nicht gelöscht wird. - Legen Sie Erforderliche NSG-Regeln (

requiredNsgRules) auf den WertNoAzureDatabricksRulesfest. - Legen Sie Konnektivität für sichere Cluster (NPIP) (

disablePublicIp) auf „Aktiviert“ fest. - Erstellen Sie den Arbeitsbereich in der gleichen Region wie Ihre anderen Produktionsarbeitsbereiche.

- Verwenden Sie die VNet-Einschleusung. Erstellen oder verwenden Sie ein VNet, das von dem VNet getrennt ist, das Sie für Ihren Hauptarbeitsbereich verwenden.

- Legen Sie Öffentlicher Netzwerkzugriff (

publicNetworkAccess) auf „Deaktiviert“ fest. - Platzieren Sie keine Azure Databricks-Workload in diesen Arbeitsbereich.

- Fügen Sie keine anderen privaten Endpunkte als den privaten Endpunkt für die Browserauthentifizierung hinzu. Erstellen Sie z. B. keinen privaten Endpunkt mit der

databricks_ui_api-Unterressource, der Front-End- oder Back-End-Verbindungen zum Arbeitsbereich ermöglichen würde, was nicht notwendig ist.

Weitere Informationen zur Bereitstellung eines Arbeitsbereichs mithilfe der VNet-Injektion finden Sie unter Bereitstellen von Azure Databricks in Ihrem virtuellen Azure-Netzwerk (VNet-Injektion).

Um den Arbeitsbereich zu erstellen, können Sie die standardmäßige All-in-One-ARM-Vorlage verwenden und die oben aufgeführten Anforderungen für die Arbeitsbereichskonfiguration befolgen.

Legen Sie nach dem Erstellen des privaten Webauth-Arbeitsbereichs eine Sperre fest, um zu verhindern, dass der Arbeitsbereich gelöscht wird. Navigieren Sie zu der Azure Databricks-Dienstinstanz im Azure-Portal. Klicken Sie im linken Navigationsbereich auf Sperren. Klicken Sie auf +Hinzufügen. Legen Sie den Sperrtyp auf Löschen fest. Geben Sie der Sperre einen Namen. Klicken Sie auf OK.

Navigieren Sie im Azure-Portal zu der Azure Databricks-Dienstinstanz, die Ihren Arbeitsbereich darstellt.

- Wenn Sie einen privaten Arbeitsbereich für die Webauthentifizierung verwenden, wechseln Sie zum Azure Databricks-Dienstinstanzobjekt für den privaten Arbeitsbereich für die Webauthentifizierung.

- Wenn Sie keinen privaten Arbeitsbereich für die Webauthentifizierung verwenden, wählen Sie einen Arbeitsbereich aus, der den privaten Endpunkt für die Webauthentifizierung hostet. Denken Sie daran, dass mit dem Löschen dieses Arbeitsbereichs auch die DNS-Einträge gelöscht werden, die für alle anderen Arbeitsbereiche in dieser Region erforderlich sind, die Private Link-Front-End-Verbindungen verwenden. Öffnen Sie im Azure-Portal das Blatt mit der Azure Databricks-Dienstinstanz dieses Arbeitsbereichs.

Wechseln Sie zu Einstellungen>Netzwerk>Private Endpunktverbindungen.

Klicken Sie auf die Schaltfläche + Hinzufügen, um einen privaten Endpunkt für diesen Arbeitsbereich zu erstellen.

Das Azure-Portal zeigt das Blatt Privaten Endpunkt erstellen beim Erstellen des Arbeitsbereichs an.

Legen Sie im Schritt Ressource das Feld Zielunterressource auf browser_authentication fest.

Beachten Sie, dass die Felder Ressourcentyp und Ressource automatisch auf die Instanz des Azure Databricks-Dienstarbeitsbereichs verweisen, die Sie gerade bearbeiten.

Im Schritt Virtuelles Netzwerk:

- Legen Sie das virtuelle Netzwerk auf Ihr Transit-VNet fest.

- Legen Sie das Subnetz auf das Private Link-spezifische Subnetz in Ihrem Transit-VNet fest. Dieses Subnetz darf keines der Standardsubnetze sein, die für die VNet-Einschleusung verwendet werden. Wenn Sie dieses Subnetz noch nicht erstellt haben, führen Sie diesen Vorgang jetzt in einem anderen Browserfenster aus. Weitere Informationen finden Sie in den Netzwerkanforderungen.

Im Schritt DNS:

Für die typische Verwendung mit dem integrierten Azure DNS legen Sie Integration in eine private DNS-Zone auf Ja fest.

Wenn Ihr Unternehmen ein eigenes DNS unterhält, können Sie Integration mit privater DNS-Zone auf Nein festlegen, aber lesen Sie diesen Microsoft-Artikel zur DNS-Konfiguration, bevor Sie fortfahren. Wenden Sie sich bei Fragen an Ihr Azure Databricks-Kontoteam.

Der Rest der Anweisungen in diesem Artikel geht davon aus, dass Sie Ja ausgewählt haben.

Verifizieren Sie, dass das Feld Ressourcengruppe auf die richtige Ressourcengruppe festgelegt ist. Es kann sein, dass die richtige Ressourcengruppe vorausgefüllt wurde, aber das ist nicht garantiert. Setzen Sie es auf das gleiche VNet wie den privaten Frontend-Endpunkt.

Wichtig

Dies Schritt führt häufig zu Fehlkonfigurationen, sodass Sie diesen Schritt sorgfältig durchführen sollten.

Klicken Sie auf OK, um den privaten Endpunkt zu erstellen.

Wenn Sie mit integriertem Azure DNS arbeiten, können Sie jetzt bestätigen, dass Ihr DNS automatisch von dem von Ihnen erstellten privaten Endpunkt für die Browserauthentifizierung konfiguriert wurde. Wenn Sie z. B. einen Blick in Ihre private DNS-Zone werfen, werden Sie einen oder mehrere neue

A-Einträge mit Namen sehen, die auf.pl-authenden. Dies sind Datensätze, die die SSO-Rückrufe (einmaliges Anmelden) für jede Instanz der Steuerungsebene in der Region darstellen. Wenn es in dieser Region mehr als eine Instanz der Steuerungsebene von Azure Databricks gibt, gibt es auch mehr als einenA-Eintrag.

Benutzerdefinierter DNS

Wenn Sie ein benutzerdefiniertes DNS verwenden, müssen Sie sicherstellen, dass die entsprechende DNS-Konfiguration konfiguriert ist, um SSO-Authentifizierungsrückrufe zu unterstützen. Wenden Sie sich an Ihr Azure Databricks-Kontoteam, falls Sie Hilfe benötigen.

Wenn Sie einen privaten Front-End-Endpunkt verwenden und Benutzer auf den Azure Databricks-Arbeitsbereich von einem Transit-VNet aus zugreifen, für das Sie benutzerdefiniertes DNS aktiviert haben, müssen Sie die IP-Adresse des privaten Endpunkts aktivieren, damit der Arbeitsbereich mithilfe der Arbeitsbereich-URL zugänglich ist.

Möglicherweise müssen Sie eine bedingte Weiterleitung zu Azure konfigurieren oder einen DNS-A-Eintrag für die URL des Arbeitsbereichs im benutzerdefinierten DNS (lokales oder internes DNS) erstellen. Detaillierte Anweisungen zur Aktivierung des Zugriffs auf Private Link-fähige Dienste finden Sie unter DNS-Konfiguration für private Azure-Endpunkte.

Wenn Sie z. B. die Ressourcen-URLs direkt den IP-Adressen der privaten Front-End-Endpunkte in Ihrem internen DNS zuordnen, benötigen Sie zwei Einträge:

Ein DNS-

A-Eintrag ordnet die arbeitsbereichsspezifische URL (adb-1111111111111.15.azuredatabricks.net) der IP-Adresse des privaten Front-End-Endpunkts zu.Mindestens ein DNS-

A-Eintrag ordnet die Antwort-URL für den OAuth-Flow von Microsoft Entra ID der IP-Adresse des privaten Front-End-Endpunkts zu (z. B.westus.pl-auth.azuredatabricks.net). Da eine Region möglicherweise über mehrere Steuerungsebeneninstanzen verfügt, müssen Sie möglicherweise mehrereA-Einträge hinzufügen, und zwar einen für jede Instanz der Steuerungsebene.Hinweis

Wenn Sie benutzerdefiniertes DNS verwenden, wenden Sie sich an Ihr Azure Databricks-Kontoteam, um die Gruppe von Steuerelementebeneninstanzdomänen abzurufen, die Sie für Regionen verwenden müssen, die Sie verwenden möchten. Einige Regionen verfügen über mehrere Steuerelementebeneninstanzen.

Zusätzlich zu einzelnen A-Datensätzen, die für den Zugriff auf private Endpunkte des Arbeitsbereichs erforderlich sind, müssen Sie mindestens einen Satz von OAuth-(browser_authentication)-DNS-Einträgen pro Region konfigurieren. Dadurch wird der Zugriff auf private Clients über OAuth hinweg auf alle Arbeitsbereiche in der Region ermöglicht, da der private Endpunkt browser_authentication für die Kontrollebene von Arbeitsbereichen in dieser Region gemeinsam genutzt wird.

Alternativ können Sie zulassen, dass OAuth-Datenverkehr über das öffentliche Netzwerk gesendet wird, wenn der Zugriff auf das öffentliche Internet zulässig ist und die Freigabe einer einzelnen IP-Adresse des privaten Benutzer-zu-Arbeitsbereich-Endpunkts für alle Geschäftseinheiten ein Problem aufgrund gängiger DNS-Adressen wäre.

Wenn diese Konfigurationen vorbereitet sind, sollten Sie in der Lage sein, auf den Azure Databricks-Arbeitsbereich zuzugreifen und Cluster für Ihre Workloads zu starten.

Schritt 5: Testen der Authentifizierung für die einmalige Benutzeranmeldung für Ihren Arbeitsbereich

Sie müssen die Authentifizierung für Ihren neuen Arbeitsbereich testen. Für den ersten Authentifizierungsversuch starten Sie den Arbeitsbereich über das Azure-Portal. Auf dem Arbeitsbereichsobjekt befindet sich die Schaltfläche Arbeitsbereich starten, die wichtig ist. Wenn Sie darauf klicken, versucht Azure Databricks, sich im Arbeitsbereich anzumelden und Ihr anfängliches Arbeitsbereich-Administratorbenutzerkonto bereitzustellen. Es ist wichtig, die Authentifizierung zu testen, um sicherzustellen, dass Ihr Arbeitsbereich ordnungsgemäß funktioniert.

Klicken Sie auf die Schaltfläche Arbeitsbereich starten.

Testen Sie den Netzwerkzugriff über Ihr Transit-VNet oder einen Netzwerkspeicherort, der über Peering verbunden ist. Wenn Ihr lokales Netzwerk beispielsweise Zugriff auf das Transit-VNet hat, können Sie die einmalige Benutzeranmeldung über Ihr lokales Netzwerk überprüfen. Überprüfen Sie den Netzwerkzugriff von Ihrem Testnetzwerk auf Ihr Transitsubnetz.

- Wenn Sie Front-End-Private Link aktiviert haben, müssen Sie testen, ob die Authentifizierung von Ihrem Transit-VNet aus erfolgreich verläuft. Wenn Sie bereits ExpressRoute oder VPN verwendet haben, um Ihr lokales Netzwerk mit Ihrem Transit-VNet zu verbinden, und wenn Sie sich als Benutzer an einem routingfähigen Standort befinden, der eine Verbindung mit dem Transit-VNet herstellen kann, dann können Sie die Azure Databricks-Authentifizierung testen, indem Sie sich von Ihrem aktuellen Netzwerk aus anmelden.

Wenn Sie sich nicht in einem Netzwerk befinden, das auf Ihr Transitsubnetz zugreifen kann, können Sie die Konnektivität testen, indem Sie einen virtuellen Computer in Ihrem Transitsubnetz oder eine erreichbare Netzwerkadresse erstellen. Verwenden Sie beispielsweise einen virtuellen Windows 10-Computer:

- Navigieren Sie im Azure-Portal zum Blatt „Virtueller Computer“.

- Erstellen Sie einen virtuellen Computer mit Windows 10 im Test-VNet und -subnetz.

- Stellen Sie die Verbindung mit einem RDP-Client wie Microsoft-Remotedesktop her.

Verwenden Sie innerhalb des virtuellen Computers oder eines anderen Testcomputers einen Webbrowser, um eine Verbindung mit dem Azure-Portal herzustellen und den Arbeitsbereich zu starten.

- Suchen Sie im Azure-Portal das Azure Databricks-Arbeitsbereichsobjekt.

- Klicken Sie auf Arbeitsbereich starten, um eine Fensterregisterkarte zu öffnen, die Sie mithilfe Ihrer Benutzer-ID, die Sie für die Anmeldung beim Azure-Portal verwendet haben, bei Azure Databricks anmeldet.

- Bestätigen Sie, dass die Anmeldung erfolgreich war.

Problembehandlung für die Authentifizierung

Fehler: Wenn Sie die Meldung „Die konfigurierten Datenschutzeinstellungen lassen den Zugriff auf den Arbeitsbereich <your-workspace-id> über Ihr aktuelles Netzwerk nicht zu. Weitere Informationen erhalten Sie von Ihrem Administrator.“

Dieser Fehler bedeutet wahrscheinlich:

- Sie stellen die Verbindung mit dem Arbeitsbereich über das öffentliche Internet her (nicht über eine Private Link-Verbindung).

- Sie haben den Arbeitsbereich so konfiguriert, dass der Zugriff auf das öffentliche Netzwerk nicht unterstützt wird.

Überprüfen Sie die vorherigen Schritte in diesem Abschnitt.

Fehler: Browserfehler mit Fehlercode DNS_PROBE_FINISHED_NXDOMAIN

Dieser Fehler bedeutet, dass bei der Benutzeranmeldung bei der Azure Databricks-Webanwendung ein Fehler aufgetreten ist, da die entsprechende DNS-Konfiguration für die Instanz der Azure Databricks-Steuerungsebene in der Zielregion nicht gefunden werden konnte. Der DNS-Eintrag, der auf den <control-plane-instance-short-name>.pl-auth-Namen verweist, wurde nicht gefunden. Sie haben den privaten Endpunkt für die Browserauthentifizierung möglicherweise falsch konfiguriert. Lesen Sie den Abschnitt unter Schritt 4: Erstellen eines privaten Endpunkts zur Unterstützung von SSO für den Webbrowserzugriff noch einmal sorgfältig. Wenden Sie sich bei Fragen an Ihr Azure Databricks-Kontoteam.

Schritt 6: Testen der Back-End-Private Link-Verbindung (erforderlich für eine Back-End-Verbindung)

Wenn Sie eine Back-End-Private Link-Verbindung hinzugefügt haben, müssen Sie unbedingt testen, ob diese ordnungsgemäß funktioniert. Die Anmeldung bei der Azure Databricks-Webanwendung reicht nicht aus, um die Back-End-Verbindung zu testen.

Wenn Sie noch nicht in Ihrem Azure Databricks-Arbeitsbereich angemeldet sind, melden Sie sich mithilfe der URL Ihres Arbeitsbereichs oder über die Schaltfläche Arbeitsbereich starten in der Azure Databricks-Dienstinstanz im Azure-Portal erneut an.

Klicken Sie im linken Navigationsbereich auf Compute.

Klicken Sie auf Cluster erstellen, geben Sie einen Clusternamen ein, und klicken Sie dann auf Cluster erstellen. Weitere Informationen zum Erstellen von Clustern finden Sie in der Computekonfigurationsreferenz.

Warten Sie, bis der Cluster erfolgreich gestartet wurde. Dies kann einige Minuten dauern. Aktualisieren Sie die Seite, um den neuesten Status zu erhalten.

Wenn er nicht gestartet werden kann, klicken Sie auf der Clusterseite auf Ereignisprotokoll, und überprüfen Sie die letzten Einträge. Bei einer typischen Private Link-Fehlkonfigurationen enthält das Ereignisprotokoll nach einer Wartezeit von 10 bis 15 Minuten einen Fehler ähnlich dem folgenden:

Cluster terminated. Reason: Control Plane Request FailureWenn Sie diesen Fehler erhalten, lesen Sie die Anweisungen in diesem Artikel sorgfältig durch. Wenden Sie sich bei Fragen an Ihr Azure Databricks-Kontoteam.

Löschen eines Arbeitsbereichs in Azure Databricks mit privaten Endpunkten

Wichtig

Wenn Sie den empfohlenen, aber optionalen Bereitstellungsstil verwenden, der einen privaten Arbeitsbereich für die Webauthentifizierung verwendet, ist es wichtig, dass Sie niemals den Arbeitsbereich oder den privaten Endpunkt für die Browserauthentifizierung löschen, der dem Arbeitsbereich zugeordnet ist. Siehe Schritt 4: Erstellen eines privaten Endpunkts zur Unterstützung von SSO für den Webbrowserzugriff.

Azure blockiert das Löschen eines Azure Databricks-Arbeitsbereichs, wenn dieser private Endpunkte aufweist.

Wichtig

Sie müssen die privaten Endpunkte löschen, bevor Sie versuchen, den Azure Databricks-Arbeitsbereich zu löschen.

- Öffnen Sie im Azure-Portal die Azure Databricks-Dienstinstanz, die Ihren Arbeitsbereich darstellt.

- Klicken Sie im linken Navigationsbereich auf Einstellungen > Netzwerk.

- Klicken Sie auf die Registerkarte Private Endpunktverbindungen.

- Wenn Sie keinen privaten Arbeitsbereich für die Webauthentifizierung verwenden, prüfen Sie, ob Ihre Organisation diesen Arbeitsbereich möglicherweise als OAuth-CNAME-Link verwendet und er mit anderen Arbeitsbereichen freigegeben ist, die dieselbe Instanz der Steuerungsebene verwenden. Bevor Sie also private Endpunkte löschen, die auf der CNAME-Instanz dieses Arbeitsbereichs angewiesen sind, konfigurieren Sie die Netzwerkobjekte des anderen Arbeitsbereichs, um sicherzustellen, dass der CNAME weiterhin auf einen gültigen

A-Eintrag der Zone eines anderen Arbeitsbereichs verweist. Siehe Schritt 4: Erstellen eines privaten Endpunkts zur Unterstützung von SSO für den Webbrowserzugriff. - Wählen Sie für jeden privaten Endpunkt die Zeile aus, und klicken Sie auf das Symbol Entfernen. Klicken Sie auf Ja , um die Entfernung zu bestätigen.

Wenn Sie fertig sind, können Sie den Arbeitsbereich aus dem Azure-Portal löschen.

Überprüfen auf ausstehende Genehmigungen oder Genehmigen ausstehender privater Endpunkte

Wenn der Azure-Benutzer, der den privaten Endpunkt für das Transit-VNet erstellt hat, nicht über Berechtigungen vom Typ „Besitzer“ oder „Mitwirkender“ für den Arbeitsbereich verfügt, muss ein anderer Benutzer mit Berechtigungen vom Typ „Besitzer“ oder „Mitwirkender“ für den Arbeitsbereich die Anforderung zur Erstellung des privaten Endpunkts manuell genehmigen, bevor er aktiviert wird.

Verbindungsstatus umfassen Folgendes:

- Genehmigt: Der Endpunkt ist genehmigt und es sind keine weiteren Maßnahmen erforderlich.

- Ausstehend: Der Endpunkt erfordert die Genehmigung durch einen Administrator mit der Berechtigung vom Typ „Besitzer“ oder „Mitwirkender“ für den Arbeitsbereich.

- Getrennt: Der Endpunkt, da ein zugehöriges Objekt für diese Verbindung gelöscht wurde.

- Abgelehnt: Der Endpunkt wurde abgelehnt.

So überprüfen Sie den Verbindungsstatus

Navigieren Sie im Azure-Portal zu Ihrem Arbeitsbereich, der einen oder mehrere private Endpunkte enthält, die Sie kürzlich erstellt haben.

Klicken Sie auf Netzwerk.

Klicken Sie auf die Registerkarte Private Endpunktverbindungen.

In der Liste der Endpunkte sehen Sie sich die Spalte Verbindungsstatus an.

- Wenn sie alle den Verbindungsstatuswert Genehmigt aufweisen, ist keine Aktion erforderlich, um den privaten Endpunkt zu genehmigen.

- Wenn einer der Werte Ausstehend lautet, müssen Sie von jemandem genehmigt werden, der über Berechtigungen vom Typ „Besitzer/Mitwirkender“ für den Arbeitsbereich verfügt.

Wenn Sie über Berechtigungen vom Typ „Besitzer/Mitwirkender“ für den Arbeitsbereich verfügen:

Wählen Sie eine oder mehrere Endpunktzeilen aus, die ausstehend sind.

Wenn Sie mit der Verbindung einverstanden sind, klicken Sie auf die Schaltfläche Genehmigen.

Wenn Sie die Verbindung nicht genehmigen, klicken Sie auf die Schaltfläche Ablehnen.

Wenn Sie keine Berechtigungen vom Typ „Besitzer/Mitwirkender“ für den Arbeitsbereich haben, wenden Sie sich an Ihren Arbeitsbereichsadministrator, um die Verbindung zu genehmigen.