Konfigurieren von kundenseitig verwalteten Schlüsseln für DBFS über das Azure-Portal

Hinweis

Dieses Feature ist nur im Premium-Plan verfügbar.

Sie können das Azure-Portal verwenden, um Ihren eigenen Verschlüsselungsschlüssel zum Verschlüsseln des Speicherkontos des Arbeitsbereichs zu konfigurieren. In diesem Artikel wird beschrieben, wie Sie Ihren eigenen Schlüssel aus Azure Key Vault-Tresoren konfigurieren. Eine Anleitung zur Verwendung eines Schlüssels aus Azure Key Vault Managed HSM finden Sie unter Konfigurieren von kundenseitig verwalteten HSM-Schlüsseln für DBFS über das Azure-Portal.

Weitere Informationen zu kundenseitig verwalteten Schlüsseln für DBFS finden Sie unter Kundenseitig verwaltete Schlüssel für den DBFS-Stamm.

Erstellen eines Schlüssels in Azure Key Vault

In diesem Abschnitt wird beschrieben, wie Sie einen Schlüssel in Ihrer Azure Key Vault-Instanz erstellen. Sie müssen einen Key Vault verwenden, der sich im selben Microsoft Entra ID-Mandanten wie Ihr Arbeitsbereich befindet.

Wenn Sie bereits über eine Key Vault-Instanz in derselben Region verfügen, können Sie den ersten Schritt in diesem Verfahren überspringen. Beachten Sie jedoch, dass das System, wenn Sie im Azure-Portal einen vom Kunden verwalteten Schlüssel für die DBFS-Stammverschlüsselung zuweisen, für Ihren Schlüsseltresor standardmäßig die Eigenschaften Vorläufiges Löschen und Nicht löschen aktiviert. Weitere Informationen zu diesen Eigenschaften finden Sie unter Übersicht über die Azure Key Vault-Funktion für vorläufiges Löschen.

Erstellen Sie einen Schlüsseltresor, indem Sie die Anweisungen unter Schnellstart: Festlegen und Abrufen eines Schlüssels aus Azure Key Vault über das Azure-Portal befolgen.

Der Azure Databricks-Arbeitsbereich und der Schlüsseltresor müssen sich in derselben Region und im selben Microsoft Entra ID-Mandanten befinden, können aber zu verschiedenen Abonnements gehören.

Erstellen Sie einen Schlüssel im Schlüsseltresor, und befolgen Sie dabei die Anweisungen im Schnellstart.

Der DBFS-Stammspeicher unterstützt RSA- und RSA-HSM-Schlüssel mit einer Größe von 2.048, 3.072 und 4.096 Bit. Weitere Informationen zu Schlüsseln finden Sie unter Informationen zu Azure Key Vault-Schlüsseln.

Sobald Ihr Schlüssel erstellt ist, kopieren Sie den Schlüsselbezeichner und fügen ihn in einen Text-Editor ein. Sie benötigen ihn, wenn Sie Ihren Schlüssel für Azure Databricks konfigurieren.

Verschlüsseln des Speicherkontos des Arbeitsbereichs mit Ihrem Schlüssel

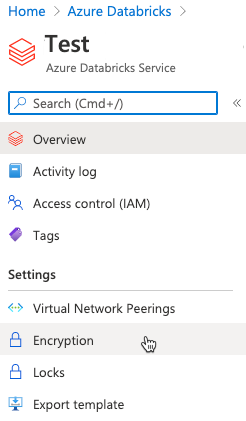

Navigieren Sie im Azure-Portal zu Ihrer Azure Databricks-Dienstressource.

Wählen Sie im linken Menü unter Einstellungen die Option Verschlüsselung aus.

Wählen Sie Eigenen Schlüssel verwenden aus, geben Sie den Schlüsselbezeichner Ihres Schlüssels ein, und wählen Sie das Abonnement mit dem Schlüssel aus. Wenn keine Schlüsselversion bereitgestellt wird, wird die neueste Version Ihres Schlüssels verwendet. Verwandte Informationen finden Sie in dem Artikel zu Schlüsselversionen in der Azure-Dokumentation.

Klicken Sie zum Speichern der Schlüsselkonfiguration auf Speichern.

Hinweis

Nur Benutzer mit der Rolle Key Vault-Mitwirkender oder höher für den Schlüsseltresor können speichern.

Wenn die Verschlüsselung aktiviert ist, aktiviert das System Vorläufiges Löschen und Löschschutz für den Schlüsseltresor. Es erstellt im DBFS-Stamm eine verwaltete Identität und fügt im Schlüsseltresor eine Zugriffsrichtlinie für diese Identität hinzu.

Erneutes Generieren (Rotieren) von Schlüsseln

Wenn Sie einen Schlüssel erneut generieren, müssen Sie in Ihrer Azure Databricks-Dienstressource zur Seite Verschlüsselung zurückkehren, das Feld Schlüsselbezeichner mit Ihrem neuen Bezeichner aktualisieren und auf Speichern klicken. Dies gilt sowohl für neue Versionen desselben Schlüssels als auch für neue Schlüssel.

Wichtig

Wenn Sie den zur Verschlüsselung verwendeten Schlüssel löschen, kann auf die Daten im DBFS-Stamm nicht mehr zugegriffen werden. Sie können die Azure Key Vault-APIs zum Wiederherstellen gelöschter Schlüssel verwenden.