Einrichten der Autorisierung für die Databricks-Erweiterung für Visual Studio Code

In diesem Artikel wird beschrieben, wie Sie die Autorisierung und Authentifizierung zwischen der Databricks-Erweiterung für Visual Studio Code und Ihrem Azure Databricks-Arbeitsbereich einrichten, wenn Sie die Erweiterung noch nicht über die Projekteinrichtung konfiguriert haben. Weitere Informationen finden Sie unter Was ist die Databricks-Erweiterung für Visual Studio Code?.

Die Databricks-Erweiterung für Visual Studio Code implementiert Teile der Databricks-Client unified authentication Standard, mit der Sie die Azure Databricks OAuth 2.0-basierte Autorisierung einmal konfigurieren und diese Konfiguration dann für mehrere Azure Databricks-Tools und SDKs ohne weitere Autorisierungs- und Authentifizierungskonfigurationsänderungen verwenden können. Außerdem werden automatische Aktualisierungen aktiver Zugriffstoken bereitgestellt, wodurch die Prozesskomplexität bei der Entwicklung reduziert wird.

Databricks empfiehlt interaktive OAuth-Benutzerautorisierung, die einfach über die Databricks-Erweiterung für Visual Studio Code konfiguriert werden kann. Weitere Informationen finden Sie unter Einrichten von OAuth-Autorisierungs- und Authentifizierung.

Andernfalls, wenn Sie Authentifizierung über das persönliche Zugriffstoken von Azure Databricks, Autorisieren des unbeaufsichtigten Zugriffs auf Azure Databricks-Ressourcen mit einem Dienstprinzipal mithilfe von OAuth oder Authentifizierung mit über den MS Entra-Dienstprinzipal verwenden, finden Sie weitere Informationen unter Einrichten der Authentifizierung mit einem Konfigurationsprofil. Informationen zur Azure CLI-Authentifizierung finden Sie unter Einrichten der Azure CLI-Authentifizierung.

Hinweis

Die Databricks-Erweiterung für Visual Studio Code unterstützt die Authentifizierung mit verwalteten Azure-Identitäten (ehemals bekannt als Azure Managed Service Identities (MSI)) nicht, Databricks Connect ohne die Databricks-Erweiterung für Visual Studio Code dagegen schon. Informationen zum Installieren von Databricks Connect finden Sie unter Verwenden von Visual Studio Code mit Databricks Connect für Python.

Einrichten der OAuth-Autorisierung und -Authentifizierung

Azure Databricks unterstützt die OAuth 2.0-basierte Autorisierung und Authentifizierung und vereinfacht die Verwaltung von Zugriffstoken mit der einheitlichen Authentifizierung für Databricks-Clients. Weitere Informationen zur Benutzer- und Dienstprinzipalautorisierung mit Azure Databricks finden Sie unter Autorisierung des Zugriffs auf Azure Databricks-Ressourcen.

Um das Setup für die OAuth-Autorisierung abzuschließen, öffnen Sie Ihr VSCode-Projekt mit aktivierter Databricks-Erweiterung für Visual Studio Code:

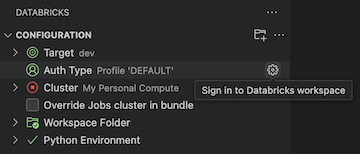

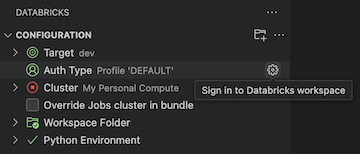

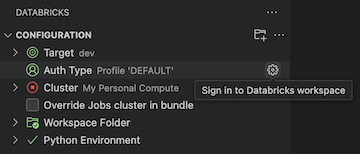

Klicken Sie in der Ansicht Konfiguration auf Authentifizierungstyp und dann auf das Zahnradsymbol (Bei Databricks-Arbeitsbereich anmelden).

Wenn Sie in dieser Liste bereits ein Konfigurationsprofil mit der Bezeichnung Authentifizierung mit OAuth (U2M) haben und wissen, dass es dem Databricks-Zielhost entspricht, wählen Sie es aus der Liste aus und gehen Sie dann folgendermaßen vor:

- Befolgen Sie, wenn Sie dazu aufgefordert werden, die Bildschirmanweisungen in Ihrem Webbrowser, um die Authentifizierung mit Azure Databricks abzuschließen.

- Wenn Sie dazu aufgefordert werden, erlauben Sie auch den all-apis-Zugriff.

- Fahren Sie fort mit Auswählen eines Clusters zum Ausführen von Code und Aufträgen.

Klicken Sie in der Befehlspalette für Authentifizierungsmethode auswählen auf OAuth (U2M).

Wählen Sie für Authentifizierungsmethode auswählen die Option OAuth (U2M).

Geben Sie einen Namen für das zugeordnete Azure Databricks-Authentifizierungsprofil ein.

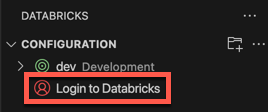

Klicken Sie in der Ansicht Konfiguration auf Bei Databricks anmelden.

Wählen Sie in der Befehlspalette für Authentifizierungsmethode auswählen den Namen des soeben erstellten Konfigurationsprofils für die Authentifizierung aus.

Befolgen Sie, wenn Sie dazu aufgefordert werden, die Bildschirmanweisungen in Ihrem Webbrowser, um die Authentifizierung mit Azure Databricks abzuschließen. Wenn Sie dazu aufgefordert werden, erlauben Sie auch den all-apis-Zugriff.

Kehren Sie, nachdem Sie sich erfolgreich angemeldet haben, zurück zu Visual Studio Code.

Einrichten der Authentifizierung mit einem Konfigurationsprofil

In den folgenden Anweisungen wird davon ausgegangen, dass Sie bereits ein Azure Databricks-Konfigurationsprofil mit den erforderlichen Feldern für Ihren Azure Databricks-Authentifizierungstyp eingerichtet haben. Informationen zum Erstellen eines Profils finden Sie unter Azure Databricks-Konfigurationsprofile. Informationen zum Konfigurieren von Einstellungen für das Profil finden Sie auf der Registerkarte Profil oder im Abschnitt zu Ihrem Authentifizierungstyp unter Autorisierung des Zugriffs auf Azure Databricks-Ressourcen.

Gehen Sie zum Auswählen des von der Erweiterung zu verwendenden Konfigurationsprofils bei geöffnetem Projekt und geöffneter Erweiterung folgendermaßen vor:

Klicken Sie in der Ansicht Konfiguration auf Authentifizierungstyp und dann auf das Zahnradsymbol (Bei Databricks-Arbeitsbereich anmelden).

Wählen Sie in der Befehlspalette Ihr Azure Databricks-Zielkonfigurationsprofil in der Liste aus.

Tipp

Der Zielarbeitsbereichshost kann später durch Ändern der Einstellung

workspacefür das Ziel in der zum Projekt gehörigen Konfigurationsdateidatabricks.ymlgeändert werden. Weitere Informationen finden Sie unter Konfiguration für Databricks-Ressourcenpakete.

Wenn Sie kein Konfigurationsprofil haben, können Sie wie folgt ein Profil erstellen, das sich z. B. mithilfe eines persönlichen Azure Databricks-Zugriffstokens authentifiziert:

Klicken Sie bei geöffnetem Projekt und geöffneter Erweiterung in der Ansicht Konfiguration auf Authentifizierungstyp oder Bei Databricks anmelden und klicken Sie dann auf das Zahnradsymbol (Bei Databricks-Arbeitsbereich anmelden).

Wählen Sie in der Befehlspalette die Option Persönliches Zugriffstoken aus.

Befolgen Sie die angezeigten Eingabeaufforderungen für Folgendes:

- Geben Sie einen Namen für das zugeordnete Azure Databricks-Authentifizierungsprofil ein.

- Generieren Sie das persönliche Zugriffstoken in Ihrem Azure Databricks-Arbeitsbereich und kopieren Sie dann den Wert des Tokens.

- Kehren Sie zur Erweiterung zurück und geben Sie den Wert des kopierten Tokens ein.

Die Erweiterung erstellt in Ihrem Projekt mit dem Namen .databricks einen ausgeblendeten Ordner mit einer Datei mit dem Namen databricks.env, wenn nicht bereits vorhanden. Diese Datei enthält den von Ihnen eingegebenen Arbeitsbereichshost zusammen mit anderen Azure Databricks-Konfigurationsdetails, die von der Databricks-Erweiterung für Visual Studio Code verwendet werden.

Durch die Erweiterung wird dem Projekt auch eine ausgeblendete .gitignore-Datei hinzugefügt, wenn die Datei nicht vorhanden ist oder eine vorhandene .gitignore-Datei in keinem der übergeordneten Ordnern gefunden wird. Wenn eine neue .gitignore-Datei erstellt wird, fügt die Erweiterung dieser neuen Datei einen .databricks/-Eintrag hinzu. Wenn die Erweiterung eine vorhandene .gitignore-Datei findet, fügt sie der vorhandenen Datei einen .databricks/-Eintrag hinzu.

Einrichten der Azure CLI-Authentifizierung

Azure Databricks unterstützt die Authentifizierung mit der lokal installierten Azure CLI. Dadurch können Sie kurzlebige (einstündige) Microsoft Entra ID-Zugriffstoken generieren, wodurch das Risiko entfällt, dass versehentlich langlebigere Token wie persönliche Azure Databricks-Zugriffstoken durch Eincheckvorgänge der Versionskontrolle oder auf andere Weise offengelegt werden.

Während Ihr Projekt und die Erweiterung geöffnet sind und die Azure CLI lokal installiert ist, gehen Sie wie folgt vor:

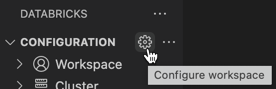

Klicken Sie in der Ansicht Konfiguration auf Databricks konfigurieren.

Hinweis

Wenn Databricks konfigurieren nicht angezeigt wird, klicken Sie stattdessen auf das Zahnradsymbol (Arbeitsbereich konfigurieren) neben Konfiguration.

Geben Sie in der Befehlspalette als Databricks-Host Ihre arbeitsbereichsspezifische URL ein, z. B

https://adb-1234567890123456.7.azuredatabricks.net. Betätigen Sie anschließend die Eingabetaste.Wählen Sie Azure CLI aus.