Verwenden von durch Azure verwaltete Identitäten in Unity Catalog für den Zugriff auf den Speicher

Dieser Artikel beschreibt, wie Sie von Azure verwaltete Identitäten für die Verbindung zu Speichercontainern im Namen von Unity Catalog-Benutzern verwenden.

Was sind von Azure verwaltete Identitäten?

Unity Catalog kann so konfiguriert werden, dass eine von Azure verwaltete Identität für den Zugriff auf Speichercontainer im Namen von Unity Catalog-Benutzern verwendet wird. Verwaltete Identitäten stellen eine Identität bereit, die von Anwendungen beim Herstellen einer Verbindung mit Ressourcen verwendet wird, die die Microsoft Entra ID-Authentifizierung unterstützen.

Sie können verwaltete Identitäten in Unity Catalog verwenden, um zwei primäre Anwendungsfälle zu unterstützen:

- Als Identität zum Herstellen einer Verbindung zu verwalteten Speicherkonten des Metastores (in dem verwaltete Tabellen gespeichert sind).

- Als Identität zum Herstellen einer Verbindung mit anderen externen Speicherkonten (entweder für dateibasierten Zugriff oder für den Zugriff auf vorhandene Datasets über externe Tabellen).

Die Konfiguration von Unity Catalog mit einer verwalteten Identität hat gegenüber der Konfiguration von Unity Catalog mit einem Dienstprinzipal die folgenden Vorteile:

Bei verwalteten Identitäten müssen Sie keine Anmeldedaten verwalten oder Geheimnisse weitergeben.

Wenn Ihr Azure Databricks-Arbeitsbereich in Ihrem eigenen VNet bereitgestellt wird (auch als VNet-Injektion bezeichnet) und Sie eine Speicherfirewall zum Schutz eines Azure Data Lake Storage Gen2-Kontos verwenden, können Sie die verwaltete Identität verwenden, um den Arbeitsbereich mit diesem Konto zu verbinden. Weitere Informationen finden Sie unter (Empfohlen für VNet-injizierte Arbeitsbereiche) Konfigurieren des vertrauenswürdigen Zugriffs auf Azure Storage basierend auf Ihrer verwalteten Identität.

Hinweis

Sie können keine Speicherfirewall in einer Azure Databricks-Standardbereitstellung verwenden.

Konfigurieren einer verwalteten Identität für Unity Catalog

Um eine verwaltete Identität für die Verwendung mit Unity Catalog zu konfigurieren, erstellen Sie zunächst einen Zugriffsconnector für Azure Databricks in Azure. Standardmäßig wird der Zugriffsconnector mit einer systemseitig zugewiesenen verwalteten Identität bereitgestellt. Sie können stattdessen eine benutzerseitig zugewiesene verwaltete Identität anfügen. Anschließend gewähren Sie der verwalteten Identität Zugriff auf Ihr Azure Data Lake Storage Gen2-Konto und verwenden den Zugriffsconnector, wenn Sie einen Unity Catalog-Metastore oder Speicheranmeldeinformationen erstellen.

Anforderungen

Der Azure-Benutzer oder Dienstprinzipal, der den Zugriffsconnector erstellt, muss:

- Mitwirkender oder Besitzer einer Azure-Ressourcengruppe sein.

Der Azure-Benutzer oder Dienstprinzipal, der dem Speicherkonto die verwaltete Identität gewährt, muss:

- Besitzer oder Benutzer mit der Azure RBAC-Rolle „Benutzerzugriffsadministrator“ für das Speicherkonto sein.

Schritt 1: Erstellen eines Zugriffsconnectors für Azure Databricks

Der Zugriffsconnector für Azure Databricks ist eine Azure-Erstanbieterressource, mit der Sie verwaltete Identitäten mit einem Azure Databricks-Konto verbinden können. Jeder Zugriffsconnector für Azure Databricks kann eine vom System zugewiesene verwaltete Identität, eine oder mehrere vom Benutzer zugewiesene verwaltete Identitäten oder beides enthalten.

Melden Sie sich im Azure-Portal als Mitwirkender oder Eigentümer einer Ressourcengruppe an.

Klicken Sie auf + Erstellen oder Erstellen einer neuen Ressource.

Suchen Sie nach Zugriffsconnector für Azure Databricks, und wählen Sie ihn aus.

Klicken Sie auf Erstellen.

Auf der Registerkarte Basic können Sie die folgenden Felder akzeptieren, auswählen oder Werte eingeben:

- Abonnement: Dies ist das Azure-Abonnement, in dem der Zugriffsconnector erstellt wird. Die Standardeinstellung ist das Azure-Abonnement, das Sie derzeit verwenden. Es kann ein beliebiges Abonnement des Tenants sein.

- Ressourcengruppe: Dies ist die Azure-Ressourcengruppe, in welcher der Zugriffsconnector erstellt wird.

- Name: Geben Sie einen Namen ein, der den Zweck des Connectors angibt.

- Region: Dies sollte dieselbe Region sein wie das Speicherkonto, mit dem Sie sich verbinden wollen.

Klicken Sie auf Weiter, geben Sie Tags ein, und klicken Sie auf Weiter.

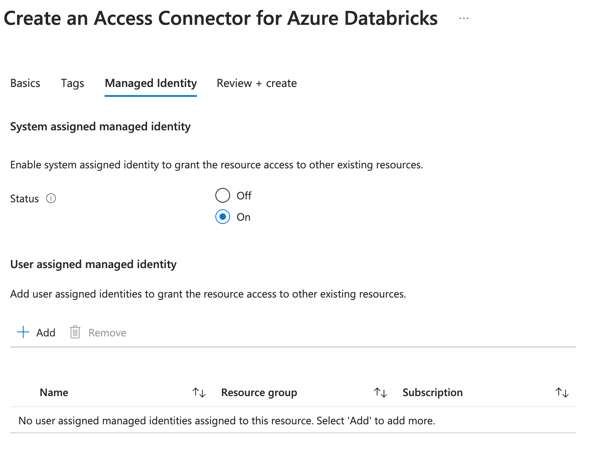

Erstellen Sie auf der Registerkarte "Verwaltete Identität" die verwalteten Identitäten wie folgt:

- Um eine systemseitig zugewiesene verwaltete Identität zu verwenden, legen Sie Status auf Ein fest.

- Um vom Benutzer zugewiesene verwaltete Identitäten hinzuzufügen, klicken Sie auf + Hinzufügen, und wählen Sie eine oder mehrere vom Benutzer zugewiesene verwaltete Identitäten aus.

Klicken Sie auf Überprüfen + erstellen.

Wenn die Meldung Überprüfung erfolgreich angezeigt wird, klicken Sie auf Erstellen.

Klicken Sie nach Abschluss der Bereitstellung auf Zu Ressource wechseln.

Notieren Sie sich die Ressourcen-ID.

Die Ressourcen-ID hat folgendes Format:

/subscriptions/12f34567-8ace-9c10-111c-aea8eba12345c/resourceGroups/<resource-group>/providers/Microsoft.Databricks/accessConnectors/<connector-name>

Schritt 2: Gewähren Sie der verwalteten Identität Zugriff auf das Speicherkonto

Um die Berechtigungen in diesem Schritt zuweisen zu können, müssen Sie über die Azure RBAC-Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ für Ihr Speicherkonto verfügen.

- Melden Sie sich bei Ihrem Azure Data Lake Storage Gen2-Konto an.

- Gehen Sie zu Access Control (IAM), klicken Sie auf + Hinzufügen und wählen Sie Rollenzuweisung hinzufügen.

- Wählen Sie die Rolle Mitwirkender an Storage-Blob-Daten aus, und klicken Sie auf Weiter.

- Wählen Sie unter Zugriff zuweisen an die Option Verwaltete Identität aus.

- Wählen Sie + Mitglieder auswählen und dann entweder Zugriffsconnector für Azure Databricks oder Benutzerseitig zugewiesene verwaltete Identität aus.

- Suchen Sie nach Ihrem Connectornamen oder ihrer benutzerseitig zugewiesenen Identität, wählen Sie den Namen/die Identität aus, und klicken Sie auf Überprüfen und Zuweisen.

Alternativ können Sie den Zugriff auf das Speicherkonto einschränken, indem Sie der verwalteten Identität Zugriff auf einen bestimmten Container gewähren. Führen Sie die oben beschriebenen Schritte aus, weisen Sie jedoch die Rolle Storage Blob-Delegator für das Speicherkonto und die Rolle Mitwirkender an Storage-Blobdaten für den Container zu.

Schritt 3: Gewähren des Zugriffs auf Dateiereignisse für die verwaltete Identität

Wenn Sie Ihrer verwalteten Identität Zugriff auf Dateiereignisse gewähren, kann Azure Databricks Dateiereignisbenachrichtigungen abonnieren, die von Cloudanbietern ausgegeben werden. Dadurch wird die Effizienz der Dateiverarbeitung erhöht. Um die Berechtigungen in diesem Schritt zuweisen zu können, müssen Sie über die Azure RBAC-Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ für Ihr Speicherkonto verfügen.

- Melden Sie sich bei Ihrem Azure Data Lake Storage Gen2-Konto an.

- Gehen Sie zu Access Control (IAM), klicken Sie auf + Hinzufügen und wählen Sie Rollenzuweisung hinzufügen.

- Wählen Sie die Rolle Mitwirkender an Storage-Warteschlangendaten und dann Weiter aus.

- Wählen Sie unter Zugriff zuweisen an die Option Verwaltete Identität aus.

- Wählen Sie + Mitglieder auswählen und dann entweder Zugriffsconnector für Azure Databricks oder Benutzerseitig zugewiesene verwaltete Identität aus.

- Suchen Sie nach Ihrem Connectornamen oder ihrer benutzerseitig zugewiesenen Identität, wählen Sie den Namen/die Identität aus, und klicken Sie auf Überprüfen und Zuweisen.

Schritt 4: Gewähren des Azure Databricks-Zugriffs zum Konfigurieren von Dateiereignissen in Ihrem Auftrag

Hinweis

Dieser Schritt ist optional, wird aber dringend empfohlen. Wenn Sie Azure Databricks keinen Zugriff gewähren, um Dateiereignisse in Ihrem Namen zu konfigurieren, müssen Sie Dateiereignisse für jeden Speicherort manuell konfigurieren. Wenn Sie dies nicht tun, haben Sie eingeschränkten Zugriff auf kritische Features, die Databricks möglicherweise in Zukunft veröffentlicht.

In diesem Schritt können Azure Databricks Dateiereignisse automatisch einrichten. Um die Berechtigungen in diesem Schritt zuweisen zu können, müssen Sie über die Azure RBAC-Rolle „Besitzer“ oder „Benutzerzugriffsadministrator“ für Ihre verwaltete Identität und die Ressourcengruppe verfügen, in der sich Ihr Data Lake Storage Gen2-Konto befindet.

- Führen Sie die Anweisungen unter Schritt 3: Gewähren des Zugriffs auf Dateiereignisse für die verwaltete Identität aus, und weisen Sie Ihrer verwalteten Identität neben der Rolle Mitwirkender an Storage-Warteschlangendaten die Rolle Speicherkontomitwirkender zu.

- Navigieren zur Azure-Ressourcengruppe, in der sich Ihr Azure Data Lake Storage Gen2-Konto befindet.

- Gehen Sie zu Access Control (IAM), klicken Sie auf + Hinzufügen und wählen Sie Rollenzuweisung hinzufügen.

- Wählen Sie die Rolle EventGrid-EventSubscription-Mitwirkender und dann Weiter aus.

- Wählen Sie unter Zugriff zuweisen an die Option Verwaltete Identität aus.

- Wählen Sie + Mitglieder auswählen und dann entweder Zugriffsconnector für Azure Databricks oder Benutzerseitig zugewiesene verwaltete Identität aus.

- Suchen Sie nach Ihrem Connectornamen oder ihrer benutzerseitig zugewiesenen Identität, wählen Sie den Namen/die Identität aus, und klicken Sie auf Überprüfen und Zuweisen.

Verwenden einer verwalteten Identität für den Zugriff auf das Unity Catalog-Stammspeicherkonto

In diesem Abschnitt wird beschrieben, wie Sie der verwalteten Identität Zugriff auf das Stammspeicherkonto gewähren, wenn Sie einen Unity Catalog-Metastore erstellen.

Wie Sie einen bestehenden Unity Catalog-Metastore auf eine verwaltete Identität aktualisieren, erfahren Sie unter Aktualisieren Sie Ihren bestehenden Unity Catalog-Metastore, damit er eine verwaltete Identität für den Zugriff auf seinen Stammspeicher verwendet.

- Melden Sie sich in der Azure Databricks Kontokonsole als Kontoadministrator eines Azure Databricks-Kontos an.

- Klicken Sie auf

Katalog.

Katalog. - Klicken Sie auf Metastore erstellen.

- Geben Sie Werte für die folgenden Felder ein:

Name für den Metastore.

Region, in der der Metastore bereitgestellt werden soll.

Die beste Leistung erzielen Sie, wenn Sie den Access Connector, die Arbeitsbereiche, den Metasore und den Cloud-Speicherort in derselben Cloud-Region unterbringen.

ADLS Gen 2-Pfad: Geben Sie den Pfad zu dem Speichercontainer ein, den Sie als Stammspeicher für den Metastore verwenden werden.

Das Präfix

abfss://wird automatisch hinzugefügt.Access Connector ID: Geben Sie die Ressourcen-ID des Azure Databricks Access Connectors im folgenden Format an:

/subscriptions/12f34567-8ace-9c10-111c-aea8eba12345c/resourceGroups/<resource-group>/providers/Microsoft.Databricks/accessConnectors/<connector-name>(Optional) Verwaltete Identitäts-ID: Wenn Sie den Zugriffsconnector mithilfe einer benutzerseitig zugewiesenen verwalteten Identität erstellt haben, geben Sie die Ressourcen-ID der verwalteten Identität ein.

- Klicken Sie auf Erstellen.

- Wenn Sie dazu aufgefordert werden, wählen Sie die Arbeitsbereiche aus, die mit dem Metastore verknüpft werden sollen.

Verwenden einer verwalteten Identität für den Zugriff auf externen Speicher, der im Unity Catalog verwaltet wird

Unity Catalog bietet Ihnen die Möglichkeit, mithilfe von Speicheranmeldeinformationen und externen Speicherorten auf vorhandene Daten in Speicherkonten zuzugreifen. Speicheranmeldeinformationen speichern die verwaltete Identität, und externe Speicherorte definieren einen Pfad zum Speicher zusammen mit einem Verweis auf die Speicheranmeldeinformation. Sie können diesen Ansatz verwenden, um den Zugriff auf vorhandene Daten im Cloudspeicher zu gewähren und zu kontrollieren, und um externe Tabellen im Unity Catalog zu registrieren.

Eine Speicheranmeldeinformation kann eine verwaltete Identität oder einen Dienstprinzipal enthalten. Die Verwendung einer verwalteten Identität hat den Vorteil, dass Unity Catalog auf durch Netzwerkregeln geschützte Speicherkonten zugreifen kann, was mit Dienstprinzipalen nicht möglich ist, und es entfällt die Notwendigkeit, Geheimnisse zu verwalten und weiterzugeben.

Um eine Speicheranmeldeinformation mithilfe einer verwalteten Identität zu erstellen und diese Speicheranmeldeinformationen einem externen Speicherort zuzuweisen, befolgen Sie die Anweisungen unter "Herstellen einer Verbindung mit Cloudobjektspeicher und -diensten mithilfe von Unity Catalog".

(Empfohlen für VNet-injizierte Arbeitsbereiche) Konfigurieren des vertrauenswürdigen Zugriffs auf Azure Storage basierend auf Ihrer verwalteten Identität

Wenn Ihr Azure Databricks-Arbeitsbereich in Ihrem eigenen virtuellen Azure-Netzwerk bereitgestellt wird (auch als „VNet-Injektion“ bezeichnet) und Sie eine Speicherfirewall zum Schutz eines Azure Data Lake Storage Gen2-Kontos verwenden, müssen Sie Folgendes tun:

- Ihr Azure Databricks-Arbeitsbereich für den Zugriff auf Azure Storage aktivieren

- Ihre verwaltete Identität für den Zugriff auf Azure Storage aktivieren

Schritt 1. Aktivieren Ihres Azure Databricks-Arbeitsbereichs für den Zugriff auf Azure Storage

Sie müssen Netzwerkeinstellungen konfigurieren, damit Ihr Azure Databricks-Arbeitsbereich auf Azure Data Lake Storage Gen2 zugreifen kann. Sie können entweder private Endpunkte oder den Zugriff über Ihr virtuelles Netzwerk auf Azure Data Lake Storage Gen2 konfigurieren, um Verbindungen von Ihren Subnetzen mit Ihrem Azure Data Lake Storage Gen2-Konto zuzulassen.

Anweisungen finden Sie unter Gewähren des Zugriffs für Ihren Azure Databricks-Arbeitsbereich auf Azure Data Lake Storage Gen2.

Schritt 2: Aktivieren Sie Ihre verwaltete Identität für den Zugriff auf Azure Storage

Dieser Schritt ist nur erforderlich, wenn „Azure-Dienste auf der Liste der vertrauenswürdigen Dienste für den Zugriff auf dieses Speicherkonto zulassen“ für Ihr Azure-Speicherkonto deaktiviert ist. Bei Aktivierung dieser Konfiguration ist folgendes zu beachten:

- Jeder Zugriffsconnector für Azure Databricks im selben Mandanten wie das Speicherkonto kann auf das Speicherkonto zugreifen.

- Jeder vertrauenswürdige Azure-Dienst kann dann auf das Speicherkonto zugreifen. Weitere Informationen finden Sie unter Gewähren von Zugriff für vertrauenswürdige Azure-Dienste.

Die folgenden Anweisungen enthalten einen Schritt, in dem Sie diese Konfiguration deaktivieren. Sie können das Azure-Portal oder die Azure CLI verwenden.

Verwenden des Azure-Portals

Melden Sie sich im Azure-Portal an, suchen und wählen Sie das Azure-Speicherkonto und gehen Sie zur Registerkarte Netzwerk.

Wählen Sie für Öffentlicher Netzwerkzugang die Option Aktivierung von ausgewählten virtuellen Netzwerken und IP-Adressen aus.

Optional können Sie aber auch die Einstellung Öffentlicher Netzwerkzugang auf Deaktiviert setzen. Die verwaltete Identität kann verwendet werden, um die Kontrolle des öffentlichen Netzwerkzugriffs zu umgehen.

Wählen Sie unter Ressourceninstanzen einen Ressourcentyp von Microsoft.Databricks/accessConnectors aus, und wählen Sie Ihren Azure Databricks Access Connector aus.

Deaktivieren Sie unter Ausnahmen das Kontrollkästchen von Azure-Dienste auf der Liste der vertrauenswürdigen Dienste für den Zugriff auf dieses Speicherkonto zulassen.

Verwenden der Azure-CLI

Installieren der Azure CLI und Anmelden.

Informationen zum Anmelden mit einem Microsoft Entra ID-Dienstprinzipal finden Sie unter Azure CLI-Anmeldung mit einem Microsoft Entra ID-Dienstprinzipal.

Informationen zum Anmelden mit einem Azure Databricks-Benutzerkonto finden Sie unter Azure CLI-Anmeldung mit einem Azure Databricks-Benutzerkonto.

Hinzufügen einer Netzwerkregel zum Speicherkonto:

az storage account network-rule add \ -–subscription <subscription id of the resource group> \ -–resource-id <resource Id of the access connector for Azure Databricks> \ -–tenant-id <tenant Id> \ -g <name of the Azure Storage resource group> \ -–account-name <name of the Azure Storage resource> \Hinzufügen der Ressourcen-ID im folgenden Format:

/subscriptions/12f34567-8ace-9c10-111c-aea8eba12345c/resourceGroups/<resource-group>/providers/Microsoft.Databricks/accessConnectors/<connector-name>Nachdem Sie die Netzwerkregel erstellt haben, gehen Sie zu Ihrem Azure-Speicherkonto im Azure-Portal und sehen Sie sich die verwaltete Identität auf der Registerkarte Netzwerk unter Ressourceninstanzen, Ressourcentyp

Microsoft.Databricks/accessConnectorsan.Deaktivieren Sie unter Ausnahmen das Kontrollkästchen von Azure-Dienste auf der Liste der vertrauenswürdigen Dienste für den Zugriff auf dieses Speicherkonto zulassen.

Legen Sie optional die Einstellung für Öffentlicher Netzwerkzugriff auf Deaktiviert fest. Die verwaltete Identität kann verwendet werden, um die Kontrolle des öffentlichen Netzwerkzugriffs zu umgehen.

Der Standardansatz ist, diesen Wert auf Aktivierung von ausgewählten virtuellen Netzwerken und IP-Adressen festzulegen.

(Empfohlen) Konfigurieren von Azure Storage-Firewalls zum Zulassen des Zugriffs aus serverlosen SQL-Warehouses

Serverlose SQL-Warehouses sind Computeressourcen, die im Azure-Abonnement für Azure Databricks und nicht in Ihrem Azure-Abonnement ausgeführt werden. Wenn Sie eine Firewall auf Azure Data Lake Storage Gen2 konfigurieren und serverlose SQL-Warehouses verwenden möchten, müssen Sie die Firewall so konfigurieren, dass der Zugriff aus serverlosen SQL-Warehouses zugelassen wird.

Anweisungen finden Sie unter Konfigurieren einer Firewall für einen serverlosen Computezugriff.

Durchführen eines Upgrades für Ihren bestehenden Unity Catalog-Metastore, um eine verwaltete Identität für den Zugriff auf seinen Stammspeicher zu verwenden

Wenn Sie einen Unity Catalog-Metastore haben, der mit einem Dienstprinzipal erstellt wurde, und diesen auf eine verwaltete Identität umstellen möchten, können Sie ihn mit einem API-Aufruf aktualisieren.

Erstellen Sie einen Zugriffsconnector für Azure Databricks und weisen Sie ihm Rechte für den Speichercontainer zu, der für den Stammspeicher Ihres Unity Catalog-Metastore verwendet wird, indem Sie die Anweisungen in Konfigurieren einer verwalteten Identität für Unity Catalog befolgen.

Sie können den Zugriffsconnector entweder mit einer systemseitig zugewiesene verwaltete Identität oder einer benutzerseitig zugewiesenen verwalteten Identität erstellen.

Notieren Sie sich die Ressourcen-ID des Zugriffsconnectors. Wenn Sie eine benutzerseitig zugewiesene verwaltete Identität verwenden, notieren Sie sich auch die Ressourcen-ID.

Melden Sie sich als Kontoverwalter bei einem Azure Databricks-Arbeitsbereich an, der dem Metastore zugewiesen ist.

Dazu müssen Sie kein Arbeitsbereich-Administrator sein.

Erstellen Sie ein Azure Databricks-Authentifizierungskonfigurationsprofil in Ihrer lokalen Umgebung, das Folgendes enthält:

- Der Name und die Arbeitsbereichs-ID des Arbeitsbereichs, in dem Sie Ihr persönliches Zugriffstoken generiert haben.

- Der Wert des persönlichen Zugriffstokens.

Siehe Authentifizieren mit persönlichen Azure Databricks-Zugriffstoken.

Verwenden Sie die Databricks CLI, um den folgenden Befehl auszuführen, um die Speicheranmeldeinformationen neu zu erstellen.

Ersetzen Sie folgende Platzhalterwerte:

<credential-name>: Name für die Anmeldeinformationen des Speichers.<access-connector-id>: Ressourcen-ID für den Azure Databricks Access Connector im Format/subscriptions/12f34567-8ace-9c10-111c-aea8eba12345c/resourceGroups/<resource-group>/providers/Microsoft.Databricks/accessConnectors/<connector-name><managed-identity-id>: Wenn Sie den Zugriffsconnector mithilfe einer benutzerseitig zugewiesenen verwalteten Identität erstellt haben, geben Sie die Ressourcen-ID der verwalteten Identität an.<profile-name>: Der Name Ihres Azure Databricks-Authentifizierungskonfigurationsprofils.

databricks storage-credentials create --json '{ "name\": "<credential-name>", "azure_managed_identity": { "access_connector_id": "<access-connector-id>", "managed_identity_id": "<managed-identity-id>" } }' --profile <profile-name>Notieren Sie sich die ID der Speicheranmeldeinformation in der Antwort.

Führen Sie den folgenden Databricks CLI-Befehl aus, um den

metastore_idabzurufen. Ersetzen Sie<profile-name>durch den Namen des Azure Databricks-Konfigurationsprofils für die Authentifizierung.databricks metastores summary --profile <profile-name>Führen Sie den folgenden Databricks CLI-Befehl aus, um den Metastore mit den neuen Anmeldeinformationen des Stammspeichers zu aktualisieren.

Ersetzen Sie folgende Platzhalterwerte:

<metastore-id>: Die Metastore-ID, die Sie im vorherigen Schritt abgerufen haben.<storage-credential-id>: Die ID der Speicheranmeldeinformation.<profile-name>: Der Name Ihres Azure Databricks-Authentifizierungskonfigurationsprofils.

databricks metastores update <metastore-id> \ --storage-root-credential-id <storage-credential-id> \ --profile <profile-name>