Überwachen und Widerrufen von persönlichen Zugriffstoken

Um sich bei der Rest-API von Azure Databricks zu authentifizieren, kann ein Benutzer ein persönliches Zugriffstoken (PERSONAL Access Token, PAT) erstellen und in seiner REST-API-Anforderung verwenden. Ein Benutzer kann auch einen Dienstprinzipal erstellen und mit einem persönlichen Zugriffstoken verwenden, um Azure Databricks-REST-APIs in seinen CI/CD-Tools und -Automatisierungen aufzurufen. In diesem Artikel wird erläutert, wie Azure Databricks-Administratoren persönliche Zugriffstoken in ihrem Arbeitsbereich verwalten können. Informationen zum Erstellen eines persönlichen Zugriffstoken finden Sie unter Authentifizierung mit persönlichem Azure Databricks-Zugriffstoken.

Verwenden von OAuth anstelle von persönlichen Zugriffstoken

Databricks empfiehlt, OAuth-Zugriffstoken anstelle von PATs für mehr Sicherheit und Komfort zu verwenden. Databricks unterstützt weiterhin PATs, aber aufgrund ihres größeren Sicherheitsrisikos wird empfohlen, die aktuelle PAT-Nutzung Ihres Kontos zu überwachen und Ihre Benutzer und Dienstprinzipale zu OAuth-Zugriffstoken zu migrieren. Informationen zum Erstellen eines OAuth-Zugriffstokens (anstelle eines PAT) zur Verwendung mit einem Dienstprinzipal in der Automatisierung finden Sie unter Autorisieren des unbeaufsichtigten Zugriffs auf Azure Databricks-Ressourcen mit einem Dienstprinzipal mithilfe von OAuth.

Databricks empfiehlt Ihnen, Ihre persönliche Zugriffstokenexposition mit den folgenden Schritten zu minimieren:

- Legen Sie eine kurze Lebensdauer für alle neuen Token fest, die in Ihren Arbeitsbereichen erstellt wurden. Die Lebensdauer sollte weniger als 90 Tage betragen. Standardmäßig beträgt die maximale Lebensdauer für alle neuen Token 730 Tage (zwei Jahre).

- Arbeiten Sie mit Ihren Azure Databricks-Arbeitsbereichsadministratoren und -Benutzern zusammen, um zu diesen Token mit kürzeren Lebensdauern zu wechseln.

- Widerrufen Sie alle langlebigen Token, um das Risiko zu verringern, dass diese älteren Token im Laufe der Zeit missbraucht werden. Databricks widerruft automatisch alle PATs für Ihre Azure Databricks-Arbeitsbereiche, wenn das Token in 90 oder mehr Tagen nicht verwendet wurde.

Anforderungen

Sie müssen eine verwaltende Fachkraft sein, um persönliche Zugriffstoken zu verwalten.

Fachkräfte für die Verwaltung von Azure Databricks-Konten können persönliche Zugriffstoken im gesamten Konto überwachen und widerrufen.

Fachkräfte für die Verwaltung von Azure Databricks-Arbeitsbereichen können folgende Aktionen ausführen:

- Deaktivieren von persönlichn Zugriffstoken für einen Arbeitsbereich.

- Steuern, welche nichtverwaltende Benutzende Token erstellen und verwenden können.

- Festlegen einer maximalen Lebensdauer für neue Token.

- Überwachen und Widerrufen von Token in ihrem Arbeitsbereich.

Für die Verwaltung persönlicher Zugriffstoken in Ihrem Arbeitsbereich ist der Premium-Plan erforderlich.

Überwachen und Widerrufen von persönlichen Zugriffstoken im Konto

Wichtig

Dieses Feature befindet sich in der privaten Vorschauphase. Wenden Sie sich an Ihre Azure Databricks-Kundenberatung, um sich für diese Vorschau zu registrieren.

Kontoverwaltende IT-Fachkräfte können persönliche Zugriffstoken über die Kontokonsole überwachen und widerrufen. Die Abfragen zum Überwachen von Token werden nur ausgeführt, wenn kontoverwaltende IT-Fachkräfte die Tokenberichtseite verwenden.

Wenden Sie sich an Ihre Azure Databricks-Kundenberatung, um sich für diese Vorschau zu registrieren.

Melden Sie sich als Kontoadministrator*in bei der Kontokonsole an.

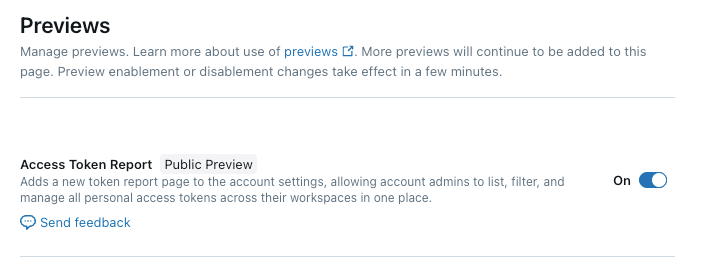

Klicken Sie in der Seitenleiste auf Vorschauen.

Verwenden Sie die Umschalter

, um den Zugriffstokenbericht zu aktivieren.

, um den Zugriffstokenbericht zu aktivieren.

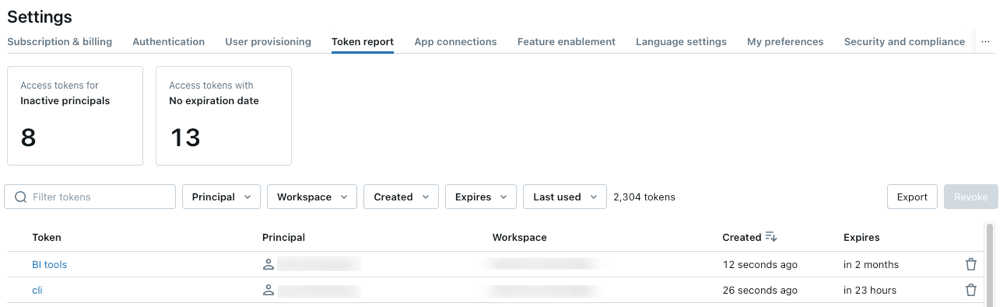

Klicken Sie in der Randleiste auf Einstellungen und Tokenbericht.

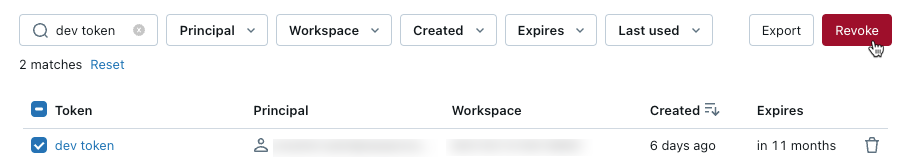

Sie können nach dem Tokenbesitzer, dem Arbeitsbereich, dem Erstellungsdatum, dem Ablaufdatum und dem Datum der letzten Verwendung des Tokens filtern. Verwenden Sie die Schaltflächen oben im Bericht, um nach Zugriffstoken für inaktive Prinzipale oder Zugriffstoken ohne Ablaufdatum zu filtern.

Klicken Sie auf Exportieren, um einen Bericht in eine CSV-Datei zu exportieren.

Um ein Token zu widerrufen, wählen Sie ein Token aus, und klicken Sie auf Widerrufen.

Aktivieren oder Deaktivieren der Authentifizierung mit persönlichen Zugriffstoken für den Arbeitsbereich

Die Authentifizierung mit persönlichen Zugriffstoken ist standardmäßig für alle Azure Databricks-Arbeitsbereiche aktiviert, die in 2018 oder später erstellt wurden. Sie können diese Einstellung auf der Seite mit den Arbeitsbereichseinstellungen ändern.

Wenn persönliche Zugriffstoken für einen Arbeitsbereich deaktiviert sind, können sie nicht zur Authentifizierung bei Azure Databricks verwendet werden, und Arbeitsbereichsbenutzer und Dienstprinzipale können keine neuen Token erstellen. Wenn Sie die Authentifizierung mit persönlichen Zugriffstoken für einen Arbeitsbereich deaktivieren, werden keine Token gelöscht. Wenn Token später erneut aktiviert werden, stehen alle nicht abgelaufenen Token zur Verwendung zur Verfügung.

Wenn Sie den Tokenzugriff für ein Gruppe von Benutzer deaktivieren möchten, können Sie die Authentifizierung mit persönlichen Zugriffstoken für den Arbeitsbereich aktiviert lassen und fein abgestufte Berechtigungen für Benutzer und Gruppen festlegen. Sehen Sie sich "Steuern" an, wer persönliche Zugriffstoken erstellen und verwenden kann.

Warnung

Partner Connect und Partnerintegrationen erfordern, dass persönliche Zugriffstoken in einem Arbeitsbereich aktiviert werden.

So deaktivieren Sie die Möglichkeit, persönliche Zugriffstoken für den Arbeitsbereich zu erstellen und zu verwenden:

Navigieren Sie zur Seite Einstellungen.

Klicken Sie auf die Registerkarte Erweitert.

Klicken Sie auf die Umschaltfläche Persönliche Zugriffstoken.

Klicken Sie auf Confirm (Bestätigen).

Es kann einige Sekunden dauern, bis diese Änderung wirksam wird.

Sie können die Arbeitsbereichskonfigurations-API auch verwenden, um persönliche Zugriffstoken für den Arbeitsbereich zu deaktivieren.

Steuern, wer persönliche Zugriffstoken erstellen und verwenden kann

Arbeitsbereichsadministratoren können Berechtigungen für persönliche Zugriffstoken festlegen, um zu steuern, welche Benutzer, Dienstprinzipale und Gruppen Token erstellen und verwenden können. Ausführliche Informationen zum Konfigurieren von Berechtigungen für persönliche Zugriffstoken finden Sie unter Verwalten von Berechtigungen für persönliche Zugriffstoken.

Maximale Lebensdauer neuer persönlicher Zugriffstoken festlegen

Standardmäßig beträgt die maximale Lebensdauer aller neuen Token 730 Tage (zwei Jahre). Sie können eine kürzere maximale Tokenlebensdauer in Ihrem Arbeitsbereich mit der Databricks CLI oder der Arbeitsbereichskonfigurations-API festlegen. Diese Begrenzung gilt nur für neue Token.

Legen Sie maxTokenLifetimeDays auf die maximale Tokengültigkeitsdauer neuer Token in Tagen (als ganze Zahl) fest. Zum Beispiel:

Databricks-Befehlszeilenschnittstelle

databricks workspace-conf set-status --json '{

"maxTokenLifetimeDays": "90"

}'

Arbeitsbereichskonfigurations-API

curl -n -X PATCH "https://<databricks-instance>/api/2.0/workspace-conf" \

-d '{

"maxTokenLifetimeDays": "90"

}'

Wenn Sie maxTokenLifetimeDays auf Null festlegen, können neue Token mit einer Lebensdauer von bis zu 730 Tagen (zwei Jahre) erstellt werden.

Informationen zur Verwendung des Databricks Terraform-Anbieters zum Verwalten der maximalen Lebensdauer für neue Token in einem Arbeitsbereich finden Sie unter databricks_workspace_conf Ressource.

Überwachen und Widerrufen von Token in Ihrem Arbeitsbereich

In diesem Abschnitt wird beschrieben, wie Fachkräfte für die Arbeitsbereichsverwaltung die Databricks CLI zum Verwalten vorhandener Token im Arbeitsbereich verwenden. Sie können auch die Tokenverwaltungs-APIverwenden. Databricks widerruft automatisch persönliche Zugriffstoken, die in 90 oder mehr Tagen nicht verwendet wurden.

Token für den Arbeitsbereich abrufen

So rufen Sie die Token des Arbeitsbereichs ab:

Python

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

spark.createDataFrame([token.as_dict() for token in w.token_management.list()]).createOrReplaceTempView('tokens')

display(spark.sql('select * from tokens order by creation_time'))

Bash

# Filter results by a user by using the `created-by-id` (to filter by the user ID) or `created-by-username` flags.

databricks token-management list

Löschen (Widerrufen) eines Tokens

Um ein Token zu löschen, ersetzen Sie TOKEN_ID durch die ID des zu löschenden Tokens:

databricks token-management delete TOKEN_ID