Verwenden von Azure Key Vault-Geheimnissen in Pipelineaktivitäten

GILT FÜR: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp

Testen Sie Data Factory in Microsoft Fabric, eine All-in-One-Analyselösung für Unternehmen. Microsoft Fabric deckt alle Aufgaben ab, von der Datenverschiebung bis hin zu Data Science, Echtzeitanalysen, Business Intelligence und Berichterstellung. Erfahren Sie, wie Sie kostenlos eine neue Testversion starten!

Sie können Anmeldeinformationen oder Geheimniswerte in Azure Key Vault speichern und während der Pipelineausführung verwenden, um sie an Ihre Aktivitäten zu übergeben.

Voraussetzungen

Diese Funktion basiert auf der verwalteten Data Factory-Identität. Informationen zur Funktionsweise finden Sie unter Verwaltete Identität für Data Factory. Stellen Sie sicher, dass Ihrer Data Factory eine verwaltete Identität zugeordnet ist.

Schritte

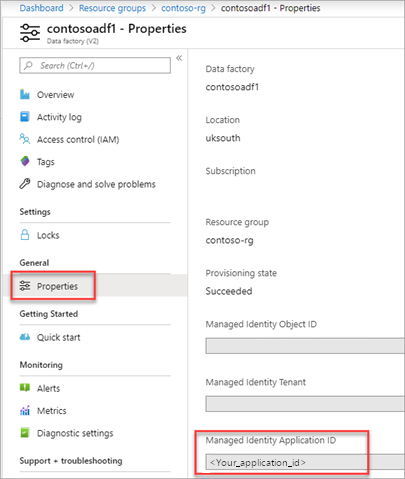

Öffnen Sie die Eigenschaften Ihrer Data Factory, und kopieren Sie den Wert für die Anwendungs-ID der verwalteten Identität.

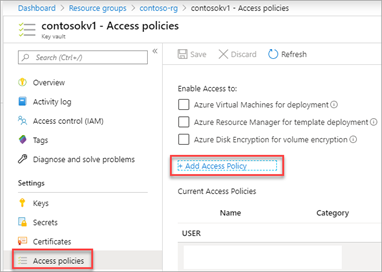

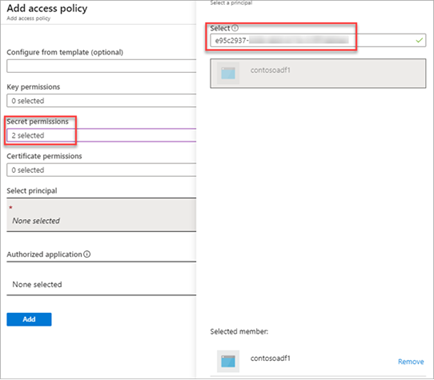

Öffnen Sie die Key Vault-Zugriffsrichtlinien, und fügen Sie die Berechtigungen für die verwaltete Identität zum Abrufen und Auflisten von Geheimnissen hinzu.

Klicken Sie auf Hinzufügen und dann auf Speichern.

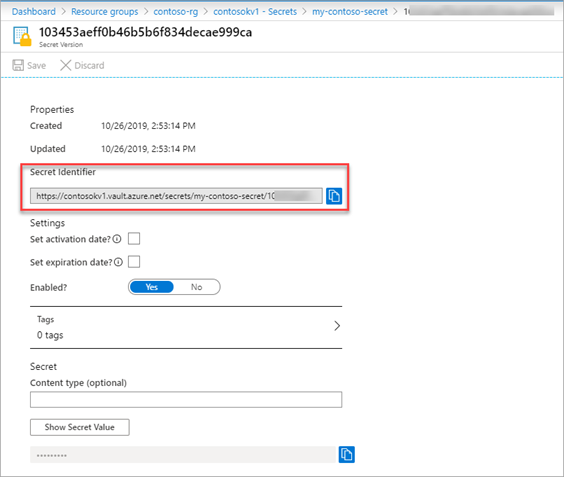

Navigieren Sie zu Ihrem Key Vault-Geheimnis, und kopieren Sie die Geheimnis-ID.

Notieren Sie sich den URI des Geheimnisses, den Sie während der Data Factory-Pipelineausführung abrufen möchten.

Achtung

Der URI des Geheimnisses ist wie folgt strukturiert:

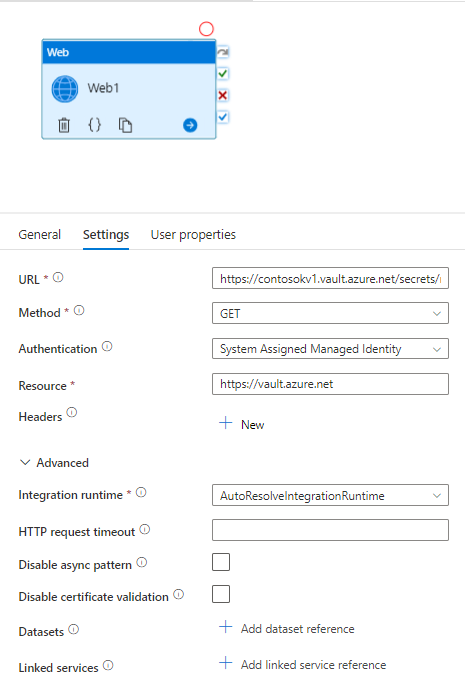

{vaultBaseUrl}/secrets/{secret-name}/{secret-version}. Die Version des Geheimnisses ist optional – wenn nicht angegeben, wird die neueste Version zurückgegeben. Häufig wird in einer Pipeline die Version eines Geheimnis-URI bewusst nicht angegeben, damit die Pipeline immer die neueste Version des Geheimnisses verwendet.Fügen Sie in der Data Factory-Pipeline eine neue Webaktivität hinzu, und konfigurieren Sie diese wie folgt.

Eigenschaft Wert Sichere Ausgabe True URL [Ihr Geheimnis-URI]?api-version=7.0 Methode GET Authentifizierung Systemseitig zugewiesene verwaltete Identität Resource https://vault.azure.net

Wichtig

Sie müssen ?api-version=7.0 am Ende Ihres Geheimnis-URI hinzufügen.

Achtung

Legen Sie die Option „Sichere Ausgabe“ auf „True“ fest, um zu verhindern, dass der Geheimniswert als Klartext protokolliert wird. Für alle weiteren Aktivitäten, die diesen Wert verwenden, sollte die Option „Sichere Eingabe“ auf „True“ festgelegt werden.

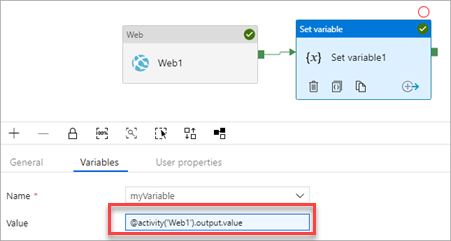

Wenn Sie den Wert in einer anderen Aktivität nutzen möchten, verwenden Sie den Codeausdruck @activity('Web1').output.value.

Zugehöriger Inhalt

Informationen zum Verwenden von Azure Key Vault zum Speichern von Anmeldeinformationen für Datenspeicher und Computeressourcen finden Sie unter Speichern von Anmeldeinformationen in Azure Key Vault.