Verschlüsseln von Azure Data Factory mit vom Kunden verwalteten Schlüsseln

GILT FÜR: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp

Testen Sie Data Factory in Microsoft Fabric, eine All-in-One-Analyselösung für Unternehmen. Microsoft Fabric deckt alle Aufgaben ab, von der Datenverschiebung bis hin zu Data Science, Echtzeitanalysen, Business Intelligence und Berichterstellung. Erfahren Sie, wie Sie kostenlos eine neue Testversion starten!

Azure Data Factory verschlüsselt ruhende Daten (einschließlich Entitätsdefinitionen) und zwischengespeicherte Daten während der Ausführung von Vorgängen. Standardmäßig werden Daten mit einem zufällig generierten und von Microsoft verwalteten Schlüssel verschlüsselt, der Ihrer Data Factory eindeutig zugewiesen ist. Um zusätzliche Sicherheitsgarantien zu erhalten, können Sie jetzt Bring Your Own Key (BYOK) mit vom Kunden verwalteten Schlüsseln in Azure Data Factory aktivieren. Wenn Sie einen vom Kunden verwalteten Schlüssel angeben, verwendet Data Factory zum Verschlüsseln von Kundendaten sowohl den Factory-Systemschlüssel als auch den vom Kunden verwalteten Schlüssel. Wenn einer der Schlüssel fehlt, wird der Zugriff auf die Daten und auf die Data Factory verweigert.

Zum Speichern von kundenseitig verwalteten Schlüsseln ist Azure Key Vault erforderlich. Sie können entweder Ihre eigenen Schlüssel erstellen und in einem Schlüsseltresor speichern oder mit den Azure Key Vault-APIs Schlüssel generieren. Der Schlüsseltresor und Data Factory müssen sich im selben Microsoft Entra-Mandanten und in derselben Region befinden, aber sie können sich in verschiedenen Abonnements befinden. Weitere Informationen zum Azure-Schlüsseltresor finden Sie unter Was ist der Azure-Schlüsseltresor?

Informationen zu kundenseitig verwalteten Schlüsseln

Das folgende Diagramm zeigt, wie Data Factory Microsoft Entra ID und Azure Key Vault verwendet, um Anforderungen mit dem kundenseitig verwalteten Schlüssel zu senden:

In der folgenden Liste werden die nummerierten Schritte im Diagramm erläutert:

- Ein Azure Key Vault-Administrator erteilt der verwalteten Identität, die der Data Factory zugeordnet ist, Berechtigungen für Verschlüsselungsschlüssel.

- Ein Data Factory-Administrator aktiviert die Funktion für vom Kunden verwaltete Schlüssel in der Factory.

- Data Factory verwendet die der Factory zugeordnete verwaltete Identität, um den Zugriff auf Azure Key Vault über Microsoft Entra ID zu authentifizieren.

- Data Factory umschließt den Verschlüsselungsschlüssel der Factory mit dem Kundenschlüssel in Azure Key Vault.

- Bei Lese-/Schreibvorgängen sendet Data Factory Anforderungen an Azure Key Vault, um die Umschließung für den Kontoverschlüsselungsschlüssel aufzuheben und so Verschlüsselungs- und Entschlüsselungsvorgänge durchzuführen.

Data Factory-Instanzen können auf zwei Arten mit einer Verschlüsselung mit kundenseitig verwalteten Schlüsseln versehen werden: im Zuge der Factoryerstellung im Azure-Portal oder nach der Factoryerstellung über die Data Factory-Benutzeroberfläche.

Voraussetzungen: Konfigurieren von Azure Key Vault und Generieren von Schlüsseln

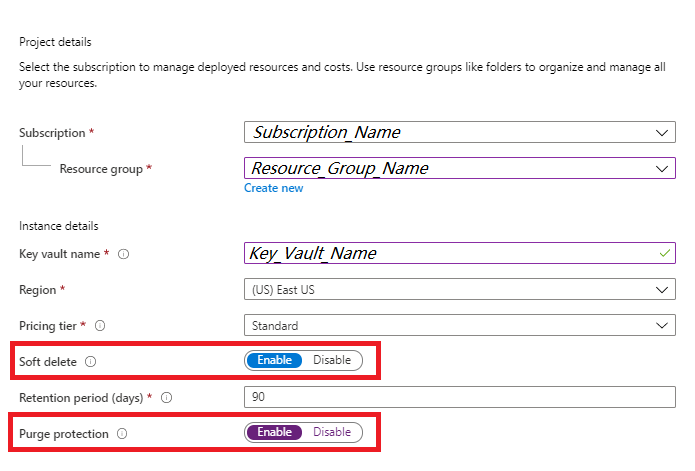

Aktivieren des vorläufigen Löschens und des Bereinigungsschutzes für Azure Key Vault

Wenn Sie vom Kunden verwaltete Schlüssel mit Data Factory verwenden, müssen Sie für den Schlüsseltresor zwei Eigenschaften (Vorläufiges Löschen und Nicht Bereinigen) festlegen. Diese Eigenschaften können entweder mit PowerShell oder der Azure-Befehlszeilenschnittstelle (Azure CLI) für einen neuen oder vorhandenen Schlüsseltresor aktiviert werden. Informationen zum Aktivieren dieser Eigenschaften für einen bereits vorhandenen Schlüsseltresor finden Sie unter Azure Key Vault-Wiederherstellungsverwaltung mit Schutz durch vorläufiges Löschen und Bereinigungsschutz.

Wenn Sie im Azure-Portal eine neue Azure Key Vault-Instanz erstellen, können Vorläufiges Löschen und Nicht bereinigen wie folgt aktiviert werden:

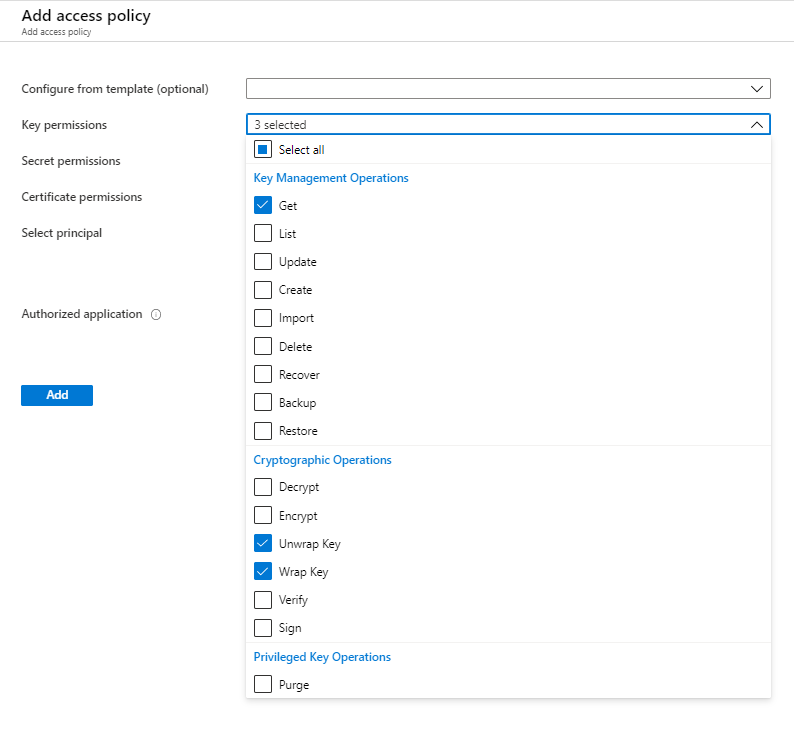

Gewähren des Zugriffs auf Azure Key Vault durch Data Factory

Stellen Sie sicher, dass sich Azure Key Vault und Azure Data Factory im gleichen Microsoft Entra-Mandanten und in der gleichen Region befinden. Erteilen Sie Data Factory über die Azure Key Vault-Zugriffssteuerung die folgenden Berechtigungen: Abrufen, Schlüssel entpacken und Schlüssel packen. Diese Berechtigungen sind erforderlich, um vom Kunden verwaltete Schlüssel in Data Factory aktivieren zu können.

Wenn Sie die Verschlüsselung mit kundenseitig verwalteten Schlüsseln nach der Erstellung der Factory über die Data Factory-Benutzeroberfläche hinzufügen möchten, vergewissern Sie sich, dass die verwaltete Dienstidentität (Managed Service Identity, MSI) über die drei Berechtigungen für Key Vault verfügt.

Wenn Sie die Verschlüsselung mit kundenseitig verwalteten Schlüsseln im Zuge der Factory-Erstellung im Azure-Portal hinzufügen möchten, vergewissern Sie sich, dass die benutzerseitig zugewiesene verwaltete Identität (User-Assigned Managed Identity, UA-MI) über die drei Berechtigungen für Key Vault verfügt.

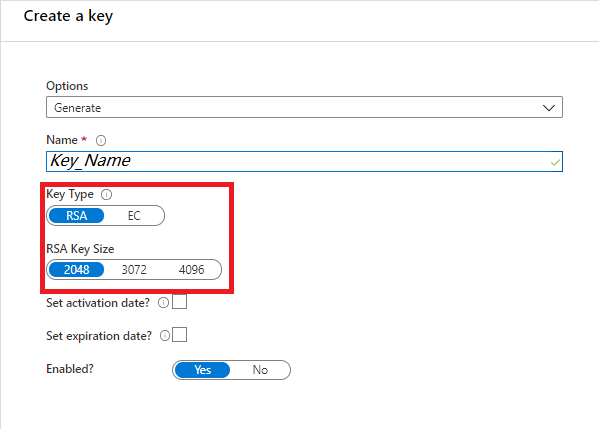

Generieren oder Hochladen eines vom Kunden verwalteten Schlüssels in Azure Key Vault

Sie können entweder Ihre eigenen Schlüssel erstellen und in einem Schlüsseltresor speichern oder Schlüssel mithilfe der Azure Key Vault-APIs generieren. Für die Data Factory-Verschlüsselung werden nur RSA-Schlüssel unterstützt. RSA-HSM wird ebenfalls unterstützt. Weitere Informationen finden Sie im Artikel Informationen zu Schlüsseln, Geheimnissen und Zertifikaten.

Aktivieren von vom Kunden verwalteten Schlüsseln

Nach der Factoryerstellung über die Data Factory-Benutzeroberfläche

In diesem Abschnitt erfahren Sie Schritt für Schritt, wie Sie nach der Factoryerstellung eine Verschlüsselung mit kundenseitig verwalteten Schlüsseln über die Data Factory-Benutzeroberfläche hinzufügen.

Hinweis

Ein vom Kunden verwalteter Schlüssel kann nur für eine leere Data Factory konfiguriert werden. Die Data Factory darf keine Ressourcen wie z. B. verknüpfte Dienste, Pipelines und Datenflüsse enthalten. Es wird empfohlen, den vom Kunden verwalteten Schlüssel direkt nach der Erstellung der Factory zu aktivieren.

Wichtig

Bei verwalteten Factorys mit aktiviertem virtuellem Netzwerk kann diese Vorgehensweise nicht verwendet werden. Verwenden Sie die alternative Route, wenn Sie diese Factorys verschlüsseln möchten.

Stellen Sie sicher, dass die verwaltete Dienstidentität (Managed Service Identity, MSI) der Data Factory-Instanz über die Berechtigungen Abrufen, Schlüssel entpacken und Schlüssel packen für Key Vault verfügt.

Stellen Sie sicher, dass die Data Factory leer ist. Die Data Factory-Instanz darf keine Ressourcen wie verknüpfte Dienste, Pipelines oder Datenflüsse enthalten. Derzeit führt das Bereitstellen eines vom Kunden verwalteten Schlüssels in einer nicht leeren Factory zu einem Fehler.

Um den Schlüssel-URI im Azure-Portal zu ermitteln, navigieren Sie zu Azure Key Vault, und wählen Sie die Einstellung „Schlüssel“ aus. Wählen Sie den gewünschten Schlüssel aus, um dessen Versionen anzuzeigen. Wählen Sie eine Schlüsselversion aus, um die Einstellungen anzuzeigen.

Kopieren Sie den Wert des Felds „Schlüsselbezeichner“, um den URI zu erhalten.

Starten Sie das Azure Data Factory-Portal, und wechseln Sie über die Navigationsleiste auf der linken Seite zum Data Factory-Verwaltungsportal.

Klicken Sie auf das Symbol Kundenseitig verwalteter Schlüssel.

Geben Sie den zuvor kopierten URI für den vom Kunden verwalteten Schlüssel ein.

Klicken Sie auf Speichern. Dann wird die kundenseitig verwaltete Schlüsselverschlüsselung für Data Factory aktiviert.

Im Zuge der Factoryerstellung im Azure-Portal

In diesem Abschnitt erfahren Sie Schritt für Schritt, wie Sie während der Factorybereitstellung im Azure-Portal eine Verschlüsselung mit kundenseitig verwalteten Schlüsseln hinzufügen.

Um die Factory verschlüsseln zu können, muss von Data Factory zuerst der kundenseitig verwaltete Schlüssel aus Key Vault abgerufen werden. Da die Factorybereitstellung noch nicht abgeschlossen ist, ist die verwaltete Dienstidentität (Managed Service Identity, MSI) noch nicht für die Authentifizierung bei Key Vault verfügbar. Der Kunde muss daher eine benutzerseitig zugewiesene verwaltete Identität (User-Assigned Managed Identity, UA-MI) zuweisen, um diese Vorgehensweise verwenden zu können. Wir übernehmen die in der benutzerseitig zugewiesenen verwalteten Identität definierten Rollen und führen die Authentifizierung bei Key Vault durch.

Weitere Informationen zur benutzerseitig zugewiesenen verwalteten Identität finden Sie unter Arten von verwalteten Identitäten sowie unter Erstellen, Auflisten, Löschen oder Zuweisen einer Rolle zu einer benutzerseitig zugewiesenen verwalteten Identität über das Azure-Portal.

Stellen Sie sicher, dass die benutzerseitig zugewiesene verwaltete Identität (User-Assigned Managed Identity, UA-MI) über die Berechtigungen Abrufen, Schlüssel entpacken und Schlüssel packen für Key Vault verfügt.

Aktivieren Sie auf der Registerkarte Erweitert das Kontrollkästchen Verschlüsselung anhand eines kundenseitig verwalteten Schlüssels aktivieren.

Geben Sie die URL für den in Key Vault gespeicherten kundenseitig verwalteten Schlüssel an.

Wählen Sie eine geeignete benutzerseitig zugewiesene verwaltete Identität für die Authentifizierung bei Key Vault aus.

Fahren Sie mit der Factorybereitstellung fort.

Aktualisieren der Schlüsselversion

Wenn Sie eine neue Version eines Schlüssels erstellen, aktualisieren Sie die Data Factory, damit sie die neue Version verwendet. Führen Sie ähnliche Schritte wie im Abschnitt zur Data Factory-Benutzeroberfläche aus:

Ermitteln Sie den URI für die neue Schlüsselversion über das Azure Key Vault-Portal.

Navigieren Sie zur Einstellung Vom Kunden verwalteter Schlüssel.

Ersetzen Sie den URI für den neuen Schlüssel, indem Sie ihn einfügen.

Klicken Sie auf Speichern. Data Factory verschlüsselt jetzt mit der neuen Schlüsselversion.

Verwenden eines anderen Schlüssels

Wenn Sie den für die Data Factory-Verschlüsselung verwendeten Schlüssel ändern möchten, müssen Sie die Einstellungen in Data Factory manuell aktualisieren. Führen Sie ähnliche Schritte wie im Abschnitt zur Data Factory-Benutzeroberfläche aus:

Ermitteln Sie den URI für den neuen Schlüssel über das Azure Key Vault-Portal.

Navigieren Sie zur Einstellung Kundenseitig verwalteter Schlüssel.

Ersetzen Sie den URI für den neuen Schlüssel, indem Sie ihn einfügen.

Klicken Sie auf Speichern. Data Factory verschlüsselt jetzt mit dem neuen Schlüssel.

Deaktivieren kundenseitig verwalteter Schlüssel

Nach der Aktivierung der Funktion für vom Kunden verwaltete Schlüssel können Sie den zusätzlichen Sicherheitsschritt nicht mehr entfernen. Zum Verschlüsseln der Factory und der Daten wird immer ein vom Kunden bereitgestellter Schlüssel erwartet.

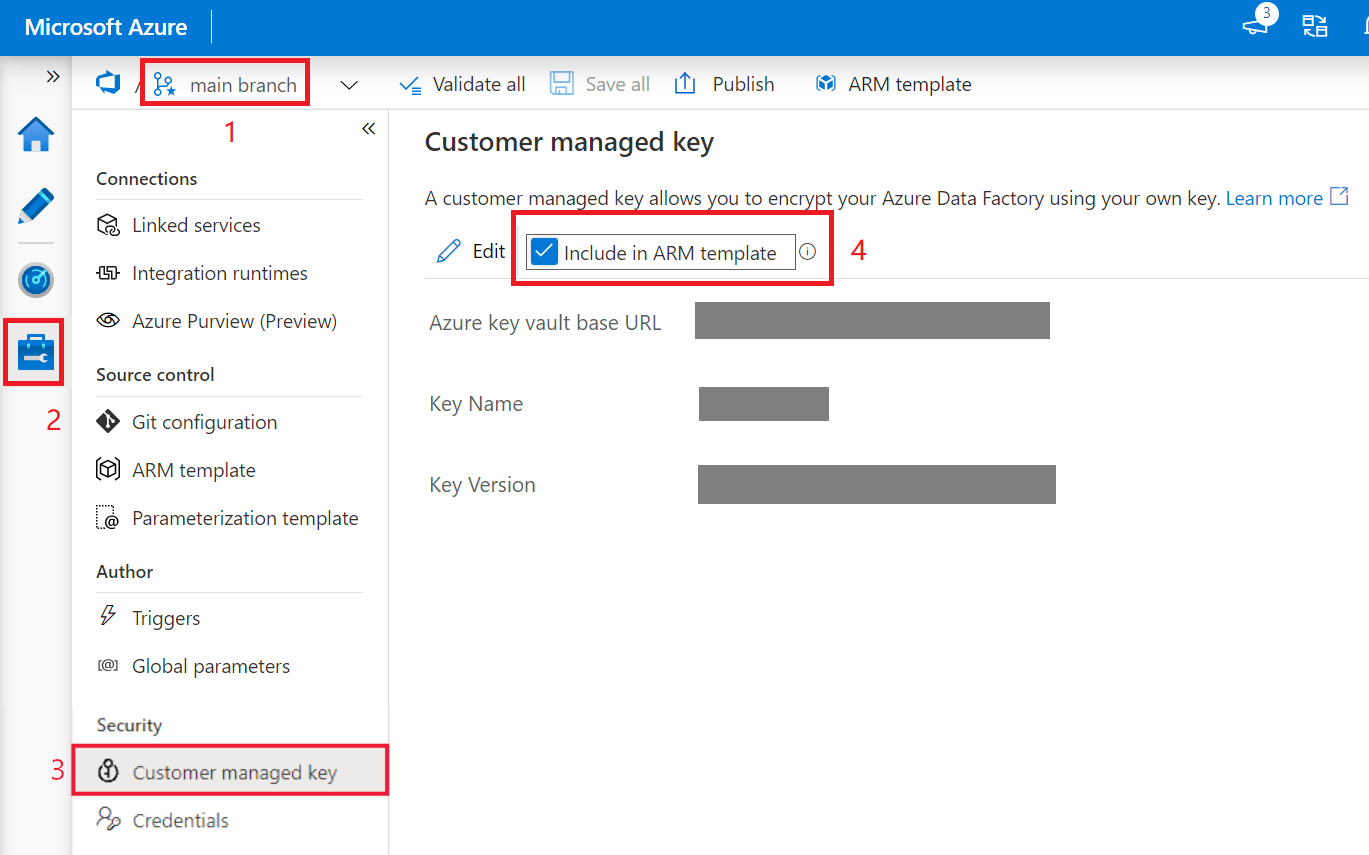

Vom Kunden verwalteter Schlüssel und Continuous Integration und Continuous Deployment

Standardmäßig ist die CMK-Konfiguration in der Vorlage Factory Azure Resource Manager (ARM) nicht enthalten. Vorgehensweise zum Einschließen der vom Kunden verwalteten Verschlüsselungseinstellungen für Schlüssel in die ARM-Vorlage für Continuous Integration (CI/CD):

- Stellen Sie sicher, dass sich die Factory im Git-Modus befindet

- Navigieren Sie im Verwaltungsportal zu dem Abschnitt für die vom Kunden verwalteten Schlüssel

- Aktivieren Sie die Option in ARM-Vorlage einschließen

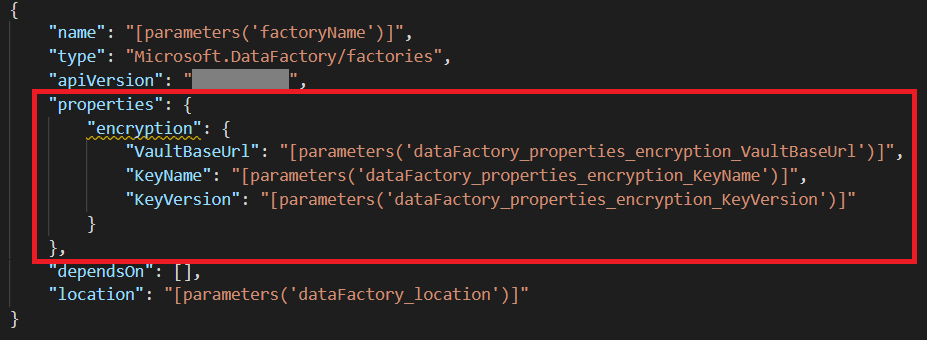

Die folgenden Einstellungen werden zur ARM-Vorlage hinzugefügt. Diese Eigenschaften können in den Continuous Integration- und Delivery-Pipelines parametrisiert werden, indem die Parameterkonfiguration von Azure Resource Manager bearbeitet wird

Hinweis

Durch das Hinzufügen der Verschlüsselungseinstellung zu den ARM-Vorlagen wird eine Einstellung auf Factory-Ebene hinzugefügt, die andere Einstellungen auf Factory-Ebene, also z. B. git-Konfigurationen, in anderen Umgebungen überschreibt. Wenn Sie diese Einstellungen in einer erweiterten Umgebung wie UAT oder PROD aktiviert haben, finden Sie weitere Informationen unter Globale Parameter in CI/CD.

Zugehöriger Inhalt

Arbeiten Sie die Tutorials durch, um zu erfahren, wie Sie Data Factory in anderen Szenarien verwenden können.